神秘龙卷风

解压打开是一个rar文件 并且有加密 用7.z打开发现不是伪加密

用archpr爆破到了密码(因为给了提示 4位数字命名)

解密打开文件

查询之后发现是Brainfuck加密 找在线工具解密 得出flag

假如给我三天光明

解压之后发现有一个压缩包一个jpg文件 并且压缩包打不开

把他移动到kali中看看

移动之后发现压缩包里面文件是需要密码的 应该和图片有关系

用010打开图片发现他有3个文件尾 但是没什么卵用 观察图片发现最下边有规整的圆圈

结合题目 可能是盲文

所以密码就是kmdonowg

用7z解密压缩包 发现一个wav音频 用Audacity打开看一看

看着像是摩斯电码

-.-./-/…-./.–/.–././…/-----/—…/–…/…–/…—/…–…/…—/…–/-…/–…

解码得到flag flag{wpei08732?23dz}

数据包中的线索

解压压缩包 用wireshark打开 题目给提示说是在线交流 所以搜搜HTTP协议 追踪一下

追踪到一串奇怪的代码

之前遇到过是base64转换图片

得到flag{209acebf6324a09671abc31c869de72c}

后门查杀

下载附件 用7z解压之后发现了好多文件

用D盾查杀 发现了后门

打开文件发现flag

flag{6ac45fb83b3bc355c024f5034b947dd3}

webshell后门

和上一题一样的 解压文件

用D盾扫描 找到后门

得到flag

来首歌吧

解压发现是wav文件 用Audacity打开 发现一段很长的摩斯电码

解码得到flag

flag{5BC925649CB0188F52E617D70929191C}

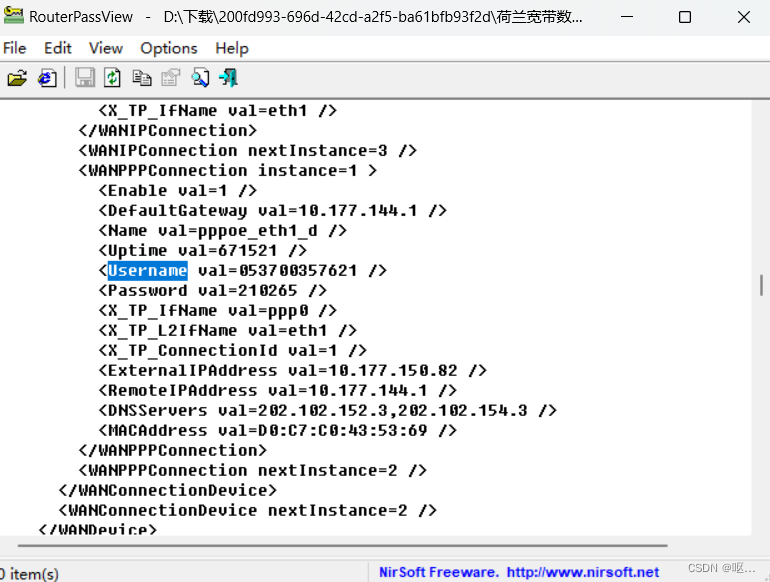

荷兰宽带数据泄露

因为是bin文件又说是数据泄露 用取证工具routerpassview打开附件搜索

找到了username和password 其中一个应该就是flag 果然 flag{053700357621}

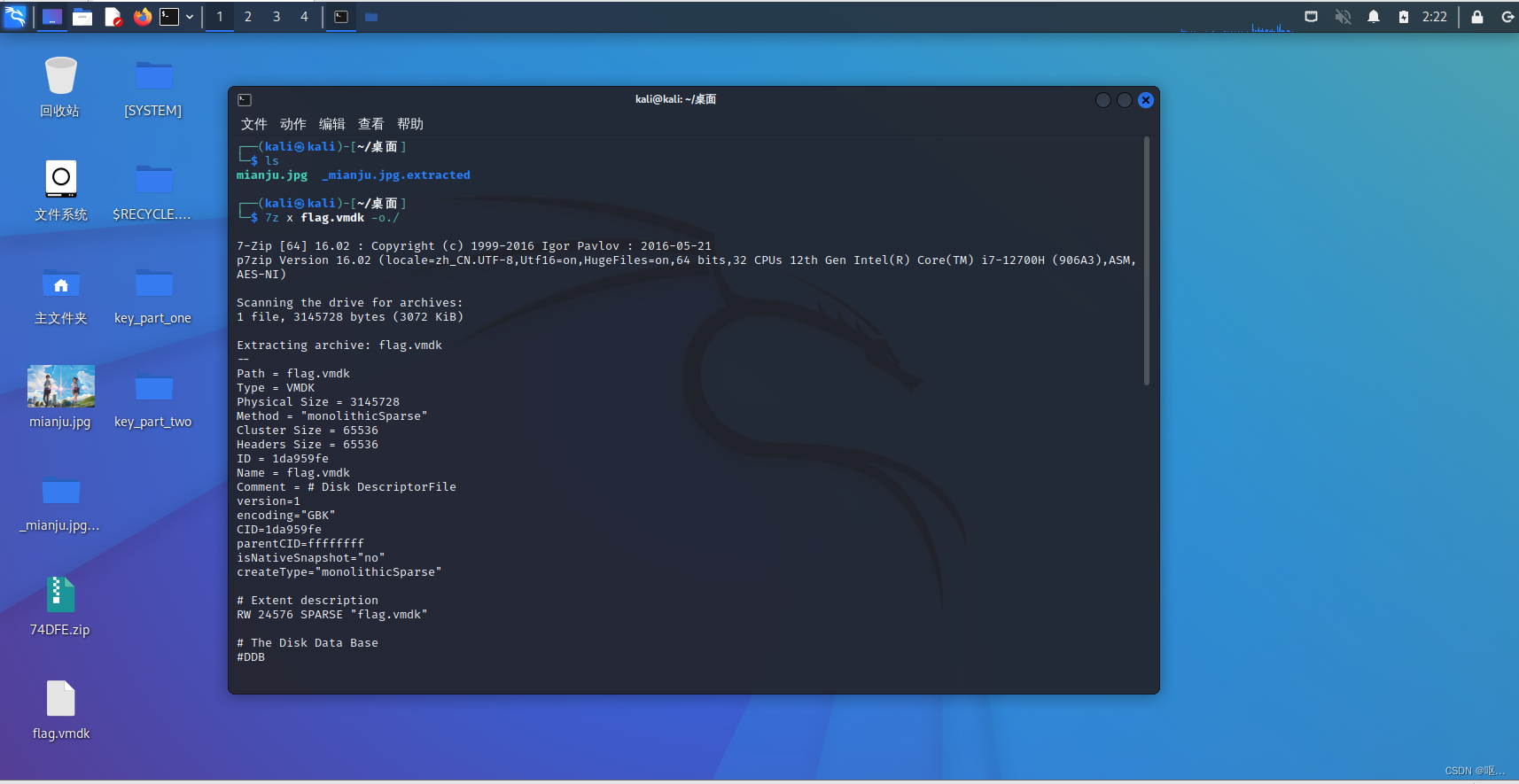

面具下的flag

解压发现是图片 用010打开 发现里面没有压缩包 正常的图片

再用stegsolve打开看看 也没有找到有用的信息

用kali分离文件试试

利用命令7z x flag.vmdk -o./将其解压 得到4个文件

有key part one 和key part two 2个 说明flag可能由这两个东西组成

打开第一个 发现了Brainfuck编码 解码得到一半flag

再看第二个 是ook编码 给他解码

得到flag flag{N7F5_AD5_i5_funny!}

学习计划安排

我一共划分了六个阶段,但并不是说你得学完全部才能上手工作,对于一些初级岗位,学到第三四个阶段就足矣~

这里我整合并且整理成了一份【282G】的网络安全从零基础入门到进阶资料包,需要的小伙伴可以扫描下方CSDN官方合作二维码免费领取哦,无偿分享!!!

如果你对网络安全入门感兴趣,那么你需要的话可以

点击这里👉网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

①网络安全学习路线

②上百份渗透测试电子书

③安全攻防357页笔记

④50份安全攻防面试指南

⑤安全红队渗透工具包

⑥HW护网行动经验总结

⑦100个漏洞实战案例

⑧安全大厂内部视频资源

⑨历年CTF夺旗赛题解析

931

931

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?