GIF分解

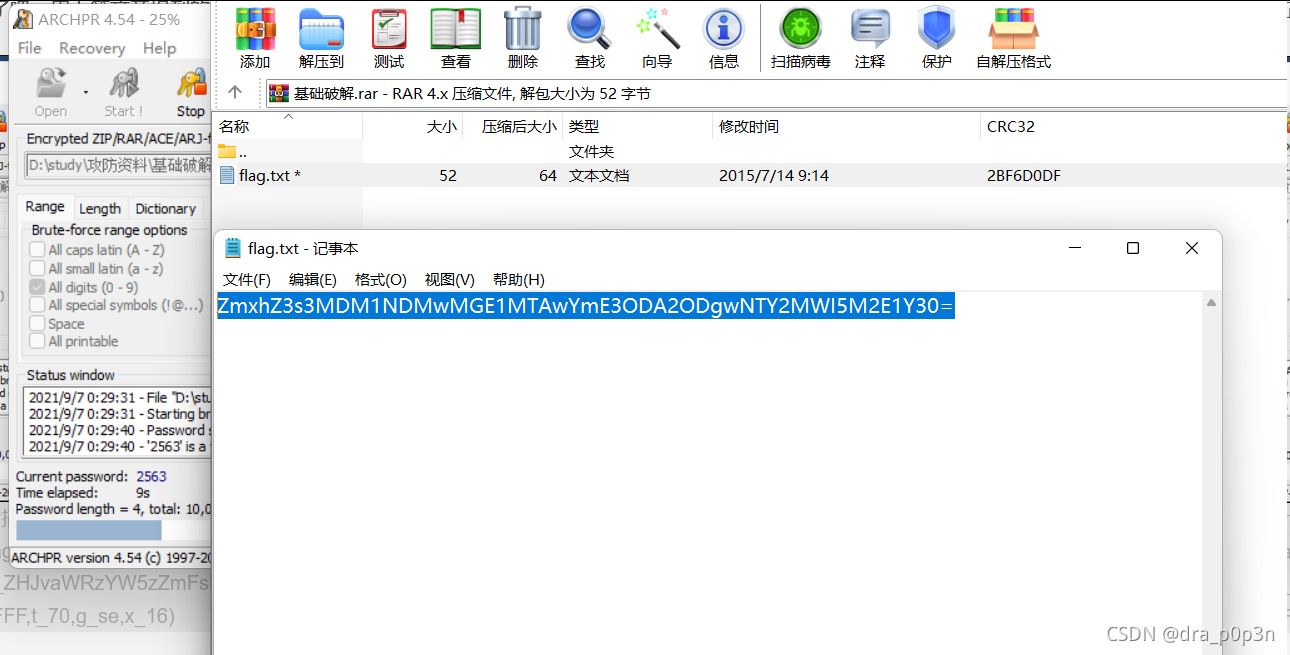

misc第一题,misc就是要注重积累,每天一题大有益处,这题就给了个gif

我的misc也没什么基础,misc也就是工具的积累,这里先看看,GIF中明显有flag的部分依次闪过,需要分帧查看的工具,先来个朴素的,ps打开,图层界面就可以看到帧数,分页查看拼接即可,还有一个工具stegsolve,以后应该还会用到它,点击这个地方也可以逐帧查看,前面的有点简单了

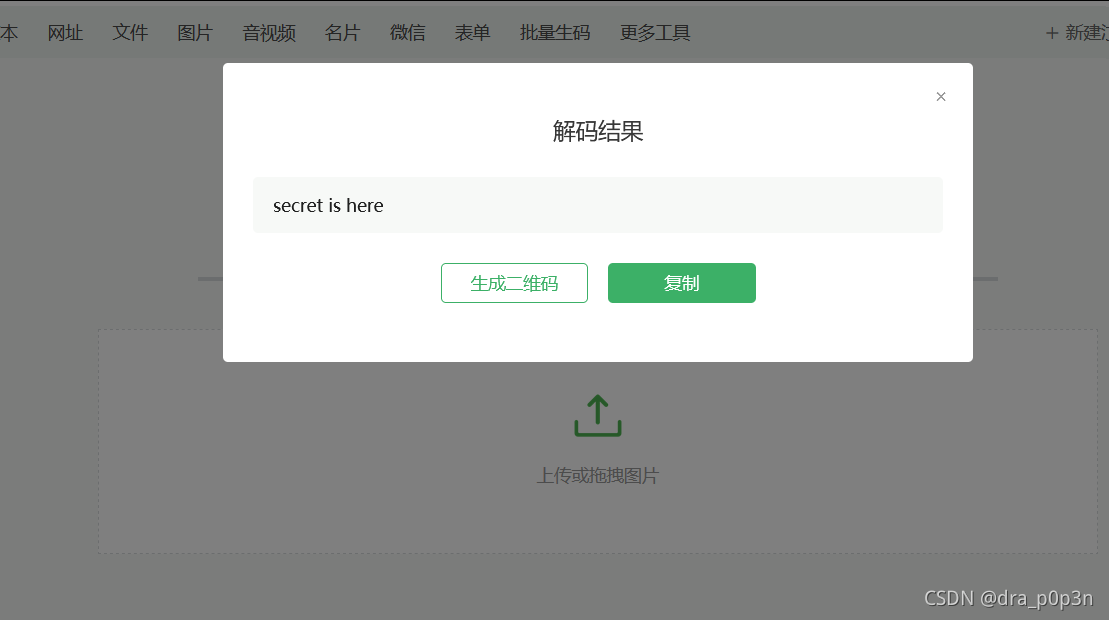

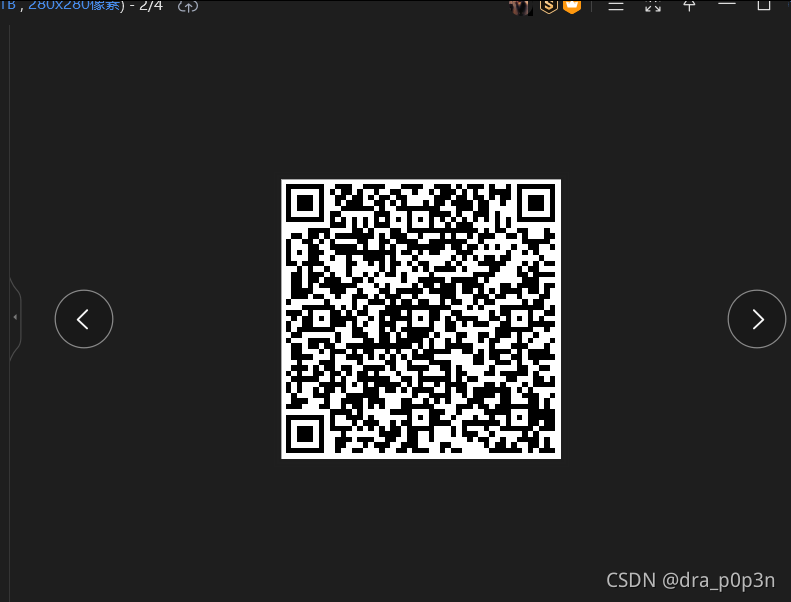

二维码识别

题目就给了个二维码,二维码识别软件尽量用在线的,离线的都不是什么好东西

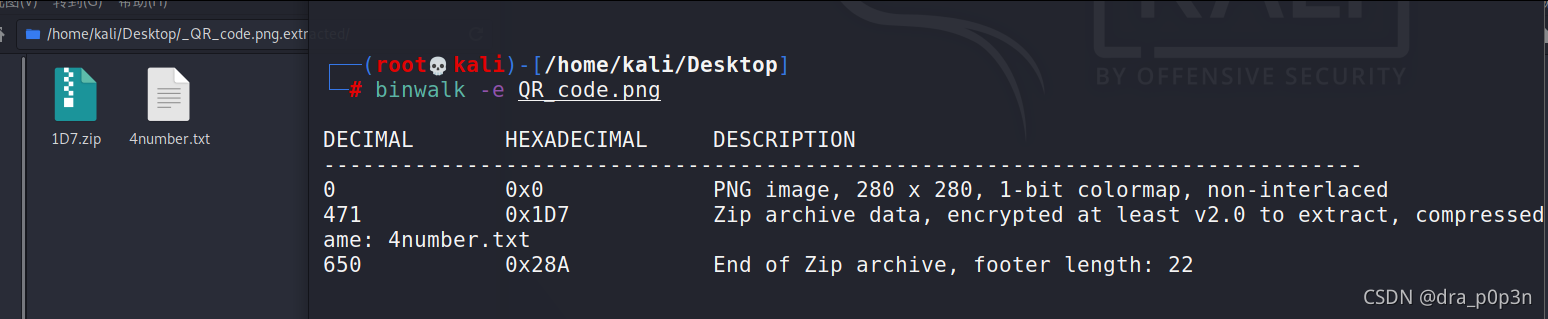

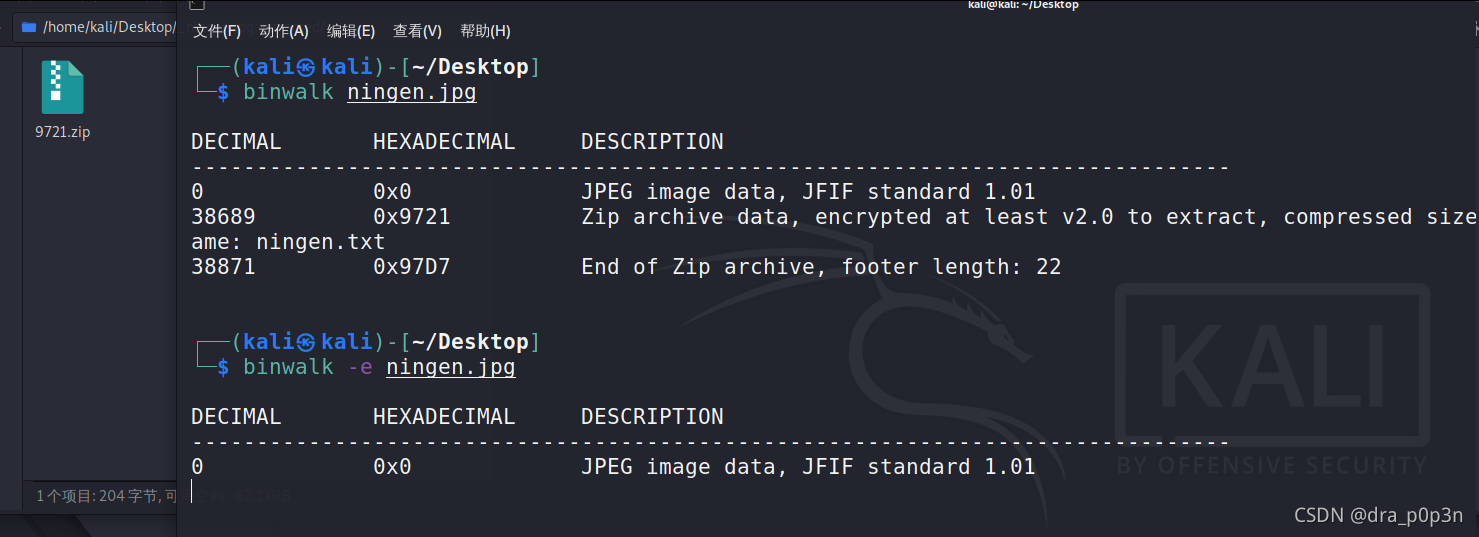

说明就在这个文件里面有flag,直接进行binwalk,binwalk主要用法见这篇博客

总结为以下几条

binwalk+文件名 //签名扫描,也就是列出其中文件类型

binwalk -e 文件名 //文件提取,binwalk提取其在固件映像中找到的所有文件,刚开始不会用就直接无脑-e即可

binwalk -D, --dd=<type[:ext[:cmd]]> //其中type是签名描述中包含的小写字符串(支持正则表达式、ext是保存数据磁盘时使用的文件扩展名(默认为none、cmd是在将数据保存到磁盘后执行的可选命令

初学先不管,-e就行啦

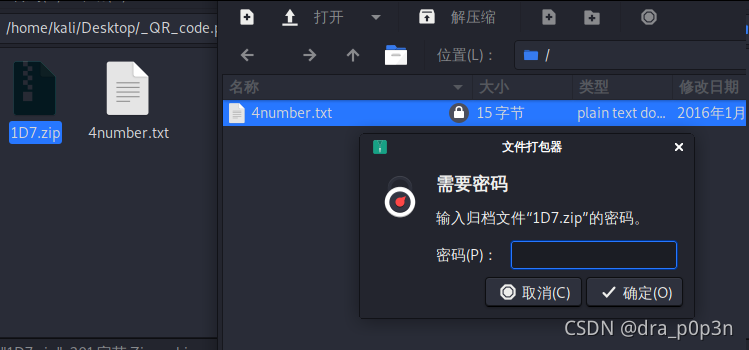

解压出来这么个文件,文本文档里面什么都没有,但是压缩包里面的文档要密码

这里应该也提示的很清楚了,4位数字,那就直接爆破就行了,0.01s就能爆破出来,这点量对于我的5800H来说简直小菜

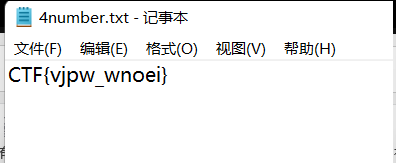

解压拿到flag

这里交的时候把外面的CTF记得换成flag

那么本期就是四个工具:stegsolve和ps,用来分解GIF的,binwalk分解固件识别的,ziperello用来爆破压缩包密码的

N种方法解决

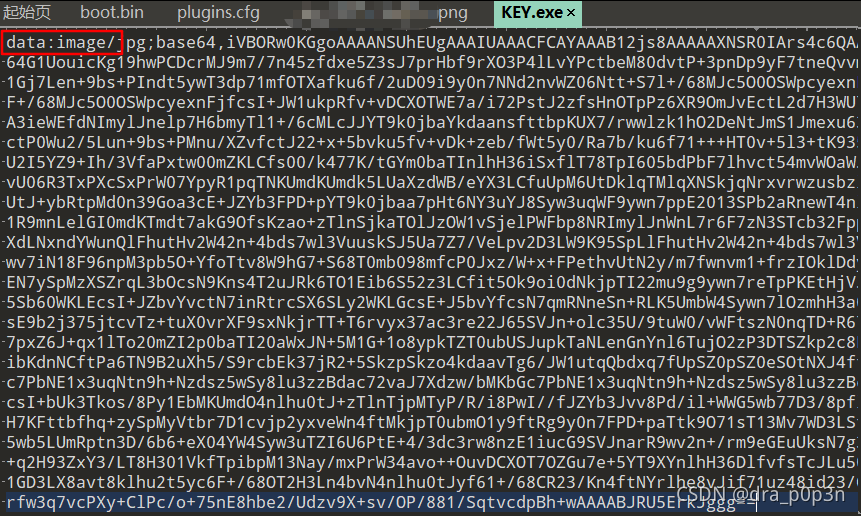

打开获得一个exe文件,无法运行,看来是有问题的,直接十六进制编辑器打开看看

可以看到是图片格式

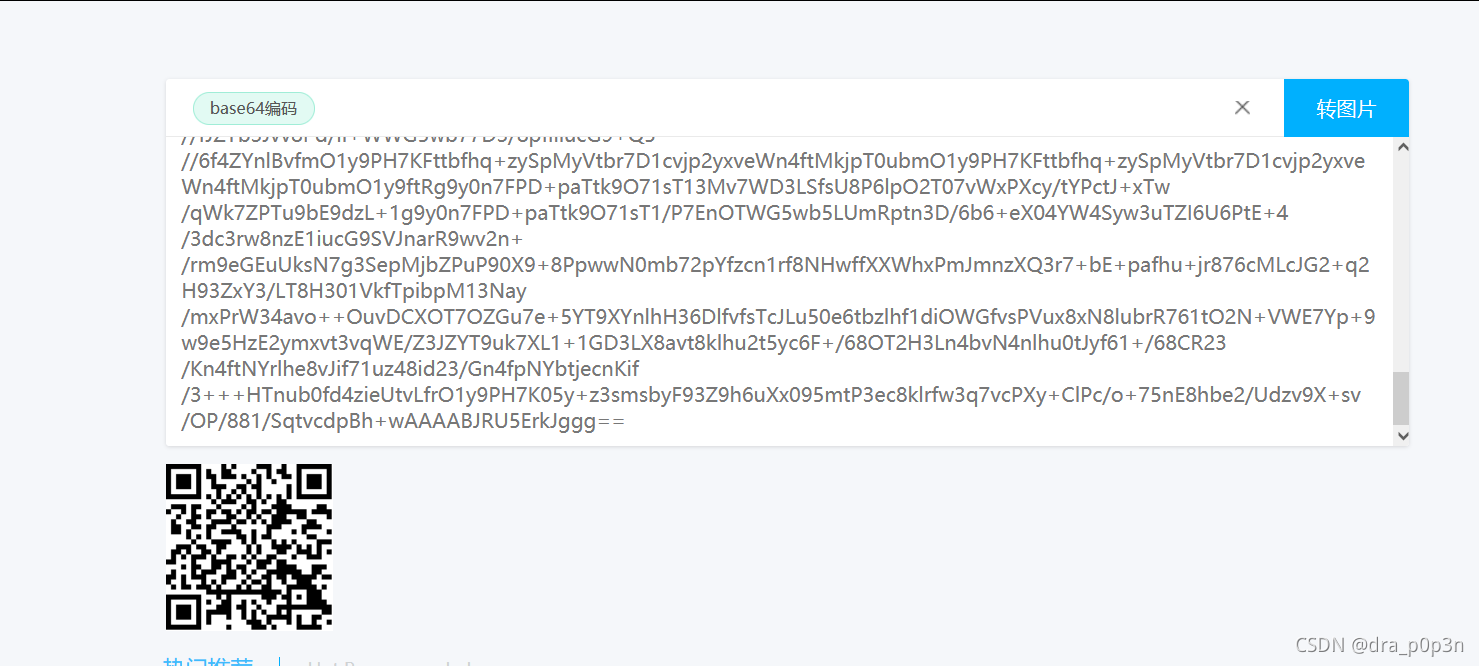

这里是base64图片格式,需要使用工具进行转换

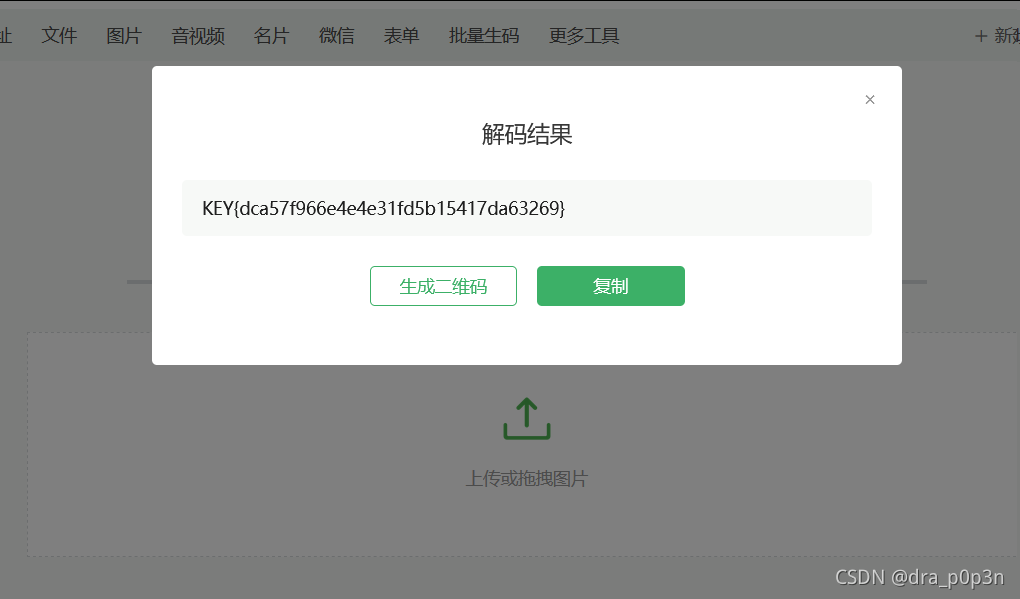

出来一个二维码

解码flag就出来了,这里面用到了base64图片编码的转换

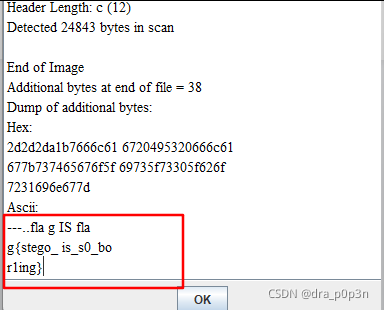

你竟然赶我走

打开,无辜的表情

先用这个看看

好像也没什么问题,但是这个右下角文件结尾的地方好像有说明不对,去查看文件格式

果然有问题,flag就这么出了

都是比较简单的题了,掌握一下基本方法

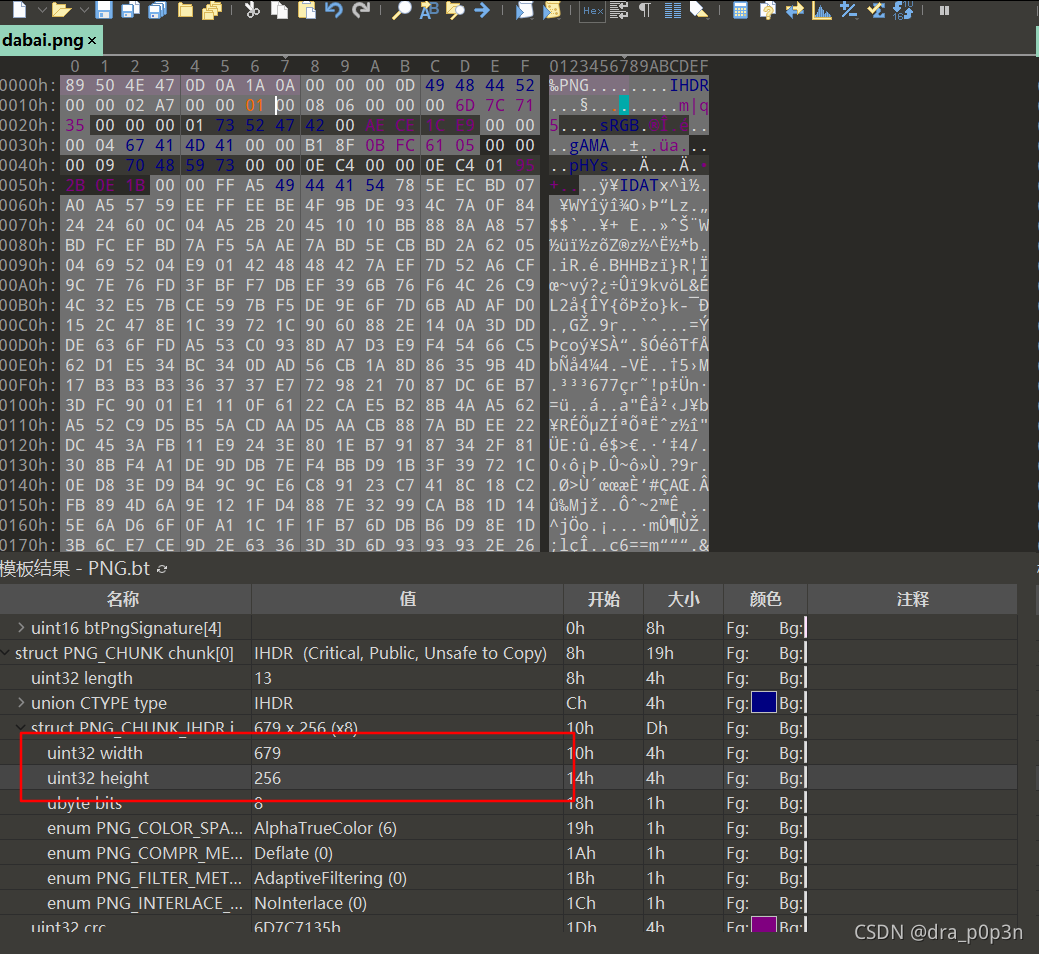

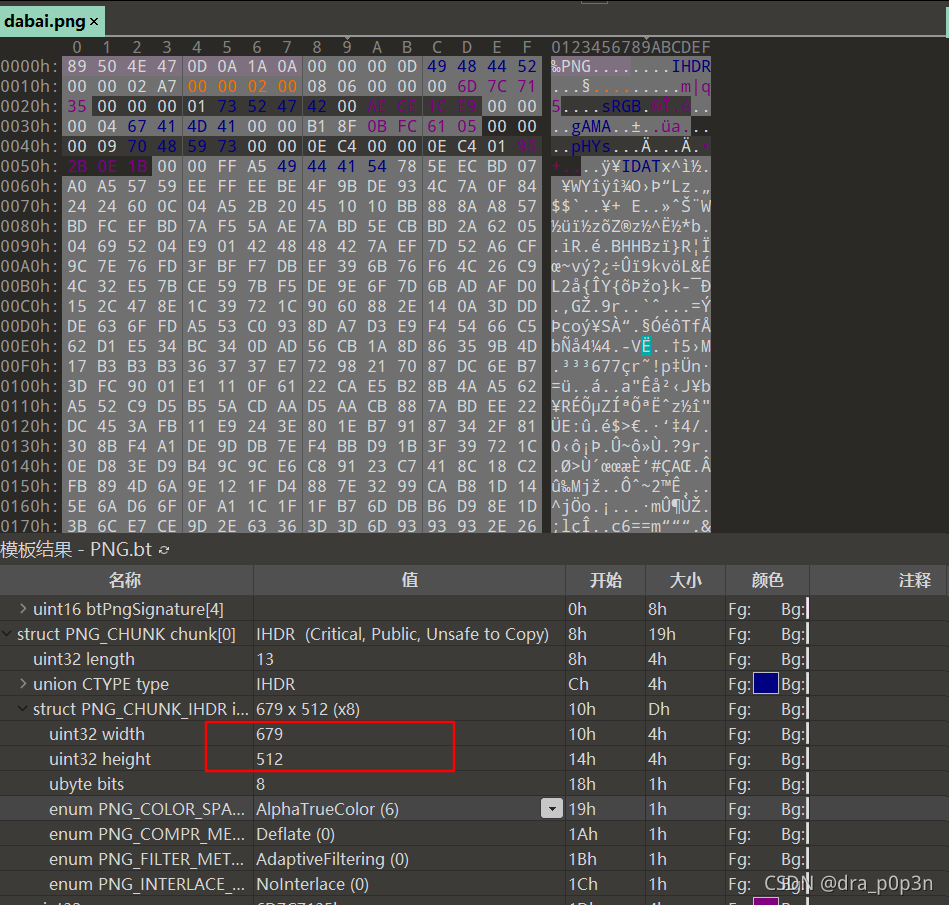

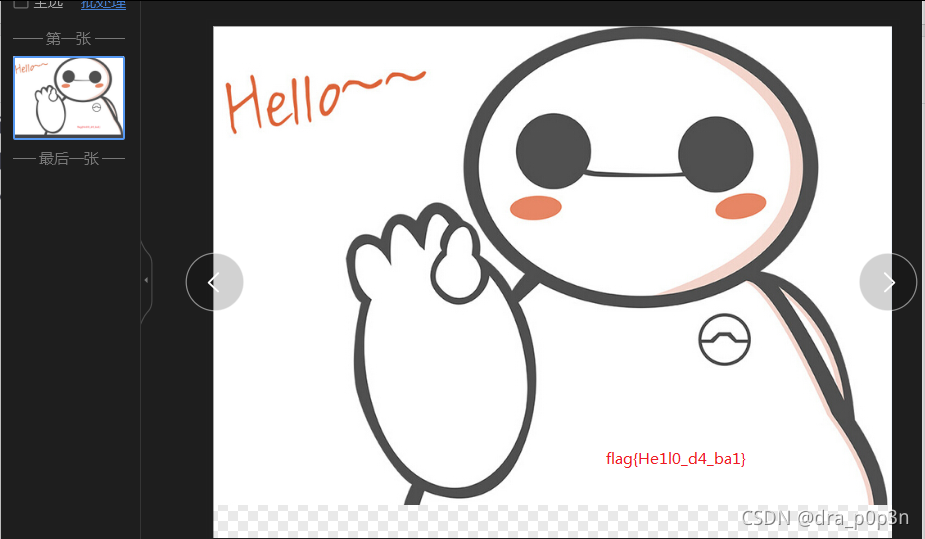

大白

提示到位了,是图太小了

确实只有一半,使用010editor打开看一看,注意这个软件有个功能就是不同文件的模板,打开时没有会提示下载,下载了之后如下所示

可以直接看到对应区段的功能,这里看到图片的高度不够,那就加长一点吧,直接在下面改就行

保存再打开图片,flag就出来了

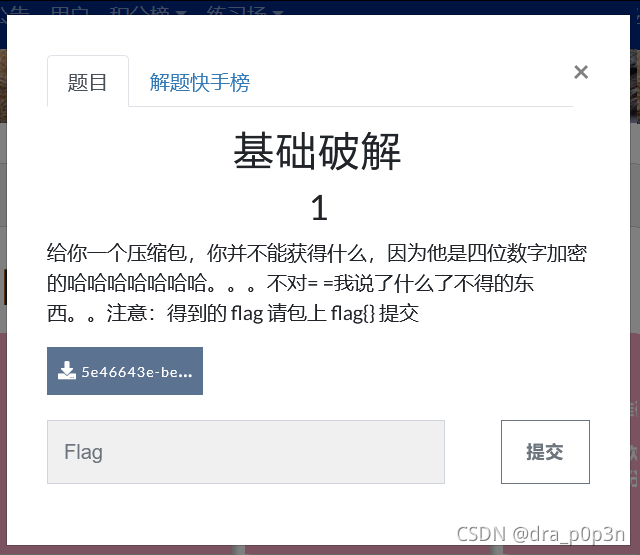

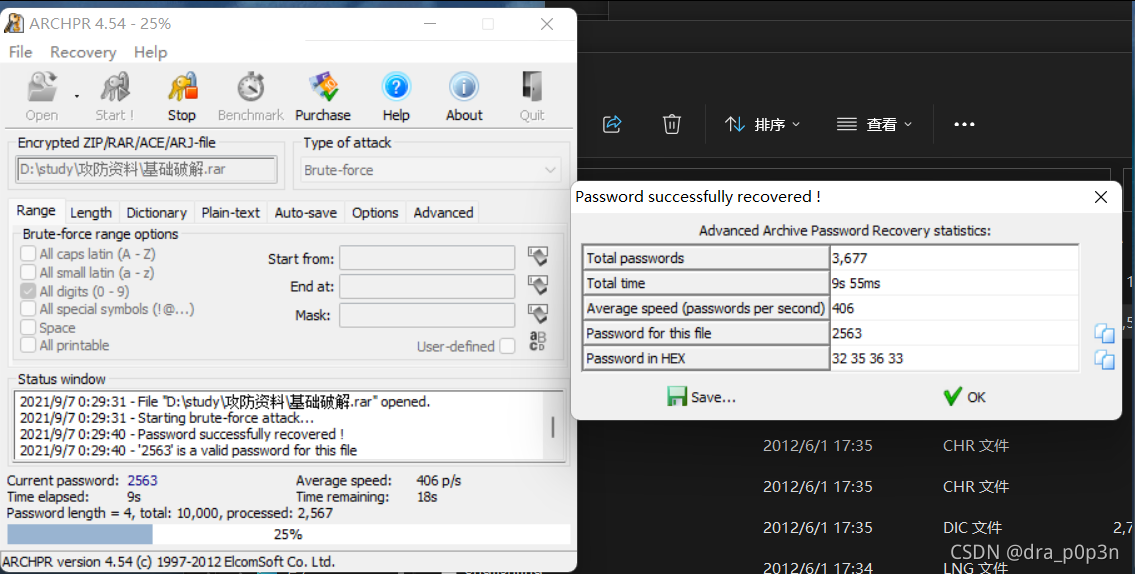

基础破解

这就没什么意思了吧,用上篇文章提到的工具,或者换一个也行ARCHPR

破解出来,输入2563密码,拿到flag

哦对,还有个base64解密

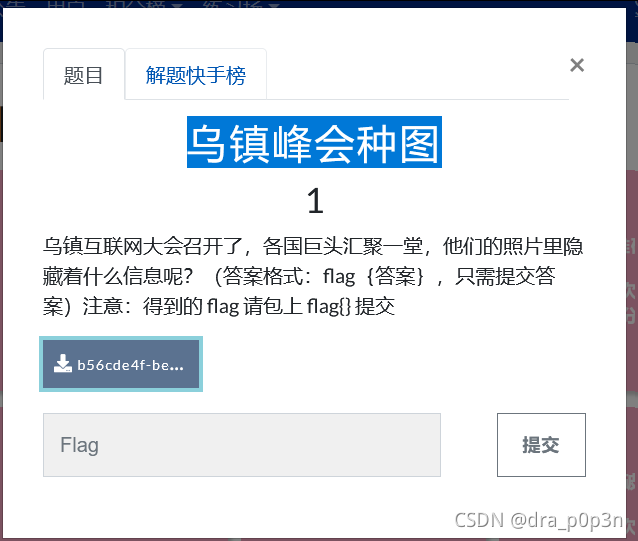

乌镇峰会种图

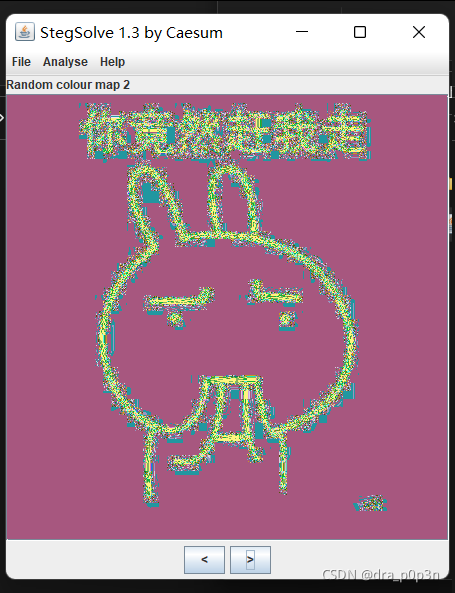

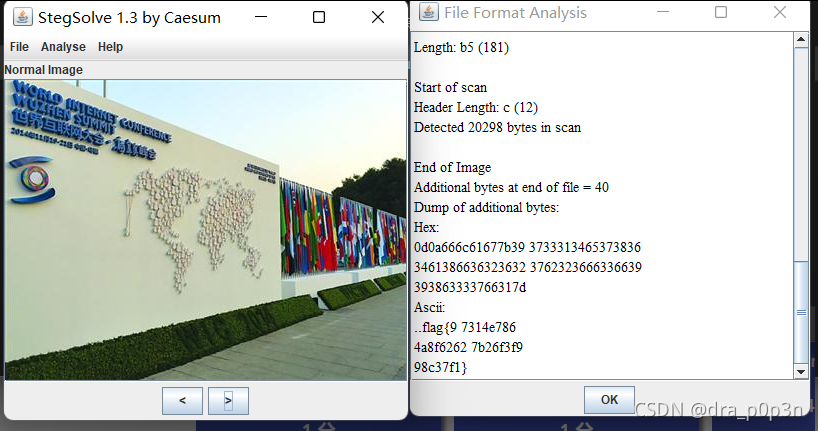

下载下来是个图片,先stegsolve看一下,这就跟web看源码一样

又是文件尾的flag,这就没意思了噢

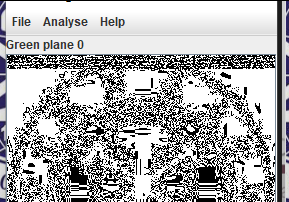

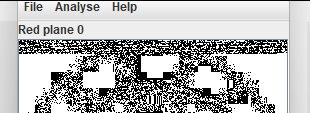

LSB

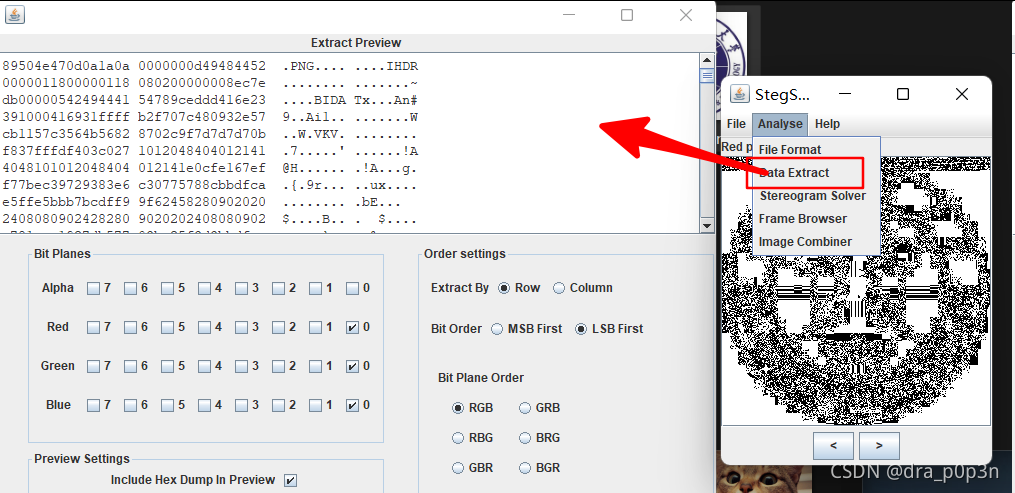

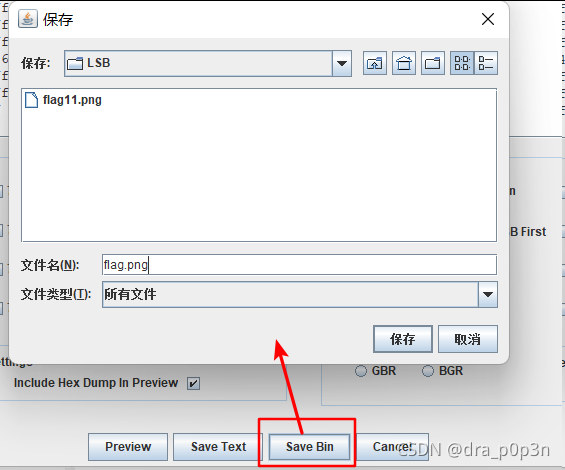

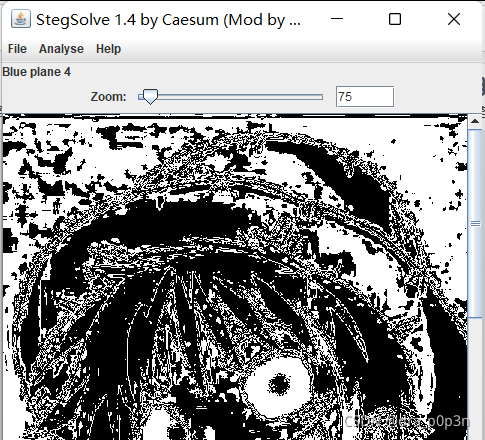

一看到这个题目就笑了,LSB隐写课堂作业才写过,当时还有个dct来着,这个还是比较简单的那个隐写,具体原理可以自行百度,又是stegsolve派上用场的时候了

打开看最低位

明显有信息,可以进一步查看,发现是red、blue、green的最低位有隐藏信息

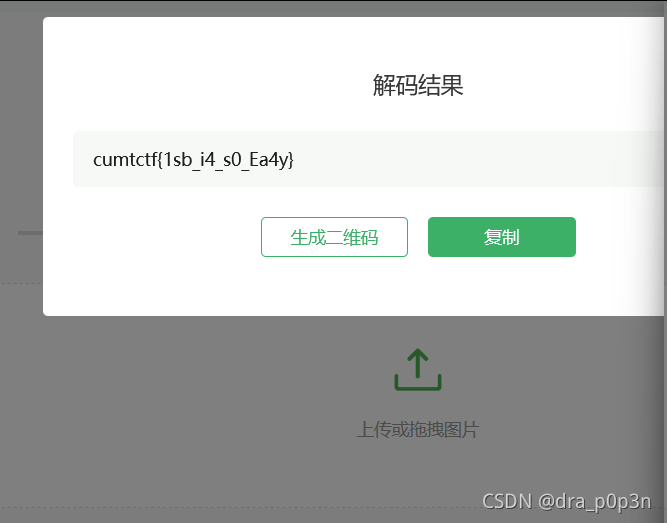

打开这个,直接看最低位,可以看到是个png图片,保存成图片格式

得到一个二维码

再进行解析,解码flag即出

注意buuctf交的时候要换一个大括号外面的内容,换成flag{}

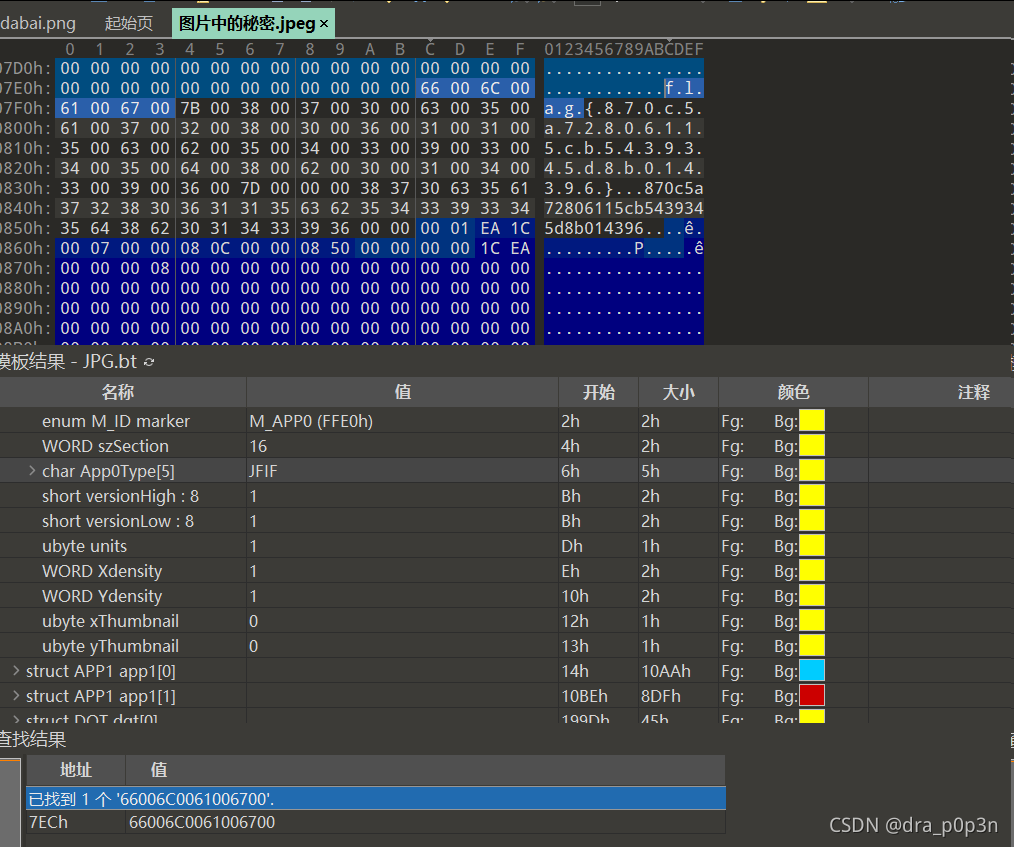

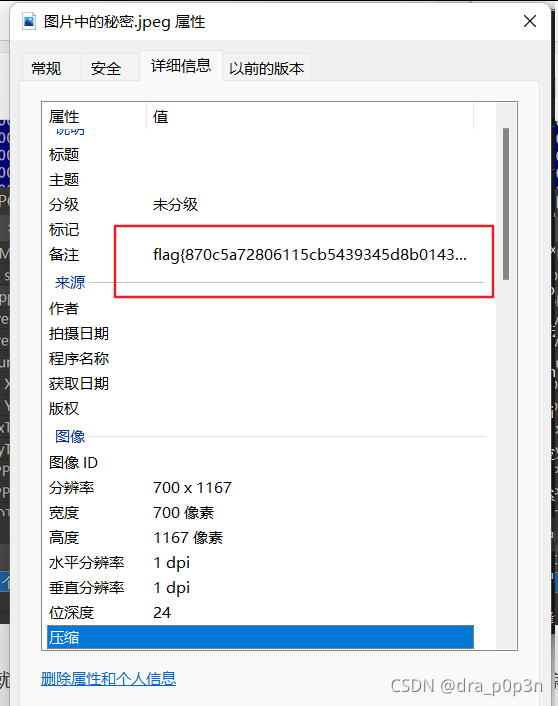

文件中的秘密

解压下来一张图片,先stegsolve看看基本信息,未发现异常

随后使用010editor打开,看有没有别的文件格式,发现无异常,就直接搜索flag字符串的十六进制码66006C0061006700,看看flag字符串有没有隐藏在里面

发现flag就在这里,网上看还有人直接看图片备注

当然也行咯,但不是通用方法

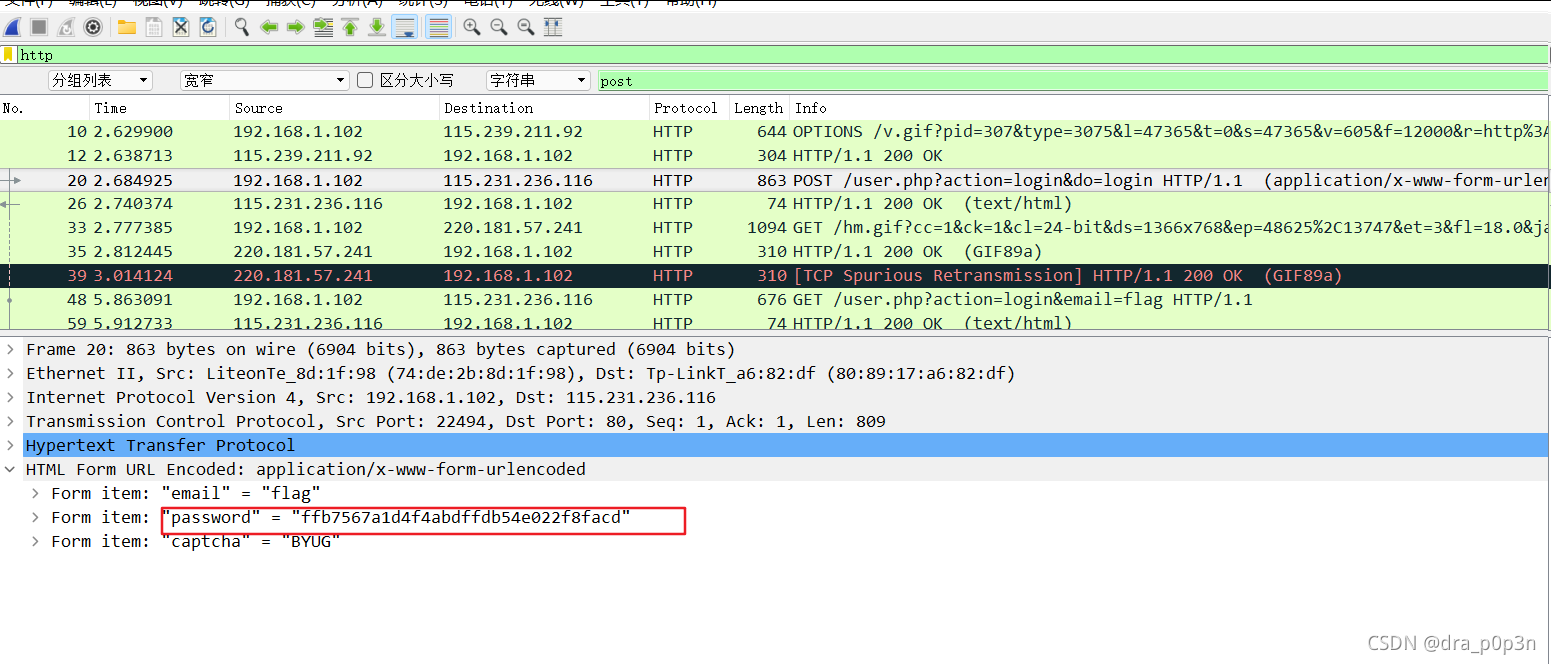

wireshark

解压之后是一个网络包格式,直接wireshark打开,按照题目要求直接搜索http协议post包,因为密码只有post包才能发出来,不可能通过get明文传输

找到flag

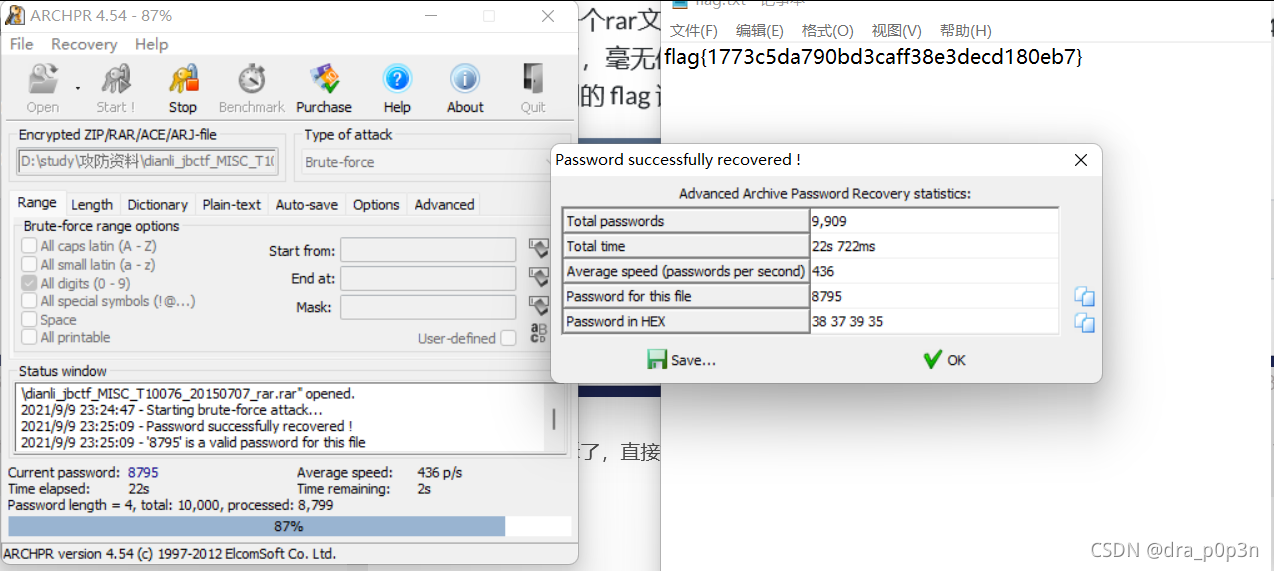

rar

这个题方法都告诉了,直接爆破就行了

老样子,直接爆破解压即可

qr

打开是个二维码

???逗我玩呢

今天这两题都特别nt,明天蓄力做个难的web,前面的都是一分,要是难的还得做个四五十分的啊,明天整一波

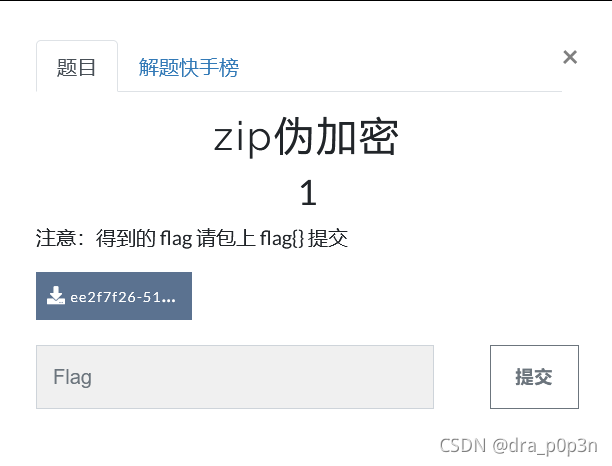

zip伪加密

打开又是个加密的zip,但是这回没有任何的提示,那就应该是从这里的原理入手,zip伪加密似乎是一个知识点,我们先看看zip文件的数据格式

一个 ZIP 文件由三个部分组成:

压缩源文件数据区+压缩源文件目录区+压缩源文件目录结束标志

1、压缩源文件数据区

在这个数据区中每一个压缩的源文件/目录都是一条记录,记录的格式如下:

[文件头+ 文件数据 + 数据描述符]

a、文件头结构

组成 长度

文件头标记 4 bytes (0x04034b50)

解压文件所需 pkware 版本 2 bytes

全局方式位标记 2 bytes

压缩方式 2 bytes

最后修改文件时间 2 bytes

最后修改文件日期 2 bytes

CRC-32校验 4 bytes

压缩后尺寸 4 bytes

未压缩尺寸 4 bytes

文件名长度 2 bytes

扩展记录长度 2 bytes

文件名 (不定长度)

扩展字段 (不定长度)

b、文件数据

c、数据描述符

组成 长度

CRC-32校验 4 bytes

压缩后尺寸 4 bytes

未压缩尺寸 4 bytes

这个数据描述符只在全局方式位标记的第3位设为1时才存在(见后详解),紧接在压缩数据的最后一个字节后。这个数据描述符只用在不能对输出的 ZIP 文件进行检索时使用。例如:在一个不能检索的驱动器(如:磁带机上)上的 ZIP 文件中。如果是磁盘上的ZIP文件一般没有这个数据描述符。

2、压缩源文件目录区

在这个数据区中每一条纪录对应在压缩源文件数据区中的一条数据

组成 长度

目录中文件文件头标记 4 bytes (0x02014b50)

压缩使用的 pkware 版本 2 bytes

解压文件所需 pkware 版本 2 bytes

全局方式位标记 2 bytes

压缩方式 2 bytes

最后修改文件时间 2 bytes

最后修改文件日期 2 bytes

CRC-32校验 4 bytes

压缩后尺寸 4 bytes

未压缩尺寸 4 bytes

文件名长度 2 bytes

扩展字段长度 2 bytes

文件注释长度 2 bytes

磁盘开始号 2 bytes

内部文件属性 2 bytes

外部文件属性 4 bytes

局部头部偏移量 4 bytes

文件名 (不定长度)

扩展字段 (不定长度)

文件注释 (不定长度)

3、压缩源文件目录结束标志

组成 长度

目录结束标记 4 bytes (0x02014b50)

当前磁盘编号 2 bytes

目录区开始磁盘编号 2 bytes

本磁盘上纪录总数 2 bytes

目录区中纪录总数 2 bytes

目录区尺寸大小 4 bytes

目录区对第一张磁盘的偏移量 4 bytes

ZIP 文件注释长度 2 bytes

ZIP 文件注释 (不定长度)

着重看三点,压缩源文件数据区+压缩源文件目录区+压缩源文件目录结束标志,其中前两个有加密标识,通过上面的结构可以看出,是在下图这两个位置,一个是数据区加密的标志,一个是目录区的加密标志

通过模板下的结构体名称也能很容易看出

zip伪加密是在文件头的加密标志位做修改,进而再打开文件时识被别为加密压缩包。但实际是没有密码的,所以使用任何密码都破解不了。

而且当压缩源文件目录区的全局方位标记为0900(表示为加密),并且压缩文件数据区的全局方式位标记为0900同样则会被识别为加密,但是文件并没有真正的加密,也就是所说的伪加密。我们通过修改这两个标志位为0000,然后保存解压即可拿到flag

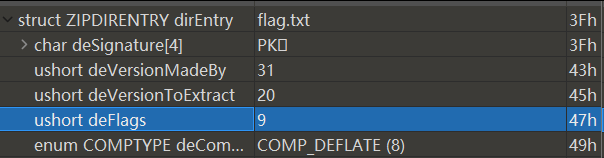

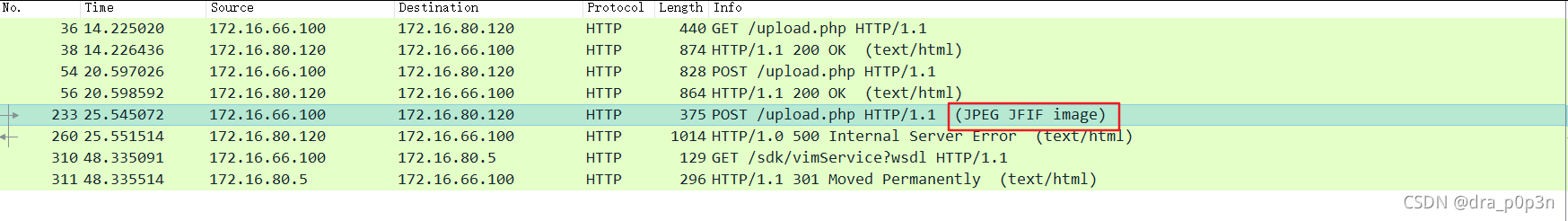

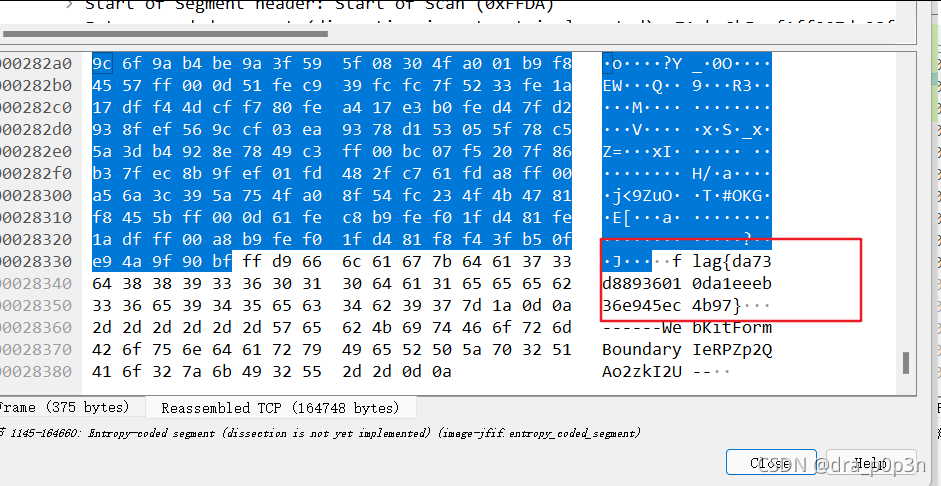

被嗅探的流量

这题又是流量分析题,先看文件

又是一大堆流量包

不过这种题默认就是只看应用层网络包,其它的应该没什么信息

看到这里明显有个文件,打开看看

就在这里

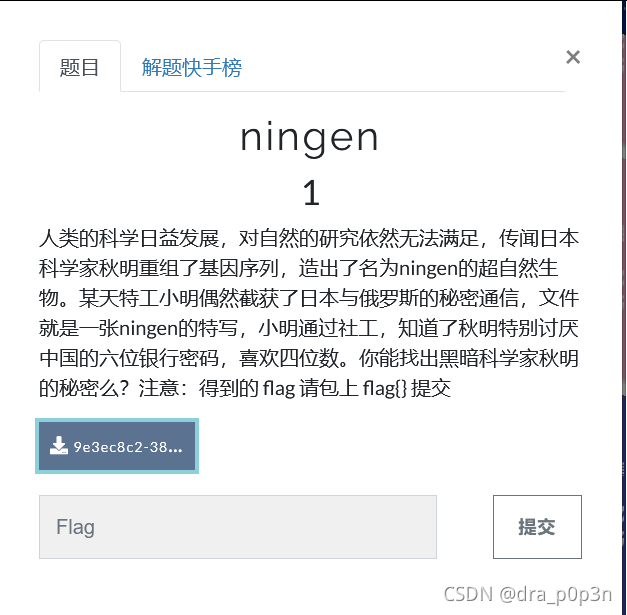

ningen

这个题看着还比较有意思,先科普一下这种生物

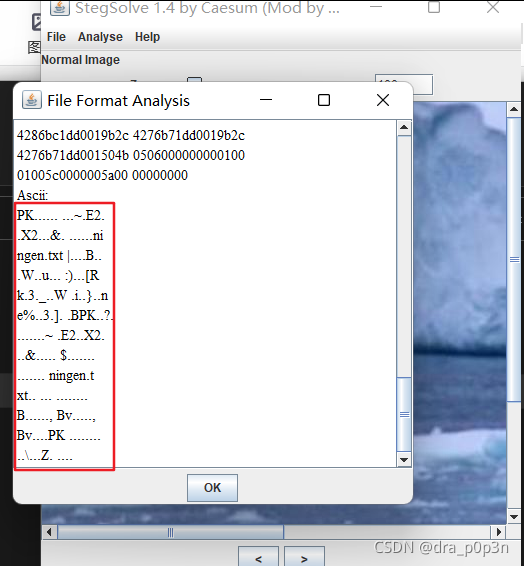

很有趣吧,直接使用stegsolve打开,看到文件尾有些不寻常的东西

这不就是我们上个题zip伪加密里面刚刚学习的zip格式嘛,提取出来看看,使用老工具人binwalk看看

出来一个压缩包,结合提示,使用zipherello,在破解zip上比ARCHPR稍快

解压即可得到flag

镜子里面的世界

一个有趣的图片

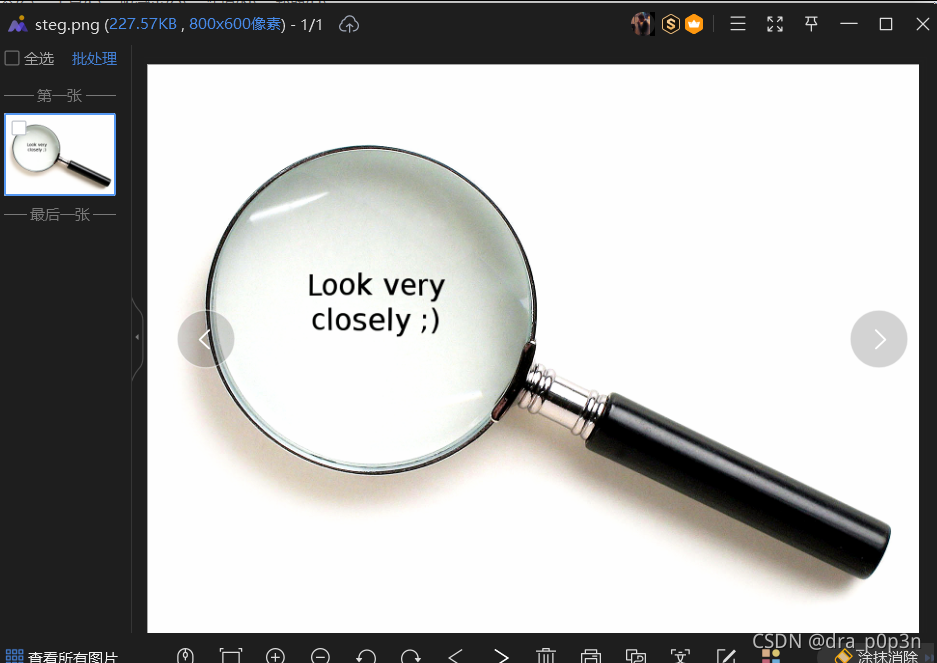

打开老朋友,发现三个通道为0的时候明显反常

这显然又是lsb隐写,直接打开dataexact

flag就在里面flag{st3g0_saurus_wr3cks}

2261

2261

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?