我认为,无论是学习安全还是从事安全的人,多多少少都有些许的情怀和使命感!!!

文章目录

一、Windows内核溢出提权[2008]

1、内核溢出提权背景:

在winserver2008 R2中,服务器默认是支持aspx的。所以默认都是可以执行一些命令。如果没有进行补丁修复可以利用一些溢出提权工具,进行提权。

2、CVE-2014-4113-Exploit

这个版本的提权工具,可以对winserver2008 的系统进行溢出提权

3、内核溢出提权过程:

(1)实验环境:

1.靶机环境:

(1)虚拟机Windows2008【target_sys.com】【192.168.97.131】

(2)脚本语言环境:php/asp语言环境存在

2.攻击机:

(1)虚拟机Win7【192.168.97.130】

(2)Firefox+Burpsuite+蚁剑+大马

3.网络环境:

(1)VMware搭建的NAT网络

(2)靶机链接:

URL:http://target_sys.com/upload.php

(3)实验过程:

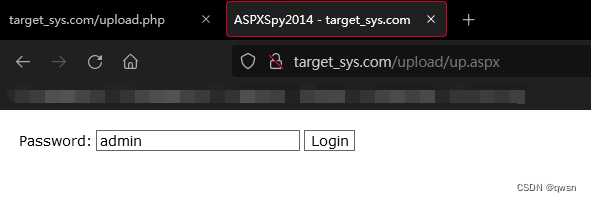

第一步:访问靶机链接,利用MIME突破白名单类型限制,上传up.aspx大马

【以上过程略】以下进行提权过程:

第二步:连接up.aspx大马【密码为admin】,并点击[CmdShell]模块,调用cmd.exe执行whoami命令,查看当前用户信息,发现权限很低

在winserver2008 R2中,服务器默认是支持aspx的。所以默认都是可以执行一些命令

本文详细介绍了在Windows Server 2008 R2上进行内核溢出提权的过程,重点讨论了CVE-2014-4113漏洞的利用,包括实验环境设置、靶机链接、提权步骤等。通过扫描和利用可读写目录,最终实现系统权限提升。

本文详细介绍了在Windows Server 2008 R2上进行内核溢出提权的过程,重点讨论了CVE-2014-4113漏洞的利用,包括实验环境设置、靶机链接、提权步骤等。通过扫描和利用可读写目录,最终实现系统权限提升。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

245

245

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?