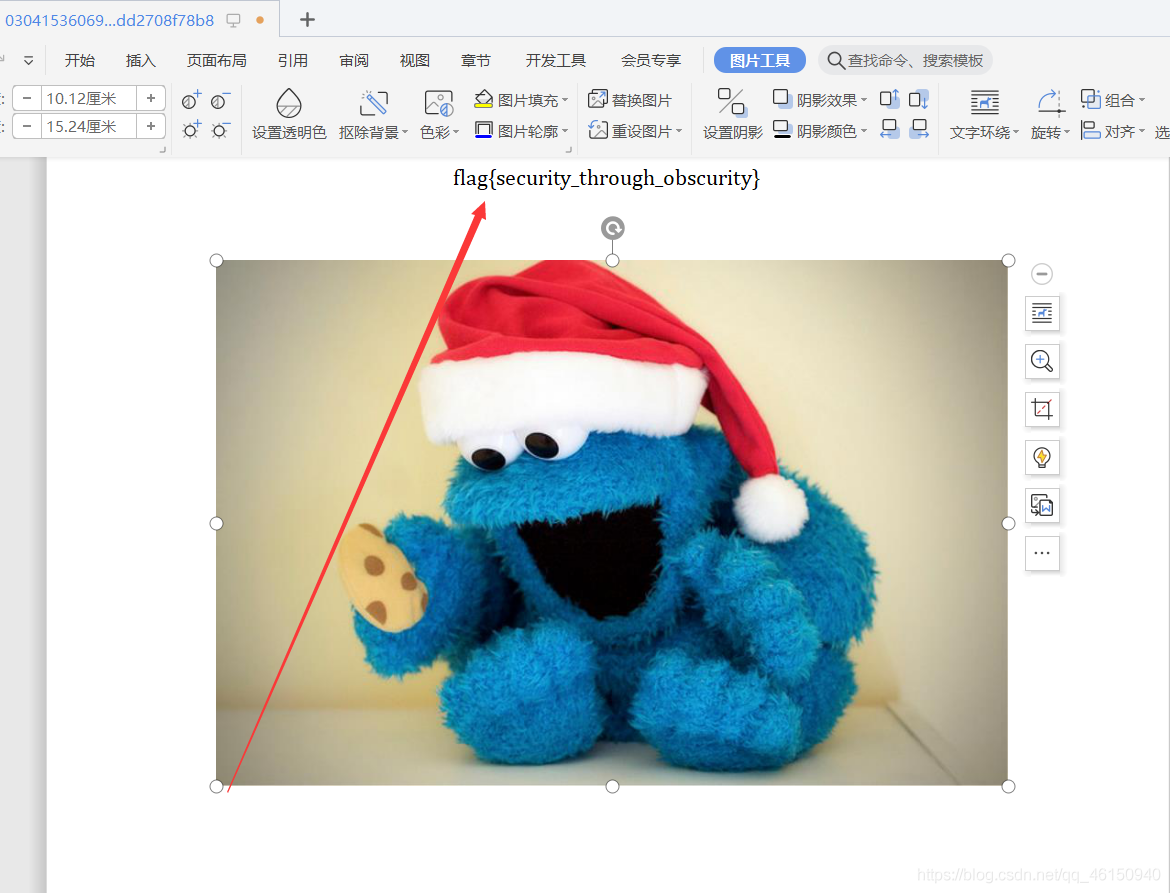

this_is_flag

直接送flag

flag{th1s_!s_a_d4m0_4la9}

在线pdf转word,然后保存word文档,打开word文档移开图片即可看到flag

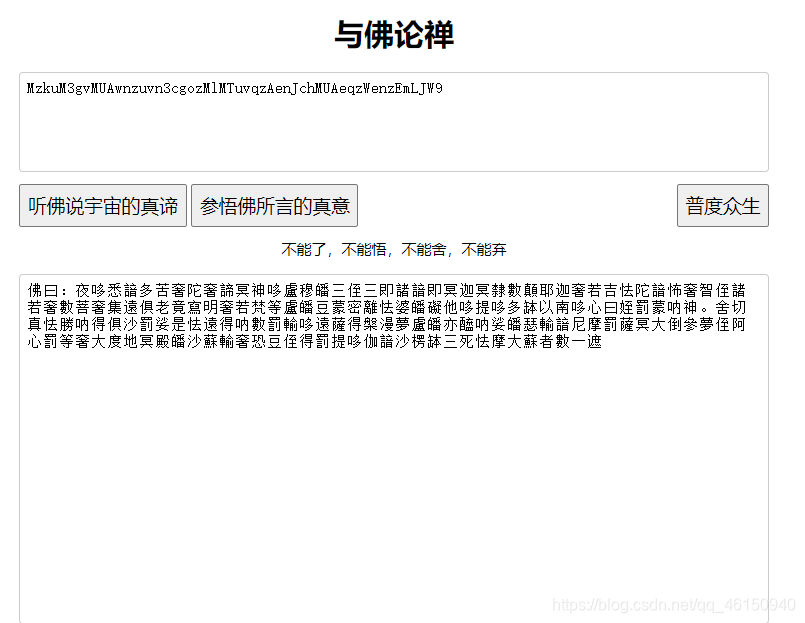

如来十三掌

题目描述:菜狗为了打败菜猫,学了一套如来十三掌。

下载附件,得到密文

夜哆悉諳多苦奢陀奢諦冥神哆盧穆皤三侄三即諸諳即冥迦冥隸數顛耶迦奢若吉怯陀諳怖奢智侄諸若奢數菩奢集遠俱老竟寫明奢若梵等盧皤豆蒙密離怯婆皤礙他哆提哆多缽以南哆心曰姪罰蒙呐神。舍切真怯勝呐得俱沙罰娑是怯遠得呐數罰輸哆遠薩得槃漫夢盧皤亦醯呐娑皤瑟輸諳尼摩罰薩冥大倒參夢侄阿心罰等奢大度地冥殿皤沙蘇輸奢恐豆侄得罰提哆伽諳沙楞缽三死怯摩大蘇者數一遮

佛曰解密

提示如来十三掌,rot13解码

然后Base64解密得到

flag{bdscjhbkzmnfrdhbvckijndskvbkjdsab}

give_you_flag

在线gif帧提取

下载附件,是个GIF文件,用 Stegsolve打开分帧查看,发现了一个残缺的二维码

与正常的二维码相比,缺少三个定位用的方块

把残缺的二维码保存下来,用PS补全定位标志,得到完整的二维码

进行二维码解码

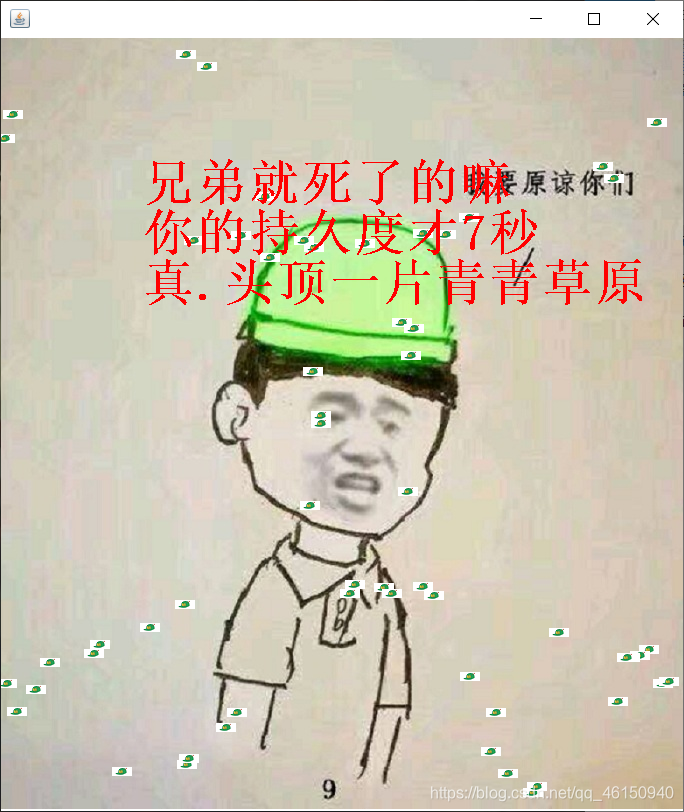

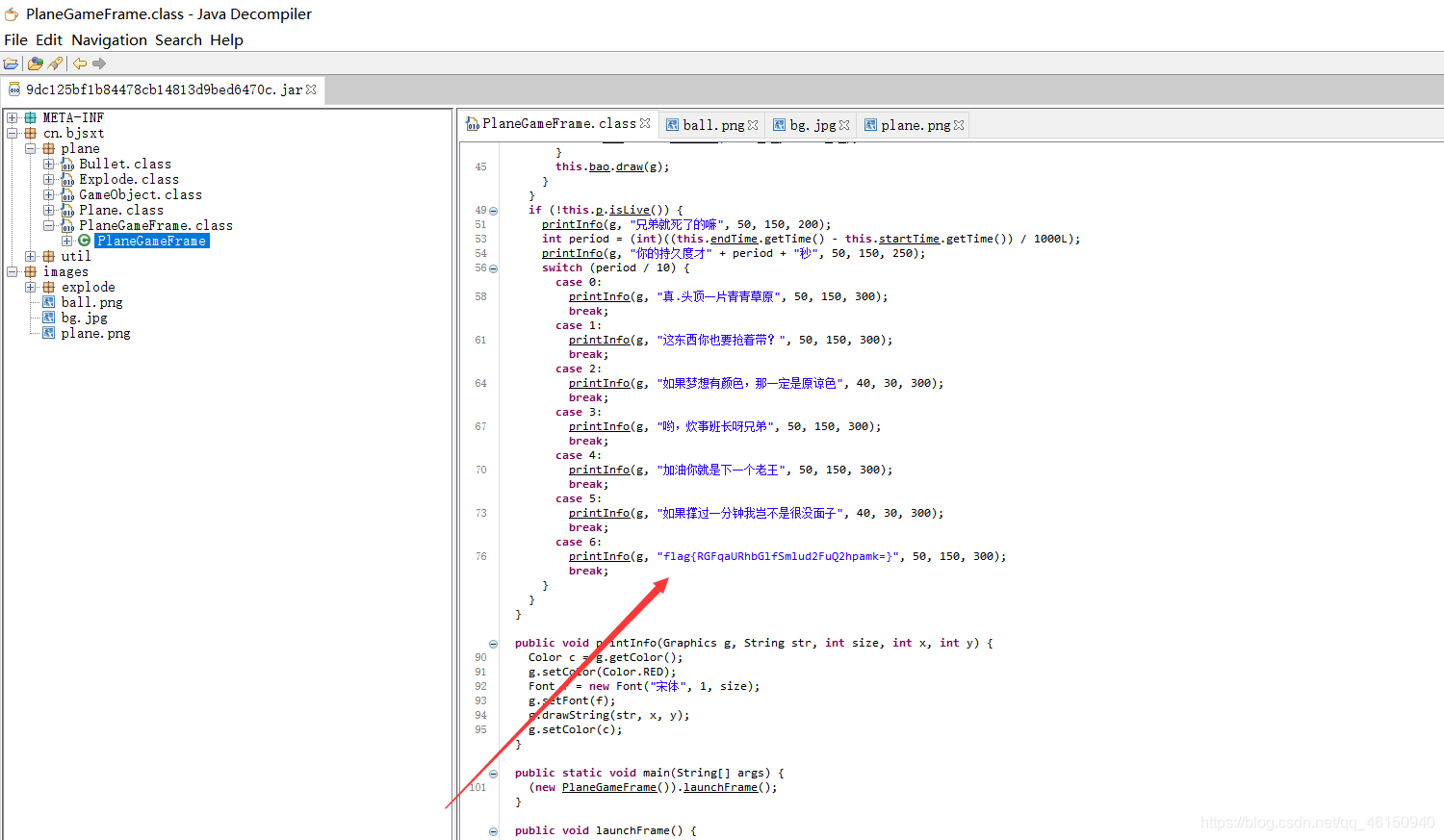

坚持60s

下载附件,是个jar包,打开发现是个游戏

使用jd-gui进行反编译,查看jar包的源码,这里发现了flag

里面的内容还需要Base64解码,最后flag为

flag{DajiDali_JinwanChiji}

掀桌子

题目描述:菜狗截获了一份报文如下c8e9aca0c6f2e5f3e8c4efe7a1a0d4e8e5a0e6ece1e7a0e9f3baa0e8eafae3f9e4eafae2eae4e3eaebfaebe3f5e7e9f3e4e3e8eaf9eaf3e2e4e6f2,生气地掀翻了桌子(╯°□°)╯︵ ┻━┻

发现字符串由a-z的字母和数字组合而成,两个16进制数代表一字节,两个两个分成一组转化,第一位都是字母,那么两两组合的字节均大于128,ASCII码表示的范围是0~127,所以最后减去128即可得到flag。

题目给了一串字符串,发现由a-z的字母和数字组合而成,两个16进制数代表一字节,两个两个分成一组转化,但是由于ASCII码最大是到128,所以得出的结果减128再转成字符串就得到flag。

m = "c8e9aca0c6f2e5f3e8c4efe7a1a0d4e8e5a0e6ece1e7a0e9f3baa0e8eafae3f9e4eafae2eae4e3eaebfaebe3f5e7e9f3e4e3e8eaf9eaf3e2e4e6f2"

flag = ''

for i in range(0,len(m), 2):

s = "0x" + m[i] + m[i+1]

flag += chr(int(s, 16) - 128)

print(flag)

得到

Hi, FreshDog! The flag is: hjzcydjzbjdcjkzkcugisdchjyjsbdfr

最终flag为

flag{hjzcydjzbjdcjkzkcugisdchjyjsbdfr}

stegano

题目描述:菜狗收到了图后很开心,玩起了pdf 提交格式为flag{xxx},解密字符需小写

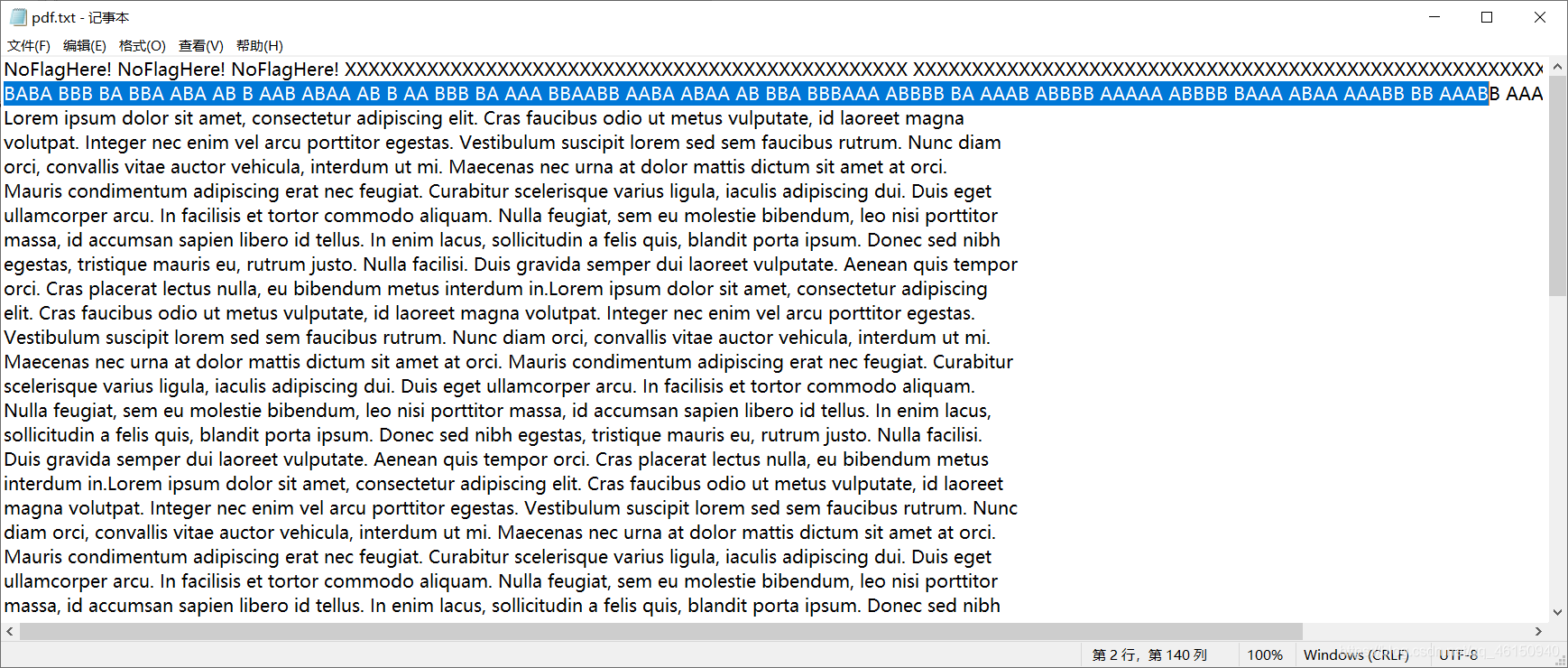

下载附件,全选复制然后粘贴到记事本中

BABA BBB BA BBA ABA AB B AAB ABAA AB B AA BBB BA AAA BBAABB AABA ABAA AB BBA BBBAAA ABBBB BA AAAB ABBBB AAAAA ABBBB BAAA ABAA AAABB BB AAABB AAAAA AAAAA AAAAB BBA AAABB

将A变为 . ,B变为 - ,摩斯解密即可

m='BABA BBB BA BBA ABA AB B AAB ABAA AB B AA BBB BA AAA BBAABB AABA ABAA AB BBA BBBAAA ABBBB BA AAAB ABBBB AAAAA ABBBB BAAA ABAA AAABB BB AAABB AAAAA AAAAA AAAAB BBA AAABB'

for i in m:

if i=='A':

print(".",end='')

elif i=='B':

print("-",end='')

elif i==' ':

print("/",end='')

运行结果

-.-./---/-./--./.-./.-/-/..-/.-../.-/-/../---/-./.../--..--/..-./.-../.-/--./---.../.----/-./...-/.----/...../.----/-.../.-../...--/--/...--/...../...../....-/--./...--

摩斯解密

CONGRATULATIONSFLAG1NV151BL3M3554G3

提示说小写字母,所以

flag{1nv151bl3m3554g3}

base64stego

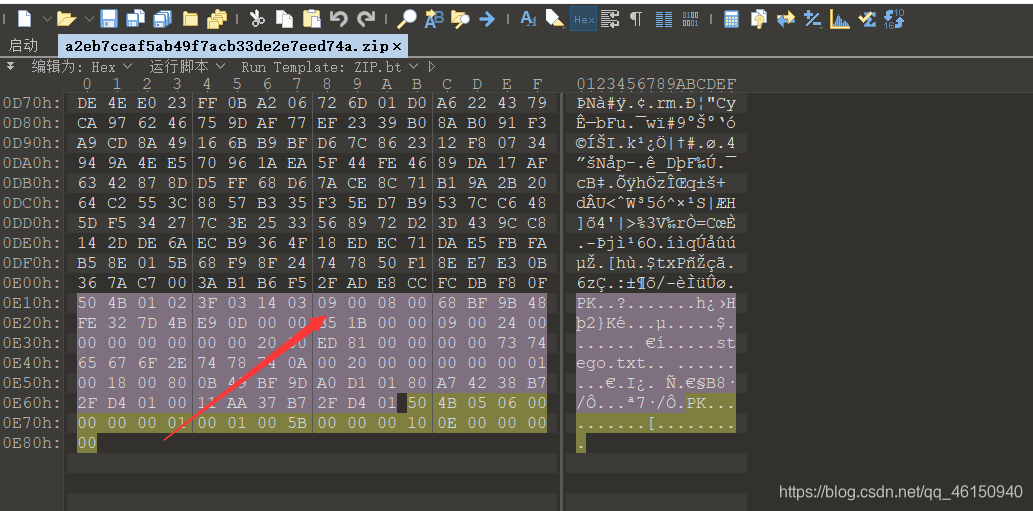

下载附件,发现压缩包是伪加密,将此处09改为00

解压得到

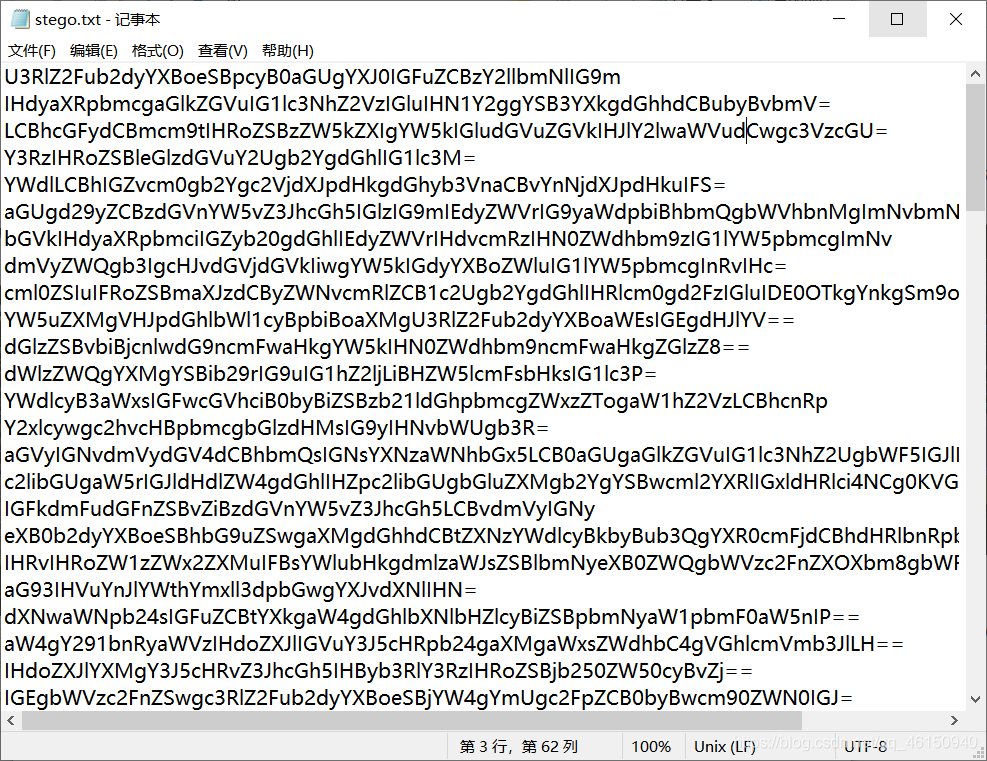

使用Base隐写解密脚本

#python2

b64chars = 'ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/'

with open('stego.txt', 'rb') as f:

bin_str = ''

for line in f.readlines():

stegb64 = ''.join(line.split())

rowb64 = ''.join(stegb64.decode('base64').encode('base64').split())

offset = abs(b64chars.index(stegb64.replace('=','')[-1])-b64chars.index(rowb64.replace('=','')[-1]))

equalnum = stegb64.count('=') #no equalnum no offset

if equalnum:

bin_str += bin(offset)[2:].zfill(equalnum * 2)

print ''.join([chr(int(bin_str[i:i + 8], 2)) for i in xrange(0, len(bin_str), 8)])

跑脚本得到

Base_sixty_four_point_five

所以flag为

flag{Base_sixty_four_point_five}

功夫再高也怕菜刀

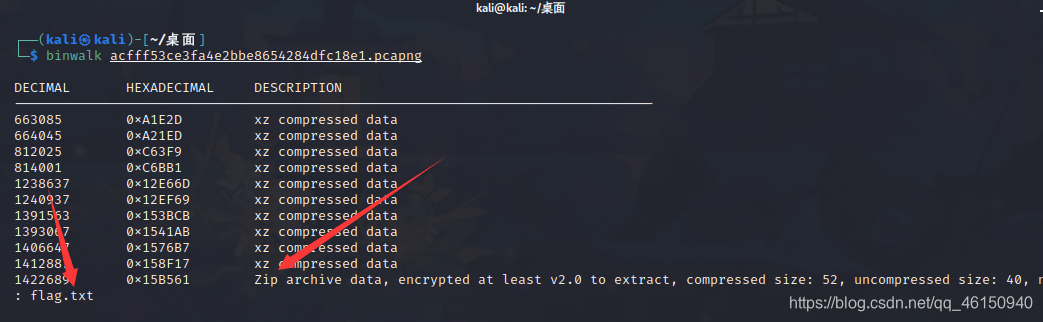

binwalk查看,存在隐藏ZIP文件,可以看到里面有flag.txt。

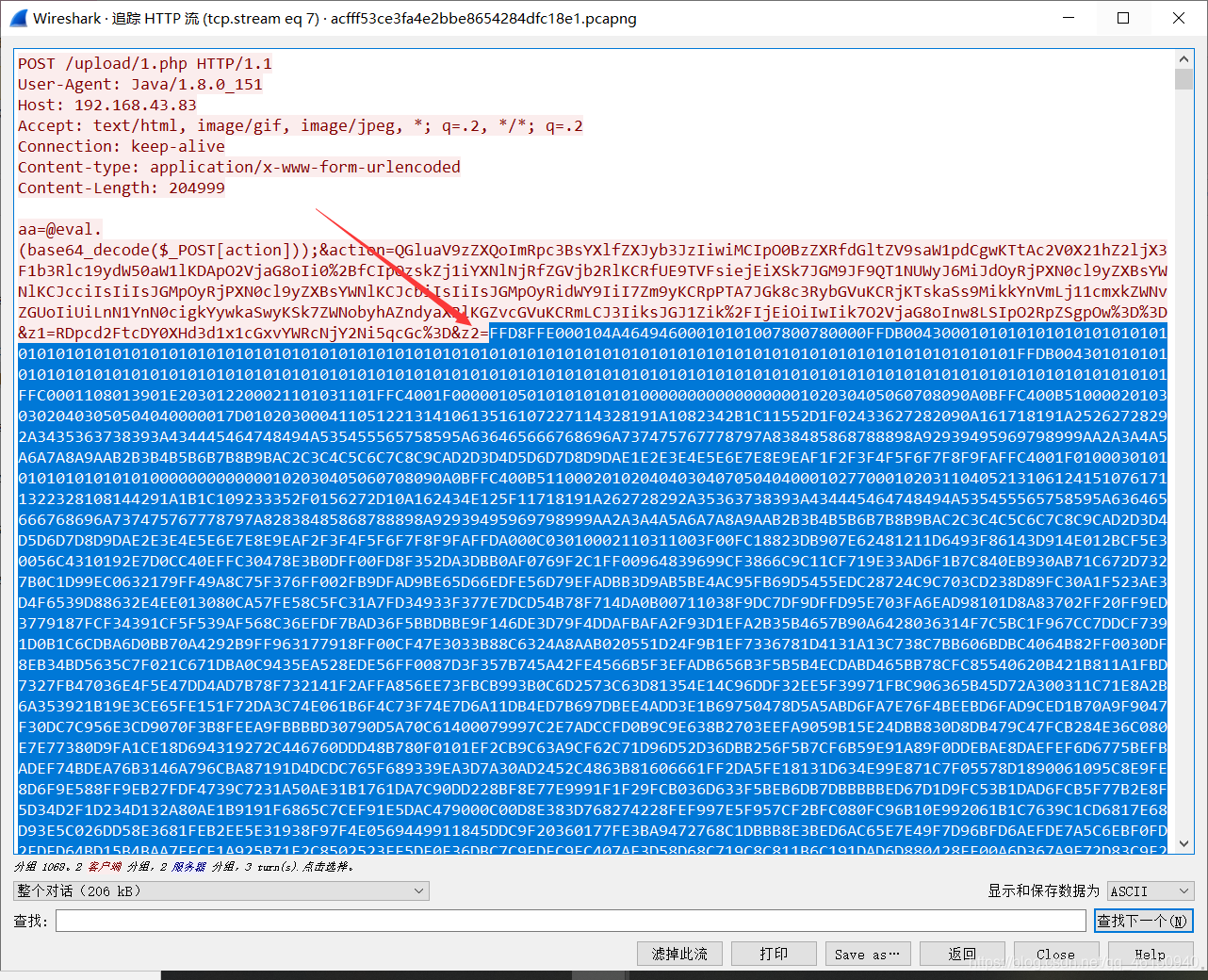

foremost分离出文件,是加了密的压缩包,看来还是需要进行流量分析。

Wireshark的搜索功能支持正则表达式、字符串、十六进制等方式进行搜索,通常情况下直接使用字符串方式进行搜索

搜索栏的左边下拉,有分组列表、分组详情、分组字节流三个选项,分别对应wireshark界面的三个部分,搜索时选择不同的选项以指定搜索区域

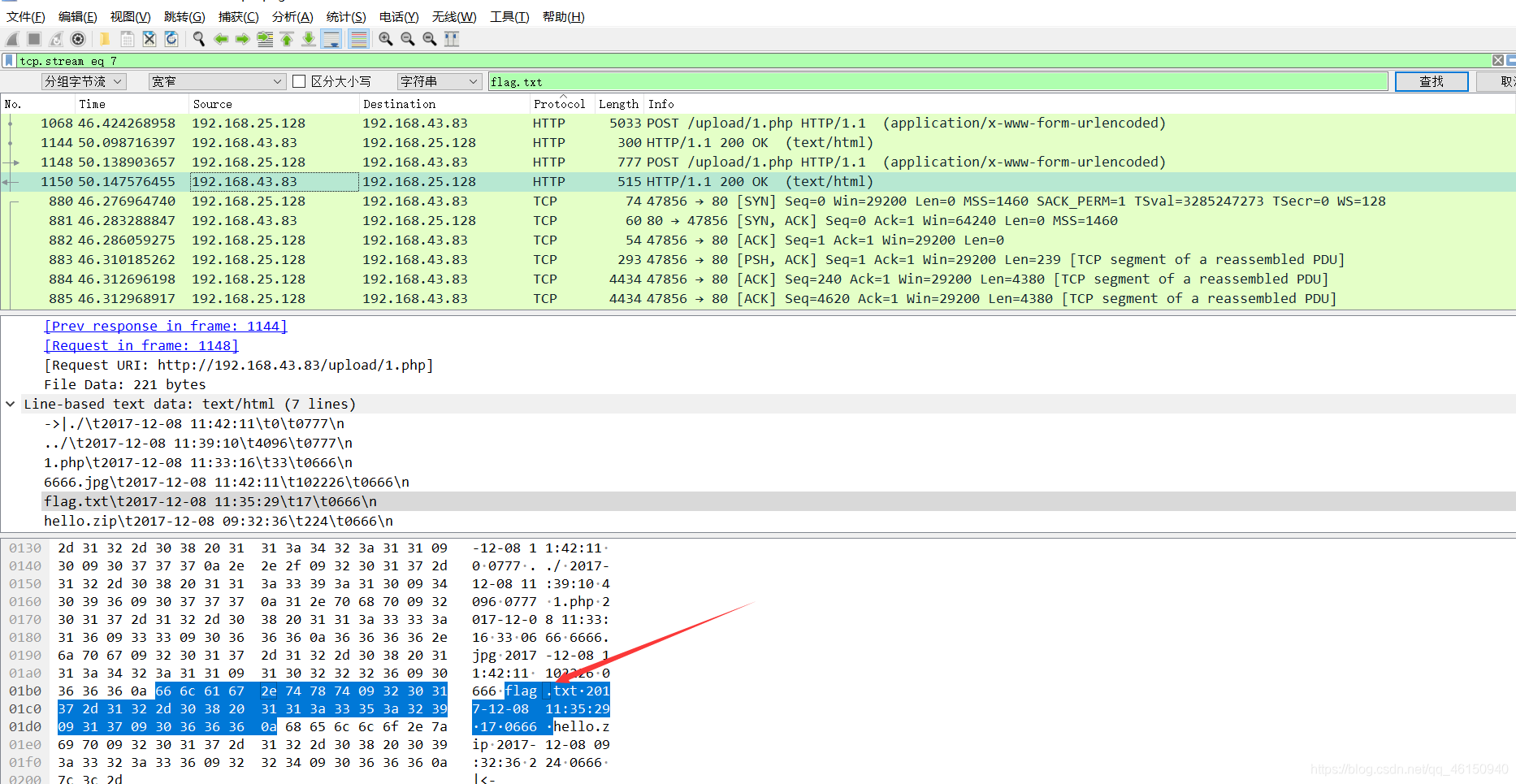

在流量包中查找flag.txt,键盘Ctrl+F,选择分组字节流,类型选择字符串,flag.txt,然后点击查找,在1150处发现了flag.txt

发现=后面的FFD8FF是jpg文件头,复制下来

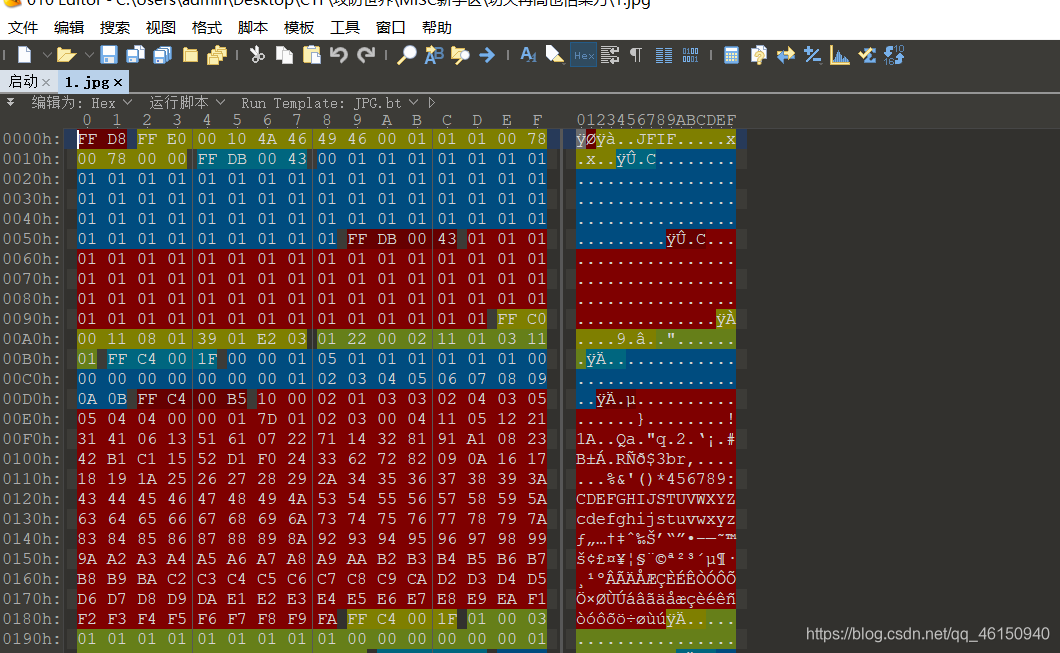

以hex形式粘贴到010 editor中,另存为1.jpg

打开图片发现解压密码

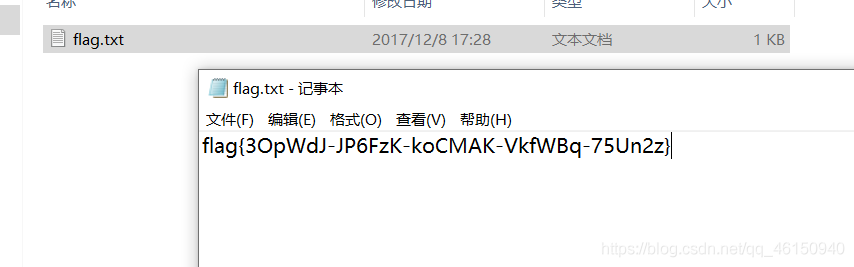

解压得到flag

2076

2076

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?