近日,Unity引擎被安全研究员 RyotaK 发现存在严重安全漏洞(CVE编号: CVE-2025-59489)。该漏洞源于Unity 执行环境在处理 Android 平台上的 Intent 时存在安全缺陷。

漏洞技术原理

Unity 为了支持在 Android 设备上调试应用程序,默认将 UnityPlayerActivity 设置为导出状态,这意味着其他应用程序可以直接向其发送 Intent。

攻击者可以通过恶意 Intent 控制传递给 Unity 应用程序的命令行参数,特别是利用 -xrsdk-pre-init-library 参数指定任意共享库路径。

通过 Ghidra 对 Unity 运行时二进制文件进行分析后,可以发现相关命令行参数的值会直接传递给 dlopen 函数,导致指定的路径被作为原生库加载,从而执行任意代码。

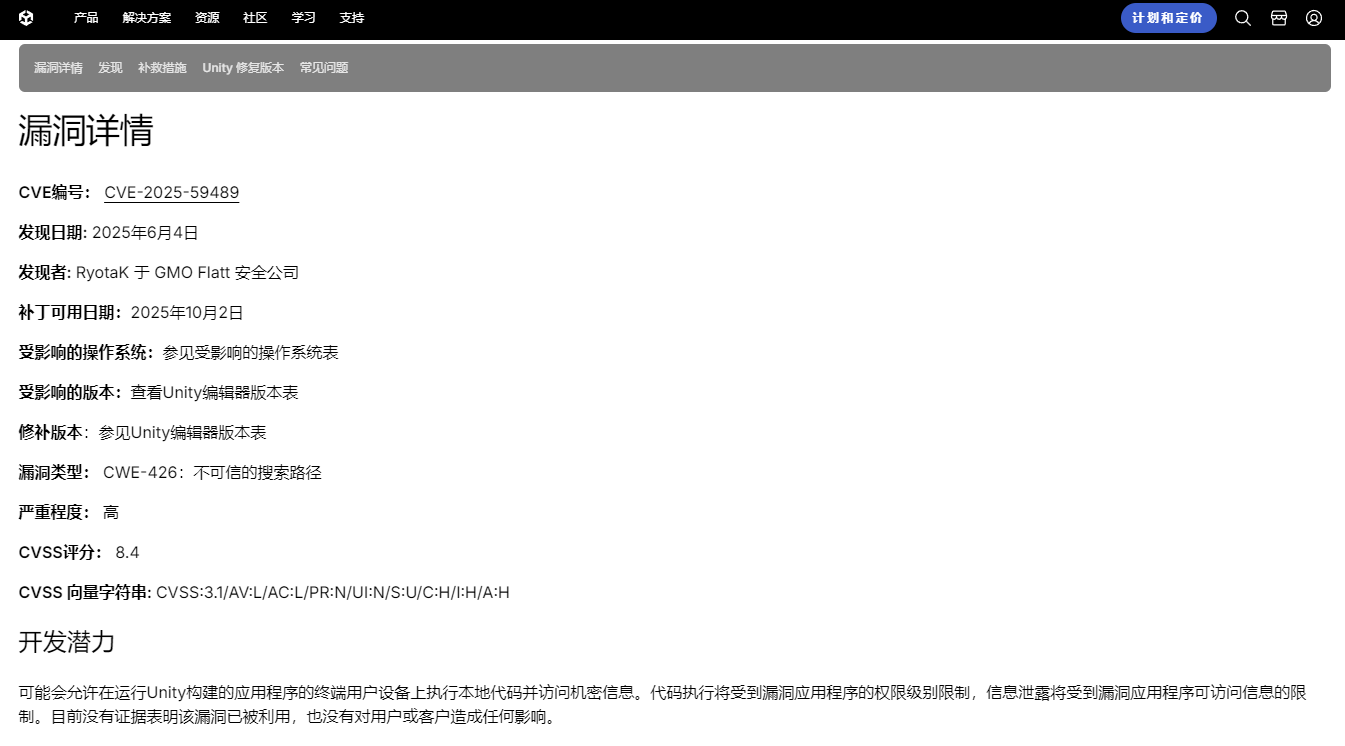

Unity官网中关于该漏洞的描述

官方漏洞描述:https://unity.com/cn/security/sept-2025-01

漏洞影响范围

本次曝光的安全漏洞的影响范围十分广泛。受影响的版本包括Unity 2017.1 及以后的所有版本,其至连已停止支持的 2018.4、2018.3、2018.2、2018.1、2017.4 等版本也受到影响,官方建议 2019.1 及以上

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

7511

7511

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?