目录

1、定义

Secure Shell(SSH) 是由 IETF(The Internet Engineering Task Force) 制定的建立在应用层基础上的安全网络协议。它是专为远程登录会话(甚至可以用Windows远程登录Linux服务器进行文件互传)和其他网络服务提供安全性的协议,可有效弥补网络中的漏洞。相比传统的网络服务程序,如FTP、Pop和Telnet其本质上都是不安全的;因为它们在网络上用明文传送数据、用户帐号和用户口令,很容易受到中间人(man-in-the-middle)攻击方式的攻击。就是存在另一个人或者一台机器冒充真正的服务器接收用户传给服务器的数据,然后再冒充用户把数据传给真正的服务器。通过SSH,可以把所有传输的数据进行加密,也能够防止DNS欺骗和IP欺骗。还有一个额外的好处就是传输的数据是经过压缩的,所以可以加快传输的速度。目前已经成为Linux系统的标准配置。

2、安全机制实现

互联网上的数据传输,若未经加密,请求可能会被其他恶意拦截轻松获取账号密码等信息,可通过数据加密的方式进行避免。加密的方式主要有两种:对称加密、非对称加密

2.1、对称加密

对称加密(秘钥加密):客户端和服务端使用同一套秘钥对数据进行加密和解密,如下图1所示。对称加密的加密强度高,破解难度大。但是在多个客户端和服务端安全的保存秘钥是一个比较困难的操作,一个秘钥被泄露,则整个系统会失去安全性。

2.2、非对称加密

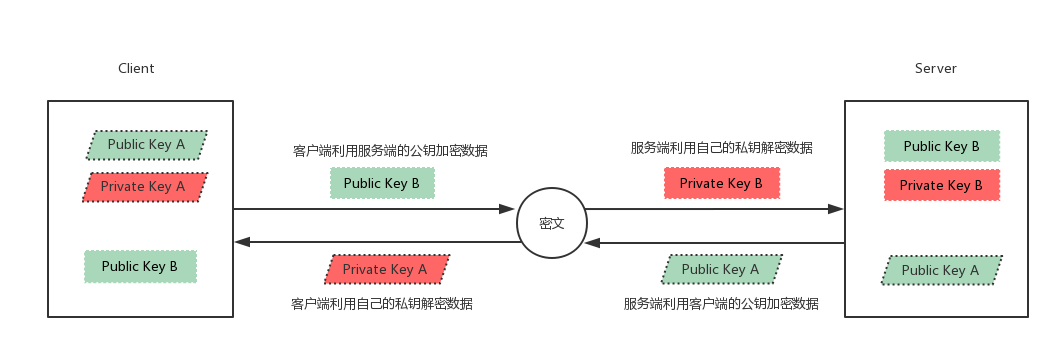

非对称加密(公钥加密),为解决一个秘钥的问题,非对称加密应运而生。非对称加密有一个公钥和一个私钥,公钥加密后的数据只能通过对应的私钥解密(反之亦然),而通过公钥推出私钥的可能性微乎其微。

SSH之所以能够保证安全,原因在于它采用了非对称加密技术(RSA)加密了所有传输的数据,简单来说就是客户端和服务端各自生成一套私钥和公钥,并且互相交换公钥,这样每一条发出的数据都可以用对方的公钥来加密,对方收到后再用自己的私钥来解密。

图1、SSH 密文发送

3、SSH两种登录方式

3.1、公钥交换

由上图1所示,两台机器除了各自的一套公、私钥之外,还保存了对方的公钥,因此必然存在一个交换各自公钥的步骤。实际上并不是简单的各自发送公钥,而是存在一些专门的算法。这一步在首次链接时、数据传送之前发生。

- 客户端发起链接请求

- 服务端返回自己的公钥,以及一个会话ID(这一步客户端得到服务端公钥)

- 客户端生成密钥对

- 客户端用自己的公钥异或会话ID,计算出一个值,并用服务端的公钥加密

- 客户端发送加密后的值到服务端,服务端用私钥解密

- 服务端用解密后的值异或会话ID,计算出客户端的公钥(这一步服务端得到客户端公钥)

- 至此,双方各自持有三个秘钥,分别为自己的一对公、私钥,以及对方的公钥,之后的所有通讯都会被加密

这里有一个有趣的地方,两台机器第一次使用SSH链接时,当服务端返回自己的公钥(第2步)的时候,客户端会有一条信息提示,大意是无法验证对方是否可信,并给出对方公钥指纹(MD5值),问是否确定要建立链接。这是因为公钥长度较长难以比对,提示信息中将其经过MD5计算转换为128位的指纹便于比较。而为确保用户能比对公钥指纹,Server需在自己的网站上贴出自己的公钥指纹用于用户核对。

这是因为SSH虽然传输过程中很安全,但是在首次建立链接时并没有办法知道发来的公钥是否真的来自自己请求的服务器,如果有人在客户端请求服务器后拦截了请求,并返回自己的公钥冒充服务器,这时候如果链接建立,那么所有的数据就都能被攻击者用自己的私钥解密了。这也就是所谓的中间人攻击。

3.2、密码登录

- 服务端收到登录请求后,首先互换公钥,详细步骤如上一节所述。

- 客户端用服务端的公钥加密账号密码并发送

- 服务端用自己的秘钥解密后得到账号密码,然后进行验证

- 服务端用客户端的公钥加密验证结果并返回

- 客户端用自己的秘钥解密后得到验证结果

3.3、公钥登录

有些时候并不是开发者手动去连接服务器,而是客户端的程序需要连接到服务器,这时候用密码登录就比较不方便,一是需要处理输入密码的问题,二是需要想办法安全的储存密码到程序里,这种情况下便可以利用公钥来进行无密码登录。

- 客户端用户必须手动地将自己的公钥添加到服务器一个名叫 authorized_keys 的文件里,顾名思义,这个文件保存了所有可以远程登录的机器的公钥。

- 客户端发起登录请求,并且发送一个自己公钥的指纹(具有唯一性,但不是公钥)

- 服务端根据指纹检测此公钥是否保存在authorized_keys中

- 若存在,服务端便生成一段随机字符串 + 自己的公钥,然后利用客户端公钥加密并返回(质询客户端)

- 客户端收到后用自己的私钥解密得到字符串以及服务器公钥,再利用服务端公钥加密后发回

- 服务端收到后用自己的私钥解密,如果为同一字符串,则验证通过

利用公钥登录的关键是必须手动将客户端的公钥添加到服务端,比如GitHub便有这一步骤,添加了之后便可无密码登录。

3.4、两种登录方式的优缺点

密码登录

优点:登录时间较短。

缺点:1、首次登录需要公钥交换,容易受到"中间人"攻击;2、每次登录均需要输入密码。

公钥登录

优点:无需公钥交换,不易受到"中间人"攻击。

缺点:1、登录过程还有质询操作,时间较长(10s);2、需要事先手动将客户端公钥拷到服务器上。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?