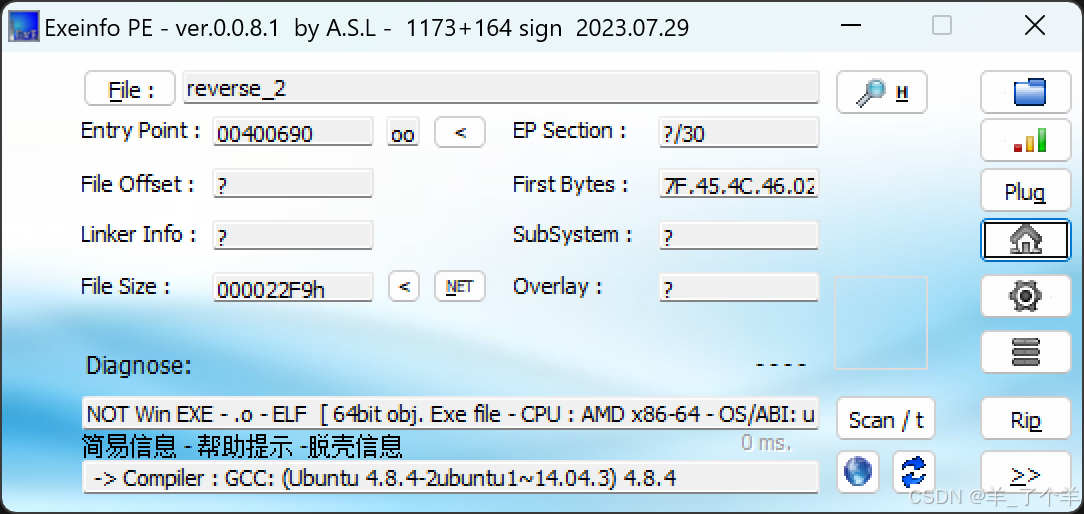

下载附件,照例扔入Exeinfo PE查看信息

ELF的linux文件64位,没有加壳 (壳是对代码的加密,起混淆保护的作用,一般用来阻止逆向)。

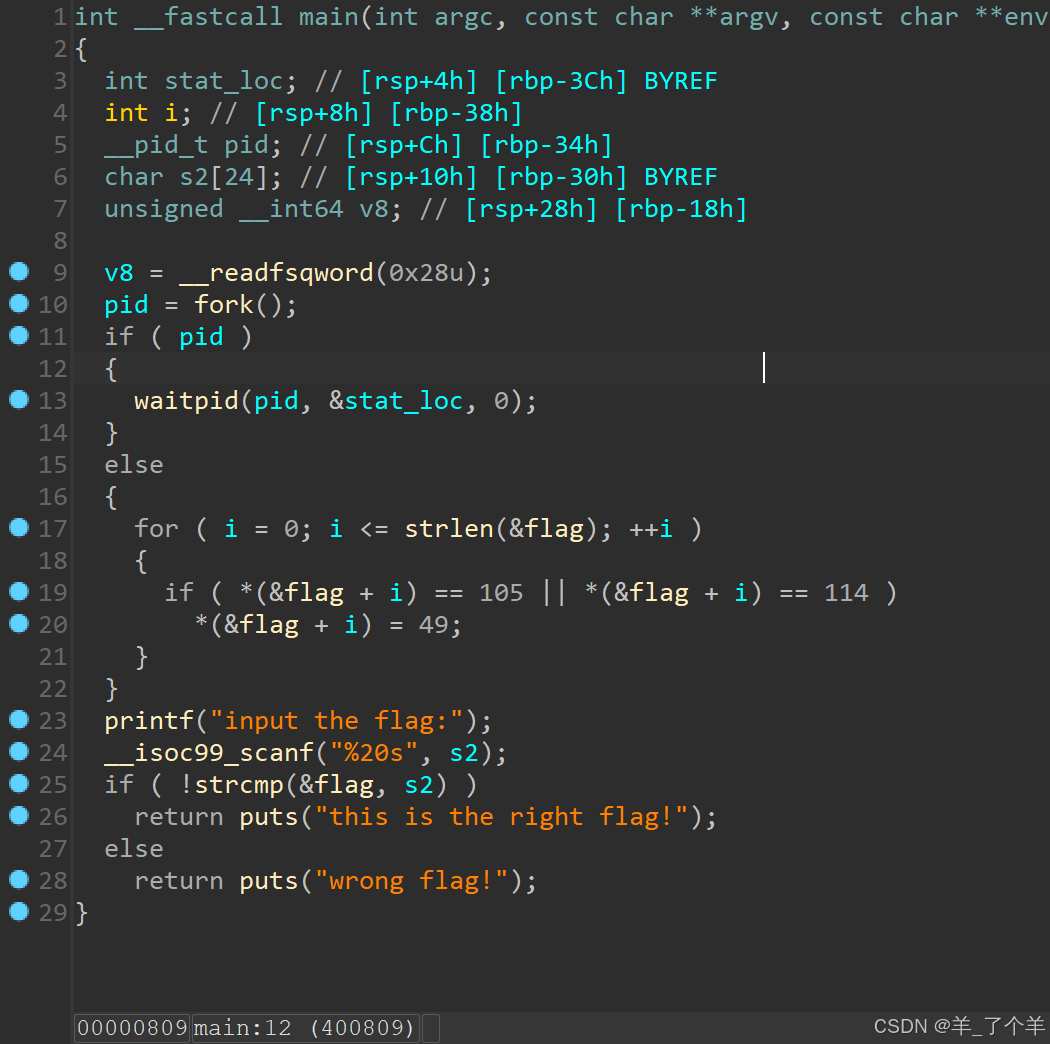

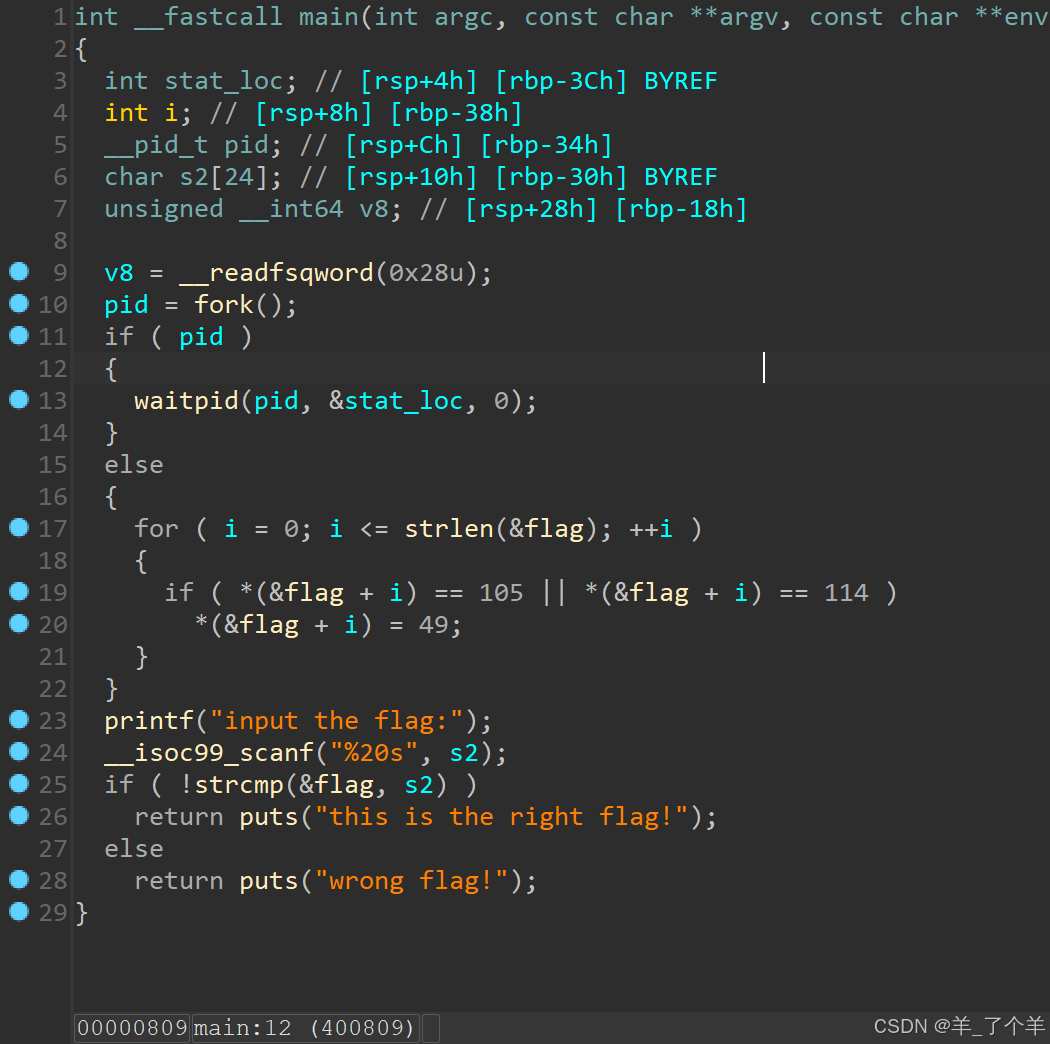

IDA64位打开查看代码,按“F5”查看伪C代码。

上一篇已经对strncmp函数的讲解过了BUUCTF—Reverse—reverse1(2)-CSDN博客

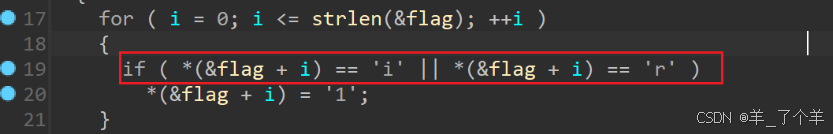

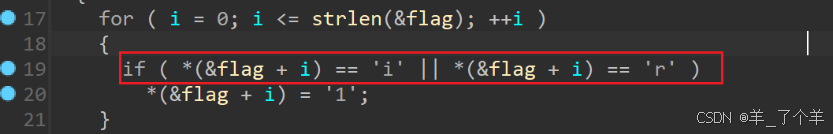

可以看到前面有对flag内容的替换,就是把ASCII码等于105和114的替换成ASCII码49。

双击flag进去之

下载附件,照例扔入Exeinfo PE查看信息

ELF的linux文件64位,没有加壳 (壳是对代码的加密,起混淆保护的作用,一般用来阻止逆向)。

IDA64位打开查看代码,按“F5”查看伪C代码。

上一篇已经对strncmp函数的讲解过了BUUCTF—Reverse—reverse1(2)-CSDN博客

可以看到前面有对flag内容的替换,就是把ASCII码等于105和114的替换成ASCII码49。

双击flag进去之

580

580

870

870

4642

4642

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?