Volatility同其他工具一样,-h查看相关文档帮助(windows下和linux下都可使用)

由于此工具功能过于全面,所以对于工具使用的背后,分析人员所需要的基本功要求很高(显然我不行:) 所以目前只学习几个较为常用简单的功能语句,后续当有相对应的分析任务时,会根据任务情况进行对应的讲解学习(涉密文件除外)

为了方便学习,之前通过dumpit工具dump下虚拟机的win7系统内存镜像

以下所有命令全部环绕此镜像学习

-

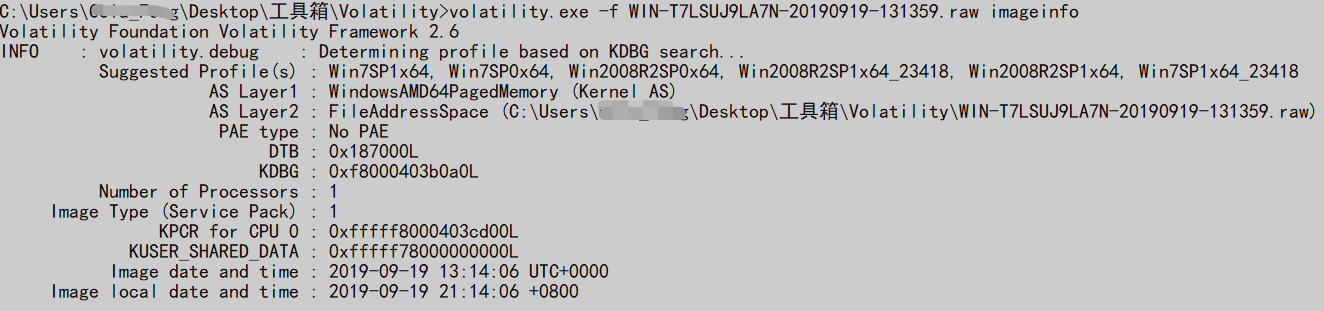

-f :指定分析文件

-

imageinfo:查询对应镜像文件的系统信息

在做分析之前要对XX镜像文件的系统信息进行确认,之后的每次命令查询都要告诉Volatility操作系统信息

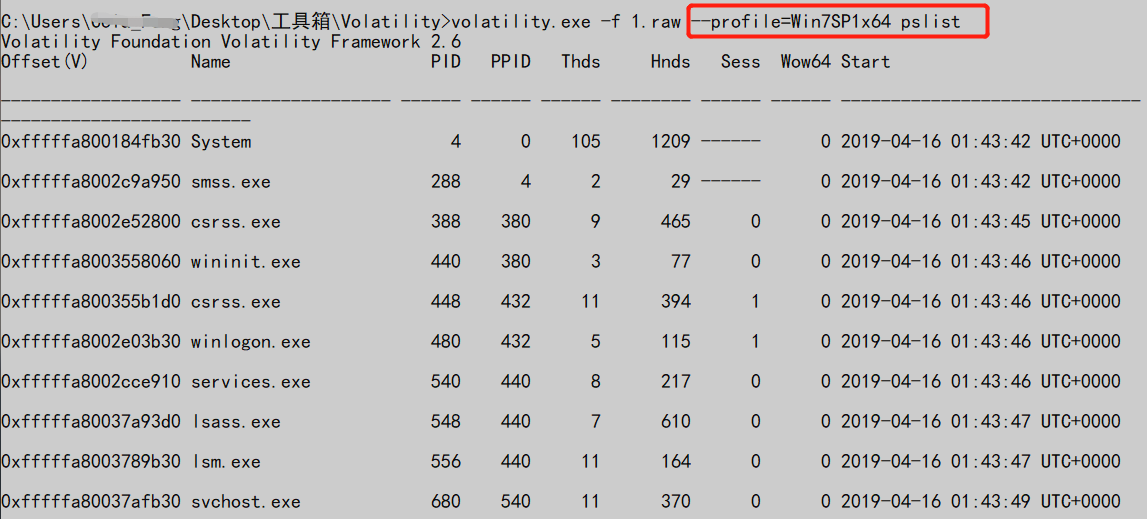

接着在指定操作系统信息后,第一个接触进程信息

-

--profile=XXXXX :表示操作系统

pslist 查看进程(插件)

与pslist相对应的还有pstree 可以查看进程结构图

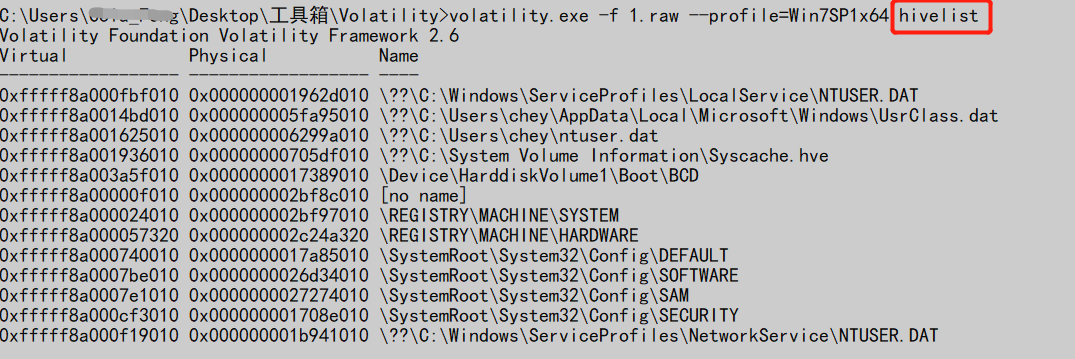

查看注册表的蜂巢文件:hivelist

对于感兴趣的蜂巢根目录,可以对其进行dump

-

hivedump -o 内存地址

在dump时要注意,因为是内存镜像,所以要指定dump蜂巢的内存地址,而内存地址的选择要注意是内存虚地址。用-o表示

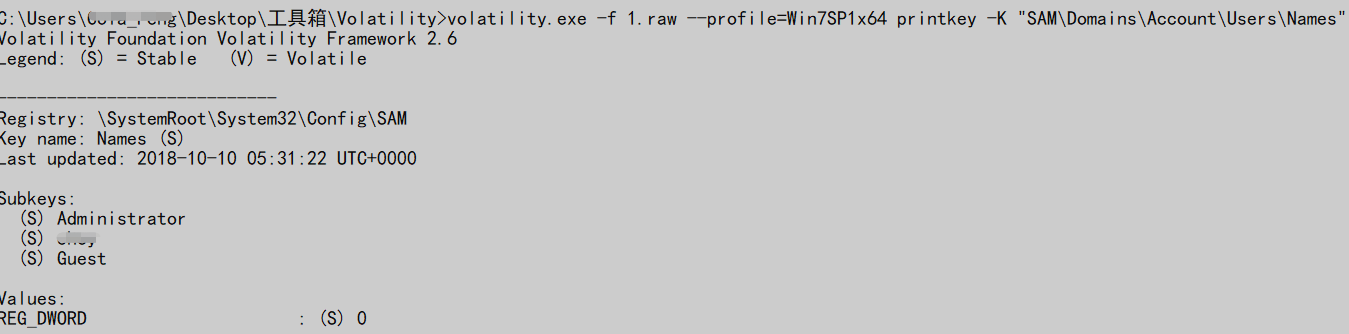

对于感兴趣的注册表键值,可以对注册表键值进行查询

-

printkey -K "SAM\Domains\Account\Users\Names"

-

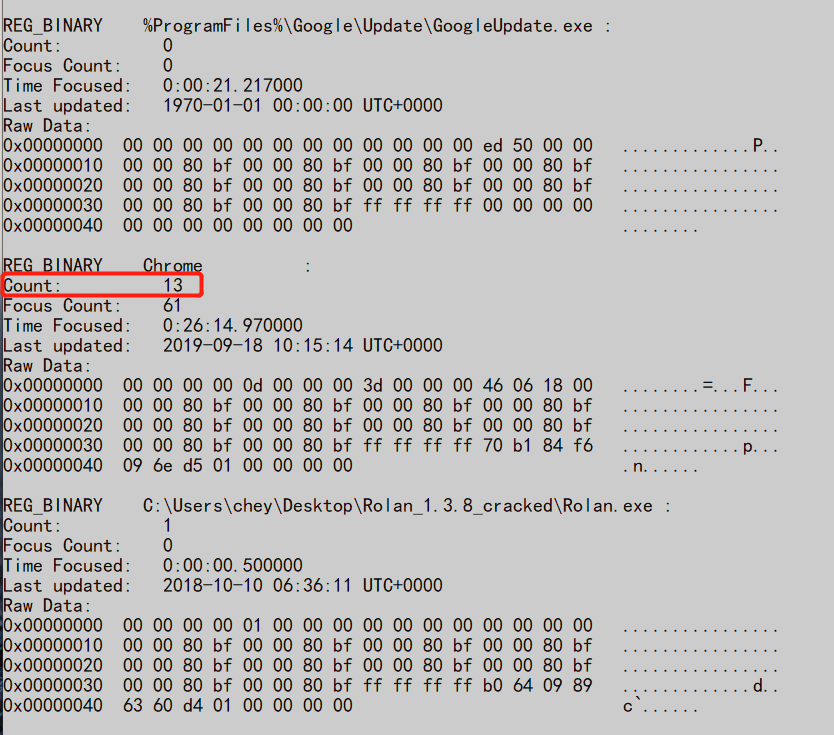

userassist 查询在系统上运行的进程运行的时间,运行的次数

-

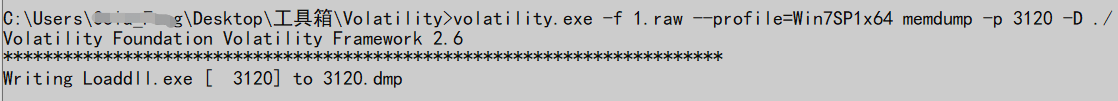

dump进程内存:memdump -p 进程PID -D 路径

在配合strings工具进行字符串搜索匹配

-

yarascan -y fm.yara :当然也可以根据一些可疑字符串进行全盘内存的搜索匹配,利用写好的yara规则进行匹配

简答的匹配yara文件

-

cmdscan 查看cmd历史记录

volatility.exe cmdscan -f 1.raw --profile=Win7SP1x64

-

查看网络情况

volatility.exe netscan -f 1.raw --profile=Win7SP1x64

-

根据网络连接情况检查SID: getsids -p 进程PID 查看哪些用户对特定进程有权限

例如svchost是没有system权限,如果发现svchost中有system权限则为可疑进程

-

调用库文件dll :dlldist -p 进程PID 根据导入的库文件进行筛选

-

直观的查看可能是恶意程序 malfind -p 进程ID -D 保存到某路径

malfind -D 保存路径 将可疑的进程保存至本机用杀软查杀

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?