密码管理器的实现

软件依赖

- gcc编译环境

- Cryptopp运行环境

软件描述

软件的功能描述:

- 登陆密码管理器

- 添加域名密码对到密码管理器

- 移除域名密码对到密码管理器

- 查看指定域名的密码

- 修改指定域名的密码

- 验证存储文件是否被修改

- 注册新用户

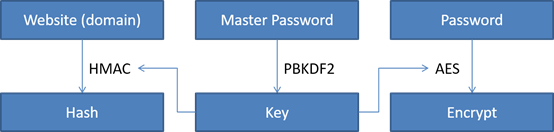

软件的架构图:

登录功能:

检查用户是否第一次使用该系统。

如果是,则根据用户的密码作为master password,通过AES加密后存储起来(使用的是代码中固定的initKey和initIv),保存在相应的文件中,如Wsine.dat文件,一个用户一个数据文件。

如果否,加载用户的数据,对于master password进行AES解密操作(使用的是代码中固定的initKey和initIv),与登陆密码相比较,判断是否登陆成功。

完整性检查:

当用户登录成功的时候,加载用户保存的域名密钥对,对于每个域名计算它的哈希值(使用的是master password扩展后的key),与记录的哈希值进行比较,如果有任一不匹配,则说明文件被人为修改过,完整性被破坏。否则为完整文件。

插入键值对:

登陆成功的情况下,查找该域名是否已经存储。

如果否,对master password通过pbkdf2放缩至16位(使用的pwd是initKey),计算域名的哈希值(使用的是master password扩展后的key),将网站密码进行AES加密(使用的是master password扩展后的key和代码中固定的initIv),加密后添加到用户数据中。

如果是,提示域名密码对已存在。

删除键值对:

登陆成功的情况下,查找该域名是否已经存储。

如果是,将该域名对移除。

如果否,提示域名密码对不存在。

查询键值对:

登陆成功的前提下,查找该域名是否已经存储。

如果是,对master password通过pbkdf2放缩至16位(使用的pwd是initKey),将网站密码进行AES解密(使用的是master password扩展后的key和代码中固定的initIv),解密后返回给用户。

如果否,提示域名密码对不存在。

修改键值对:

登陆成功的前提下,查找该域名是否已经存储。

如果是,对master password通过pbkdf2放缩至16位(使用的pwd是initKey),将新的网站密码进行AES加密(使用的是master password扩展后的key和代码中固定的initIv),替换掉原来的网站密码。

如果否,提示域名密码对不存在。

IO操作:

由于使用到了文件存储,因此需要进行IO操作,AES加密后的结果有不可输出的字符存在,因此全部的保存到文件中的hash值和password值都使用16进制数来保存,加载的时候需要对其进行重新编码。

代码实现

该软件的实现方式遵循UNIX的命令行准则,使用get_opt()接口来进行命令行参数解析,使用assert进行参数检查,使用try catch进行运行时检查。

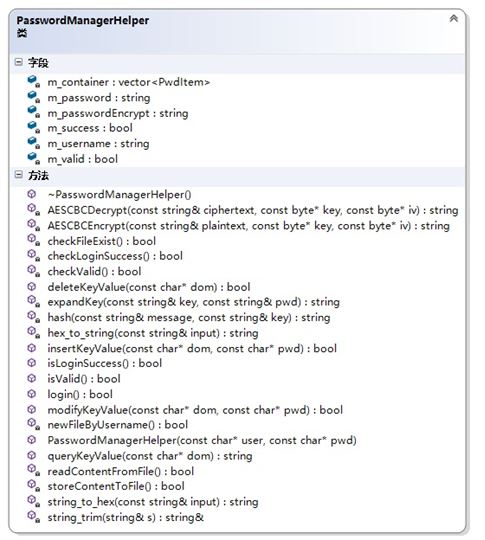

对于实验中使用到的密码管理的接口,都封装到了PasswordManagerHelper类中。

类图一览:

重要参数解析:

AES加密函数:

string PasswordManagerHelper::AESCBCEncrypt(const string& plaintext, const byte *key, const byte *iv) {

string ciphertext;

try {

AES::Encryption aesEncryption(key, AES::DEFAULT_KEYLENGTH);

CBC_Mode_ExternalCipher::Encryption cbcEncryption(aesEncryption, iv);

StreamTransformationFilter stfEncryptor(cbcEncryption, new StringSink(ciphertext));

stfEncryptor.Put(reinterpret_cast<const byte*>(plaintext.c_str()), plaintext.length() + 1);

stfEncryptor.MessageEnd();

} catch (const CryptoPP::Exception& e) {

cerr << e.what() << endl;

exit(1);

}

return ciphertext;

}该函数对原文进行加密操作,需要传入一个key和一个initialization vector,使用的块加密模式是CBC模式。

AES解密函数:

string PasswordManagerHelper::AESCBCDecrypt(const string& ciphertext, const byte *key, const byte *iv) {

string plaintext;

try {

AES::Decryption aesDecryption(key, AES::DEFAULT_KEYLENGTH);

CBC_Mode_ExternalCipher::Decryption cbcDecryption(aesDecryption, iv);

StreamTransformationFilter stfDecryptor(cbcDecryption, new StringSink(plaintext));

stfDecryptor.Put(reinterpret_cast<const byte*>(ciphertext.c_str()), ciphertext.size());

stfDecryptor.MessageEnd();

} catch (const CryptoPP::Exception& e) {

cerr << e.what() << endl;

exit(1);

}

return plaintext;

}该函数是对密文进行解密操作,需要传入一个key和一个initialization vector,使用的块解密模式是CBC。

扩展key函数:

string PasswordManagerHelper::expandKey(const string& key, const string& pwd) {

string decoderPwd, decoderIv, result;

try {

Base64Decoder decoder1(new StringSink(decoderPwd));

decoder1.Put((const byte*)pwd.data(), pwd.size());

decoder1.MessageEnd();

Base64Decoder decoder2(new StringSink(decoderIv));

decoder2.Put((const byte*)key.data(), key.size());

decoder2.MessageEnd();

int c = 100;

byte derived[8];

PKCS5_PBKDF2_HMAC<CryptoPP::SHA1> pbkdf2;

pbkdf2.DeriveKey(derived, sizeof(derived), 0, (byte*)decoderPwd.data(), decoderPwd.size(),

(byte*)decoderIv.data(), decoderIv.size(), c);

HexEncoder encoder(new StringSink(result));

encoder.Put(derived, sizeof(derived));

encoder.MessageEnd();

} catch (const CryptoPP::Exception& e) {

cerr << e.what() << endl;

exit(1);

}

return result;

}该函数使用pbkdf2进行扩展,这里需要一个pwd进行扩展,使用的方式是SHA1,虽然比较短但是截止到我做实验为止世界上还没有人破解,那么久认为它是安全的。在本次实验选择使用initKey来扩展,返回值是扩展后的结果,对输入的值进行了解码和重新编码,选择使用16进制。

Hash函数:

string PasswordManagerHelper::hash(const string& message, const string& key) {

string mac, encoded;

try {

HMAC<SHA1> hmac((byte*)key.c_str(), key.length());

StringSource(message, true, new HashFilter(hmac, new StringSink(mac)));

encoded.clear();

StringSource(mac, true, new Base64Encoder(new StringSink(encoded)));

} catch (const CryptoPP::Exception& e) {

cerr << e.what() << endl;

exit(1);

}

return encoded;

}该函数通过hmac一个使用了key的hash函数进行哈希计算,输出的值经过重新编码后再返回。

运行结果

查看一下软件的版本和使用方法

这里列出的该软件全部的使用方法和版办号,目前的版本号比较低,推出之后版本号会变成1.0正式版

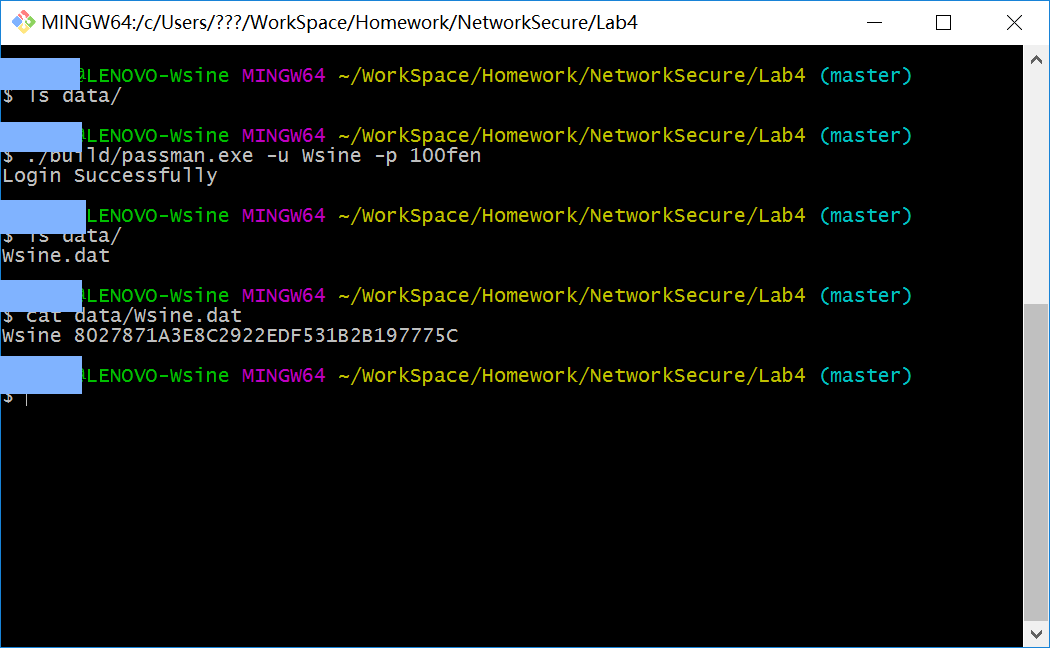

新用户登录

新用户登录,新建一个数据文件用户存储,新用户与否取决于是否有用户数据。用户数据的首行存储的是用户名和经过AES加密后的16进制用户密码

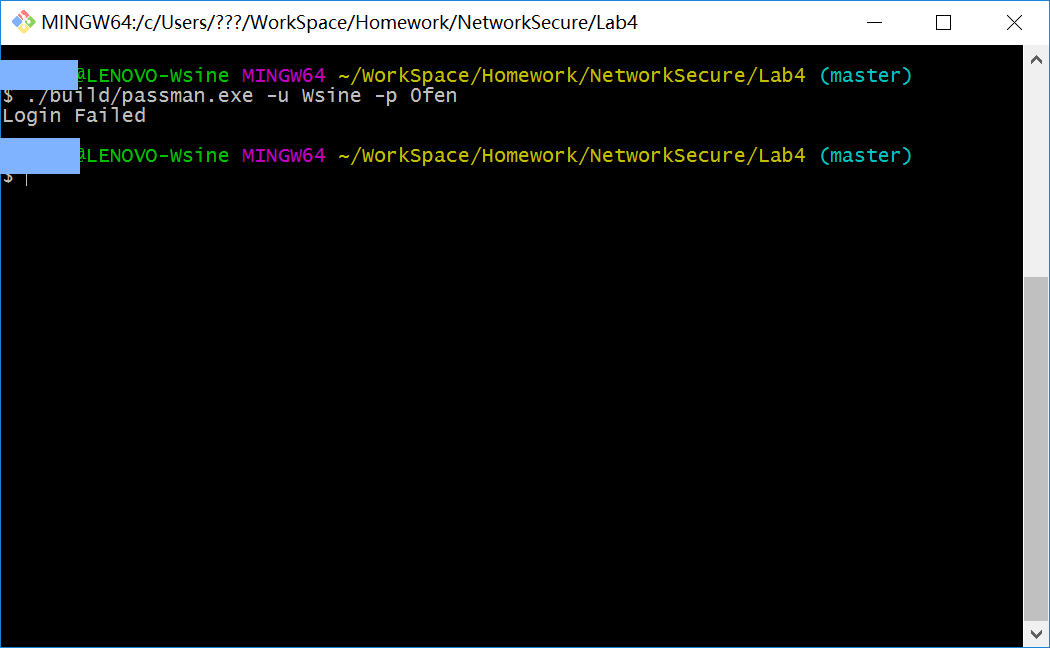

尝试错误密码:

说明了100分才是该用户的正确登陆密码,0分是不行的。

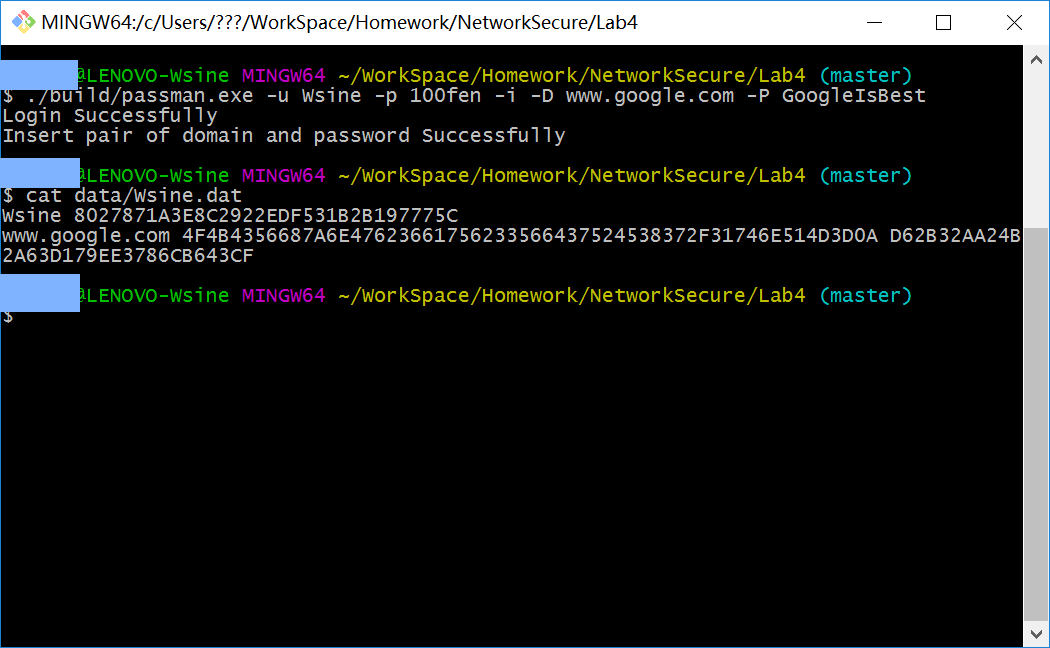

添加域名和密码:

添加键值对,存储的格式是域名,哈希值的16进制,网站密码经过AES加密的16进制形式

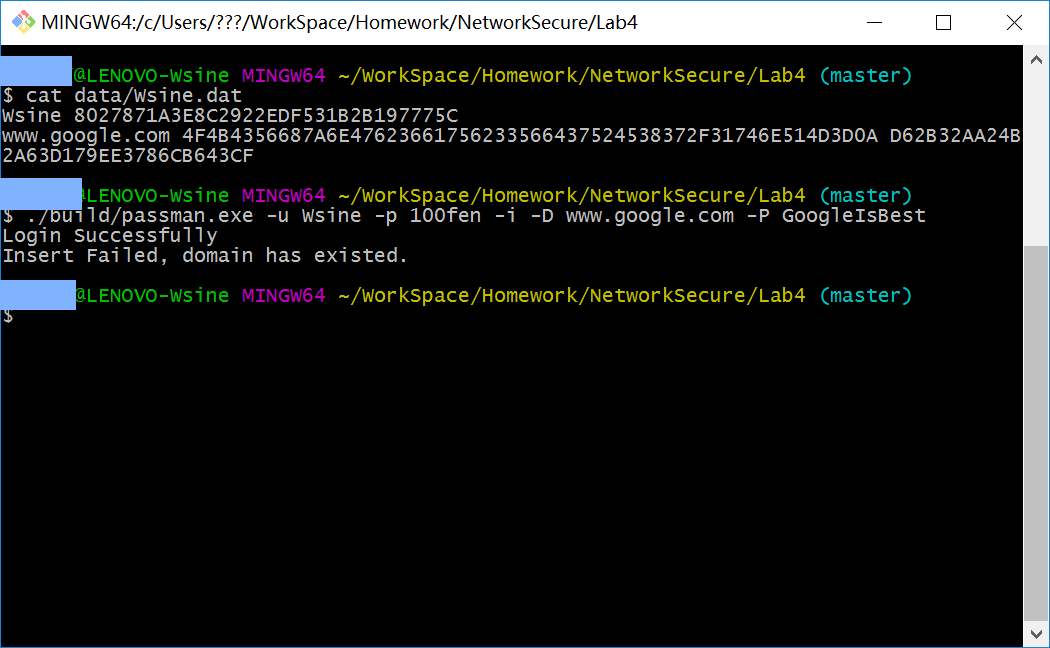

尝试重复添加相同的域名:

因为已经存储过了,所以会提示已存在

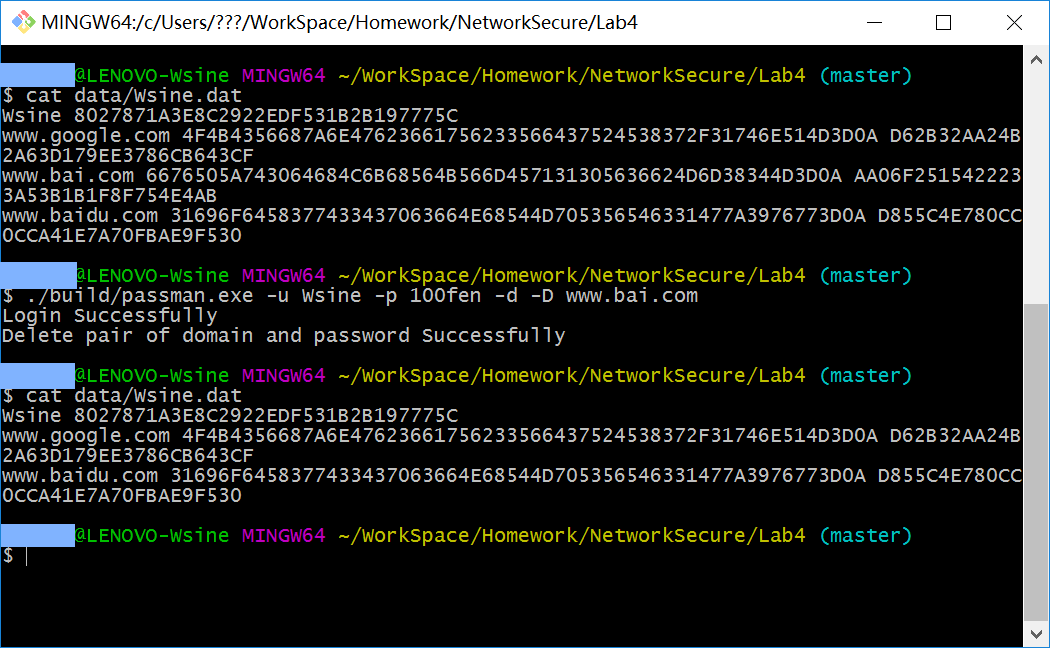

删除域名密码对:

查看原本就有的用户数据,然后删除其中一条,然后再重新查看,发现删除成功。

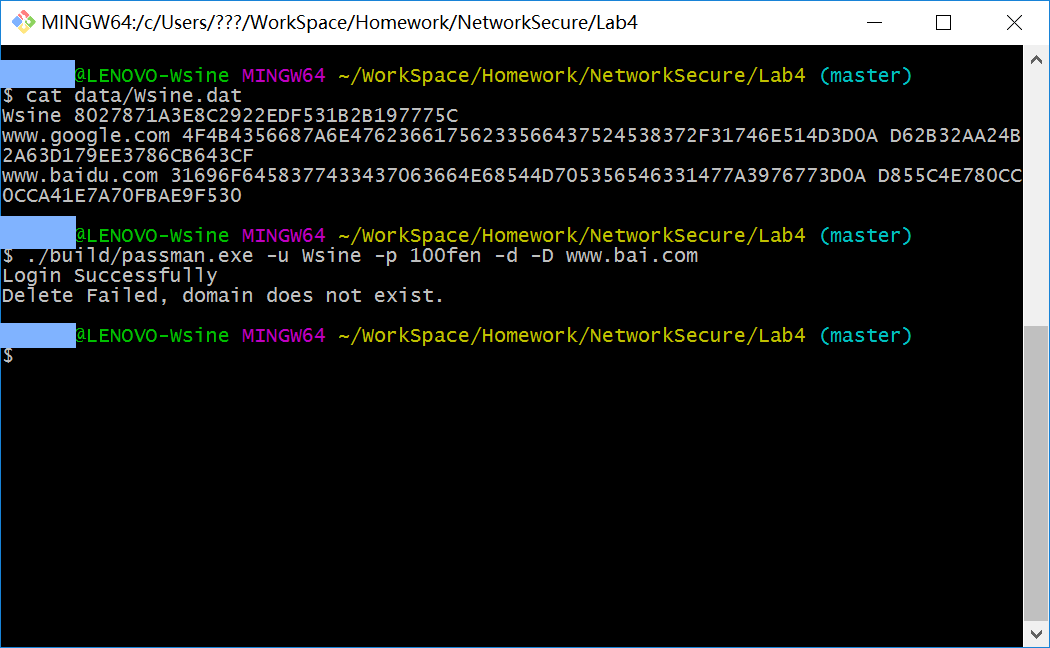

尝试删除不存在的域名:

对于不存在的域名,无法删除,提示不存在

查询指定域名的密码:

成功查询到记录的密码

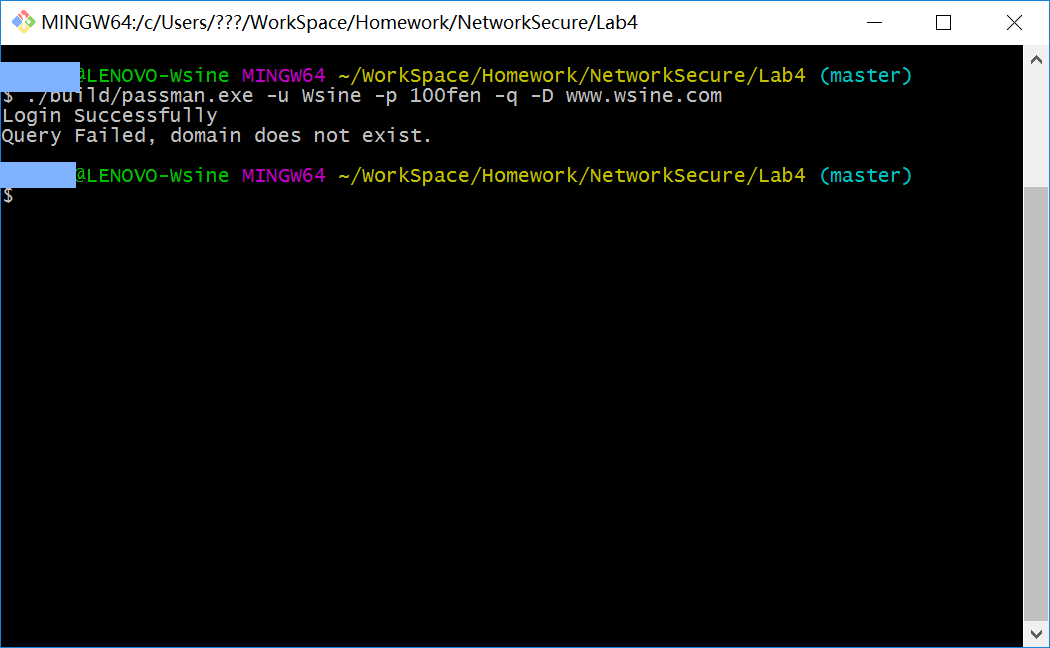

查询不存在的域名:

查询失败。好想买一个.com域名

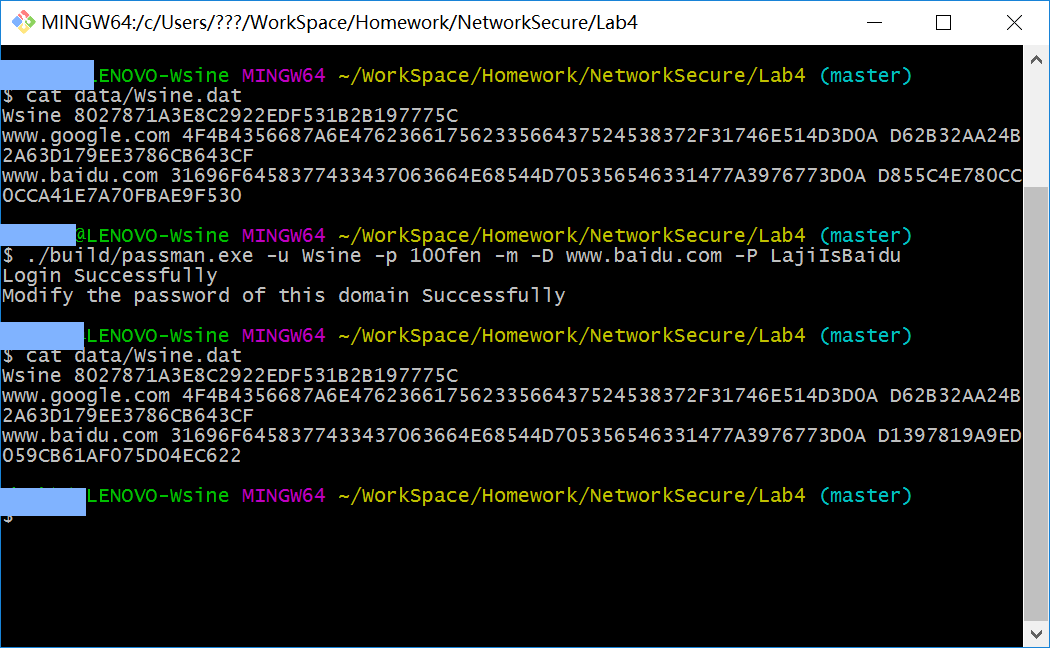

修改指定域名的密码:

对比前后两次可以发现,指定域名的存储密码已经改变

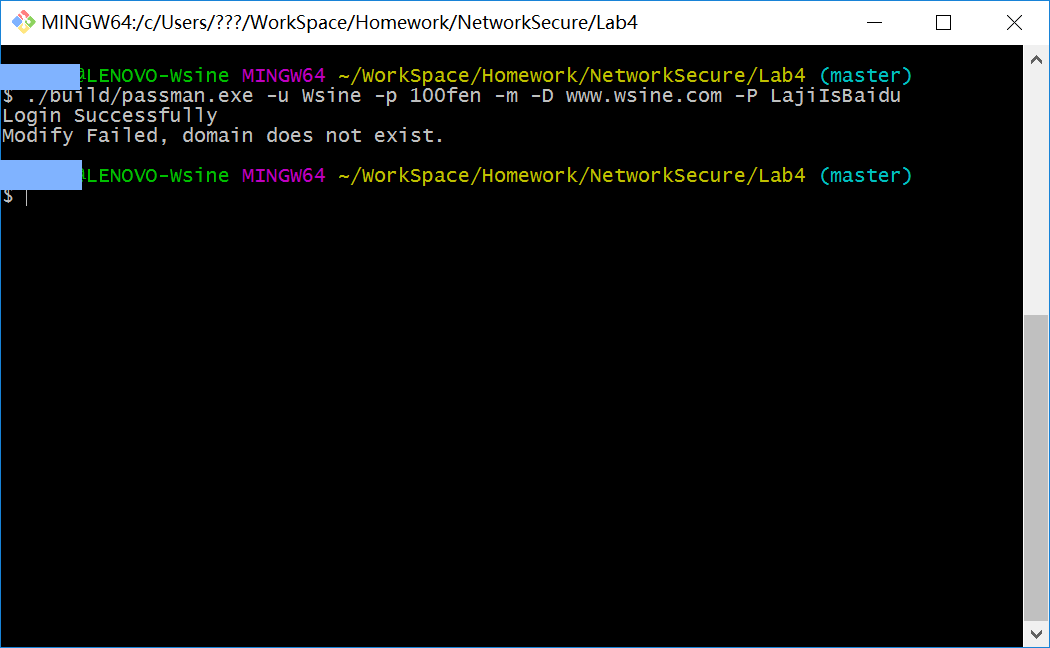

修改不存在的域名:

会提示修改失败,域名不存在

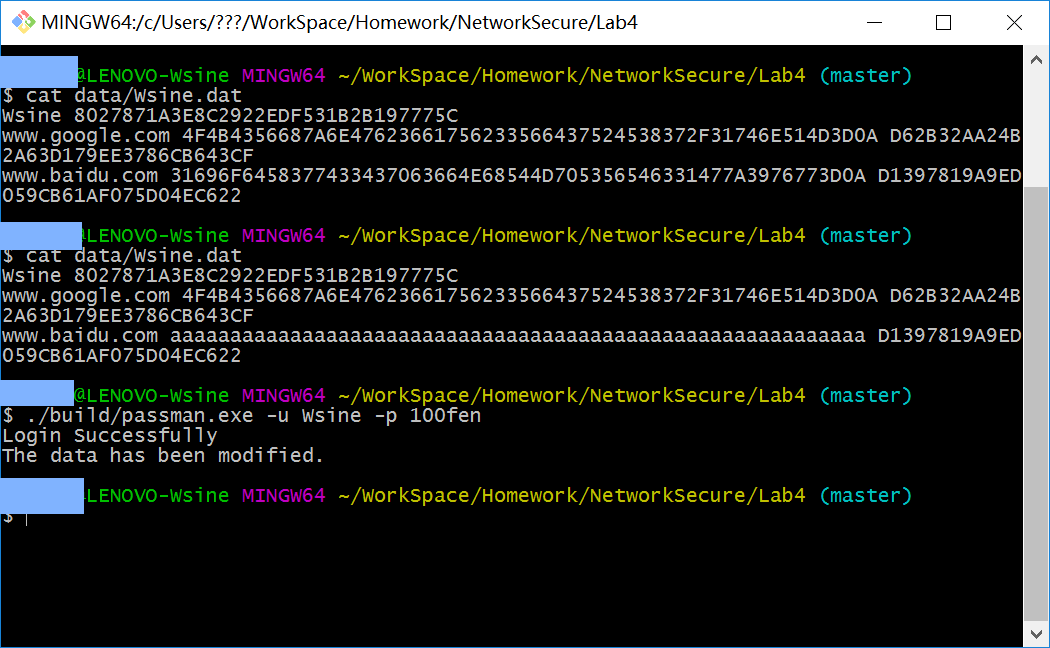

人为修改用户数据:

先手动修改一下数据,然后登陆系统会提示数据已经被修改过,可能已经不安全了,不再读取这份文件,保证了完整性。

后记

密性指的是密码的安全不能暴露在文本中,需要经过加密后存储。完整性指的是加密后的数据不能被别人修改过,需要验证这一点借助了哈希函数的帮忙

使用了Crytopp来进行加密和解密的操作,基本上都是使用库函数操作,但是私密性和完整性在上述的说明已经很好地体现了。

使用了UNIX的CLI标准这点是比较高兴的。

传送门:下载

395

395

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?