目标站点存在dede5.7通用的sql注入漏洞

利用工具 直接插入一个管理员

随后通过某大牛的爬虫工具获取到后台地址为

http://www.syguizaoni.com/gzhhoutai/index.php

登录

直接在功能表里的文件式管理器里面上传一个大马

大马地址:

http://www.syguizaoni.com/uploads/php.php 密码:520

可以跨目录查看多个站群 便知道这个服务器是一个虚拟主机

然后上传一个小马 准备提权

http://www.syguizaoni.com/uploads/xiaoma.php 密码:pass

执行cmd没有回显

于是转mysql提权

找到mysql的配置文件

可是并不是root用户

只好随便翻一翻目录看看

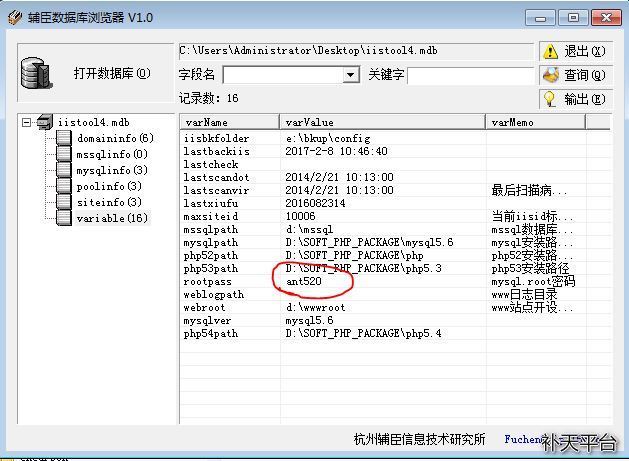

随后在C盘一个目录下找到该虚拟主机的建站助手 下载了那个mdb文件

iistool4.mdb下载链接

链接:http://pan.baidu.com/s/1qYtsx8C 密码:cond

然后打开

找到了mysql的root密码为ant520

但是并不外连

只好继续翻

于是找到另一个旁站的ftp账号密码

链接之

发现此站点上有phpmyadmin

开心~~

phpmyadmin地址:http://www.firstart.top/phpmyadmin/

直接链接之

进去后执行

select @@basedir;

知道mysql的路径为

D:/SOFT_PHP_PACKAGE/mysql5.6/

随后创建了一个外连的账号为mysql密码为shenfeng..的root权限的mysql用户

链接

可以看到其他的mysql用户

随后创建一个udf函数导出提权

但竟不知为什么导出成功了

却无法调用

随后nc反弹shell到一台外网的服务器上

win03的服务器 打了402个补丁

有360安全卫士

直接上一个免杀的pr就可以了

随后成功拿下该台服务器

账号:admin$

密码:shenfeng..

然后用mimikatz读取管理员的明文

privilege::debug

sekurlsa::logonpasswords

得到明文为

账号:Administrator

密码:Huihai@024w421

成功拿下西部数码的虚拟主机

管理员还在线 赶紧擦屁股走人

167

167

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?