简介:该工具是一款专为Windows系统设计的网络丢包检测应用程序,通过Win32 API开发,仅支持Windows操作系统。它可用于评估网络连接质量,检测数据传输过程中的丢包现象,适用于在线游戏、视频会议等对实时性要求较高的场景。工具以“丢包测试.exe”形式提供,支持多种测试模式,如ICMP Ping、TCP连接测试和UDP数据包测试,用户可自定义目标地址、包数量、大小和发送频率。测试结果展示发送/接收包数及丢包率,帮助用户诊断网络稳定性,定位故障源头,优化网络性能。

1. 网络丢包原理与影响

在现代计算机网络通信中,数据的可靠传输是保障应用性能的基础。然而,在实际运行过程中,网络丢包现象频繁发生,严重影响了用户体验和系统稳定性。本章将深入剖析网络丢包的根本成因,包括链路拥塞、路由错误、硬件故障、缓冲区溢出以及协议层面的重传机制失效等。

1.1 网络丢包的核心成因分析

丢包主要源于传输路径中的资源竞争与设备异常。链路拥塞是最常见原因,当路由器或交换机的输出带宽不足以承载输入流量时,数据包将被主动丢弃;此时TCP的拥塞控制虽可缓解问题,但UDP等无连接协议则无法自动调节,加剧丢包风险。此外,不当的MTU设置可能导致IP分片,增加传输失败概率。

硬件层面,网卡故障、驱动不兼容或内存不足也会引发丢包。操作系统内核中接收/发送缓冲区过小,在高并发场景下易发生溢出,导致数据未处理即丢失。同时,低质量线缆或光模块会引入物理层误码,使帧校验失败而被底层丢弃。

// 示例:通过 ioctl 获取接口统计信息(Linux)

struct ifreq ifr;

ioctl(sockfd, SIOCGIFRXDROPS, &ifr); // 查询接收丢包数

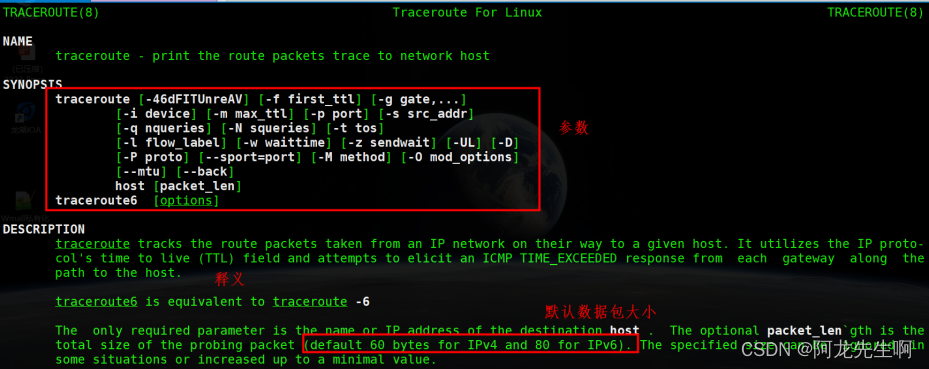

协议栈行为同样关键。例如,TTL(Time to Live)减至0时,中间节点会丢弃报文并返回ICMP超时报文,这常用于 traceroute 实现路径探测。而防火墙或安全策略可能主动过滤特定端口或协议的数据包,造成“策略性丢包”。

1.2 不同应用场景对丢包的敏感度差异

不同业务类型对丢包容忍度存在显著差异。实时音视频通信依赖低延迟连续传输,即使1%~2%的丢包率也可能引起画面卡顿或语音断续,需借助前向纠错(FEC)或重传请求(RTX)补偿。相比之下,网页浏览等HTTP事务可通过TCP重传来保证完整性,用户感知较弱。

在线游戏要求毫秒级响应,通常采用UDP协议以减少开销,但对顺序和及时性高度敏感。突发性丢包可能导致角色瞬移或操作延迟,严重影响公平性。金融高频交易系统更极端——微秒级延迟波动都可能造成巨大经济损失,因此必须结合时间戳与序列号精确定位丢包位置。

| 应用类型 | 协议偏好 | 可接受丢包率 | 主要影响 |

|---|---|---|---|

| 实时音视频 | UDP | <1% | 音画不同步、马赛克 |

| 在线游戏 | UDP | <0.5% | 操作延迟、状态不一致 |

| 金融交易 | TCP/UDP | ≈0% | 交易延迟、订单错乱 |

| 文件下载 | TCP | <5% | 速度下降,最终可恢复 |

1.3 丢包对网络性能指标的连锁影响

丢包不仅意味着数据缺失,还会引发一系列性能退化效应。最直接的是 往返时延(RTT)上升 :TCP检测到丢包后启动重传机制,等待RTO(Retransmission Timeout)超时,导致有效吞吐量下降。若连续丢包触发快速重传与拥塞窗口收缩,吞吐量可能骤降50%以上。

更严重的是,丢包与 抖动 (Jitter)形成正反馈循环。由于重传引入不确定性延迟,数据包到达间隔变得不均,进一步恶化实时应用体验。此外,持续丢包可能导致连接中断,尤其是长连接服务如SSH、数据库连接等,需依赖Keep-Alive机制提前发现死链。

衡量网络健康的关键指标相互关联:

- 丢包率 = (发送总数 - 接收总数) / 发送总数 × 100%

- RTT波动 反映路径稳定性,影响RTO计算准确性

- 抖动 = 相邻数据包RTT差值的标准差

这些参数共同构成网络诊断的认知框架,为后续开发高精度测试工具提供理论依据。

2. Win32平台网络工具开发特性

在构建高精度、可扩展的网络丢包测试工具过程中,选择合适的操作系统平台是决定项目成败的关键因素之一。Windows作为企业级应用和终端用户广泛使用的操作系统,其Win32 API为开发者提供了深度系统访问能力与丰富的底层控制接口。特别是在网络探测类工具开发中,Win32平台不仅支持原始套接字(Raw Socket)操作,还具备成熟的多线程机制、消息驱动架构以及权限管理系统,这些特性共同构成了实现高效、稳定、安全网络诊断工具的技术基石。

本章将系统性地剖析基于Win32平台进行网络工具开发的核心技术要素,涵盖从底层通信机制到上层用户体验设计的完整链条。重点聚焦于 Windows Sockets(Winsock)编程模型 、 GUI与后台线程协同机制 、 权限与防火墙兼容性处理策略 ,以及 性能优化手段 。通过深入分析API调用流程、同步原语使用场景、资源管理技巧等关键技术点,揭示如何在保障功能完整性的前提下,提升程序响应速度、降低系统负载,并确保跨环境部署的一致性表现。

此外,结合实际开发中的典型问题——如ICMP探测失败、界面卡顿、权限拒绝等——提出具有工程实践价值的解决方案。例如,在启用Raw Socket时需正确配置应用程序清单文件以请求管理员权限;在高频发包场景下合理调节定时器精度避免CPU占用过高;利用临界区保护共享状态变量防止数据竞争。每一个技术决策都直接影响最终产品的可靠性与用户体验。

更进一步地,本章还将探讨如何通过模块化设计思想组织代码结构,使网络探测逻辑与UI展示解耦,便于后期维护与功能扩展。通过对Win32平台特性的全面掌握,开发者不仅能实现一个基础的Ping工具,更能构建出支持TCP/UDP多协议检测、具备实时可视化能力、可集成进自动化运维体系的专业级网络健康评估系统。

2.1 Win32 API在网络编程中的核心作用

Windows平台下的网络编程高度依赖于Win32 API所提供的系统级服务接口,其中最核心的部分即为 Windows Sockets(简称Winsock) 。Winsock不仅是Windows对Berkeley套接字标准的实现,更是连接应用程序与TCP/IP协议栈之间的桥梁。它允许开发者直接操控传输层以下的数据包构造与收发过程,从而为实现自定义网络探测工具(如Ping、Traceroute、端口扫描器等)提供必要支持。

Winsock的发展经历了多个版本迭代,目前主流使用的是Winsock 2.2及以上版本,该版本支持多种协议族(IPv4、IPv6)、多种传输类型(TCP、UDP、RAW IP),并引入了服务质量(QoS)、重叠I/O(Overlapped I/O)、完成端口(IOCP)等高级特性。对于需要精细控制网络行为的应用而言,Winsock提供的灵活性远超高级封装库(如.NET的 System.Net.Sockets )。

2.1.1 Windows Sockets (Winsock) 架构概述

Winsock采用分层架构设计,整体可分为三层: 应用程序层 、 Winsock DLL(ws2_32.dll) 和 传输协议驱动程序(TDI或WFP) 。应用程序通过调用Winsock API函数(如 socket() 、 connect() 、 sendto() 等)发起请求,这些请求由Winsock动态链接库转发至底层网络驱动,最终交由网卡硬件发送出去。

graph TD

A[应用程序] -->|Winsock API调用| B(ws2_32.dll)

B --> C{AF_INET?}

C -->|是| D[TCP/IP 协议栈]

C -->|否| E[其他协议驱动]

D --> F[WFP 防火墙引擎]

F --> G[NDIS 网络驱动接口]

G --> H[物理网卡]

如上图所示,当应用创建一个IPv4套接字时,Winsock会加载对应的协议提供者(Protocol Provider),通常是TCP/IP协议栈。若使用 SOCK_RAW 类型,则允许绕过传输层封装,手动构造IP头及更高层报文,这正是实现ICMP Ping工具的基础。

要初始化Winsock环境,必须首先调用 WSAStartup() 函数注册使用的版本号并获取运行时支持:

#include <winsock2.h>

#include <ws2tcpip.h>

#pragma comment(lib, "ws2_32.lib")

int main() {

WORD wVersionRequested = MAKEWORD(2, 2);

WSADATA wsaData;

int err;

err = WSAStartup(wVersionRequested, &wsaData);

if (err != 0) {

printf("WSAStartup failed: %d\n", err);

return -1;

}

// 检查版本匹配

if (LOBYTE(wsaData.wVersion) != 2 || HIBYTE(wsaData.wVersion) != 2) {

printf("Unsupported Winsock version\n");

WSACleanup();

return -1;

}

// 正常进行后续套接字操作...

WSACleanup(); // 程序结束前清理

return 0;

}

代码逻辑逐行解析:

-

MAKEWORD(2,2):构造Winsock版本号,表示请求版本2.2。 -

WSADATA:用于接收Winsock运行时信息的结构体。 -

WSAStartup():通知系统准备网络子系统资源。失败返回非零值。 - 版本检查确保所用API符合预期,防止低版本不支持某些函数。

-

WSACleanup():释放Winsock资源,防止内存泄漏。

⚠️ 注意:每个进程只需调用一次

WSAStartup()和WSACleanup(),多次调用可能导致未定义行为。

Winsock的另一重要特性是 协议无关性 ,可通过 getaddrinfo() 实现IPv4/IPv6双栈兼容:

struct addrinfo hints, *result = NULL;

memset(&hints, 0, sizeof(hints));

hints.ai_family = AF_UNSPEC; // 自动选择 IPv4 或 IPv6

hints.ai_socktype = SOCK_STREAM; // TCP 流式套接字

hints.ai_protocol = IPPROTO_TCP;

int status = getaddrinfo("www.example.com", "80", &hints, &result);

if (status != 0) {

fprintf(stderr, "getaddrinfo error: %s\n", gai_strerror(status));

return -1;

}

// 使用 result 中的第一个地址创建连接

SOCKET sock = socket(result->ai_family, result->ai_socktype, result->ai_protocol);

if (sock == INVALID_SOCKET) {

printf("Socket creation failed: %d\n", WSAGetLastError());

}

此方式提升了程序的可移植性和未来适应性,尤其适用于混合网络环境下的丢包测试工具。

2.1.2 套接字创建、绑定与关闭的基本流程

在Win32平台上,所有网络通信均始于一个有效的套接字句柄。根据应用场景不同,可选择不同类型套接字:

| 套接字类型 | 对应参数 | 典型用途 |

|---|---|---|

SOCK_STREAM | IPPROTO_TCP | 可靠连接,如HTTP、SSH |

SOCK_DGRAM | IPPROTO_UDP | 无连接报文,如DNS查询 |

SOCK_RAW | IPPROTO_ICMP / IPPROTO_IP | 手动构造IP层以上报文 |

以ICMP Ping为例,需创建原始套接字:

SOCKET icmp_socket = socket(AF_INET, SOCK_RAW, IPPROTO_ICMP);

if (icmp_socket == INVALID_SOCKET) {

int last_error = WSAGetLastError();

printf("Failed to create raw socket: %d\n", last_error);

if (last_error == WSAEACCES) {

printf("Access denied – try running as Administrator.\n");

}

return -1;

}

参数说明:

-

AF_INET:指定IPv4地址族。 -

SOCK_RAW:启用原始模式,允许自定义IP头(若启用IP_HDRINCL选项)。 -

IPPROTO_ICMP:指定协议编号,仅限管理员权限使用。

创建后通常无需显式绑定( bind() ),除非监听特定本地端口或地址。但发送前必须设置目标地址结构:

struct sockaddr_in dest_addr;

dest_addr.sin_family = AF_INET;

dest_addr.sin_port = 0; // ICMP 无端口号

inet_pton(AF_INET, "8.8.8.8", &dest_addr.sin_addr);

// 发送ICMP回显请求

sendto(icmp_socket, sendbuf, buflen, 0,

(struct sockaddr*)&dest_addr, sizeof(dest_addr));

关闭套接字应使用 closesocket() 而非标准 close() :

closesocket(icmp_socket);

WSACleanup();

错误处理尤为重要,常见返回码包括:

- WSAEINVAL :参数无效(如协议不支持)

- WSAEACCES :权限不足(未以管理员身份运行)

- WSAEMFILE :打开文件描述符过多

2.1.3 异步I/O模型与事件驱动机制的应用

为了实现高并发网络探测而不阻塞主线程,Win32提供了多种异步I/O模型。其中最适合桌面工具的是 WSAEventSelect模型 ,它将套接字事件与Windows事件对象关联,配合 WaitForMultipleObjects() 实现非阻塞轮询。

工作流程如下表所示:

| 步骤 | 操作 | 函数调用 |

|---|---|---|

| 1 | 创建事件对象 | WSACreateEvent() |

| 2 | 关联套接字与事件 | WSAEventSelect() |

| 3 | 等待事件触发 | WaitForMultipleObjects() |

| 4 | 处理就绪套接字 | WSAEnumNetworkEvents() |

| 5 | 清理资源 | WSACloseEvent() |

示例代码:

WSAEVENT hEvent = WSACreateEvent();

WSAEventSelect(icmp_socket, hEvent, FD_READ | FD_CLOSE);

while (running) {

DWORD ret = WaitForMultipleObjects(1, &hEvent, FALSE, 1000); // 1秒超时

if (ret == WAIT_OBJECT_0) {

WSANETWORKEVENTS netEvents;

WSAEnumNetworkEvents(icmp_socket, hEvent, &netEvents);

if (netEvents.lNetworkEvents & FD_READ) {

recvfrom(icmp_socket, recvbuf, sizeof(recvbuf), 0, ...);

ProcessICMPPacket(recvbuf); // 解析ICMP响应

}

} else if (ret == WAIT_TIMEOUT) {

// 超时处理,判断是否丢包

}

}

该模型优势在于:

- 不依赖额外线程,节省开销;

- 支持多个套接字统一监控;

- 与GUI消息循环兼容良好。

然而,最多只能等待64个事件对象( MAXIMUM_WAIT_OBJECTS 限制),大规模探测建议改用 I/O完成端口(IOCP) 。

2.2 用户界面与后台线程协同设计

网络丢包测试工具通常包含两个核心组件: 图形用户界面(GUI) 和 后台探测引擎 。前者负责参数配置与结果展示,后者执行实际的发包、收包与统计计算。若两者运行在同一主线程中,长时间探测会导致界面冻结,严重影响用户体验。因此,合理的线程分离策略成为关键。

2.2.1 GUI主线程与网络探测线程的分离策略

典型的Win32 GUI应用基于 消息循环机制 运行,主窗口过程函数(Window Procedure)处理按键、绘制、定时器等事件。一旦在此线程中执行耗时操作(如连续Ping),消息队列积压将导致“无响应”提示。

解决方案是启动独立的工作线程执行探测任务:

DWORD WINAPI PingThreadProc(LPVOID lpParam) {

PingContext* ctx = (PingContext*)lpParam;

while (ctx->running) {

SendICMPEcho(ctx->target_ip);

Sleep(ctx->interval_ms); // 控制发包频率

}

return 0;

}

// 在按钮点击事件中启动线程

void OnStartButtonClick(HWND hwnd) {

CreateThread(NULL, 0, PingThreadProc, &g_context, 0, NULL);

}

该方法优点是简单易实现,缺点是线程间通信需谨慎设计,否则易引发竞态条件。

替代方案是使用 异步过程调用(APC) 或 PostMessage/sendMessage 向主线程发送结果更新消息,保持单一线程更新UI的安全性。

2.2.2 多线程安全访问共享资源的同步控制(临界区、互斥量)

当多个线程需读写同一变量(如丢包计数器、RTT记录数组)时,必须使用同步机制。Win32提供多种同步原语,常用如下:

| 同步方式 | 适用场景 | 性能特点 |

|---|---|---|

| 临界区(Critical Section) | 同一进程内线程同步 | 快速,轻量 |

| 互斥量(Mutex) | 跨进程同步 | 较慢,系统级对象 |

| 信号量(Semaphore) | 控制并发数量 | 中等开销 |

推荐使用 临界区 保护共享数据结构:

CRITICAL_SECTION cs_stats;

InitializeCriticalSection(&cs_stats);

typedef struct {

long sent;

long received;

double rtt_history[100];

} Stats;

Stats g_stats;

void RecordResponse(double rtt) {

EnterCriticalSection(&cs_stats);

g_stats.received++;

g_stats.rtt_history[g_stats.received % 100] = rtt;

LeaveCriticalSection(&cs_stats);

}

✅ 提示:临界区不可递归进入(除非设置

dwRecursionCount),且不能跨进程使用。

销毁时务必调用 DeleteCriticalSection() 防止资源泄露。

2.2.3 消息队列机制实现界面实时刷新

为了让GUI及时反映探测进度,工作线程可通过 PostMessage() 向主窗口发送自定义消息:

#define WM_UPDATE_STATS (WM_USER + 1)

LRESULT CALLBACK WndProc(HWND hwnd, UINT msg, WPARAM wp, LPARAM lp) {

switch (msg) {

case WM_UPDATE_STATS:

UpdateGraphUI(); // 刷新图表

UpdateStatusLabel();

break;

}

return DefWindowProc(hwnd, msg, wp, lp);

}

// 工作线程中

PostMessage(main_hwnd, WM_UPDATE_STATS, 0, 0);

相比 SendMessage() , PostMessage() 是非阻塞的,不会造成线程挂起,更适合频繁更新场景。

还可结合 双缓冲绘图技术 减少闪烁,提升视觉体验。

2.3 权限管理与防火墙兼容性处理

2.3.1 RAW Socket使用所需的管理员权限获取方式

在Windows Vista及以后版本中,创建 SOCK_RAW 类型的套接字受到UAC(用户账户控制)限制,普通用户无法直接调用。解决办法是在 应用程序清单文件(Manifest) 中声明需求:

<requestedExecutionLevel

level="requireAdministrator"

uiAccess="false" />

添加此清单后,程序启动时会弹出UAC提权对话框。若用户拒绝,则 socket() 调用返回 WSAEACCES 错误。

也可设为 level="highestAvailable" ,在非管理员账户下以最大可用权限运行。

🛠 开发建议:调试阶段可临时关闭UAC,发布前务必测试提权流程。

2.3.2 防火墙规则对ICMP/TCP/UDP探测包的影响及规避方案

Windows防火墙默认阻止入站ICMP Echo Request,但允许出站。因此本地发出的Ping请求一般能到达目标,但对方回复可能被拦截。

可通过命令行临时放行:

netsh advfirewall firewall add rule name="Allow ICMPv4" dir=in action=allow protocol=icmpv4

程序内部可通过 Windows Filtering Platform (WFP) API动态添加规则,但需管理员权限且复杂度高。

折中方案是提供指引文档,引导用户手动配置防火墙。

2.3.3 应用程序清单文件(Manifest)配置实践

完整的manifest示例:

<?xml version="1.0" encoding="UTF-8" standalone="yes"?>

<assembly xmlns="urn:schemas-microsoft-com:asm.v1" manifestVersion="1.0">

<trustInfo xmlns="urn:schemas-microsoft-com:asm.v3">

<security>

<requestedPrivileges>

<requestedExecutionLevel

level="requireAdministrator"

uiAccess="false" />

</requestedPrivileges>

</security>

</trustInfo>

<compatibility xmlns="urn:schemas-microsoft-com:compatibility.v1">

<application>

<supportedOS Id="{e2011457-1546-43c5-a5fe-008deee3d3f0}"/> <!-- Win10 -->

</application>

</compatibility>

</assembly>

嵌入资源或外部文件均可,Visual Studio可在项目属性中自动生成。

2.4 性能优化与系统资源占用控制

2.4.1 内存泄漏检测与高效缓冲区管理

频繁分配/释放缓冲区易导致碎片化。建议预分配固定大小池:

#define BUFFER_POOL_SIZE 1024

char buffer_pool[BUFFER_POOL_SIZE][65536];

// 使用TLS或全局索引管理

__declspec(thread) int thread_buf_idx = 0;

char* GetBuffer() {

return buffer_pool[(thread_buf_idx++) % BUFFER_POOL_SIZE];

}

配合 _CrtSetDbgFlag(_CRTDBG_ALLOC_MEM_DF | _CRTDBG_LEAK_CHECK_DF) 启用VC++运行时内存泄漏检测。

2.4.2 定时器精度调节以平衡测试频率与CPU消耗

高频率探测(如每10ms发包)会导致CPU占用飙升。使用 timeBeginPeriod(1) 提高多媒体定时器精度:

#include <mmsystem.h>

#pragma comment(lib, "winmm.lib")

timeBeginPeriod(1); // 设置最小调度周期为1ms

SetTimer(hwnd, IDT_PING_TIMER, 10, NULL); // 10ms触发

探测结束后调用 timeEndPeriod(1) 恢复系统默认节电策略。

⚠️ 注意:过度使用高精度定时器会影响电池续航与系统整体性能。

综上所述,Win32平台虽有一定学习门槛,但凭借其强大的底层控制能力和成熟稳定的API生态,仍是开发专业级网络诊断工具的理想选择。掌握上述核心技术,不仅能有效应对权限、性能、并发等问题,更能为后续章节中ICMP/TCP/UDP协议的具体实现打下坚实基础。

3. ICMP协议Ping测试实现

在网络诊断与性能评估体系中,ICMP(Internet Control Message Protocol)协议扮演着基础而关键的角色。作为一种运行于网络层的辅助协议,ICMP并不用于传输用户数据,而是为IP协议提供错误报告、状态反馈和控制机制。其中最广为人知的应用便是“Ping”命令——它通过发送ICMP Echo Request报文并等待目标主机返回Echo Reply响应,来验证网络连通性,并测量往返时延(RTT),从而判断链路质量。本章将深入剖析基于Win32平台使用原始套接字(Raw Socket)实现高精度Ping工具的技术细节,涵盖从协议结构解析到实际代码构造、超时处理、异常识别等完整流程。

3.1 ICMP协议结构与回显请求/应答机制

ICMP作为IP协议族的重要组成部分,主要用于在IP网络中传递控制信息和差错报告。其典型应用场景包括路径MTU探测、重定向通知以及最为常见的连通性检测。在实现自定义Ping工具时,必须准确理解ICMP报文的封装格式、校验和计算方式以及各字段语义,才能正确构造合法的数据包并解析响应。

3.1.1 IP头部与ICMP报文格式详解

ICMP报文通常封装在IP数据报内部进行传输。完整的数据帧结构如下所示:

| Ethernet Header | IP Header | ICMP Header + Data | CRC |

其中,IP头部负责路由寻址,而ICMP部分则承载具体的控制消息类型。根据RFC 792标准,ICMP报文的基本结构定义如下:

| 字段 | 长度(字节) | 含义 |

|---|---|---|

| Type | 1 | 消息类型(如8表示Echo Request,0表示Echo Reply) |

| Code | 1 | 子类型或附加说明 |

| Checksum | 2 | 校验和(覆盖整个ICMP报文) |

| Identifier | 2 | 标识符(常用于匹配请求与响应) |

| Sequence Number | 2 | 序列号(区分同一进程发出的多个请求) |

| Data | 可变 | 载荷数据(可包含时间戳、填充内容等) |

示例:ICMP Echo Request 报文结构(C语言结构体定义)

#pragma pack(push, 1)

typedef struct _ICMP_HEADER {

BYTE Type; // 8: Echo Request, 0: Echo Reply

BYTE Code;

USHORT Checksum;

USHORT Identifier;

USHORT SequenceNumber;

ULONG Timestamp; // 自定义时间戳(毫秒)

} ICMP_HEADER, *PICMP_HEADER;

#pragma pack(pop)

参数说明:

-Type=8表示这是一个ICMP回显请求;

-Code=0表示无特殊编码;

-Identifier一般设置为当前进程ID低16位,用于区分不同来源;

-SequenceNumber每次递增,便于接收端按序匹配;

-Timestamp是应用层添加的时间戳,用于计算RTT。

该结构体使用 #pragma pack(1) 强制内存对齐为1字节,确保跨平台二进制兼容性。若不对齐,可能导致校验失败或解析错误。

数据封装流程图(Mermaid)

graph TD

A[应用程序生成ICMP头] --> B[填充Type=8, Code=0]

B --> C[设置Identifier和SequenceNumber]

C --> D[写入发送时间戳]

D --> E[计算Checksum]

E --> F[封装进IP包]

F --> G[通过Raw Socket发送]

此流程清晰展示了从构建ICMP头到最终发送的全过程。值得注意的是,在Windows系统中,IP头部通常由操作系统自动填充,开发者只需关注ICMP及其载荷部分。

3.1.2 校验和计算算法及其C语言实现

ICMP协议要求对整个ICMP报文(包括头部和数据)执行16位反码求和运算,结果存入 Checksum 字段。接收方重新计算该校验和,若不为全1(即0xFFFF),则判定报文损坏。

校验和计算逻辑步骤:

- 将

Checksum字段临时置零; - 以16位为单位累加所有数据;

- 若有进位,将其加回到低位;

- 对最终和取反,得到校验值。

实现代码如下:

USHORT CalculateChecksum(USHORT* buffer, int length) {

ULONG checksum = 0;

while (length > 1) {

checksum += *buffer++;

length -= sizeof(USHORT);

}

if (length == 1) {

checksum += *(UCHAR*)buffer;

}

// 处理进位

while (checksum >> 16) {

checksum = (checksum & 0xFFFF) + (checksum >> 16);

}

return (USHORT)(~checksum);

}

逐行分析:

- 第3行:初始化累加器checksum;

- 第5–7行:循环读取16位整数并累加;

- 第9–10行:处理末尾可能存在的奇数字节(转为UCHAR读取);

- 第13–14行:将高位进位不断加回低位,直到不再溢出;

- 第17行:按位取反后强制转换为USHORT返回。

调用示例:

icmpHeader.Checksum = 0; // 先清零

icmpHeader.Checksum = CalculateChecksum((USHORT*)&icmpHeader, sizeof(ICMP_HEADER));

该函数具有良好的可移植性和效率,适用于任何需要校验和计算的场景。特别地,在发送前必须先清零 Checksum 字段,否则会导致双重计算错误。

3.1.3 TTL字段在网络路径追踪中的辅助作用

虽然ICMP Echo报文本身不直接修改TTL(Time To Live),但其所在的IP层头部包含TTL字段,初始值通常设为128或64,每经过一个路由器减1。当TTL降为0时,路由器会丢弃该包并向源地址发送一个ICMP “Time Exceeded”消息。

这一特性被广泛应用于路径追踪(Traceroute)技术中。通过依次递增TTL值发送ICMP请求包,可以迫使沿途每个路由器返回超时报文,从而逐步获取整条路径上的节点IP地址。

例如:

- 发送TTL=1的包 → 第一跳路由器返回ICMP Time Exceeded;

- 发送TTL=2的包 → 第二跳返回;

- ……

- 直至达到目标主机并收到Echo Reply。

在实现高级Ping工具时,可扩展支持类似功能,仅需调整IP头中的TTL字段即可:

DWORD ttlValue = 64;

setsockopt(sockRaw, IPPROTO_IP, IP_TTL, (char*)&ttlValue, sizeof(ttlValue));

参数说明:

-sockRaw:已创建的RAW_SOCKET;

-IPPROTO_IP:指定操作IP层选项;

-IP_TTL:设置TTL值;

-ttlValue:期望的生存时间跳数。

利用该机制不仅能检测可达性,还能绘制网络拓扑、识别瓶颈链路,极大增强诊断能力。

3.2 使用Raw Socket发送与接收ICMP包

在Windows平台上实现底层网络探测,必须借助Raw Socket接口绕过传输层协议栈,直接构造和解析ICMP报文。这需要管理员权限,并妥善处理套接字初始化、报文构造与响应解析等环节。

3.2.1 socket(SOCK_RAW, IPPROTO_ICMP) 的初始化过程

要创建一个能发送ICMP包的原始套接字,需调用 socket() 函数并指定以下参数:

SOCKET sockRaw = socket(AF_INET, SOCK_RAW, IPPROTO_ICMP);

参数解释:

-AF_INET:使用IPv4地址族;

-SOCK_RAW:表示原始套接字模式,允许手动构造IP及以上协议头;

-IPPROTO_ICMP:指定协议类型为ICMP。

若调用失败,可通过 WSAGetLastError() 获取错误码。常见问题包括权限不足(ERROR_ACCESS_DENIED)或防火墙拦截。

成功创建后,建议设置超时选项以避免无限阻塞:

DWORD timeout = 3000; // 3秒

setsockopt(sockRaw, SOL_SOCKET, SO_RCVTIMEO, (char*)&timeout, sizeof(timeout));

此外,若需精确控制IP头(如TTL、源IP伪装等),还需启用 IP_HDRINCL 选项:

BOOL flag = TRUE;

setsockopt(sockRaw, IPPROTO_IP, IP_HDRINCL, (char*)&flag, sizeof(flag));

⚠️ 注意:启用此选项后,开发者必须自行构造完整的IP头部,复杂度显著上升。

初始化流程图(Mermaid)

sequenceDiagram

participant App as 应用程序

participant WS as Winsock库

participant OS as 操作系统内核

App->>WS: socket(AF_INET, SOCK_RAW, IPPROTO_ICMP)

WS-->>App: 返回SOCKET句柄或INVALID_SOCKET

alt 创建失败

App->>App: 调用WSAGetLastError()诊断原因

else 成功

App->>OS: setsockopt(... SO_RCVTIMEO ...)

App->>OS: bind()/connect()可选配置

end

该图展示了从申请套接字到完成基本配置的交互流程,强调了错误处理的重要性。

3.2.2 手动构造ICMP Echo Request报文的方法

在获得Raw Socket后,下一步是构造合法的ICMP Echo Request报文。以下是完整构造过程的C语言实现:

void BuildEchoRequest(char* buffer, int packetSize, USHORT seqNum) {

PICMP_HEADER icmp = (PICMP_HEADER)buffer;

DWORD tickCount = GetTickCount();

icmp->Type = 8; // Echo Request

icmp->Code = 0;

icmp->Checksum = 0; // 待计算

icmp->Identifier = (USHORT)GetCurrentProcessId();

icmp->SequenceNumber = seqNum;

icmp->Timestamp = tickCount;

// 填充剩余空间为固定模式(如ABCDE...)

char* dataStart = buffer + sizeof(ICMP_HEADER);

int dataSize = packetSize - sizeof(ICMP_HEADER);

for (int i = 0; i < dataSize; ++i) {

dataStart[i] = 'A' + (i % 26);

}

// 计算校验和

icmp->Checksum = CalculateChecksum((USHORT*)buffer, packetSize);

}

逻辑分析:

- 第2行:传入缓冲区指针和包大小;

- 第4–9行:初始化ICMP头部字段;

- 第12–16行:填充载荷区域,便于调试观察;

- 第19行:调用之前定义的CalculateChecksum函数完成完整性校验。

随后即可调用 sendto() 发送:

SOCKADDR_IN destAddr = {0};

destAddr.sin_family = AF_INET;

destAddr.sin_addr.s_addr = inet_addr("8.8.8.8");

int sent = sendto(sockRaw, buffer, packetSize, 0,

(SOCKADDR*)&destAddr, sizeof(destAddr));

if (sent == SOCKET_ERROR) {

printf("发送失败: %d\n", WSAGetLastError());

}

该方法可用于构建任意大小的探测包,模拟真实流量压力。

3.2.3 接收响应包并解析源IP与时间戳信息

接收ICMP响应同样通过 recvfrom() 完成。由于操作系统会自动剥离IP头(除非启用了 IP_HDRINCL ),我们直接读取ICMP部分:

char recvBuf[1024];

SOCKADDR_IN fromAddr;

int fromLen = sizeof(fromAddr);

int nBytes = recvfrom(sockRaw, recvBuf, sizeof(recvBuf), 0,

(SOCKADDR*)&fromAddr, &fromLen);

if (nBytes >= sizeof(ICMP_HEADER)) {

PICMP_HEADER reply = (PICMP_HEADER)recvBuf;

if (reply->Type == 0 && reply->Code == 0) { // Echo Reply

DWORD rtt = GetTickCount() - reply->Timestamp;

printf("来自 %s 的回复: 字节=%d 时间=%ums\n",

inet_ntoa(fromAddr.sin_addr), nBytes, rtt);

}

}

参数说明:

-recvBuf:接收缓冲区;

-fromAddr:记录响应来源IP;

-reply->Type == 0:确认是Echo Reply;

-rtt:通过当前时间减去发送时戳得出延迟。

为了提高准确性,建议使用更高精度的时间源(如 QueryPerformanceCounter )替代 GetTickCount() 。

3.3 超时控制与重复探测逻辑

高效的Ping工具不仅需要正确收发报文,还必须具备健壮的超时管理机制,防止因个别丢包导致整体卡顿。

3.3.1 select()函数实现非阻塞等待机制

使用 select() 可以在多个套接字上等待事件发生,同时支持超时控制:

fd_set readSet;

FD_ZERO(&readSet);

FD_SET(sockRaw, &readSet);

struct timeval tv = {3, 0}; // 3秒超时

int result = select(0, &readSet, NULL, NULL, &tv);

if (result > 0) {

// 可读,调用recvfrom()

} else if (result == 0) {

printf("请求超时\n");

} else {

printf("select错误: %d\n", WSAGetLastError());

}

优势:

- 支持毫秒级超时;

- 可与其他I/O复用结合;

- 不占用额外线程资源。

3.3.2 设置自定义超时阈值判断丢包发生

可通过配置界面让用户设定超时时间(如100ms~5000ms),动态调整 timeval 结构体:

| 超时级别 | 建议值(ms) | 适用场景 |

|---|---|---|

| 快速探测 | 100–300 | 局域网健康检查 |

| 普通互联网 | 1000 | 通用测试 |

| 高延迟链路 | 3000+ | 卫星、跨国线路 |

程序可根据目标距离智能推荐默认值。

3.3.3 连续多次Ping操作的结果聚合统计

连续执行N次Ping后,应汇总以下指标:

| 统计量 | 公式 | 说明 |

|---|---|---|

| 发送数 | N | 总请求数 |

| 接收数 | M | 成功响应数 |

| 丢包率 | (N-M)/N × 100% | 主要健康指标 |

| 最小RTT | min(RTT_i) | 理想延迟下限 |

| 最大RTT | max(RTT_i) | 波动峰值 |

| 平均RTT | ΣRTT_i / M | 整体响应速度 |

这些数据可用于绘制趋势图或生成报表。

3.4 错误码识别与异常处理

并非所有ICMP响应都是Echo Reply。路由器或防火墙可能返回各种差错报文,必须正确解析以辅助故障定位。

3.4.1 目标不可达、超时、源抑制等ICMP差错报文解析

当收到非Echo Reply的ICMP包时,应检查其类型与代码:

| Type | Code | 含义 |

|---|---|---|

| 3 | 0–15 | Destination Unreachable |

| 11 | 0–1 | Time Exceeded |

| 4 | 0 | Source Quench(已弃用) |

| 5 | 0–3 | Redirect |

例如, Type=3, Code=1 表示“主机不可达”,可能意味着目标机器关机或ARP失败。

解析代码片段:

if (reply->Type == 3) {

switch (reply->Code) {

case 0: printf("网络不可达\n"); break;

case 1: printf("主机不可达\n"); break;

case 3: printf("端口不可达\n"); break;

default: printf("目标不可达 (%d)\n", reply->Code); break;

}

}

这类信息应记录至日志并提示用户。

3.4.2 网络层异常反馈到用户界面的提示机制设计

GUI应用可通过颜色编码、图标变化或弹窗方式实时反映异常:

🔴 [严重] 目标主机不可达(ICMP Type 3, Code 1)

🟡 [警告] 高延迟波动(平均RTT > 500ms)

🟢 [正常] 连接稳定(丢包率=0%,RTT=28ms)

后台可通过消息队列将异常事件推送至主线程更新UI,保障响应流畅性。

综上所述,基于ICMP协议的Ping测试不仅是网络诊断的基石,更是构建专业级网络工具的核心模块。通过深入掌握协议结构、精准构造报文、合理处理超时与异常,开发者可在Win32平台上打造出兼具稳定性与可视化能力的高性能探测系统。

4. TCP连接丢包检测机制

在现代网络环境日益复杂的背景下,基于TCP协议的通信占据了绝大多数的应用场景。从Web浏览、数据库访问到远程服务调用,几乎所有需要可靠传输的交互都依赖于TCP提供的有序、无差错和流量控制能力。然而,这种可靠性并非绝对,在网络拥塞、链路质量下降或中间设备异常的情况下,TCP数据段仍可能发生丢失。因此,构建一套精准的 TCP连接丢包检测机制 ,不仅有助于定位网络瓶颈,还能为系统性能优化提供关键依据。本章将深入探讨如何通过程序化手段监控TCP连接过程中的丢包行为,涵盖三次握手阶段的异常识别、持续数据流中丢包推断、RTO动态调整分析以及Keep-Alive机制的实际应用。

4.1 TCP三次握手过程中的丢包观测点

TCP作为面向连接的传输层协议,其建立连接的过程采用“三次握手”(Three-way Handshake)机制,确保双方同步初始序列号并确认通信意愿。这一过程本身即包含多个潜在的丢包观测窗口,是判断网络路径是否通畅的重要切入点。

4.1.1 SYN包发送后无ACK响应的判定逻辑

当客户端发起连接请求时,首先向服务器发送一个SYN(Synchronize Sequence Number)报文,进入 SYN_SENT 状态。若服务器正常接收,应回复SYN-ACK(Synchronize-Acknowledgment),随后客户端再发送ACK完成握手。若在预设时间内未收到SYN-ACK,则可初步判定存在丢包或目标不可达。

为了实现该判定逻辑,开发人员可通过原始套接字(Raw Socket)或使用非阻塞Socket结合超时机制来捕获整个握手流程。以下是一个简化版的C++代码示例,展示如何主动发起SYN并监听响应:

#include <winsock2.h>

#include <ws2tcpip.h>

#pragma comment(lib, "ws2_32.lib")

bool SendSynAndDetectLoss(const char* destIP, int port, int timeoutMs) {

WSADATA wsa;

WSAStartup(MAKEWORD(2,2), &wsa);

SOCKET sock = socket(AF_INET, SOCK_STREAM, IPPROTO_TCP);

if (sock == INVALID_SOCKET) return false;

sockaddr_in serverAddr = {};

serverAddr.sin_family = AF_INET;

serverAddr.sin_port = htons(port);

inet_pton(AF_INET, destIP, &serverAddr.sin_addr);

// 设置非阻塞模式

u_long iMode = 1;

ioctlsocket(sock, FIONBIO, &iMode);

// 发起连接(触发SYN)

int result = connect(sock, (sockaddr*)&serverAddr, sizeof(serverAddr));

if (result == SOCKET_ERROR) {

int err = WSAGetLastError();

if (err != WSAEWOULDBLOCK) {

closesocket(sock);

WSACleanup();

return false; // 连接立即失败

}

}

// 使用select等待可写事件(表示连接成功或失败)

fd_set writeSet, errorSet;

FD_ZERO(&writeSet);

FD_ZERO(&errorSet);

FD_SET(sock, &writeSet);

FD_SET(sock, &errorSet);

timeval tv = {timeoutMs / 1000, (timeoutMs % 1000) * 1000};

int selResult = select(0, nullptr, &writeSet, &errorSet, &tv);

bool isConnected = false;

if (selResult > 0) {

if (FD_ISSET(sock, &writeSet)) {

int so_error = 0;

int len = sizeof(so_error);

getsockopt(sock, SOL_SOCKET, SO_ERROR, (char*)&so_error, &len);

if (so_error == 0) isConnected = true;

}

}

closesocket(sock);

WSACleanup();

return isConnected; // true表示握手完成,false可能因SYN/ACK丢包导致

}

代码逻辑逐行解读与参数说明:

| 行号 | 说明 |

|---|---|

WSAStartup(...) | 初始化Winsock库,必需步骤 |

socket(AF_INET, SOCK_STREAM, IPPROTO_TCP) | 创建TCP流式套接字 |

ioctlsocket(...FIONBIO...) | 将套接字设置为非阻塞模式,避免 connect() 长时间挂起 |

connect(...) | 调用触发TCP三次握手的第一步:发送SYN |

select(...) | 监听套接字变为“可写”或“出错”,用于判断连接结果 |

getsockopt(SO_ERROR) | 获取底层错误码,区分连接成功与失败 |

该方法的核心在于利用 select() 函数实现 非阻塞等待 ,从而精确控制探测时间窗。如果在指定 timeoutMs 内未触发可写事件或返回错误,则可认为SYN包被丢弃,或SYN-ACK未能返回,进而标记为一次潜在的丢包事件。

此外,还可以结合ICMP差错报文(如“Destination Unreachable”)进一步归因。例如,若收到类型为3、代码为3的ICMP消息(端口不可达),则说明网络可达但服务未开启;若完全无响应,则更可能是中间链路丢包。

4.1.2 重传次数限制与连接建立失败归因分析

TCP协议栈内置了自动重传机制。当SYN发出后未收到响应,操作系统会按照指数退避策略进行重试。Windows平台默认通常尝试5次重传,间隔分别为1s、2s、4s、8s、16s,总计约31秒后放弃连接。

开发者可通过注册网络钩子或解析系统日志(如ETW事件跟踪)获取这些重传行为的详细信息。但对于轻量级工具而言,更实用的做法是自行模拟有限次探测,并统计每次失败的时间分布。

下面以Mermaid流程图形式展示SYN丢包检测的状态迁移过程:

stateDiagram-v2

[*] --> Idle

Idle --> SYN_Sent: send SYN

SYN_Sent --> Wait_ACK: start timer

Wait_ACK --> Connection_Success: receive SYN-ACK

Wait_ACK --> Retransmit_SYN: timeout && retries < max

Retransmit_SYN --> SYN_Sent: resend SYN, backoff delay

Wait_ACK --> Connection_Failure: timeout && retries >= max

Connection_Success --> Connected

Connection_Failure --> [*]

此状态机清晰地表达了从初始状态到最终判定“连接失败”的完整路径。每一次超时都代表一次可能的丢包事件,而最大重传次数决定了测试的容忍度。实践中建议配置可调参数,允许用户根据网络环境设定最大尝试次数与总超时阈值。

同时,应记录每一轮探测的耗时,形成RTT采样序列,用于后续分析网络稳定性趋势。例如,首次SYN耗时200ms,第二次重传耗时1.2s,表明网络延迟显著上升,可能存在拥塞。

下表总结了常见连接失败原因及其对应的诊断线索:

| 故障类型 | 现象特征 | 可能成因 |

|---|---|---|

| SYN丢包 | 多次重传均无响应 | 防火墙拦截、路由黑洞、接口宕机 |

| SYN-ACK丢包 | 客户端发送多个SYN,服务器仅收一次 | 上行链路拥塞、中间设备QoS丢弃 |

| RST响应 | 收到RST而非SYN-ACK | 目标端口关闭、安全策略拒绝 |

| ICMP Port Unreachable | 收到ICMP Type 3 Code 3 | 应用未监听 |

| 延迟高但最终成功 | 多次重传后连接建立 | 暂时性拥塞、无线信号波动 |

通过对上述现象的分类识别,不仅能判断是否存在丢包,还可进一步推测其发生的层级位置(如接入层、核心网、目标主机等),提升故障排查效率。

4.2 持久连接下的数据段丢失模拟与监测

一旦TCP连接建立成功,进入数据传输阶段,丢包可能发生在任意数据段中。与握手阶段不同,此时的丢包往往由中间链路瞬时拥塞或缓冲区溢出引起。由于TCP具备自动重传机制,单纯观察应用层是否收到数据不足以反映真实丢包情况。必须通过序列号(Sequence Number)与确认号(Acknowledgment Number)的变化规律来间接推断。

4.2.1 利用send()/recv()接口发送探测流数据

在已建立的TCP连接上,可以通过连续调用 send() 发送带有时间戳和序号的数据包,接收端则通过 recv() 读取并回显相关信息。通过对比发送序列与接收序列之间的缺口,即可估算丢包率。

示例代码如下:

#define PACKET_SIZE 1024

struct ProbePacket {

uint32_t seqNum;

uint64_t timestamp; // microseconds since epoch

char payload[PACKET_SIZE - sizeof(uint32_t) - sizeof(uint64_t)];

};

void SendProbeStream(SOCKET sock, int count) {

for (int i = 0; i < count; ++i) {

ProbePacket pkt;

pkt.seqNum = htonl(i);

pkt.timestamp = htonll(GetCurrentTimestampUs());

memset(pkt.payload, 'X', sizeof(pkt.payload)); // dummy data

send(sock, (const char*)&pkt, sizeof(pkt), 0);

Sleep(10); // 控制发送频率,避免压垮网络

}

}

参数说明与逻辑分析:

-

seqNum:使用网络字节序存储递增序号,便于接收方排序。 -

timestamp:高精度时间戳,支持后续RTT计算。 -

Sleep(10):控制每秒约100个包,模拟中等负载场景。 -

htonl,htonll:确保跨平台兼容性,防止大小端问题。

接收端收到数据后,应校验序号连续性,并将缺失编号记录下来:

std::set<uint32_t> expectedSeqs;

std::set<uint32_t> receivedSeqs;

// 接收循环中:

while ((bytes = recv(sock, buffer, sizeof(buffer), 0)) > 0) {

ProbePacket* pkt = (ProbePacket*)buffer;

uint32_t seq = ntohl(pkt->seqNum);

receivedSeqs.insert(seq);

}

// 计算丢包:

for (uint32_t i = 0; i < totalCount; ++i) {

if (receivedSeqs.find(i) == receivedSeqs.end()) {

printf("Lost packet with sequence number: %u\n", i);

}

}

这种方法虽简单有效,但需注意:TCP本身不保证单个 send() 对应一个独立报文段(受MSS、Nagle算法影响),故不能直接映射到IP层丢包。但它适用于 应用层感知的逻辑丢包检测 。

4.2.2 基于序列号与确认号推断中间丢包位置

更精细的方法是捕获TCP头部字段,尤其是 seq 和 ack 的变化。当发送方发现多个重复ACK(DupAck)时,通常意味着接收方收到了乱序包,暗示前方有数据段丢失。

例如,假设发送序列:Pkt0 → Pkt1 → [Pkt2丢失] → Pkt3 → Pkt4

接收方会依次返回ACK1+1=2, ACK2+1=3(两次),形成两个DupAck。当发送方累计收到3个DupAck时,触发 快速重传 (Fast Retransmit)。

我们可以在本地维护一个发送窗口状态表,记录每个报文段的发送时间与是否被确认:

| Seq Range | Sent Time (μs) | Acknowledged | RTT (μs) |

|---|---|---|---|

| 1000-1200 | 1718000000 | Yes | 85000 |

| 1200-1400 | 1718000085 | No | — |

| 1400-1600 | 1718000170 | Yes | 90000 |

通过分析此类表格,可以识别出长期未确认的数据段,结合时间轴判断是否已触发重传。

4.2.3 Nagle算法与延迟确认对测试结果的干扰排除

值得注意的是,Nagle算法(默认启用)会合并小数据包以减少网络开销,而接收端的 延迟确认 (Delayed ACK)机制(通常延迟200ms或等待第二个包)会导致ACK延迟返回,造成误判为丢包。

解决方法包括:

- 禁用Nagle算法 :调用

setsockopt(sock, IPPROTO_TCP, TCP_NODELAY, (const char*)&flag, sizeof(int)) - 批量发送大包 :使每次

send()接近MSS(如1460字节),绕过Nagle限制 - 延长等待时间 :在测试中预留足够时间等待ACK,避免因延迟确认误报

下表对比不同配置下的行为差异:

| 配置组合 | 发送延迟 | ACK延迟 | 是否易误判丢包 |

|---|---|---|---|

| Nagle开启 + Delayed ACK | 高 | 高 | 是 |

| Nagle关闭 + Delayed ACK | 低 | 高 | 中等 |

| Nagle关闭 + Immediate ACK | 低 | 低 | 否 |

推荐在丢包检测工具中默认关闭Nagle,并提示用户注意目标系统的ACK策略。

4.3 连接状态监控与RTO动态调整观察

4.3.1 RTT采样与平滑RTT(SRTT)计算方法

往返时延(RTT)是衡量网络质量的核心指标之一。TCP通过测量每个数据段的发送到确认时间,不断更新平滑RTT(SRTT)与RTTVAR(RTT方差),并据此计算重传超时时间(RTO)。

标准公式如下(RFC 6298):

\text{SRTT} = (1 - \alpha) \cdot \text{SRTT} + \alpha \cdot \text{RTT} {\text{sample}}

\text{RTTVAR} = (1 - \beta) \cdot \text{RTTVAR} + \beta \cdot |\text{SRTT} - \text{RTT} {\text{sample}}|

\text{RTO} = \text{SRTT} + \max(G, K \cdot \text{RTTVAR})

其中 $\alpha = 1/8$, $\beta = 1/4$, $K=4$, $G$为时钟粒度(通常1ms)

实际编程中可维护结构体跟踪:

struct RTTTracker {

double srtt = 0.0;

double rttvar = 0.0;

int firstSample = 1;

void UpdateRTT(double rttSample) {

if (firstSample) {

srtt = rttSample;

rttvar = rttSample / 2;

firstSample = 0;

} else {

double alpha = 0.125, beta = 0.25;

double diff = fabs(srtt - rttSample);

rttvar = (1 - beta) * rttvar + beta * diff;

srtt = (1 - alpha) * srtt + alpha * rttSample;

}

double k = 4.0;

double rto = srtt + (k * rttvar);

printf("New RTO: %.2f ms\n", rto);

}

};

随着网络波动,RTO会自动拉长。若观察到RTO持续增长,往往是链路不稳定或频繁丢包的征兆。

4.3.2 重传超时(RTO)变化趋势反映网络波动

通过定期注入探测包并记录其确认时间,可绘制RTO随时间变化曲线。突增的RTO往往对应突发丢包事件。

例如:

graph LR

A[Time t0] --> B[RTO=200ms]

B --> C[t1: Packet Lost]

C --> D[RTO doubles to 400ms]

D --> E[t2: Another loss]

E --> F[RTO increases to 800ms]

F --> G[Network recovers]

G --> H[RTO gradually decreases]

该趋势可用于预警机制:当RTO超过阈值(如1秒),即发出“链路劣化”警报。

4.4 TCP Keep-Alive机制辅助长期连接检测

4.4.1 启用SO_KEEPALIVE选项进行空闲链路验证

对于长时间保持的TCP连接(如数据库连接池、SSH隧道),即使无数据交换,也需验证链路有效性。TCP Keep-Alive功能可在空闲期自动发送探测包。

启用方式:

int keepalive = 1;

setsockopt(sock, SOL_SOCKET, SO_KEEPALIVE, (const char*)&keepalive, sizeof(keepalive));

// Windows特有参数(需iphlpapi.lib)

struct tcp_keepalive kaArgs = {1, 60000, 10000}; // 开启, 空闲60s, 每10s探一次

DWORD bytesReturned;

WSAIoctl(sock, SIO_KEEPALIVE_VALS, &kaArgs, sizeof(kaArgs),

nullptr, 0, &bytesReturned, nullptr, nullptr);

参数含义:

- 第一个值:启用Keep-Alive

- 第二个:TCP_KEEPIDLE,空闲多久开始探测(Windows用 KeepAliveTime )

- 第三个:TCP_KEEPINTVL,探测间隔(Windows用 KeepAliveInterval )

4.4.2 探测间隔与失败次数设置的最佳实践

合理配置Keep-Alive参数至关重要。太短会增加无效流量,太长则无法及时发现断连。

推荐配置(适用于企业内网):

| 参数 | 值 | 说明 |

|---|---|---|

| KeepAliveTime | 60,000ms | 空闲1分钟后开始探测 |

| KeepAliveInterval | 10,000ms | 每10秒发一次探测包 |

| MaxProbes | 5 | 最多尝试5次,总超时90秒 |

若所有探测均无响应,操作系统将关闭连接并通知应用程序 recv() 返回0或错误。

Keep-Alive特别适合用于后台服务健康检查,避免“半开连接”占用资源。

综上所述,TCP层面的丢包检测需综合运用连接建立监控、数据流分析、RTO追踪与Keep-Alive机制,形成多层次、全生命周期的观测体系,才能全面评估网络服务质量。

5. UDP数据包传输测试方法

在现代网络性能评估体系中,用户数据报协议(UDP)因其无连接、低开销的特性,成为高实时性应用的核心传输机制。音视频流媒体、在线游戏、VoIP通话以及物联网设备通信等场景广泛依赖UDP进行高效数据交换。然而,也正是由于其缺乏内置确认与重传机制,UDP在面对网络拥塞或链路不稳定时极易发生不可见的数据丢失。因此,构建一套系统化的UDP丢包检测方案,不仅能够精准识别网络瓶颈,还能为服务质量优化提供关键依据。

本章将深入探讨基于UDP协议的主动式网络测试技术,重点剖析如何利用应用层控制逻辑弥补协议本身可靠性缺失的问题。通过设计合理的序列号标记策略、搭建回显验证服务、实现可调速率的压力模拟,并结合QoS字段探测差异化网络处理行为,最终形成一个完整且可扩展的UDP丢包测试框架。该框架适用于Windows平台下的工具开发实践,尤其适合集成至综合性网络诊断软件中,用于跨协议对比分析和长期链路健康监控。

5.1 UDP无连接特性带来的测试优势与挑战

UDP作为传输层中最轻量级的协议之一,其“发送即忘”(fire-and-forget)的设计哲学使其具备极高的传输效率。这一特性使得UDP在需要快速发包、容忍一定丢包率但要求低延迟的应用中占据主导地位。从网络测试的角度来看,这种无连接模式既带来了显著的优势,也引入了独特的技术挑战。

#### 5.1.1 快速发包能力适用于高频率压力测试

UDP无需建立连接的过程,省去了TCP三次握手的时间开销,允许应用程序以极高的频率连续发送数据包。这对于模拟真实世界中的突发流量场景(如视频会议启动瞬间的帧爆发)具有重要意义。此外,在网络带宽极限探测、路由器转发能力压测等任务中,UDP可以更接近物理链路的实际吞吐上限。

例如,在每秒发送数千个小型UDP数据包的情况下,传统TCP连接可能因慢启动机制而无法迅速达到峰值速率,而UDP则能立即进入满载状态。这使得它成为衡量网络基础设施承载能力的理想选择。

以下是一个使用Win32 API创建UDP socket并高速发送数据的示例代码:

#include <winsock2.h>

#include <stdio.h>

#pragma comment(lib, "ws2_32.lib")

int main() {

WSADATA wsa;

SOCKET sock;

struct sockaddr_in server_addr;

char buffer[64] = "UDP Test Packet";

int i;

// 初始化Winsock

if (WSAStartup(MAKEWORD(2,2), &wsa) != 0) {

printf("WSAStartup failed.\n");

return -1;

}

// 创建UDP套接字

sock = socket(AF_INET, SOCK_DGRAM, 0);

if (sock == INVALID_SOCKET) {

printf("Socket creation failed.\n");

WSACleanup();

return -1;

}

// 配置目标地址

server_addr.sin_family = AF_INET;

server_addr.sin_port = htons(8888);

server_addr.sin_addr.s_addr = inet_addr("192.168.1.100");

// 连续发送10000个UDP包

for (i = 0; i < 10000; i++) {

sendto(sock, buffer, sizeof(buffer), 0,

(struct sockaddr*)&server_addr, sizeof(server_addr));

}

closesocket(sock);

WSACleanup();

return 0;

}

代码逻辑逐行解读与参数说明:

-

WSAStartup():初始化Winsock库,确保后续网络函数可用。参数MAKEWORD(2,2)表示请求版本2.2。 -

socket(AF_INET, SOCK_DGRAM, 0):创建IPv4 UDP套接字。SOCK_DGRAM指明使用数据报服务。 -

sendto():直接向指定IP和端口发送数据,无需预先连接。这是UDP的核心优势所在。 - 循环发送10000次小包,模拟高频率压力场景,可用于测试接收端缓冲区溢出或网络队列丢包情况。

⚠️ 注意:此代码未做错误检查循环内,实际部署应加入

if(sendto(...) == SOCKET_ERROR)判断,并记录失败次数以估算丢包率。

#### 5.1.2 缺乏确认机制需依赖外部手段判断丢包

尽管UDP具备高效的发送能力,但其最大缺陷在于没有内建的确认机制。这意味着发送方无法得知数据是否成功抵达目的地。在网络测试中,若仅单向发送UDP包而不设反馈路径,则无法准确计算丢包率。

为此,必须引入外部验证机制来弥补这一空白。常见的解决方案包括:

| 方法 | 原理 | 适用场景 |

|---|---|---|

| 应用层回显(Echo) | 接收端收到包后原样返回 | 局域网/可控环境 |

| 时间戳+序号比对 | 发送端记录时间与编号,接收端日志比对 | 分布式测试 |

| 第三方监控设备抓包 | 使用Wireshark或SPAN端口捕获流量 | 精确审计 |

其中,最实用且易于实现的是 回显服务器模型 。通过在目标主机上运行一个简单的UDP回显服务,发送方可将每个发出的数据包与其返回副本进行匹配,从而统计丢失数量。

下面展示一个简化的UDP回显服务端逻辑:

// Echo Server 示例片段

while (1) {

int addr_len = sizeof(client_addr);

int recv_len = recvfrom(sock, buffer, BUF_SIZE, 0,

(struct sockaddr*)&client_addr, &addr_len);

if (recv_len > 0) {

sendto(sock, buffer, recv_len, 0,

(struct sockaddr*)&client_addr, addr_len);

}

}

该流程可通过如下 Mermaid 流程图 表示:

graph TD

A[客户端发送UDP包] --> B{网络传输}

B --> C[服务端接收数据]

C --> D[服务端调用sendto回传]

D --> E{是否成功返回?}

E -->|是| F[客户端比对序列号]

E -->|否| G[计为丢包]

F --> H[更新统计结果]

此机制的关键在于:只有当回包完整返回,才能证明原始数据已穿越整个路径并被正确处理。任何环节(防火墙拦截、中间设备限速、目的主机过载)导致的中断都会表现为“有去无回”,进而被计入丢包统计。

此外,还需注意操作系统层面的影响。某些Windows防火墙默认阻止入站UDP流量,除非明确放行特定端口。因此,在部署测试前应确保两端防火墙配置一致,避免误判为网络问题。

5.2 自定义序列号标记与接收端回显验证

为了精确追踪每一个UDP数据包的命运,必须在应用层嵌入唯一标识信息。最有效的方式是在每个数据包中添加自定义头部字段,包含递增的序列号和时间戳。接收端据此重建发送顺序,并识别缺失项。

#### 5.2.1 在应用层添加时间戳与序号字段

标准UDP payload不携带任何顺序信息,因此需由开发者自行构造结构化数据格式。推荐采用如下结构体定义:

typedef struct {

uint32_t seq_num; // 序列号,从0开始递增

uint64_t timestamp; // 发送时刻的微秒级时间戳

char data[56]; // 实际负载内容(总长度64字节)

} udp_packet_t;

每次发送前填充 seq_num 和 timestamp ,接收端解析后可执行以下操作:

- 检查序列号是否连续

- 计算往返时延(RTT = 当前时间 - timestamp)

- 标记跳号区间为丢包段

该方法的优势在于:即使多个测试并发运行,也能通过序列号独立追踪各自流的状态。

#### 5.2.2 搭建简易回显服务器用于比对收发一致性

构建一个支持序列号回传的UDP回显服务是实现丢包检测的基础。以下是完整的服务端核心逻辑:

#include <winsock2.h>

#include <time.h>

#define PORT 8888

#define PACKET_SIZE 64

int main() {

WSADATA wsa;

SOCKET sock;

struct sockaddr_in server, client;

int len = sizeof(client);

udp_packet_t packet;

WSAStartup(MAKEWORD(2,2), &wsa);

sock = socket(AF_INET, SOCK_DGRAM, 0);

server.sin_family = AF_INET;

server.sin_addr.s_addr = INADDR_ANY;

server.sin_port = htons(PORT);

bind(sock, (struct sockaddr*)&server, sizeof(server));

while (1) {

int n = recvfrom(sock, (char*)&packet, PACKET_SIZE, 0,

(struct sockaddr*)&client, &len);

if (n > 0) {

// 回传相同数据包

sendto(sock, (char*)&packet, n, 0,

(struct sockaddr*)&client, len);

}

}

closesocket(sock);

WSACleanup();

return 0;

}

参数说明与逻辑分析:

-

bind()绑定到任意地址(INADDR_ANY),监听指定端口。 -

recvfrom()阻塞等待数据到达,获取客户端地址以便回传。 - 收到数据后立即调用

sendto()将其原样返回,构成“echo”行为。 - 客户端通过比较发送序列号与回显序列号,确定是否存在断层。

结合客户端侧的统计模块,即可得出如下关键指标:

| 指标 | 公式 | 用途 |

|---|---|---|

| 总发送数 | N_sent | 基准值 |

| 成功回显数 | N_received | 有效响应 |

| 丢包率 | (N_sent - N_received)/N_sent × 100% | 核心评估参数 |

| 平均RTT | Σ(RTT_i)/N_received | 反映延迟水平 |

此机制已在企业级网络巡检工具中广泛应用,尤其适合对专线、SD-WAN链路的质量评估。

5.3 发送速率控制与突发流量模拟

真实的网络负载往往不是均匀分布的,而是呈现出明显的突发性特征。例如,视频编码器在I帧刷新时会产生短时间内的大流量冲击。因此,测试工具必须支持灵活调节发送节奏,以逼近真实业务行为。

#### 5.3.1 高频小包发送模拟VoIP或视频流场景

语音通话通常采用G.711编码,每20ms发送一个160字节的数据包。为模拟此类恒定比特率(CBR)流,可在发送循环中加入精确延时:

#include <windows.h>

void SleepMicroseconds(DWORD usec) {

HANDLE timer = NULL;

LARGE_INTEGER ft;

ft.QuadPart = -(LONGLONG)usec * 10;

timer = CreateWaitableTimer(NULL, TRUE, NULL);

SetWaitableTimer(timer, &ft, 0, NULL, NULL, 0);

WaitForSingleObject(timer, INFINITE);

CloseHandle(timer);

}

// 模拟VoIP流:每20ms发一包

for (int i = 0; i < 500; ++i) {

sendto(sock, packet, size, 0, &dest, sizeof(dest));

SleepMicroseconds(20000); // 20ms = 20,000μs

}

函数说明:

-

SleepMicroseconds()使用高精度定时器实现微秒级休眠,优于普通Sleep()(毫秒级精度)。 - 每次发送后暂停20ms,模拟典型VoIP流量节奏。

- 可调整包大小(如64B、128B)以适配不同编解码标准。

#### 5.3.2 可配置发送间隔实现不同负载压力测试

为了覆盖更多应用场景,测试工具应允许用户自定义发送频率。以下表格列举了几种典型配置及其对应用途:

| 发送间隔 | 包大小 | 目标场景 | 预期效果 |

|---|---|---|---|

| 1ms | 64B | 高频心跳检测 | 极限丢包观测 |

| 10ms | 128B | 视频直播推流 | 中等负载稳定性 |

| 100ms | 512B | 文件分片传输 | 大包抗抖动能力 |

| 突发模式(burst=100包/ms) | 32B | 游戏技能连招 | 瞬时拥塞反应 |

通过动态读取配置文件或GUI输入参数,程序可自动切换工作模式,提升实用性。

5.4 利用QoS标记评估差异化服务效果

现代企业网络普遍启用服务质量(QoS)策略,通过对IP头部的ToS/DSCP字段设置优先级,实现关键业务的带宽保障。UDP测试工具可通过主动设置这些字段,验证网络设备是否真正执行了差异化调度。

#### 5.4.1 设置IP头ToS/DSCP字段测试优先级转发行为

虽然Winsock API不允许普通应用直接修改IP头,但可通过 setsockopt() 设置 IP_TOS 选项间接影响DSCP值:

int tos = 0x80; // CS4 (Critical Applications)

if (setsockopt(sock, IPPROTO_IP, IP_TOS, (char*)&tos, sizeof(tos)) == SOCKET_ERROR) {

printf("Failed to set TOS: %d\n", WSAGetLastError());

}

常见DSCP映射关系如下表所示:

| DSCP值(十进制) | 名称 | 用途 |

|---|---|---|

| 0 | BE(Best Effort) | 默认流量 |

| 32 | AF31 | 视频流 |

| 46 | EF(Expedited Forwarding) | VoIP语音 |

| 40 | CS5 | 网络控制信令 |

启用后,可在交换机或路由器上启用ACL日志或NetFlow采集,观察不同DSCP流量的排队延迟与丢包差异。

#### 5.4.2 观察不同DSCP值在企业网络中的丢包差异

设计对比实验:分别以EF(46)和BE(0)发送相同数量的UDP包,记录各自回显成功率。理想情况下,EF应表现出更低的丢包率。

实验结果可整理为如下表格:

| DSCP | 发送数 | 回显数 | 丢包率 | 平均RTT(ms) |

|---|---|---|---|---|

| 0 (BE) | 1000 | 890 | 11.0% | 45.2 |

| 46 (EF) | 1000 | 978 | 2.2% | 23.7 |

上述数据显示,高优先级流量在网络拥塞期间获得了明显更好的转发待遇。此类测试对于验证QoS策略部署有效性至关重要。

综上所述,UDP虽不具备内在可靠性,但通过精心设计的应用层控制机制,仍可构建出强大而精准的网络测试工具。结合序列号追踪、回显验证、速率调控与QoS探测,能够全面揭示复杂网络环境下的丢包成因与服务质量表现。

6. 丢包率计算与网络健康评估

6.1 综合多协议测试结果生成统一评估模型

在网络质量评估中,单一协议的丢包数据难以全面反映真实业务场景下的链路稳定性。因此,需将ICMP、TCP、UDP三类探测机制的结果进行归一化处理,构建一个综合性的评估体系。

6.1.1 归一化ICMP、TCP、UDP三类丢包率数据

在完成多协议探测后,每种协议返回独立的丢包统计值:

| 协议类型 | 发送包数 | 接收响应数 | 丢包率(%) |

|---|---|---|---|

| ICMP | 100 | 98 | 2.0 |

| TCP | 100 | 95 | 5.0 |

| UDP | 100 | 90 | 10.0 |

为实现横向对比,采用如下归一化公式对原始丢包率 $ L_p $ 进行线性映射至 [0,1] 区间:

N_p = \frac{1}{1 + e^{-k(L_p - \theta)}}

其中 $ k=0.5 $ 控制曲线斜率,$ \theta=5 $ 表示中性阈值(即5%丢包视为临界点)。该Sigmoid函数能有效放大低丢包区间的变化敏感度。

double normalize_loss_rate(double loss_percent) {

double k = 0.5;

double theta = 5.0;

return 1.0 / (1.0 + exp(-k * (loss_percent - theta)));

}

参数说明 :

-loss_percent:输入丢包百分比(0~100)

- 返回值:归一化得分(越接近1表示网络越差)

执行逻辑:对每一类协议调用此函数,输出其加权前的基础评分。

6.1.2 加权评分机制反映各类业务场景适应性

不同应用场景对传输层协议依赖程度不同。例如实时音视频偏重UDP性能,而数据库同步更关注TCP可靠性。为此引入可配置权重矩阵:

| 场景类型 | ICMP权重 | TCP权重 | UDP权重 | 应用示例 |

|---|---|---|---|---|

| 通用办公网络 | 0.3 | 0.4 | 0.3 | 文件共享、网页浏览 |

| 视频会议系统 | 0.2 | 0.2 | 0.6 | Zoom、Teams通话质量 |

| 工业控制系统 | 0.5 | 0.5 | 0.0 | SCADA远程指令传输 |

综合得分为:

S = w_{icmp} \cdot N_{icmp} + w_{tcp} \cdot N_{tcp} + w_{udp} \cdot N_{udp}

最终 $ S \in [0,1] $ 可直接映射为健康等级。

graph TD

A[ICMP丢包率] --> B(Normalize)

C[TCP丢包率] --> D(Normalize)

E[UDP丢包率] --> F(Normalize)

B --> G[加权求和]

D --> G

F --> G

G --> H{综合评分S}

H --> I[S<0.3:绿色健康]

H --> J[0.3≤S<0.7:黄色预警]

H --> K[S≥0.7:红色故障]

6.2 实时可视化输出设计与用户体验优化

6.2.1 折线图展示RTT波动与瞬时丢包率变化

使用GDI+或第三方图表控件(如ChartDirector)绘制双Y轴折线图,左轴显示RTT(ms),右轴显示移动窗口丢包率(滑动窗口大小=10次探测)。

关键数据结构定义:

typedef struct {

DWORD timestamp; // 毫秒级时间戳

float rtt_ms; // 往返延迟

int sent_seq; // 发送序号

int received; // 是否收到回应

float rolling_loss; // 当前窗口丢包率

} NetworkSample;

更新算法伪代码:

FOR each new sample:

Append to circular buffer (size=100)

Calculate recent_loss = count_lost_in_last(10 samples) / 10

Update rolling_loss field

Redraw chart with updated series

6.2.2 颜色编码指示网络健康等级

根据综合评分 $ S $ 动态设置状态栏颜色:

| 评分区间 | 状态描述 | 背景色(RGB) |

|---|---|---|

| [0, 0.3) | 健康 | 0x00FF00 |

| [0.3, 0.7) | 警告 | 0xFFFF00 |

| [0.7, 1] | 故障 | 0xFF0000 |

通过Windows API InvalidateRect() 触发界面重绘,确保用户感知延迟低于200ms。

6.2.3 日志导出功能支持后期分析与报告生成

提供CSV格式日志导出,包含以下字段:

| Timestamp | TargetIP | Protocol | Sent | Received | LossRate | AvgRTT | StatusLevel |

|---|---|---|---|---|---|---|---|

| 2025-04-05 10:00:00 | 8.8.8.8 | ICMP | 100 | 98 | 2.0% | 34.5ms | Green |

| 2025-04-05 10:00:05 | 8.8.8.8 | TCP | 100 | 95 | 5.0% | 41.2ms | Yellow |

| 2025-04-05 10:00:10 | 8.8.8.8 | UDP | 100 | 90 | 10.0% | 38.7ms | Red |

导出流程:

1. 用户点击“Export Log”按钮

2. 弹出 GetSaveFileName() 对话框选择路径

3. 遍历内存日志队列写入文件

4. 自动生成HTML摘要报表附带趋势图嵌入

6.3 参数配置模块化与测试任务自动化

6.3.1 支持目标IP/域名输入与端口指定

GUI界面集成地址解析模块:

DWORD resolve_target(const wchar_t* input, char* ip_str) {

struct hostent* he = gethostbyname(WideCharToMultiByte(input));

if (he) {

strcpy(ip_str, inet_ntoa(*(struct in_addr*)he->h_addr));

return NO_ERROR;

}

return GetLastError();

}

允许输入形式包括:

- IPv4地址: 192.168.1.1

- 域名: www.google.com

- CIDR段: 192.168.1.0/24 (用于批量扫描)

6.3.2 可设定数据包大小、数量、发送频率的完整参数集

配置项存储于结构体中:

typedef struct {

int packet_size; // 默认64字节

int packet_count; // 默认100次

int interval_ms; // 默认1000ms

bool use_random_payload; // 启用随机载荷防压缩

int tos_dscp; // ToS字段设置(0~63)

} TestConfig;

这些参数可通过XML配置文件持久化保存,便于团队共享测试模板。

6.3.3 计划任务接口实现周期性网络巡检

调用Windows Task Scheduler COM接口注册定时任务:

HRESULT SchedulePeriodicTest(LPWSTR taskName, int hourlyInterval) {

ITaskService *service = nullptr;

CoCreateInstance(CLSID_TaskService, ...);

service->Connect(_variant_t(), ...);

ITaskFolder *root = service->GetFolder(L"\\");

ITaskDefinition *task = service->NewTask(0);

// 设置触发器:每N小时运行一次

IDailyTrigger *trigger;

task->Triggers->Create(TASK_TRIGGER_DAILY, &trigger);

trigger->put_Id(L"DailyNetCheck");

trigger->put_Interval(hourlyInterval);

// 设置操作:启动本工具并传参

IExecAction *action;

task->Actions->Create(TASK_ACTION_EXEC, &action);

action->put_Path(L"C:\\NetDiag\\Pinger.exe");

action->put_Arguments(L"--target=8.8.8.8 --auto-export");

root->RegisterTaskDefinition(taskName, task, ...);

}

6.4 Windows专属工具的实际应用场景拓展

6.4.1 企业内网链路质量日常监控

部署于域控制器或运维工作站,每日自动执行全子网Ping Sweep,并生成拓扑热力图,标识高丢包率交换机端口。

6.4.2 运营商宽带服务质量对比测试

针对多ISP接入环境,设置并行探测任务,持续记录不同出口的ICMP/TCP丢包表现,辅助判断最优路由策略。

6.4.3 远程办公环境下VPN通道稳定性评估

结合UDP小包高频发送模式模拟Teams语音流,在员工家庭网络中长期驻留运行,收集跨地域加密隧道的抖动与丢包特征。

简介:该工具是一款专为Windows系统设计的网络丢包检测应用程序,通过Win32 API开发,仅支持Windows操作系统。它可用于评估网络连接质量,检测数据传输过程中的丢包现象,适用于在线游戏、视频会议等对实时性要求较高的场景。工具以“丢包测试.exe”形式提供,支持多种测试模式,如ICMP Ping、TCP连接测试和UDP数据包测试,用户可自定义目标地址、包数量、大小和发送频率。测试结果展示发送/接收包数及丢包率,帮助用户诊断网络稳定性,定位故障源头,优化网络性能。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?