哥伦比亚大学的一个学术团队开发了一种自定义工具,可以动态分析Android应用程序,并查看它们是否以不安全的方式使用密码。

该工具名为CRYLOGGER,于2019年9月和10月用于测试1,780个Android应用程序,这些应用程序代表33个不同Play商店类别中最受欢迎的应用程序。

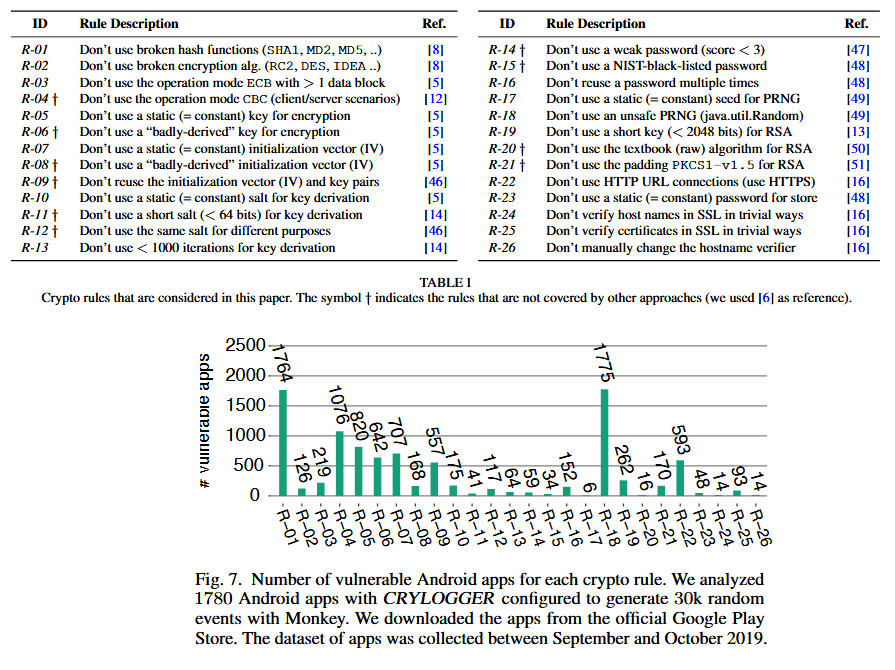

研究人员说,该工具检查了26种基本加密规则(请参见下表),发现306个Android应用程序中存在错误。有些应用违反了一条规则,而另一些则违反了多条规则。

最坏的三个规则是:

Rule #18 - 1,775 apps - Don’t use an unsafe PRNG (pseudorandom number generator)

Rule #1 - 1,764 apps - Don’t use broken hash functions (SHA1, MD2, MD5, etc.)

Rule #4 - 1,076 apps - Don’t use the operation mode CBC (client/server scenarios)

这些是任何密码学家都非常了解的基本规则,但是某些应用程序开发人员在进入应用程序开发空间之前,如果没有研究应用程序安全性(AppSec)或高级加密技术,可能不会意识到这些规则。

图片:Piccolboni等。

306个应用开发人员中只有18个回复了研究团队

哥伦比亚大学的学者表示,在测试了这些应用程序之后,他们还联系了所有发现有漏洞的306个Android应用程序的开发者。

研究小组说:“所有的应用程序都很流行:它们的下载量从数十万增加到超过1亿。” “不幸的是,只有18位开发者回复了我们的第一封邮件,只有8位开发者多次回复了我们,并对我们的发现提供了有用的反馈。”

虽然在应用程序的代码中存在一些加密错误,但在作为应用程序一部分使用的Java库中也引入了一些常见的错误。

研究人员说,他们还与6个流行的Android库的开发人员联系,但就像以前一样,他们仅从其中2个中获得了答案。

由于没有开发人员固定其应用程序和库,因此研究人员避免发布易受攻击的应用程序和库的名称,理由是可能会对应用程序的用户进行利用。

CRYPTOGUARD的补充工具

总而言之,研究团队相信他们已经构建了一个强大的工具,Android开发者可以可靠地使用它作为CryptoGuard的补充工具。

这两个工具是互补的,因为CryptoGuard是静态分析器(在执行之前分析源代码),而CRYLOGGER是动态分析工具(在执行过程中分析代码)。由于两者的工作水平不同,因此学者认为这两种方法都可以用于在应用程序代码击中用户设备之前检测Android应用程序中与密码学有关的总线。

就像CryptoGuard一样,CRYLOGGER的代码也可以在GitHub上获得。

本作品采用《CC 协议》,转载必须注明作者和本文链接

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?