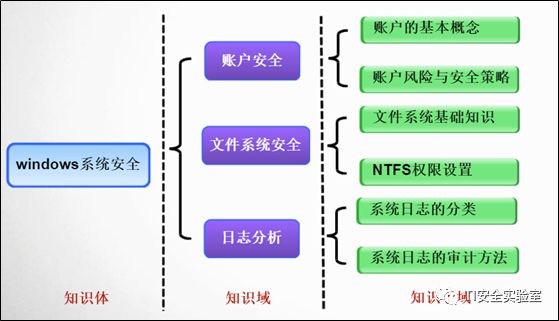

0x00 知识体系

0x01 技能要求

Windows 系统安全 | 账户密码弱口令风险 |

账户的分组和权限 | |

NTFS 文件系统权限的设置 | |

Windows 日志的种类和审计方法 | |

第三方应用和服务存在的漏洞 | |

Windows 权限提升方法 |

windows内核作用:

用户管理、安全管理、访问控制、进程管理、网络管理

内核分类:微内核和单内核;微内核-较稳定(windows,只有很少一部分功能,其余的功能如文件系统、用户管理、安全管理、网络管理等通过调用API进行使用);单内核(Linux)把有功能都放在整个内核中

0x02 账号安全

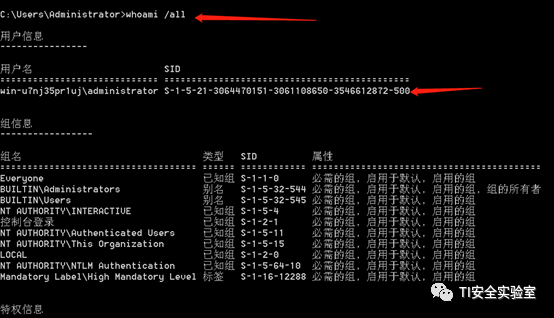

用户标识-SID(安全标识符)

操作系统在登录时输入用户名密码,计算机解析的是SID(安全标识符)

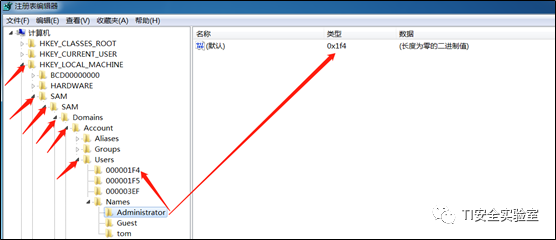

administrator的SID:500 ->16进制表示为 0x1f4

guest的SID:501 ->16进制表示为 0x1f5

普通用户SID从1000开始

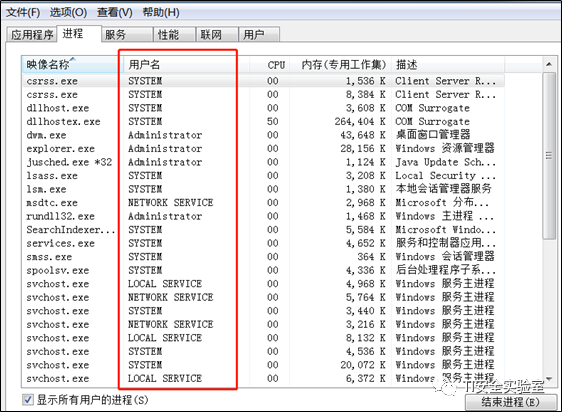

windows内置账号:system、local service、network service,这些账号运行时有不同的功能,可以任务管理器-进程 查看不同进程的用户名

查看用户SID

whoami/? # 查看帮助信息

whoami/all # 查看当前用户名、所在用户组、SID、特权

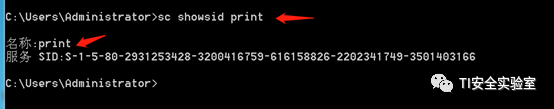

查看服务SID

使用sc命令进行查看

sc showsid[service_name] #查看服务的sid

sc showsidprint #查看打印服务的sid

用户和用户组管理

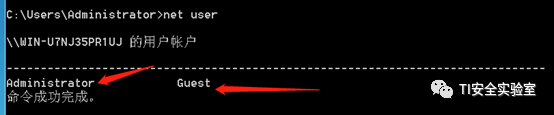

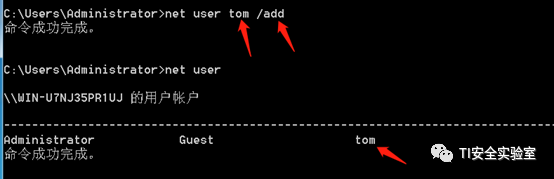

netuser # 查看本地用户

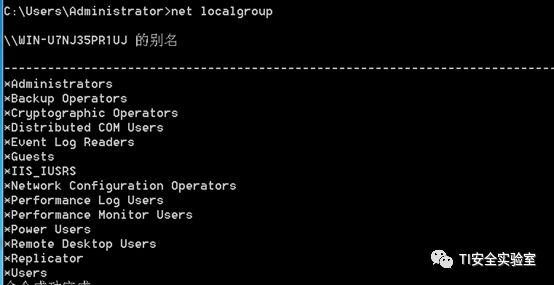

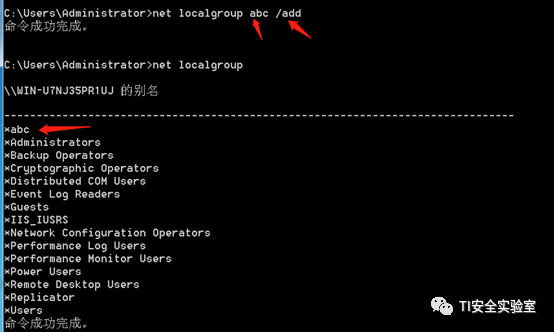

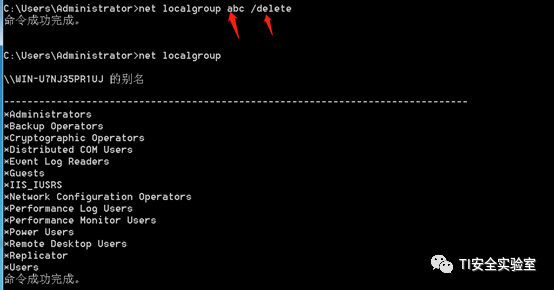

netlocalgroup # 查看本地用户组

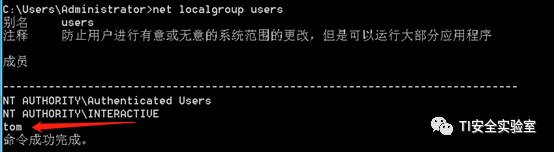

netlocalgroup [groupname] # 查看某个用户组的详细信息

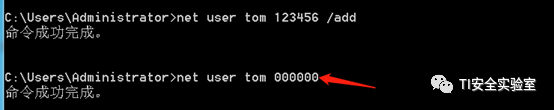

netuser [username] [password] /add # 添加用户

netuser [username] [password] #添加或更改用户密码

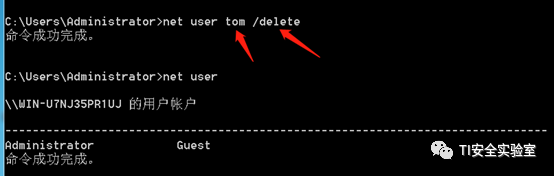

netuser [username] /delete # 删除用户

netlocalgroup [groupname] /add # 添加用户组

netlocalgroup [groupname] delete # 删除用户组

netlocalgroup [groupname] [username] /add

# 将用户添加至某个用户组

用户及设置信息可在注册表中查看:

regedit 查看位置:

HKEY_LOCAL_MACHINE\SAM\Domains\Account\Users\Names

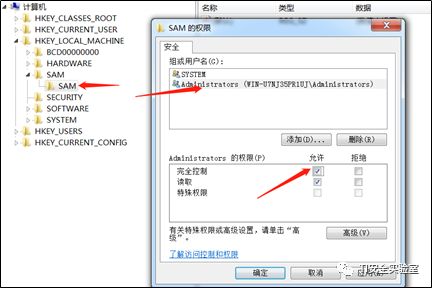

开始时不能查看SAM文件,需要权限后才能操作:

此时可以看到本地的用户

类型栏的数字对应Users文件夹的名字,每个文件夹内改用户的属性设置(权限、功能等)

账号克隆

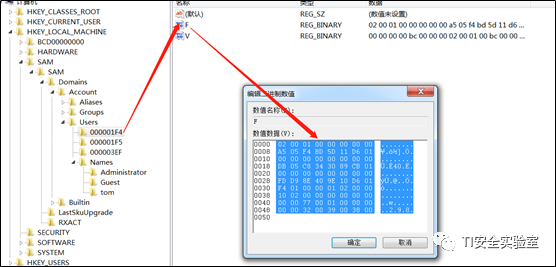

如将Administrator的权限克隆给tom用户:

打开Admin对应的0x1f4文件夹,打开F,复制数值数据,并粘贴到tom对应的03EF文件夹中的F,此时tom具有admin的属性,此时再windows切换用户到tom,可以看到tom用户的桌面与admin的一样

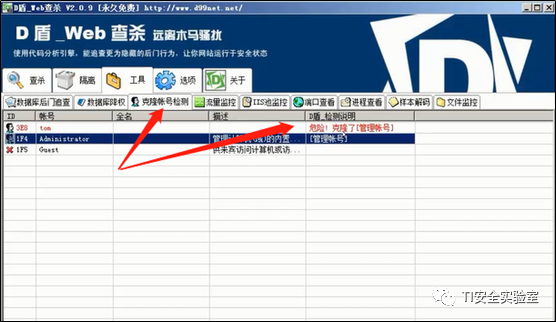

账号克隆检测:

D盾后台扫描-webshellkill.exe进行检测是否有账号权限克隆危险行为

windows中的用户名和密码存储在C/windows/system32/config/SAM文件中,正常情况下无法打开,一旦删除,系统将只有默认用户存在

0x03 文件系统安全

widows默认共享使用的是SMB协议(默认使用445端口),永恒之蓝ms17-101,利用的就是SMB协议漏洞,通过445端口进行病毒植入

默认共享

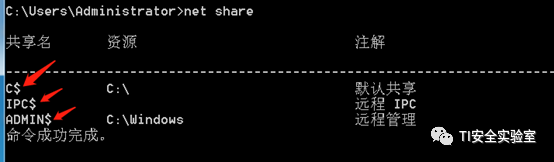

net share # 查看共享文件(带$符号的为windows默认设置的共享)

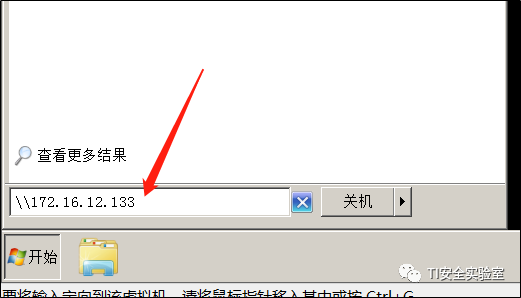

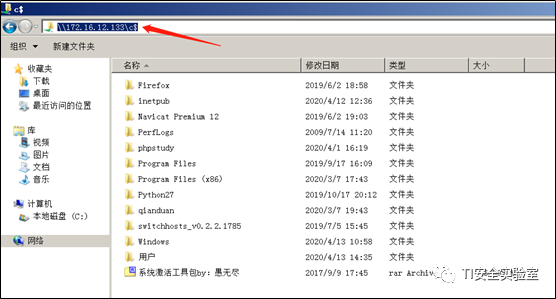

使用其他主机可以进行访问:

在该路径后添加\c$,即可访问整个磁盘

(windows默认设置了磁盘共享即net share查看到带$的内容)

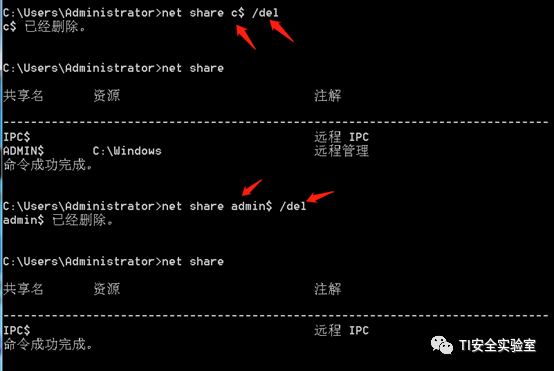

临时关闭

系统重启后将不再生效,默认共享仍存在

net share [共享名] /del # 关闭某个共享

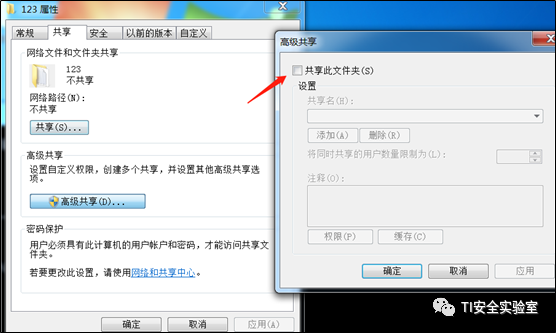

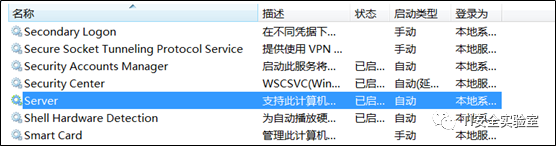

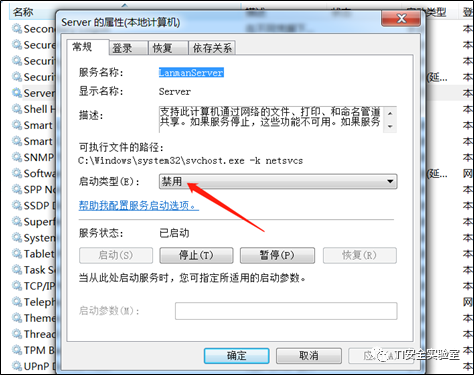

关闭server服务

services.msc将server设置为禁用,关闭的是445端口,禁用后文件夹属性不再有共享功能栏

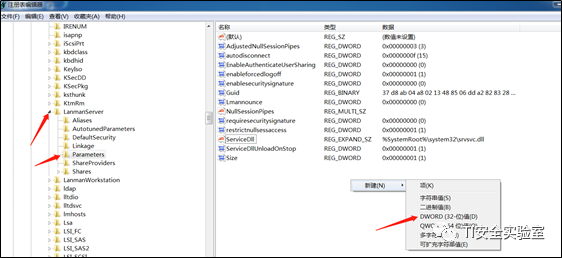

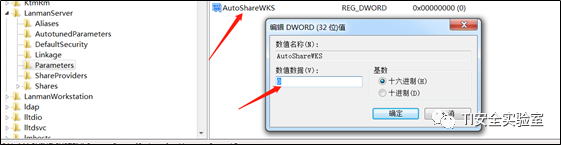

修改注册表

在注册表如下位置处

HKEY_LOCAL_MAINCHE\SYSTEM\CurrentControlSet\Services\Lanmanserver\parameters

windows professional版本:新建DWORD,命名为AutoShareWKS,

值为0;

windows server版本:新建DWORD,命名为AutoShareServer,值为0;

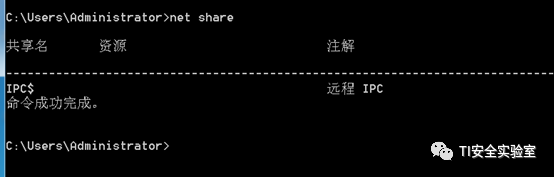

重启系统后windows默认共享将关闭,但IPC$和手动共享的文件夹不会关闭,使用net share 查看如下:

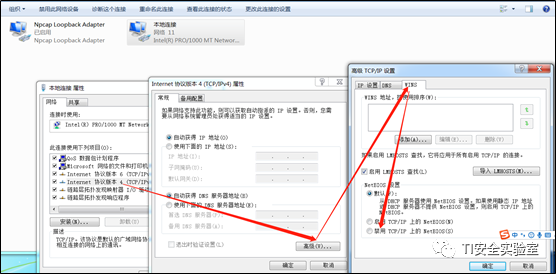

禁用NetBIOS:(关闭139端口)

网卡-属性-ipv4-高级-WINS-禁用TCP/IP上的NetBIOS

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?