简介:SSH(Secure Shell)是提供安全远程登录的网络协议,通过公钥加密技术确保数据传输的隐私和安全。本演示将指导如何在本地计算机和远程服务器之间建立SSH连接,包括服务设置、密钥对生成和授权、以及自动化登录的实现。熟悉SSH的设置与操作对于提升IT运维效率和保障远程访问安全至关重要。

1. SSH协议概述与安全优势

1.1 SSH协议的定义及其重要性

SSH(Secure Shell)是一种网络安全协议,用于在不安全的网络中为计算机之间提供安全的加密通信。它主要解决网络数据传输过程中的信息泄露和篡改问题,确保信息的安全性和完整性。在IT行业中,SSH因其强大的功能和安全性被广泛用于远程登录服务器、数据传输和命令执行等场景。

1.2 SSH的历史和演进

SSH协议最早由Tatu Ylönen在1995年开发,起初用于替代不安全的远程登录服务如rlogin、telnet和ftp。随着版本的迭代和社区贡献,SSH逐渐成为一种安全的标准协议,目前广泛使用的版本是SSH-2。该协议不仅保障了数据传输的安全性,还提供了灵活的认证机制,包括密码、公钥和Kerberos认证等。

1.3 SSH协议的安全优势

SSH协议之所以被广泛采纳,是因为它提供了多项安全优势:

- 加密通信 :使用强大的加密算法来保护数据传输,防止数据在传输过程中被窃听。

- 身份验证 :支持多种身份验证机制,确保只有授权用户才能建立连接。

- 完整性检查 :确保传输的数据未被篡改。

- 拒绝服务(DoS)攻击防护 :通过限制连接速率和使用安全的加密协议,SSH能够抵御DoS攻击。

SSH的这些安全特性为IT专业人员提供了一个可靠、安全的工作方式来管理服务器和网络设备,使得它成为行业标准。接下来的章节将会详细介绍如何配置和使用SSH来满足现代IT安全需求。

2. 远程服务器SSH服务设置

2.1 选择合适的SSH服务器软件

2.1.1 开源SSH服务器软件介绍

在搭建安全的远程服务器时,选择合适的SSH服务器软件是至关重要的一步。目前,市面上存在多种开源SSH服务器软件,其中包括OpenSSH、Dropbear和Bitvise SSH Server。每种软件都有其独特的特性和优势。

OpenSSH是最广泛使用的开源SSH服务器之一。它支持广泛的协议版本,包括SSH-1和SSH-2,并提供了强大的安全性和灵活的配置选项。OpenSSH在大多数Linux发行版中都是默认安装的,其稳定性和安全性得到了广泛的认可。

Dropbear是一个轻量级的SSH服务器,专为资源有限的系统设计。它对于嵌入式设备和小型系统来说是一个很好的选择,因为它占用的系统资源较少,但仍然提供了必要的SSH功能。

Bitvise SSH Server是一个为Windows服务器设计的图形界面SSH服务器,它提供了易于使用的配置工具和强大的日志功能。尽管它不是开源软件,但它提供了许多免费用户所需的功能,并且在商业使用中提供了灵活性和安全性。

2.1.2 SSH服务器软件的安装和初始化配置

安装SSH服务器软件是设置远程服务器的第一步。在大多数Linux发行版中,安装OpenSSH服务器是一个简单的过程。例如,在Ubuntu或Debian系统中,可以通过以下命令安装OpenSSH服务器:

sudo apt update

sudo apt install openssh-server

安装完成后,需要对服务器进行基本的初始化配置。这包括设置SSH守护进程的运行方式,定义允许访问的用户和IP地址,以及调整安全相关的选项。在大多数情况下,OpenSSH的配置文件 /etc/ssh/sshd_config 提供了默认设置,但可能需要根据特定需求进行调整。

编辑配置文件时,需要以root权限进行。下面是一个修改SSH默认端口和禁用root登录的基本示例:

sudo nano /etc/ssh/sshd_config

在文件中找到并修改以下行:

Port 22 # 更改为非默认端口,如Port 2222

PermitRootLogin no # 禁止root用户直接登录

修改后保存文件,并重启SSH服务以使改动生效:

sudo systemctl restart sshd

2.2 配置SSH服务器以提高安全性

2.2.1 修改SSH服务默认端口

默认的SSH端口是22,这也是大多数攻击者尝试登录的首选端口。通过修改SSH服务的监听端口,可以有效减少未授权的访问尝试。选择一个不在众所周知的端口范围内的端口号,并更新SSH配置文件中的 Port 指令。

在选择新端口时,应避免使用已经被系统或应用程序占用的端口,可以通过 netstat 或 lsof 命令来查看当前端口的使用情况:

netstat -tulnp | grep :22

找到一个未被使用的端口后,将其添加到 sshd_config 文件中,并重新启动SSH服务。

2.2.2 禁止root用户远程登录

出于安全考虑,禁止root用户通过SSH远程登录是一个推荐的安全措施。通过在 sshd_config 文件中设置 PermitRootLogin no ,可以实现这一点。当需要进行远程管理操作时,应该使用具有sudo权限的普通用户账户,并在需要时执行特定的管理命令。

2.2.3 配置密钥认证和挑战-响应认证

密钥认证和挑战-响应认证是提高SSH服务器安全性的两种方式。密钥认证使用一对公钥和私钥来验证用户身份,而挑战-响应认证(例如PAM认证模块)则要求用户在登录时提供额外的信息。

配置密钥认证通常涉及生成密钥对,并将公钥分发到需要访问的用户账户中。生成SSH密钥的方法将在下一章节详细讨论。而配置PAM(Pluggable Authentication Modules)挑战-响应认证,则需要编辑PAM配置文件 /etc/pam.d/sshd ,并启用相应的模块。

auth required pam_unix.so

auth required pam_google_authenticator.so nullok

上面的配置示例中, pam_unix.so 模块负责传统的基于密码的认证,而 pam_google_authenticator.so 则是添加了Google Authenticator的双因素认证。在启用挑战-响应认证模块后,重新启动SSH服务使改动生效。

通过上述步骤,可以有效地提高SSH服务的安全性,减少恶意攻击的风险。然而,安全配置的持续审查和更新是确保远程服务器安全的关键。在下一章节中,我们将进一步探讨生成SSH密钥对的详细方法。

3. 本地SSH密钥对生成与配置

在使用SSH进行安全连接时,密钥对的生成与配置是整个过程中最为关键的步骤之一。本章节将详细介绍生成SSH密钥对的方法,以及密钥对的管理和使用,帮助读者建立起一套属于自己的安全认证体系。

3.1 生成SSH密钥对的方法

3.1.1 使用OpenSSH工具生成密钥

OpenSSH是一个广泛使用的开源软件包,提供了SSH协议的客户端和服务端实现。它允许用户进行安全的通信和连接管理。生成SSH密钥对的基本命令如下:

ssh-keygen -t rsa -b 4096 -C "your_email@example.com"

-

-t rsa指定密钥类型为RSA。 -

-b 4096指定密钥长度为4096位。 -

-C "your_email@example.com"是对生成的密钥进行注释,通常使用用户的邮箱作为标识。

执行此命令后,系统会提示用户输入密钥保存位置,以及设置密钥保护密码。这样,就会生成两个文件:一个私钥文件(默认为 ~/.ssh/id_rsa ),一个公钥文件(默认为 ~/.ssh/id_rsa.pub )。

3.1.2 选择合适的密钥类型和长度

在选择密钥类型时,常见的选项包括RSA、ECDSA、Ed25519。每种类型的密钥都有其特点:

- RSA是最常见的密钥类型,通常用于各种网络认证场合。它支持较长的密钥长度,如2048位或4096位。

- ECDSA提供较短的密钥长度,同时提供了较高的安全性。它是椭圆曲线数字签名算法的简称,主要优势是计算效率高和带宽占用少。

- Ed25519是基于EdDSA算法的密钥类型,以其超高的性能和安全性著称,尤其是当用于SSH密钥时。

选择密钥类型和长度需要考虑到安全性和性能的平衡。一般来说,Ed25519提供了最优的性能和安全性,但可能在某些老旧的系统上不被支持。对于大多数现代应用来说,选择4096位的RSA密钥或者Ed25519密钥是较为合适的。

3.2 SSH密钥对的管理和使用

3.2.1 密钥的存储和备份

为了防止密钥丢失或被盗,应妥善存储和备份私钥文件。私钥文件应存放在安全的地方,并且权限设置为只有用户本人可以读取。例如:

chmod 600 ~/.ssh/id_rsa

私钥文件应定期备份,并且最好存储在离线设备上,以防止未经授权的访问。如果是在团队环境中,应使用安全的备份解决方案,避免密钥信息泄露。

3.2.2 密钥对的分发和导入

当需要将公钥导入到远程服务器进行认证时,可以使用 ssh-copy-id 工具:

ssh-copy-id -i ~/.ssh/id_rsa.pub user@remote_host

这会将 id_rsa.pub 中的公钥内容添加到 remote_host 服务器的 ~/.ssh/authorized_keys 文件中,从而实现无需密码的SSH登录。

3.2.3 密钥的吊销和更新机制

如果私钥泄露或怀疑存在安全风险,应立即吊销密钥对,并生成新的密钥对。在吊销密钥时,应从所有授权列表中移除公钥,同时在本地删除旧的密钥对并生成新的密钥对。

更新密钥对时,不仅要考虑密钥的生成,还应更新所有相关配置和认证信息,确保安全策略的连续性和有效性。

总结来说,SSH密钥对的生成、存储、备份、分发和吊销是确保远程登录安全的重要环节。通过妥善管理密钥对,可以大大降低安全风险,保障系统的稳定运行。

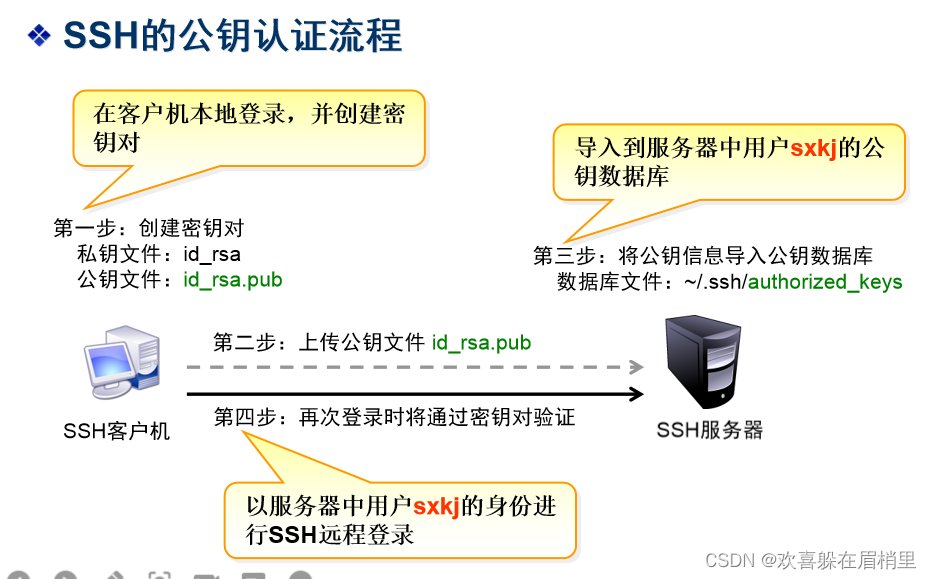

4. SSH密钥授权过程

4.1 授权流程详解

4.1.1 授权前的准备工作

在进行SSH密钥授权之前,需要做好一系列准备工作,确保整个过程顺利且安全。准备工作包括以下几个方面:

-

生成密钥对 :首先需要在本地计算机上生成一对SSH密钥。通常使用OpenSSH工具进行生成,该工具是大多数Linux发行版和macOS系统中预装的SSH客户端的一部分。

-

密钥备份 :生成密钥对后,需要备份私钥,以便在计算机损坏或丢失时仍然可以访问远程服务器。

-

服务器配置 :确保远程服务器已经安装并配置了SSH服务,并且能够接受密钥认证。这通常涉及到修改服务器上的SSH配置文件

/etc/ssh/sshd_config。 -

用户账户准备 :在远程服务器上创建一个用于SSH访问的用户账户,并且为该账户配置好权限。

4.1.2 将公钥复制到远程服务器的方法

将本地生成的公钥复制到远程服务器的方法多种多样,但最常见的是使用SSH的 ssh-copy-id 命令。此命令会将本地的公钥内容自动添加到远程服务器的 ~/.ssh/authorized_keys 文件中,从而允许认证。以下是 ssh-copy-id 的基本使用方法:

ssh-copy-id -i ~/.ssh/id_rsa.pub [user@]remote_host

其中 -i 参数后跟的是包含公钥内容的文件路径,默认情况下SSH会查找 ~/.ssh/id_rsa.pub 文件。 user 是远程服务器上的用户名,而 remote_host 是远程服务器的地址。

4.1.3 验证密钥授权成功与否

一旦公钥被复制到远程服务器,就可以尝试使用该密钥进行SSH登录,以验证密钥授权是否成功。可以通过以下SSH命令进行登录:

ssh [user@]remote_host

如果配置正确,不需要输入密码就可以登录到远程服务器。如果仍然提示输入密码,那么可能存在以下几种情况:

- 公钥没有正确复制到

~/.ssh/authorized_keys文件中。 - 远程服务器上的SSH服务没有正确配置以接受密钥认证。

- 权限设置问题,比如

.ssh目录或authorized_keys文件的权限不允许服务器读取。

4.2 授权过程中的注意事项

4.2.1 安全密钥传输的方法和最佳实践

当需要将公钥从本地传输到远程服务器时,传输过程的加密和安全性至关重要。以下是安全传输密钥的几个最佳实践:

- 使用已验证的通道 :例如,通过HTTPS协议的网站、邮件系统或其他已经加密的通道。

- 避免使用中间商 :在传输过程中,避免通过不可信的第三方存储或中转密钥。

- 公钥本身不需要保密 :公钥是可以公开的,但私钥必须严格保密。

4.2.2 多用户环境下的密钥授权管理

在多用户环境下,管理员需要确保密钥的授权被妥善管理:

- 权限分配 :根据用户需求和职责,合理分配SSH访问权限。

- 访问审计 :定期审计SSH的登录记录和授权日志,确保没有未经授权的访问尝试。

- 密钥轮换 :定期更换密钥以提高安全性,特别是在密钥泄露或离职员工的情况下。

在配置和管理SSH密钥授权的过程中,遵循最佳实践和安全措施可以大大提高系统的安全性。通过本章节的介绍,我们了解到密钥生成、存储、分发和授权的整个流程,并且掌握了一些确保过程安全性的关键点。在下一章节中,我们将介绍SSH登录命令的使用和自动化SSH连接的工具应用。

5. SSH登录命令与自动化工具使用

5.1 SSH登录命令的使用

5.1.1 命令行参数详解

使用SSH登录远程服务器时,可以在命令行中使用多种参数来配置会话的特定行为。下面是一些基本和常用的SSH命令参数及其解释:

ssh [用户名]@[远程主机地址] [选项]

-

-p:指定远程服务器的SSH端口。默认端口是22,但有时出于安全考虑,可能更改了端口。 -

-i:指定要使用的私钥文件路径。这在需要使用特定密钥登录时非常有用。 -

-L:设置端口转发,将本地计算机的端口转发到远程主机。 -

-R:设置端口转发,将远程主机的端口转发到本地计算机。 -

-C:启用压缩功能,以减少通过网络传输的数据量。 -

-N:不执行远程命令,只进行端口转发或隧道。 -

-f:让SSH命令在后台运行,通常与-N配合使用。 -

-F:指定一个配置文件的路径,覆盖默认的配置文件。

下面是一个SSH命令示例,使用了多个参数:

ssh -p 2222 -i /path/to/private/key username@remote.host

这条命令会使用指定的私钥文件和端口(非标准的22端口)来登录远程主机。

5.1.2 通过SSH命令实现文件传输

除了可以用来登录远程服务器,SSH还提供了一个非常方便的文件传输功能。SCP(Secure Copy Protocol)和SFTP(SSH File Transfer Protocol)是基于SSH进行文件传输的两种常用方式。

SCP命令示例

SCP命令格式:

scp [选项] [源文件或目录] [目标文件或目录]

复制文件到远程主机:

scp /path/to/local/file username@remote.host:/path/to/remote/directory

从远程主机复制文件到本地:

scp username@remote.host:/path/to/remote/file /path/to/local/directory

SFTP命令示例

SFTP是一个完整的文件传输程序,提供了交互式命令行接口,操作起来类似于FTP。

启动SFTP会话:

sftp username@remote.host

一旦进入SFTP环境,可以使用各种命令来上传或下载文件,例如:

-

put:上传文件或目录到远程服务器。 -

get:从远程服务器下载文件或目录到本地。

使用SFTP上传文件:

put /path/to/local/file /path/to/remote/directory

使用SFTP下载文件:

get /path/to/remote/file /path/to/local/directory

5.2 自动化SSH连接的工具应用

5.2.1 使用Expect实现SSH自动化登录

Expect是一个用于自动化控制交互式应用程序的工具,可以用来自动化SSH登录过程。Expect通过等待程序输出特定的字符串,然后发送一个或多个字符串响应。

Expect脚本的基本结构包括:

- 捕获和响应字符串。

- 使用

spawn启动新的进程(比如SSH命令)。 - 通过

send发送字符串(如密码或SSH密钥的passphrase)。 - 使用

expect等待预期的字符串出现。

一个简单的Expect脚本示例:

#!/usr/bin/expect -f

# 设置超时时间

set timeout 10

# 启动SSH会话

spawn ssh username@remote.host

# 等待提示输入密码

expect "password:"

# 发送密码

send "mypassword\r"

# 等待shell提示符,表示登录成功

expect "$ "

要运行此脚本,保存为 ssh_login.exp ,然后执行:

chmod +x ssh_login.exp

./ssh_login.exp

5.2.2 利用Ansible进行远程服务器管理

Ansible是一个自动化配置管理和应用程序部署工具。它使用SSH作为默认的连接协议,不需要在被管理的主机上安装任何客户端代理。

Ansible的基础使用

Ansible的基本组件有:

- 控制节点:运行Ansible命令的机器。

- 目标主机:由Ansible控制的服务器。

- Inventory文件:定义了要管理的目标主机和组。

- Playbook:描述了自动化任务的YAML文件。

要使用Ansible管理远程服务器,首先需要配置一个inventory文件:

[webservers]

web1.example.com

web2.example.com

[dbservers]

db1.example.com

db2.example.com

然后,创建一个简单的playbook来安装Apache:

- hosts: webservers

become: yes

tasks:

- name: Install Apache

apt:

name: apache2

state: present

执行这个playbook:

ansible-playbook -i inventory-file playbook.yml

通过上述示例,可以看到SSH自动化工具的使用,不仅提高了效率,也加强了对远程服务器的管理能力。在实际工作场景中,正确使用这些工具,将大大提升日常运维和管理工作流程的自动化程度。

6. 常见SSH登录问题及其解决方案

6.1 诊断SSH登录失败的原因

在使用SSH连接到远程服务器时,可能会遇到各种登录问题,导致连接失败。在诊断这些问题时,正确的策略是首先查看SSH服务的日志文件,以便于识别出问题所在。

6.1.1 错误日志分析和故障排除方法

SSH服务通常会将错误日志记录在 /var/log/auth.log 或 /var/log/secure 文件中,具体取决于您使用的Linux发行版。错误信息能为我们提供登录失败的原因,例如:

# 使用tail命令查看最新的认证日志

tail -f /var/log/auth.log

如果看到 Failed password 字样,那么可能是密码输入错误。如果是 Permission denied ,则可能是密钥认证失败或用户权限配置不当。 Connection refused 则表明SSH服务没有运行或防火墙设置不允许连接。

6.1.2 网络问题和服务器配置的排查

网络连接问题也会导致SSH登录失败。可以使用 ping 命令确认与服务器的连通性:

ping <服务器IP地址>

如果网络连接没有问题,那么可能是SSH服务配置不正确。检查 /etc/ssh/sshd_config 文件,确保SSH监听在正确的端口,且该端口没有被防火墙阻止。

6.2 应对SSH登录安全隐患

SSH登录的安全隐患不容忽视。在出现安全问题时,应立即采取措施应对。

6.2.1 密钥丢失或被盗的应急处理

一旦发现密钥丢失或被盗,应立即撤销该密钥并生成新的密钥对。同时,通知所有用户更改他们使用的密钥。以下是撤销公钥并生成新密钥对的步骤:

- 连接到服务器,编辑用户家目录下的

.ssh/authorized_keys文件,删除丢失的密钥。 - 生成新的密钥对:

bash ssh-keygen -t rsa -b 4096 - 将新的公钥上传到所有需要访问的服务器。

6.2.2 防范恶意登录尝试和攻击手段

为了防范恶意登录尝试,可以采取以下措施:

- 设置账户的密码策略,要求使用强密码。

- 定期更新SSH服务和系统,以修复已知漏洞。

- 使用fail2ban等工具监视和阻止恶意登录尝试。

配置fail2ban的步骤如下:

- 安装fail2ban:

bash sudo apt-get install fail2ban - 修改

/etc/fail2ban/jail.local配置文件,自定义监禁规则。 - 重启fail2ban服务:

bash sudo systemctl restart fail2ban

通过以上方法,您可以有效地解决SSH登录问题,并增强SSH连接的安全性。当面临挑战时,根据日志信息和安全策略,可以迅速定位并解决问题。

简介:SSH(Secure Shell)是提供安全远程登录的网络协议,通过公钥加密技术确保数据传输的隐私和安全。本演示将指导如何在本地计算机和远程服务器之间建立SSH连接,包括服务设置、密钥对生成和授权、以及自动化登录的实现。熟悉SSH的设置与操作对于提升IT运维效率和保障远程访问安全至关重要。

388

388

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?