前一阵看到论坛有个兄弟发发帖问怎么绕过360WAF,而且还给出了上传点路径(由于涉及到具体的上传点url,帖子和作者的名字在这就不提及了)。好奇之下去逛了逛, 试了几个比较常见的注入测试字符,确实有360拦截。

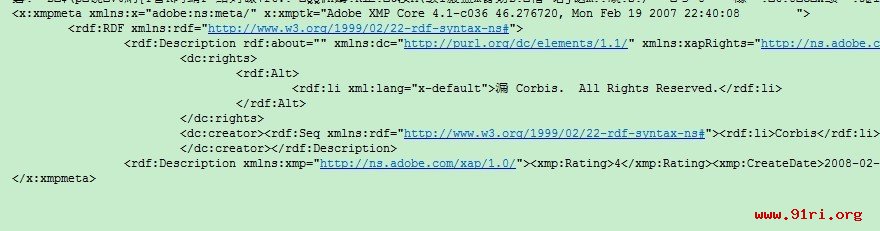

试了下作者给的上传点,WAF阻止了后缀名变形,图片内容插马的方法。不过,我在用plus-editor浏览图片内容时,发现图片中有这么一段像脚本一样的内容

上网查了下这段内容的含义,大概是说,这段内容是记录图片作者信息的地方。淫荡的想了下,把一句话插到这里会是什么效果,果断的插入。上传成功

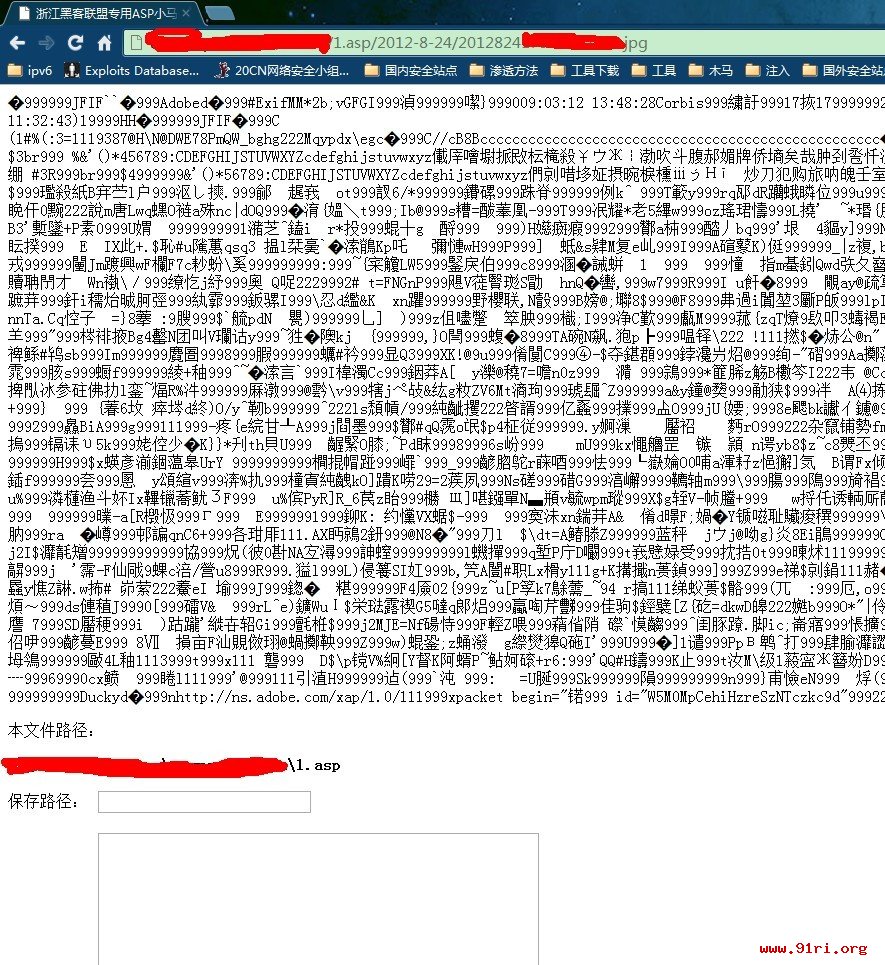

上传成功后利用的方法也很简单,直接抓包修改上传路径,就可以创建1.asp文件夹,利用IIS6.0解析漏洞。但是这时,又出现了一个问题,上传 的一句话和小马,没有办法进行交互。自己想了下,应该是WAF会检查你的request请求,只要这些内容中有敏感字符就会被拦截。而且,1.asp这个 解析漏洞不能用大马(会出现目录跳转错误)。后来,有个朋友想到了个办法,先用上传一张插入大马的图片,然后,再上传一个包含用于生成asp文件脚本的图 片,最后运行这个脚本,成功的生成了大马。

总结

通过这个过程,大概总结以下几点:

1. WAF对于JPG用于记录图片信息的脚本内容,不会检查,所以在面对WAF时可以采用这种办法进行绕过,自己稍微了解了下WAF,应该现行的WAF产品 中,大多还没有这方面的检查。不过,在个人测试时,把一句话插在这个位置,后面的内容貌似会影响asp的执行。所以,我用注释掉了所有图片的信息(所以各位在看上传成功的小马图片的上方看到了很多的乱码)。

2. 既然服务器架设了WAF,那么我们在利用解析漏洞时,交互也会成被WAF拦截。以本文IIS6.0为例,面对这样的问题,我们最好采用一种迂回的办法,像上文中提到的利用脚本生成脚本的方法,或者其他,望给位补充。

关于绕过WAF的方法大家还可以参考这篇文章《绕过智创在线waf继续注入》(文章方法已被修复 大家作为一个思路参考吧!)

本文转自90sec作者TPCS由网络安全攻防研究室(www.91ri.org)信息安全小组收集整理,转载请注明出处。

2730

2730

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?