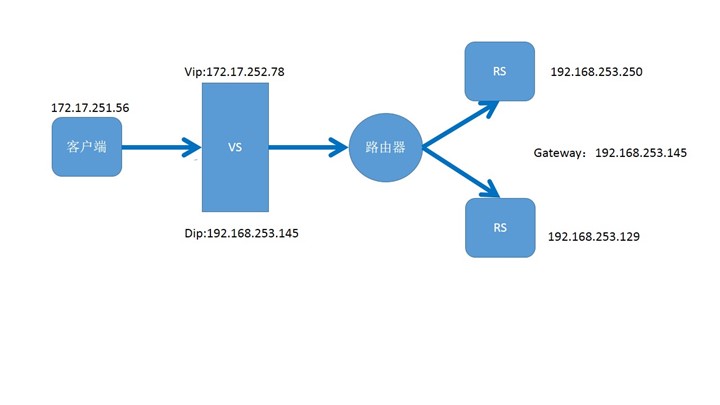

NAT模式实现加密调度

实验准备:禁用selinux,禁用iptables,同步time,避免调度数据时间不一样,日志什么的都很麻烦。

实验思路:这是一个简单的实现调度的实验,调度器充当路由器,需要实现路由转发的功能。realserver都是在同一个网段,使用私网地址,记住把realserver桥接的网卡都断开。

实验步骤:

第一步:做好实验准备

iptables -F

setenforce 0

ntpdate 172.17.0.1或者hwclock -s 把Bios时间写入系统时间

第二步:准备好两个realserver,做真实的web服务器

yum install httpd

systemctl start httpd

第三步:断开桥接的网卡

ifconfig ens37 down

ifconfig eth1 down

第四步:配置realserver网关指向dip,原路返回

route add default gw 192.168.253.142

第五步:VS充当路由需要路由转发功能

echo 1 > /proc/sys/net/ipv4/ip_forward

或者如下修改配置文件

vim /etc/sysctl.conf

net.ipv4.ip_forword = 1

第六步:准备VS,安装ipvsadm软件包。

yum install ipvsadm

第七步:配置NAT模式

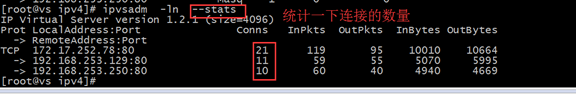

ipvsadm -A -t 172.17.252.78:80 -s wlc

ipvsadm -a -t 172.17.252.78:80 -r 192.168.253.250:80 -m -w 1

ipvsadm -a -t 172.17.252.78:80 -r 192.168.253.129:80 -m -w 1

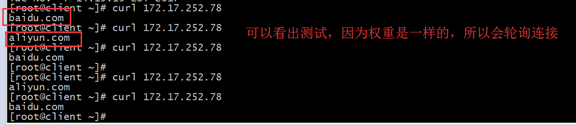

第八步:在realserver写入俩站点测试

echo aliyun.com >/var/www/html/index.html

echo baiduyun.com >/var/www/html/index.html

第九步:查看VS配置

ipvsadm -ln

第十步:测试页面

curl 172.17.252.78

Tips:

1.网关不要搞错,不然可能不会按照指定的路径连接。

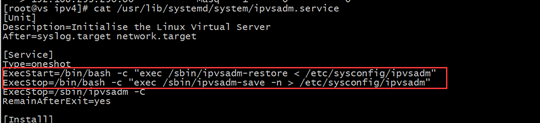

2.ipvsadm保存操作

保存:建议保存至/etc/sysconfig/ipvsadm

ipvsadm-save > /PATH/TO/IPVSADM_FILE

ipvsadm -S > /PATH/TO/IPVSADM_FILE

systemctl stop ipvsadm.service

重载:

ipvsadm-restore < /PATH/FROM/IPVSADM_FILE

ipvsadm -R < /PATH/FROM/IPVSADM_FILE

systemctl restart ipvsadm.service

实验补充:实现加密

第一步:安装mod_ssl软件包,生成加密配置文件

yum install mod_ssl

第二步:生成自签名证书

cd /etc/pki/tls/certs

make httpd.pem ----私钥和文件放在一起的

或者

make httpd.crt ---方便,不用更改路径,是分开私钥和证书,但是需要输入密码

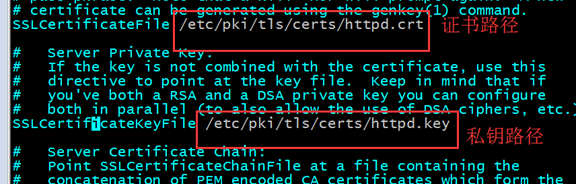

第三步:更改配置文件,证书和私钥路径

vim /etc/httpd/conf.d/ssl.conf

SSLCertificateFile /etc/pki/tls/certs/httpd.crt

SSLCertificateKeyFile /etc/pki/tls/certs/httpd.key

systemctl restart httpd

第四步:用crt的方式需要自己解密,不然一直输入密码很麻烦

openssl rsa -in httpd.key -out httpd2.key

cp httpd2.key httpd.key

rm httpd2.key

第五步:建立realserver各自的443站点

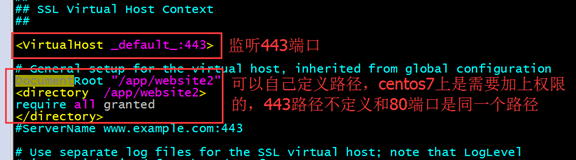

Centos7:

mkdir /app/website2 -p

echo aliyun.com 443 > /app/website2/index.html

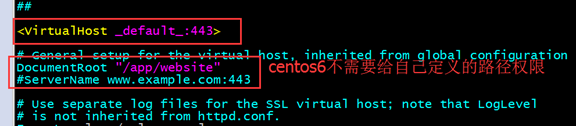

Centos6:

mkdir /app/website -p

echo baidu.com 443 > /app/website/index.html

echo baidu.com 443 > /app/website/index.html

第六步:重启realserver服务,然后在VS上加上NAT调度配置

ipvsadm -A -t172.17.252.78:443 -s wlc

ipvsadm -a -t172.17.252.78:443 -r 192.168.253.250:443 -m -w 1

ipvsadm -a -t172.17.252.78:443 -r 192.168.253.129:443 -m -w 1

转载于:https://blog.51cto.com/13004186/1979677

437

437

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?