大型网络配置系列课程详解(十二)

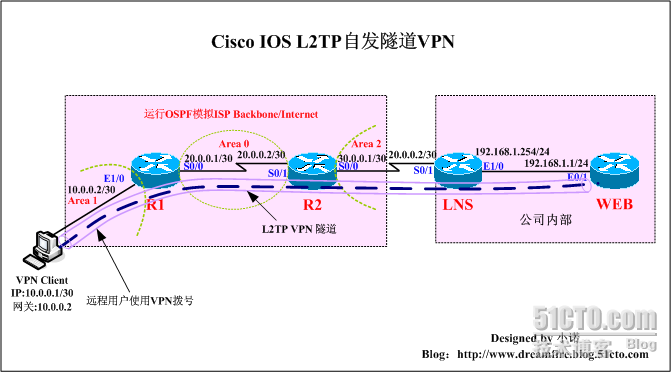

-------Cisco IOS L2TP自发隧道×××

实验背景:

在现实的网络环境中,我们可能会遇到这样的问题:在一些较大规模的公司中,分公司或出差的员工需要与公司总部随时交换机密的商务信息。分公司和出差的员工如何能成功远程访问总公司内部的资源并保证这一过程中的安全性?如何在局域网上实现一个安全、方便、低成本的远程访问服务呢?

本实验将要介绍Cisco ISO 下的远程访问服务,让远程用户能够安全登录企业网络从而安全使用网络资源,远程访问服务允许客户端通过拨号连接或虚拟专用连接登录网络。远程客户机一旦得到LNS服务器的确认,就可以访问网络资源,就好像客户机已经直接连接在局域网上一样 。拨号的远程访问通过电话线传输数据,虽然效率不高,但是对于那些只有少量数据需要传输的用户,特别是在家庭中办公的用户来说是一个很好的解决方案。使用虚拟专用连接提供了高的传输效率,而且降低了投资成本和维护成本。相对于拨号连接来说,它节约了通信费用,特别是对于外地的分公司来说,解决了一大笔长途电话的费用。

理论指导:远程访问×××主要使用的是基于数据链路层的PPTP(点到点隧道协议,由微软、Ascend和3COM等公司支持)、L2F(二层转发协议,由北方电讯等公司支持)和L2TP(二层隧道协议,由IETF起草,微软等公司参与,结合了上述两个协议的优点,为众多公司所接受,并且已经成为FRC标准)隧道协议。第二层隧道协议建立在点到点协议PPP的基础上,充分利用了PPP支持多协议的特性,先把IP协议封装到PPP帧中,再把数据帧装入隧道协议。

实验目的:

1、 理解使用远程访问的原理和意义

2、 使用OSPF多区域路由协议模拟公网

3、 LNS服务器的配置

4、 ××× Client的具体配置

实验网络拓扑:

实验步骤

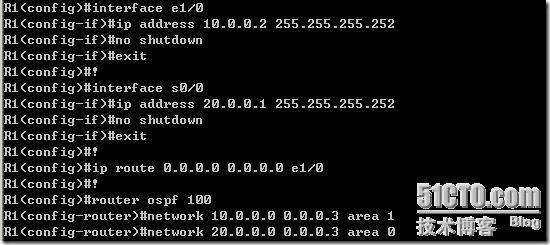

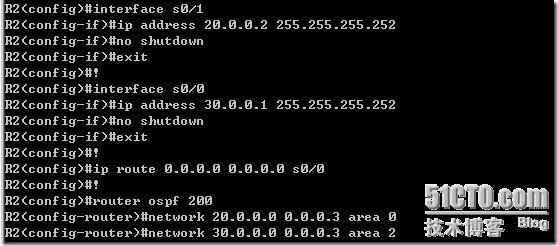

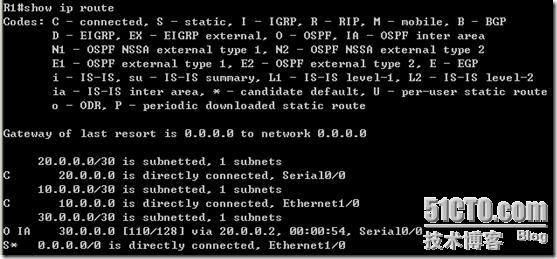

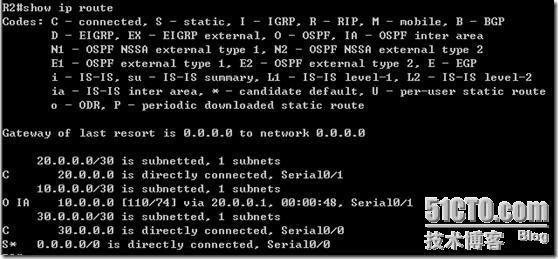

1. 配置R1和R2的网络连通基本参数,并启用OSPF多区域路由协议

1.1、 在cisco路由器R1和R2上建立三个OSPF区域模拟ISP Backbone/Internet,并各自添加一条默认路由指向末梢网络(这样可以保证外网的用户ping通R1和R2,否则会显示Time OUT!)

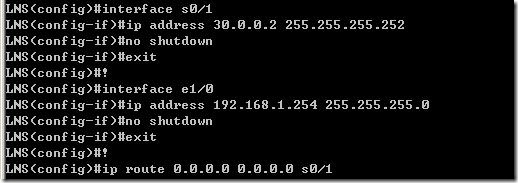

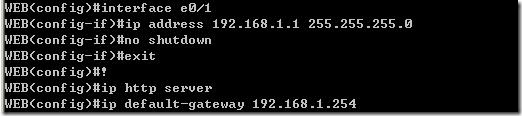

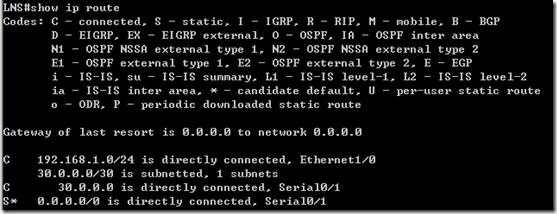

1.2、 配置LNS和WEB的基本参数

LNS需要配置一条默认路由指向末梢网络,WEB需要启用http服务,并配置一个默认网关指向LNS入口路由接口。

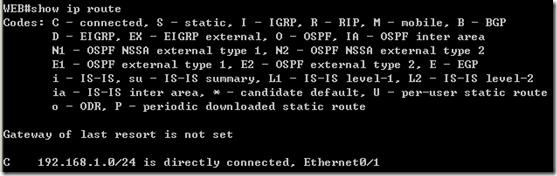

1.3、 在各个路由器上使用show ip route查看路由条目的学习情况

注意:在R1和R2上会用OSPF的路由条目以及静态路由、直连路由条目,LNS上会有直连路由条目和默认路由条目,WEB上只会有一条直连路由条目

2. 配置LNS路由器并查看虚拟接口

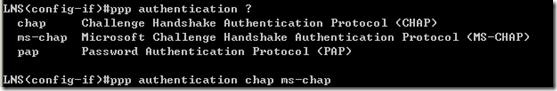

2.1、 配置LNS路由器

在LNS上配置远程用户拨入的用户名和对应的密码

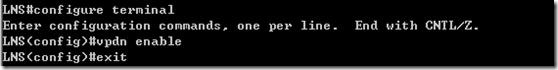

启用vpdn功能(vpdn默认是关闭的)

vpdn-group xiaonuo-l2tp:建立一个虚拟拨号组,并命名为xiaonuo-l2tp

accept-dialin:设置允许客户端拨入

protocol l2tp:启用l2tp隧道协议

virtual-template 1:建立一个虚拟接口 1(一个虚拟拨号组里最多可以建立25个虚拟接口)

关闭l2tp隧道的认证功能(也可以开启认证功能,这时候,需要搭建一台CA,然后申请证书,并且客户端也需要申请证书才能连上LNS,这样会更安全)

建立××× Client拨入申请IP地址的地址池,并命名为xiaonuo-l2tp-user。也可以通过企业内部DHCP服务器申请

interface virtual-Template 1:进入虚拟拨号组xiaonuo-myl2tp的虚拟接口1

ip unnumbered S0/1:借用出口端口S0/1的接口来转发l2tp隧道协议传输的流量,也可以配置一个公网的IP地址,这样就需要花费购买一个公网IP地址

encapsulation ppp :封装PPP协议(l2tp隧道协议是建立在PPP链路上的)

peer default ip address pool xiaonuo-l2tp-user:设置××× Client拨号动态获得IP地址对应的地址池

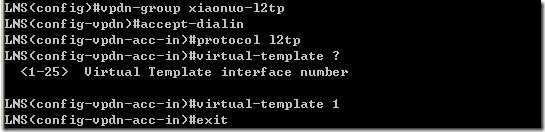

设置客户端拨入LNS服务器需要的认证方式为chap ms-chap

注意:由于这个IOS为c3640-jk9o3s-mz.122-26.bin,功能较单一,所以只有chap,ms-chap和pap认证,其它功能强的IOS,比如说c7200-ik9o3s-mz.124-3.bin会有更多的认证功能。而且具有***功能的IOS必须是k8和k9系列。

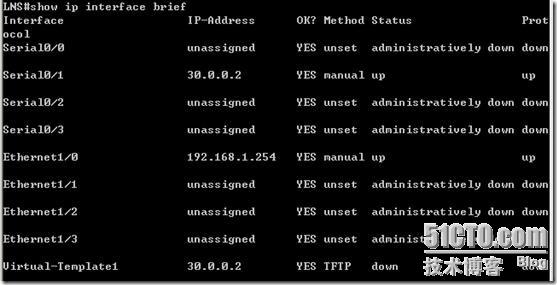

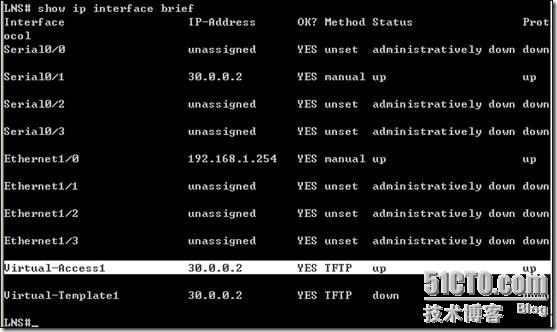

2.2、 配置完成之后,在LNS上通过show ip interface brief查看虚拟拨号接口Virtual-Template1的IP地址,可以看出是借用了LNS的S0/1的IP地址。

3. 配置××× Client

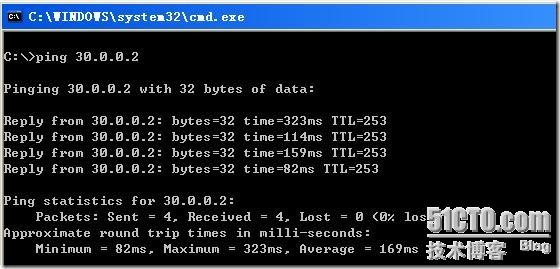

3.1、 配置××× Client之前首先要保证能和LNS通信才行,可以通过ping命令进行验证。

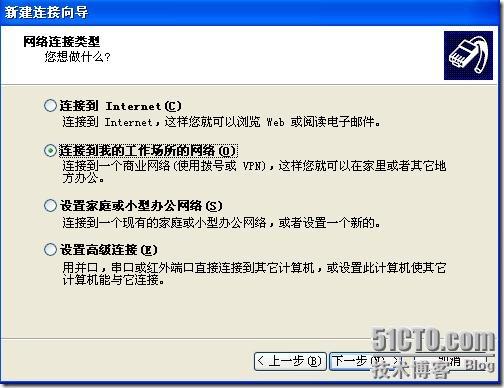

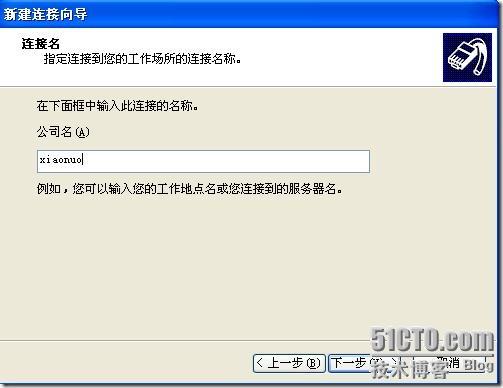

新建一个网络连接,并选择“连接到我的工作场所的网络”

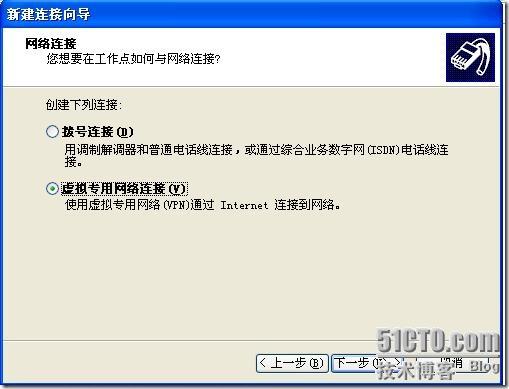

选择“虚拟专用网络连接”

输入公司名称(根据实际情况而定,有利于区别多个×××拨号连接)

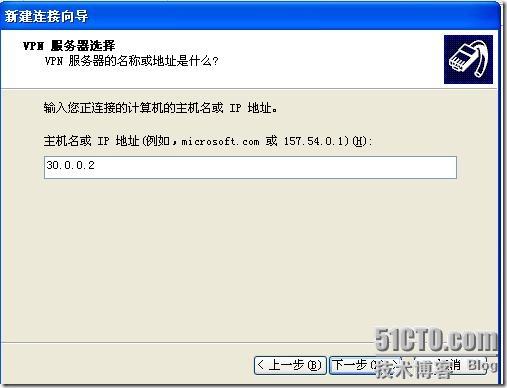

输入客户端拨号的路由接口:LNS Vritual-Template 1的IP地址

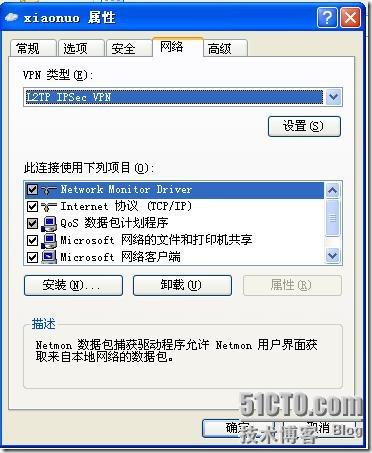

设置完成之后,需要设置××× Client的安全协商参数,设置的认证协议必须和LNS上封装的认证协议相同为ms-chap和chap

设置×××类型为L2TP IPSec ×××。

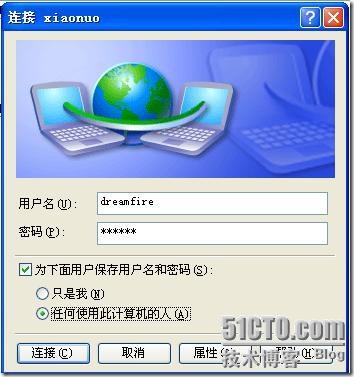

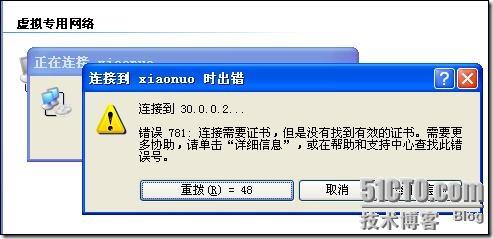

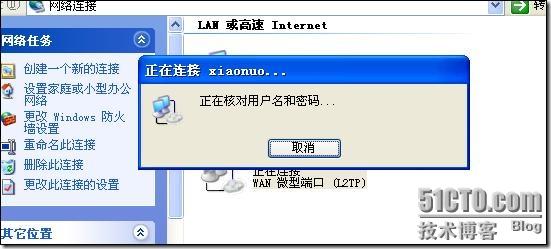

设置完成之后,输入用户名和密码(在LNS服务器上设置的用户名和密码)连接LNS服务器

连接过程中会出现需要证书的错误,这是因为Windows2000/xp/2003的L2TP缺省启动证书方式的IPSEC,因此必须向Windows添加 ProhibitIpSec 注册表值,以防止创建用于 L2TP/IPSec 通信的自动筛选器。

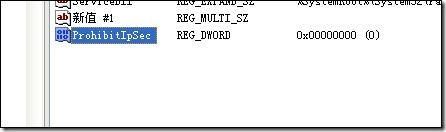

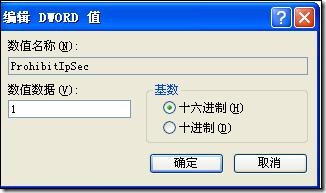

ProhibitIpSec 注册表值设置为 1 时,基于 Windows 2000 的计算机不会创建使用 CA 身份验证的自动筛选器,而是检查本地 IPSec 策略或 Active Directory IPSec 策略。

3.2、 修改××× Client的注册表

要向Windows添加 ProhibitIpSec 注册表值,请按照下列步骤操作:

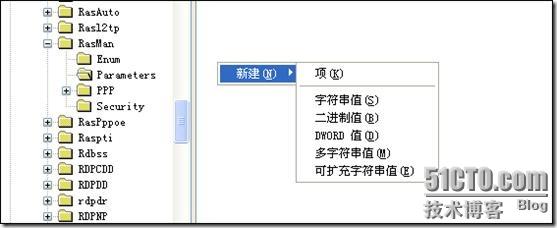

1. 单击“开始”,单击“运行”,键入 regedit,然后单击“确定”。

2. 找到下面的注册表子项,然后单击它:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Rasman\Parameters

3. 在该项中新建一个“DWORD值”。

6. 退出注册表编辑器,然后重新启动计算机。

4. 利用××× Client 连接LNS路由器

4.1、 输入正确的用户名和密码,连接LNS服务器

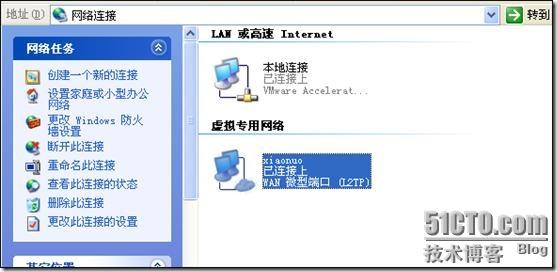

4.2、 查看××× Client和LNS的变化参数

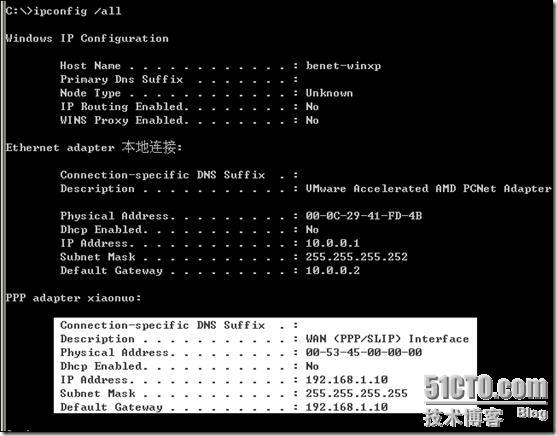

在××× Clinet上使用IPCONFIG /ALL命令可以查看到分配的IP地址,子网掩码以及默认网关

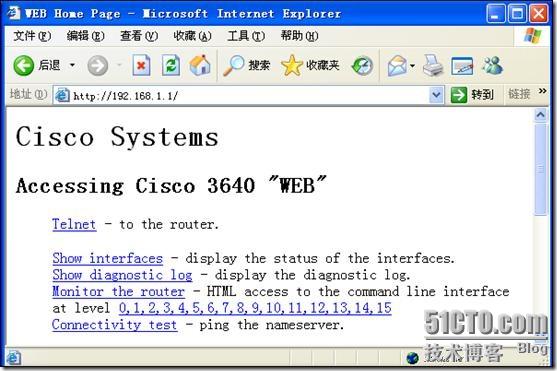

在××× Client访问公司内部的WEB服务器

在LNS路由器上使用show ip interface brief上可以查看到一个客户端已经拨入了标识为Virtual-Access1。

本文出自 “

【小诺滴网络技术课堂】” 博客,请务必保留此出处

http://dreamfire.blog.51cto.com/418026/148866

本文出自 51CTO.COM技术博客

转载于:https://blog.51cto.com/973503/210057

216

216

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?