一、ARP地址解析协议

二、ARP报文内容

Frame 1293: 42 bytes on wire (336 bits), 42 bytes captured (336 bits) on interface 0

Ethernet II, Src: localhost (e4:d5:3d:a2:64:95), Dst: Broadcast (ff:ff:ff:ff:ff:ff)

Destination: Broadcast (ff:ff:ff:ff:ff:ff)

Source: localhost (e4:d5:3d:a2:64:95)

Type: ARP (0x0806)

Address Resolution Protocol (request)

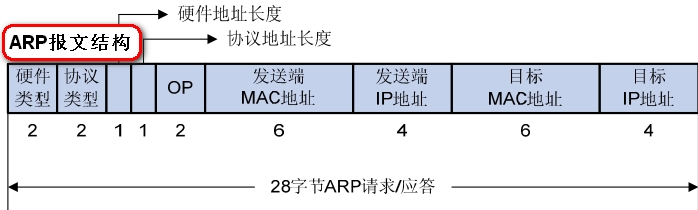

Hardware type: Ethernet (1) #值为1表示以太网地址

Protocol type: IPv4 (0x0800)#值为0x0800表示IP地址

Hardware size: 6

Protocol size: 4

Opcode: request (1)#1表示ARP请求、2表示ARP应答、反向ARP请求(3)、反向ARP响应(4)

Sender MAC address: localhost (e4:d5:3d:a2:64:95)

Sender IP address: localhost (192.168.0.104)

Target MAC address: 00:00:00_00:00:00 (00:00:00:00:00:00)

Target IP address: localhost (192.168.0.120)

ff:ff:ff:ff:ff:ff地址意味着数据链路上的所有设备都将收到该帧,并且要检查帧内封装的数据包,除了目标地址可以识别外,其它设备都会丢弃此数据包,此时目标将向源地址发送ARP响应数据包,提供它的MAC地址

ARP地址解析时

ARP-request报文采用广播方式发送,ARP-reply报文采用单播方式发送

学习到IP和MAC地址对应关系

ARP协议:把已知的IP地址解析为MAC地址

RARP:用于数据链路层地址已知时,解析IP地址

三、ARP几种变形

四、ARP工作流程

ARP协议:地址解析协议,正确解析出IP地址对应MAC地址(发送arp request当网络知道你目的IP,不知道目的MAC地址)

ARP报文不能穿越路由器,不能被转发到其他广播域

工作原理:

ARP缓存表:保存了之前进行ARP会话时返回的ARP应答中的IP地址和MAC地址对应列表。一般一条记录保存20分钟左右

目的:下次访问ARP高速缓存中的IP地址的主机时,不需要再次发送ARP请求去获取MAC地址,可以有效缓解链路的压力

ARP代理:位于不同网络的网络设备在不配置网关的情况下,能够通过ARP代理实现相互通信

也定义了两种接口:

默认是untrust、不收arp request消息、对应dhcp snooping binding 表中有,则传、没有、丢弃

解决ARP病毒***的:在防火墙上拒绝icmp协议通过隐藏真实的IP地址

ARP表分为静态ARP表项、动态ARP表项

MAC地址泛洪对监听者来说是一件好事,很容易被发现,而设计了端口保护的交换机可能会在超负荷时强行关闭所有端口造成网络终端

现在***者偏向使用ARP欺骗***

ARP实现机制:只考虑业务的正常交互,对非正常业务交互或恶意行为不做任何验证

当主机收到ARP响应包后,它并不会去验证自己是否发送过这个ARP请求,而是直接将应答包里的MAC地址与IP对应的关系替换掉原有的ARP缓存表

在网络监听过程中,***者抢先合法主机应答访问者发起的ARP请求

访问者被误导建立一个错误的映射并保存一段时间,在这段时间内,访问者发送给服务器的信息被误导致***者

当某主机发送正常ARP请求时,***者会抢先应答导致主机建立一个错误的IP和MAC地址映射关系

ARP静态绑定是解决ARP欺骗***的一种方案,主要应用在网络规模不大的场景

IP和MAC地址绑定只能在网关交换机上做

配置IP+MAC地址绑定(MAC绑定只能针对本交换机,出去了它会重新封装)

1、需要将网关配置在Firewall上

2、定义需要转换的地址

3、NAT调用需要转换的地址

4、配置IP+MAC地址绑定

IP+MAC只能在网关交换机上绑定、防火墙的绑定和交换机绑定是有区别的

交换机是绑定一个IP对应一个MAC地址,防火墙是一个MAC可以对应多个IP地址

[Switch] arp anti-attack gateway-duplicate enable #配置ARP防网关冲突

[Switch] arp-miss speed-limit source-ip maximum 20 //配置根据源IP地址进行ARP Miss消息限速

[Switch] arp-miss speed-limit source-ip 10.10.10.2 maximum 40 //配置根据源IP地址进行ARP Miss消息限速

[Switch] arp speed-limit source-mac 0001-0001-0001 maximum 10 //配置根据源MAC地址进行ARP限速

[Switch] arp speed-limit source-ip 10.9.9.2 maximum 10 //配置根据源IP地址进行ARP限速

display arp anti-attack configuration all,查看当前ARP防***配置情况

display arp dynamic | include 192.168.1.1 #查找ARP是否存在该IP地址

display mac-address table | include 4c1f-cc8f-070b #根据MAC地址查找对应接口

display cpu-defend statistics all 查看相关协议是否CPCAR丢包,存在大量丢包,基本确认现网存在***,根据丢包的协议,采用相关防***措施

转载于:https://blog.51cto.com/maguangjie/1901062

5万+

5万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?