注意:这次抓取的是域成员的hash 并不是域控的hash

注册表导出:

reg save hklm\sam c:\sam.hive & reg save hklm\system c:\system.hive & reg save hklm\security c:\security.hive

mscash(域缓存hash)提取

cain能从hive文件中提取mscash,但是不支持复制出来,只能一个一个字符敲出来,十分蛋疼;getsyskey+gethashes也可以导出,但是只能导出本地账户hash,creddump是一个python写的工具,不仅能导出本地hash,还支持导出mscash(域缓存hash),默认版本的creddump不支持mscash2,有人根据原版本进行修改,并命名为creddump7,可以支持所有系统版本的注册表提取mscash。

mscash缓存的密码信息有两种加密版本,Vista之前的加密方式相对简单,以用户名作为salt,称为mscash;之后的加密方式不仅将用户名作为salt,加密算法也更复杂,称为mscash2

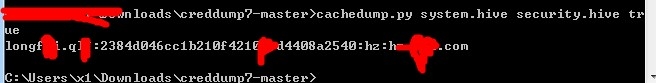

cachedump.py system.hive security.hive true

后面的第三个参数true表示这是mscash2版本,如果是2003上面提取的注册表这里写false

https://github.com/Neohapsis/creddump7

简单的说下用途:

比如你拿到了一个通杀的本地管理员账户密码,去批量连接内网的主机,之后拿到sam.hive system.hive security.hive 文件,那么可以提取hash 可以看下是否存在域控的hash。

转载于:https://blog.51cto.com/0x007/1673840

1932

1932

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?