潘文乐

一招半式

只供交流

如需转载

注明出处

如果网络里面使用微软的一套东西,我们认为最有利于统一管理、也最实用的是域!关于域,我们都非常的清楚,不在多说。那么如果碰上处于工作组状态的网络,我们如何来管理呢?就像我哥们,做了一个比较小的网络部署方案,工作组网络里面24台机器,全部是这家公司动拉西凑的!@汗!!!不过配置还算较新!他这人挺荒唐的:到最后快测试时才发现24台机器的安全策略还是保留原来的配置,乱七八糟!!!那怎么办?改喽!一台一台机器改!!吐血!!

无奈!短时间内修改这么多~!还得达到安全,无错误!!谁赶!我最后想到了一个方法,那就是使用微软的安全模板和安全分析和配置!不到2个小时就OK!!安全策略和我们公司的一样,而且整个网络都是一样的安全标准!!这才叫专业。

那么我将这个小小的解决方案总结出来,和大家一块回顾~!

方案所使用到是组件有:安全模板和安全分析和配置。下来我就针对这2个本地系统安全性的工具详细说明。

一、安全模板

使用 Microsoft 管理控制台的安全模板管理单元,您可以创建计算机或网络的安全策略。它是考虑整个系统范围内安全的单点入口点。安全模板管理单元并不引入新的安全参数,它只是将所有的现有安全属性组织在一起以便于安全管理。

那安全模板是怎么样来使用的呢?

① 将安全模板导入到“组策略”对象中可以通过立即配置域或部门的安全性来简化域管理。这个功能主要是在域环境下应用,而本人认为:如果计算机处于域的环境下的话,我们可以方便的利用“域安全策略”来编辑安全策略,在这里就将此功能先放下不说。

② 可以使用“安全配置和分析”或DOS 命令行工具,将安全模板应用于本地计算机。在后面的实验部分我们就详细来做“安全配置和分析”这一步。

安全模板可用于定义:

① 帐户策略:密码策略; 帐户锁定策略 ;Kerberos 策略。

② 本地策略:审核策略 ;用户权限分配 ;安全选项。

③ 事件日志:应用程序、系统和安全的事件日志设置。

④ 受限制的组:安全敏感组的成员资格。

⑤ 系统服务:系统服务的启动和权限。

⑥ 注册表:注册表项的权限。

⑦ 文件系统:文件夹和文件的权限。

二、安全配置和分析

允许管理员跟踪并确保在每台计算机上有足够高的安全级别。管理员可以调整安全级别,最重要的是,检测在系统长期运行过程中出现的任何安全故障。这一点关系到以后的网络管理和维护,这里也不在多说了。

能够快速查阅安全分析结果。在当前系统设置的旁边提出建议,用可视化的标记或注释突出显示当前设置与建议的安全级别不匹配的区域。“安全配置和分析”也提供了解决分析显示的任何矛盾的功能。可以很直观的反映出当前配置的计算机的安全配置和安全模板有何冲突,因为体现在以后的维护和管理当中。

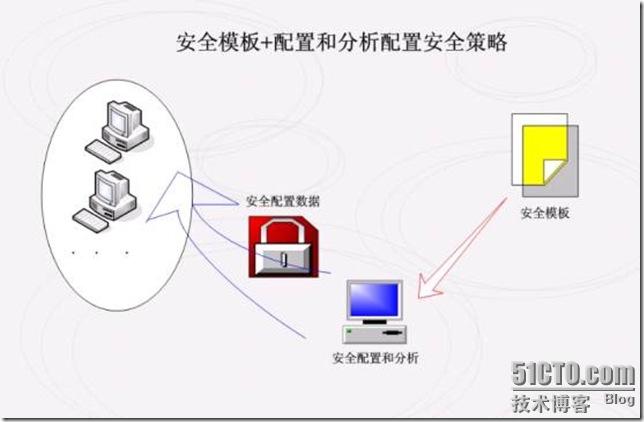

直接配置本地系统的安全性。利用安全配置和分析,可以导入由“安全模板”创建的安全模板数据文件,并将这些配置应用于本地计算机。这将立即使用模板中指定的级别配置系统安全性。这样就不管远原计算机的安全配置任何,直接配置安全模板的安全数据库,也就是配置安全策略!

三、接下来我们就具体来做一个配置实验,画了一张拓扑,丑!拿出来有点不好意思:

实验平台:

Windows Server 2003 Enterprise Edition

Vmware-Windows XP Professional

说明:

Windows Server 2003 Enterprise Edition模拟是我们公司安全策略已经配置非常完整的一台机器,就使用Windows Server 2003 Enterprise Edition配置安全摸版,然后在它上面分析一下,看配置的策略和Windows Server 2003 Enterprise Edition上配置的是否相同,然后生成一个.sdb的数据文件,将此文件直接应用在Vmware-Windows XP Professional上。

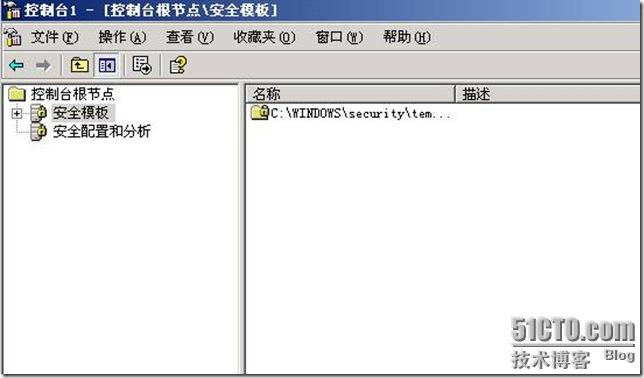

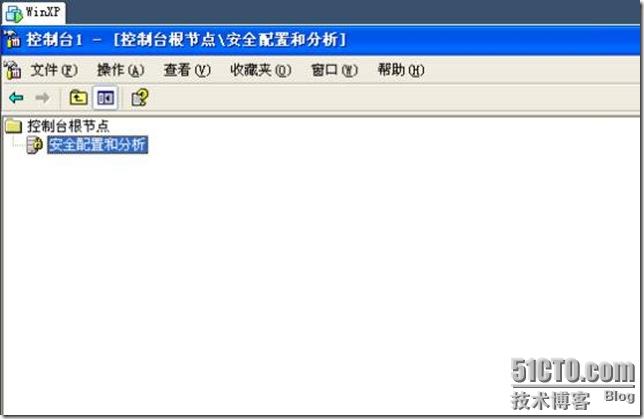

(1)在MMC控制台里添加安全模板和安全配置和分析。

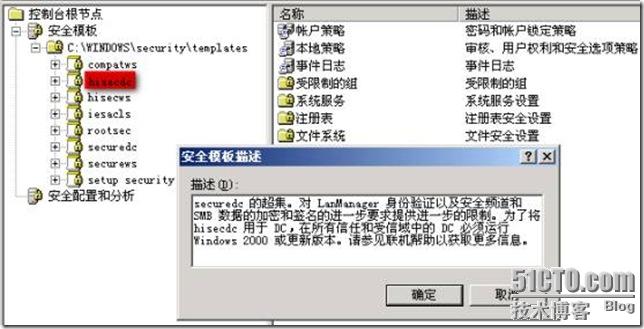

(2)点开安全模板,会发现系统自代了许多的模板和可以定义的项目,我们可以打开描述,查看安全模板的信息,选择一个模板进行配置,当然这里我们也可以自己新建立模板,非常简单,就不在多说。

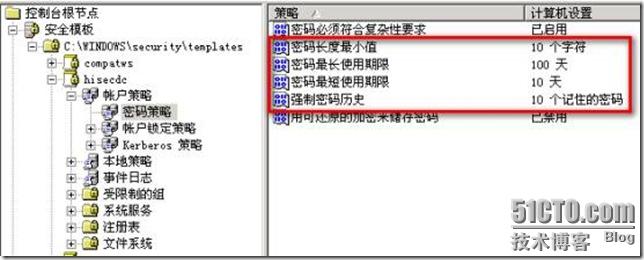

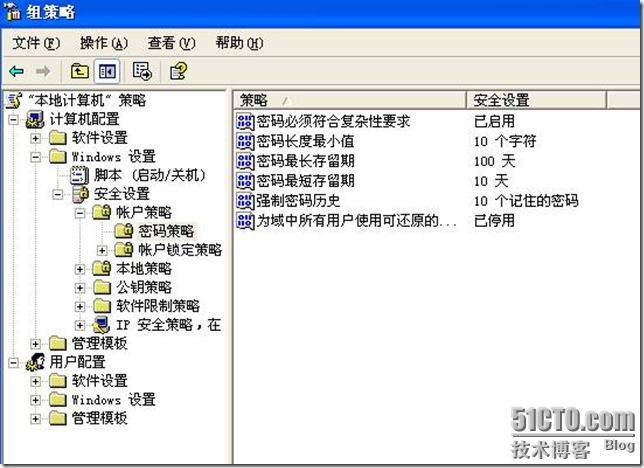

(3)那我就在这里选择一个模板hisecdc进行配置,配置一点密码策略,供我们实验测试就可以了,实际当中我们可以按照要求全部配置策略!这里一定要保存设置!

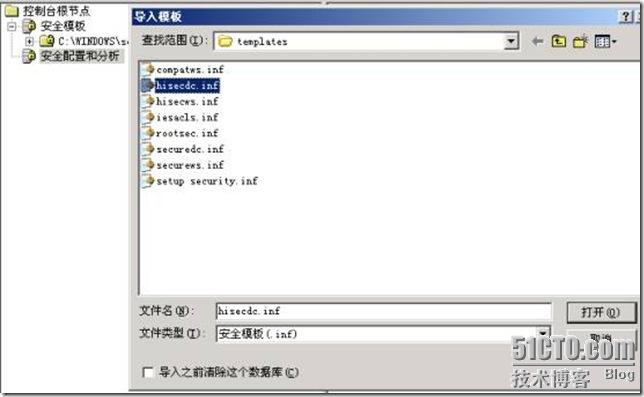

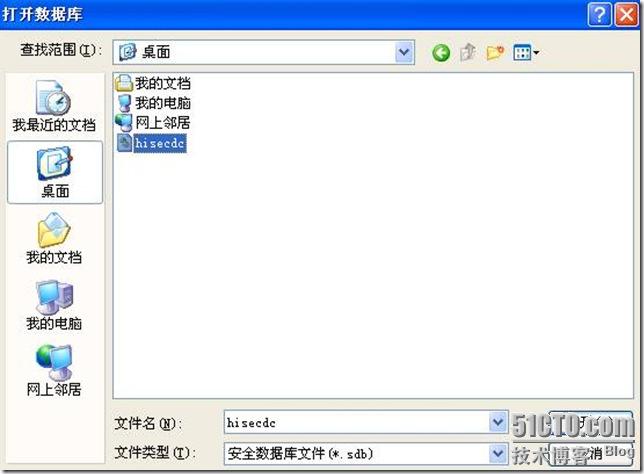

(4)然后我们就将配置的策略导入到安全配置和分析器里,这里有一点要记住:系统在这里就叫你导入安全配置的数据文件.sdb,我们还没有分析模板,就不管它了,直接在这里填写hisecdc,打开,选择hisecdc.ini。

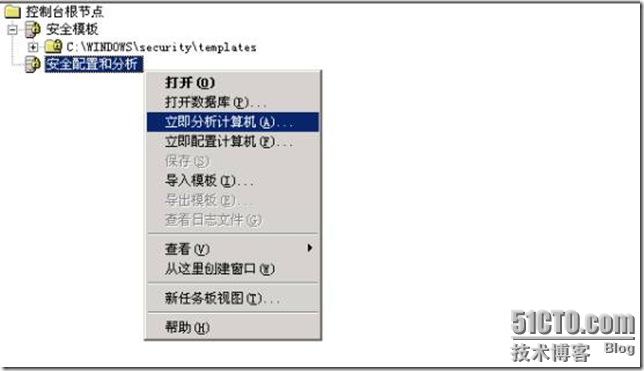

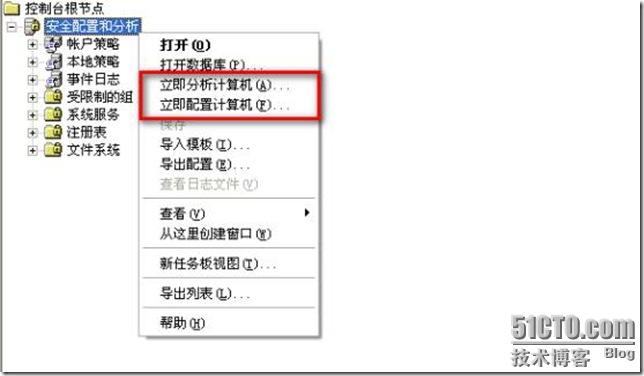

(5)然后我们选择“立即分析计算机”。

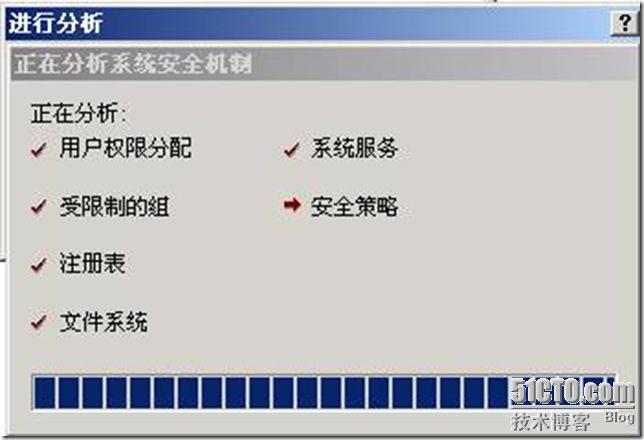

(6)我们会看到一个分析的一个过程。在这一步,会产生一个安全配置的数据文件hisecdc.sdb在桌面。

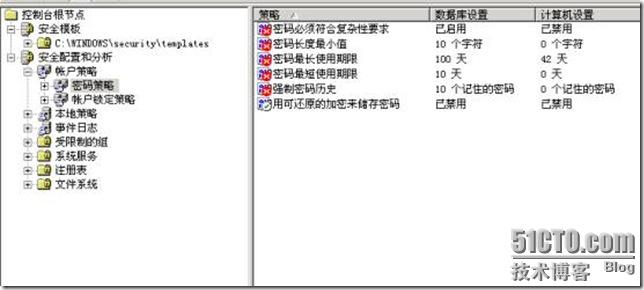

(7)我们展开模板,就可以看到安全模板和Windows Server 2003 Enterprise Edition模拟是我们公司安全策略已经配置非常完整的一台机器的安全策略有什么出处。当然,我这里Windows Server 2003 Enterprise Edition是模拟,什么都没有配置,就很多红叉!!如果在实际情况下,我们就可以看到安全模板和我们安全计算机的安全策略有什么出处,我们在修改就可以了。

(8)下来就去Vmware-Windows XP Professional上配置安全配置的数据文件。把在分析安全模板的那一步产生的数据文件hisecdc.sdb拷贝到XP里;上打开MMC,添加安全分析和配置。

(9)打开拷贝的安全模板数据文件hisecdc.sdb。

(10)然后我们就可以立即分析或配置计算机,分析主要用在以后的维护当中,查看计算机策略是否被修改等,我在这里就选择配置!!

(11)测试!也就是我们最后要点效果,打开XP的组策略,查看我们的配置和安全模板配置的一样。

实验总结:

1、 既然是安全模板,那模板计算机的安全配置就要相当的安全,才可以很好的分析我们的模板!

2、 在配置完模板后,一定要保存,不寸就不生效!

3、 我们就可以把分析生成的安全模板数据文件拷贝到其它要配置安全策略的计算机上。

4、 我们可以保存分析生成的安全模板数据文件,可以几个月一次来分析计算机的组策略是否安全,达到全网络的计算机都处于一个相对安全的级别。

好了,就这样,我认为这中方法总比一台一台去配置来的有效率!!说的也不是太好吧!大家有什么觉的不到之处,尽管提!!小弟我在来做!!!

转载于:https://blog.51cto.com/mlern/161966

2456

2456

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?