检测目标网站****时,利用下图所示的unicode编码方式中的空格编码绕过检测。

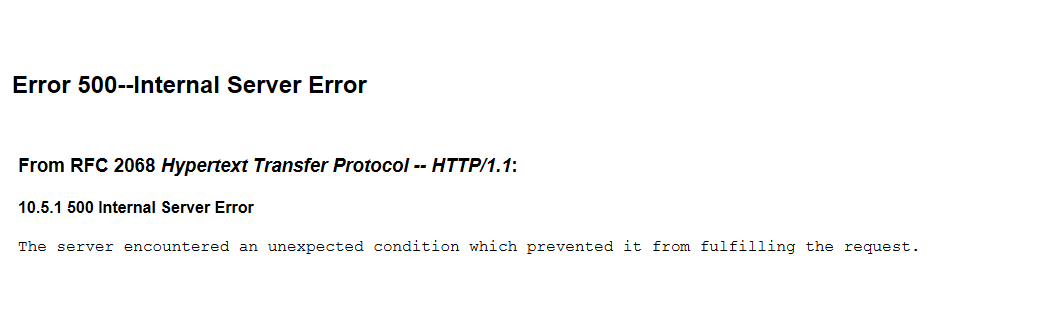

在使用order by **进行注入判断时,使用%c0%20、%c0%a0这两种空格的编码对网站进行注入均无果(对网站没影响),而使用%e0%80%a0绕过方法会提示非法字符,说明后台对其进行了过滤。使用%u0020、%uff00时会出现下图所示错误(构造语句是%u0020order%u0020by%u0020**)。

系统缺陷:左括号%c0%28、%c0%a8、%e0%80%a8右括号%c0%29、%c0%a9、%e0%80%a9绕过方法会提示输入非法字符(也即成功过滤),而%u0028、%uff08这两种编码方式会弹出500错误(系统内部代码弹出异常)

PS:到目前还没弄明白原因,但直觉告诉我,这里有肉。

—————————————分割线———————————————

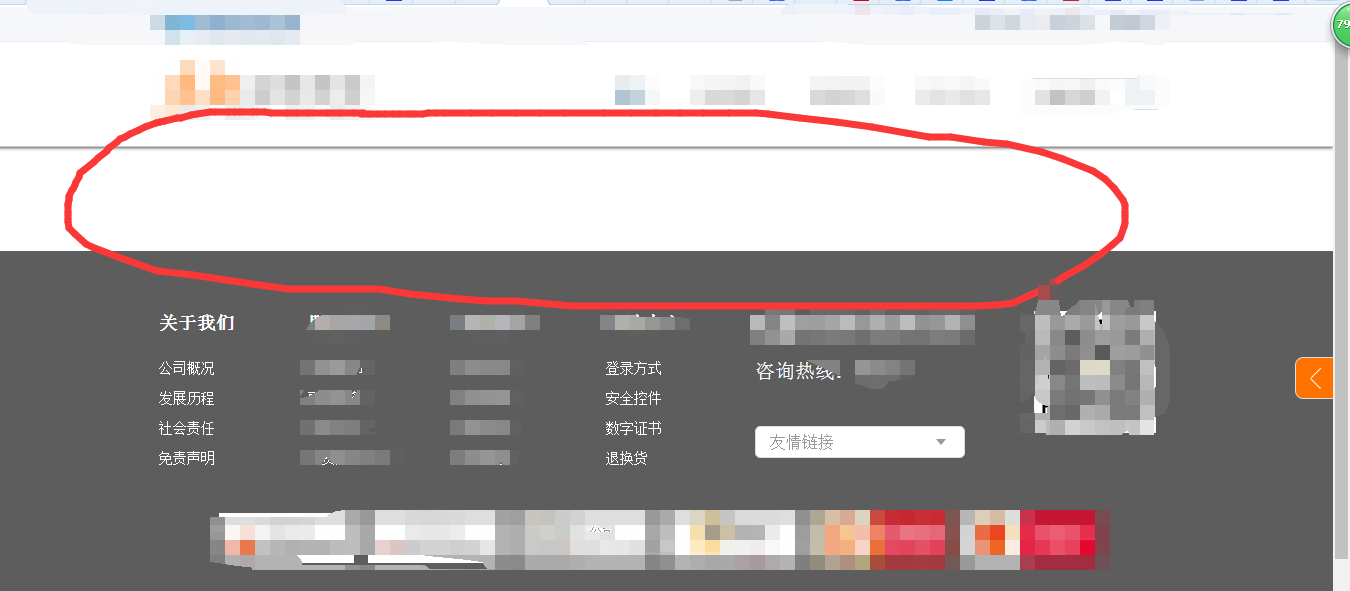

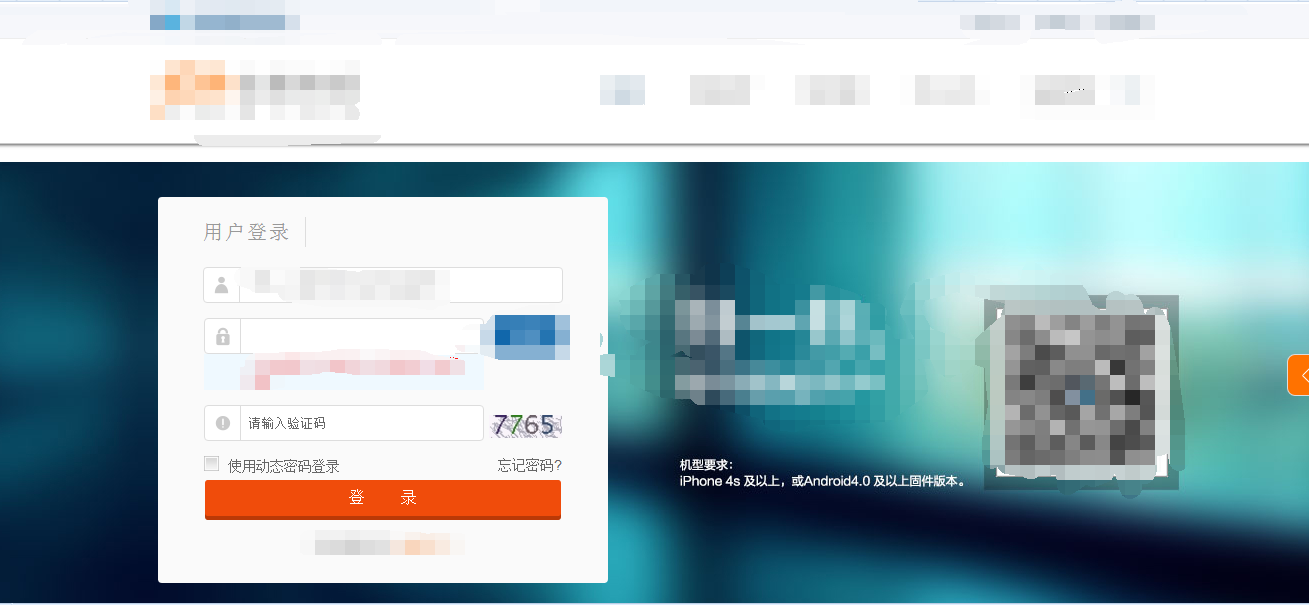

到今天上午依然没有找到可获取的信息,带有注入语句的url加载的页面和没有注入语句的url加载出的页面内容是相同的。但是!!从注入页面点击登录时和无注入页面登陆时的登录页面是不同的,注入页面进行登录后加载出的登陆页面并不能加载出登陆框,如下图所示(不能正常加载的页面与能够正常加载的页面)。

到目前为止,还是能够得出结论:注入对返回页面是有影响的,说明这里存在注入点。

4万+

4万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?