1.首先登录Office 365:https://login.partner.microsoftonline.cn/

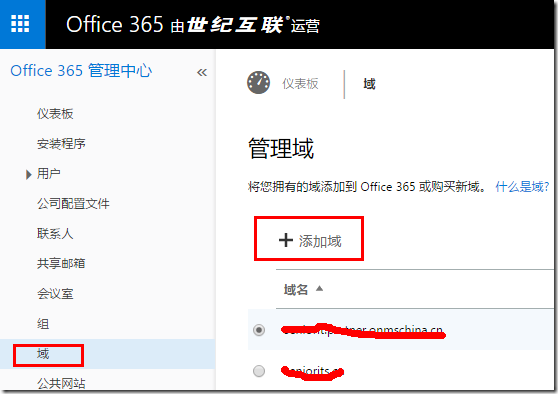

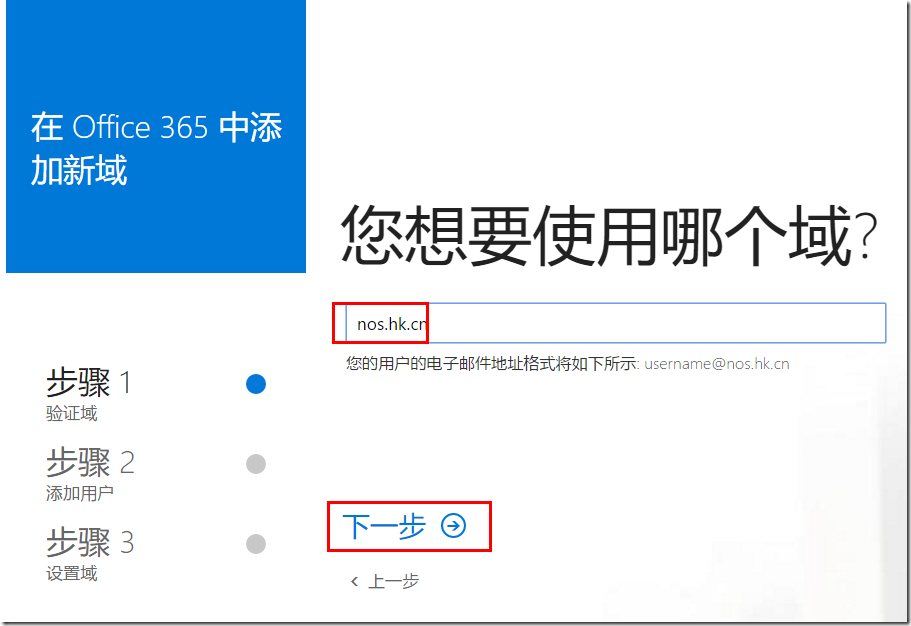

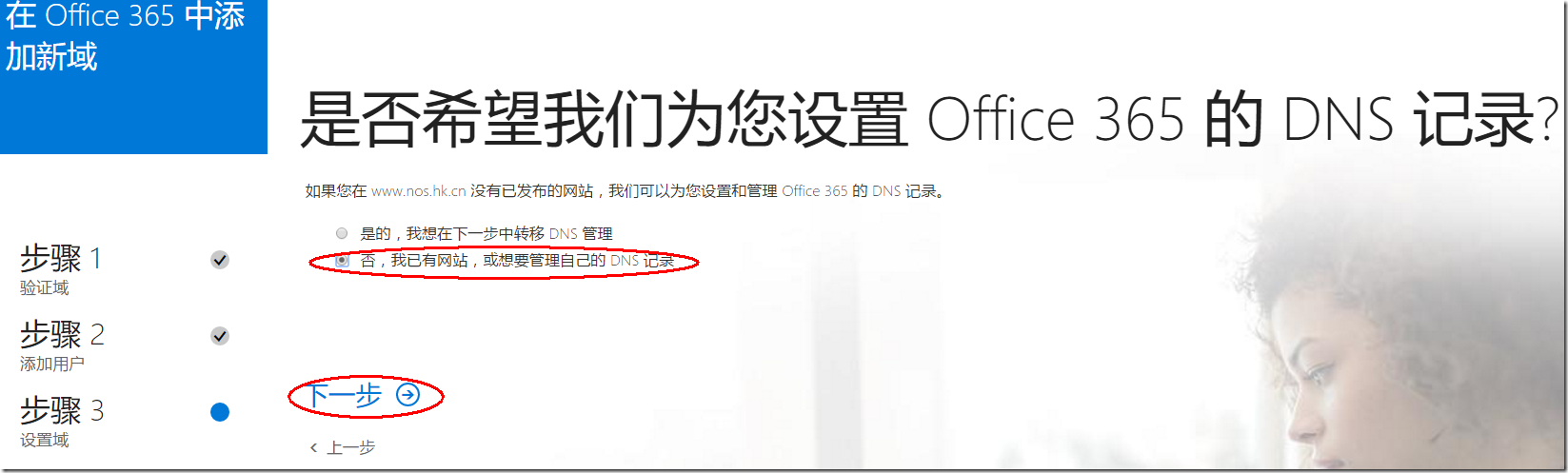

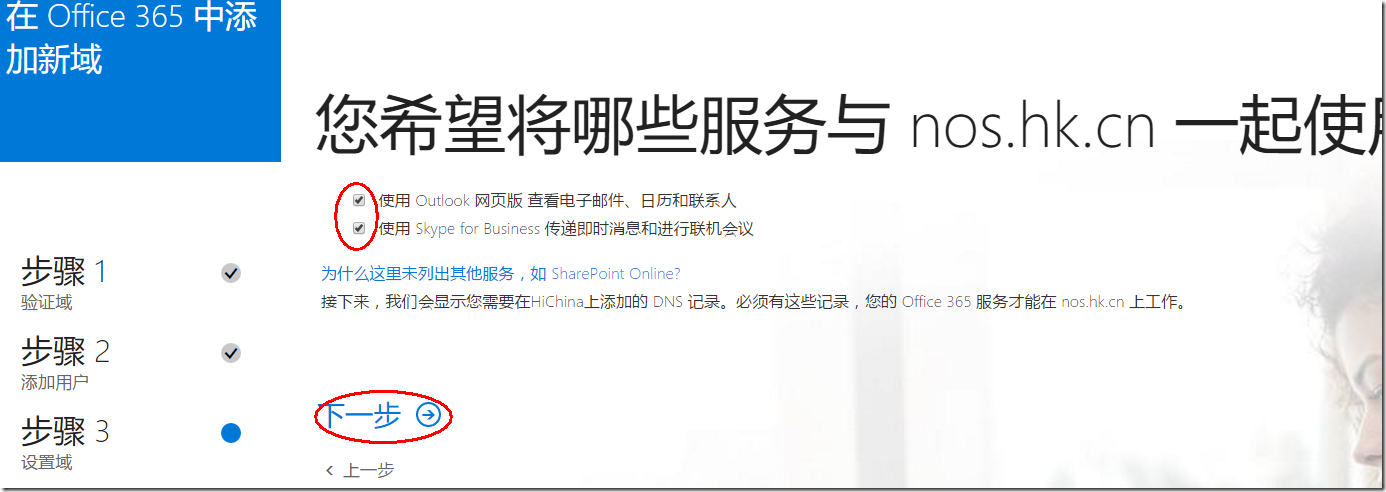

添加域:nos.hk.cn

在域名解析设置里添加TXT记录:

这里先跳过添加用户的步骤。

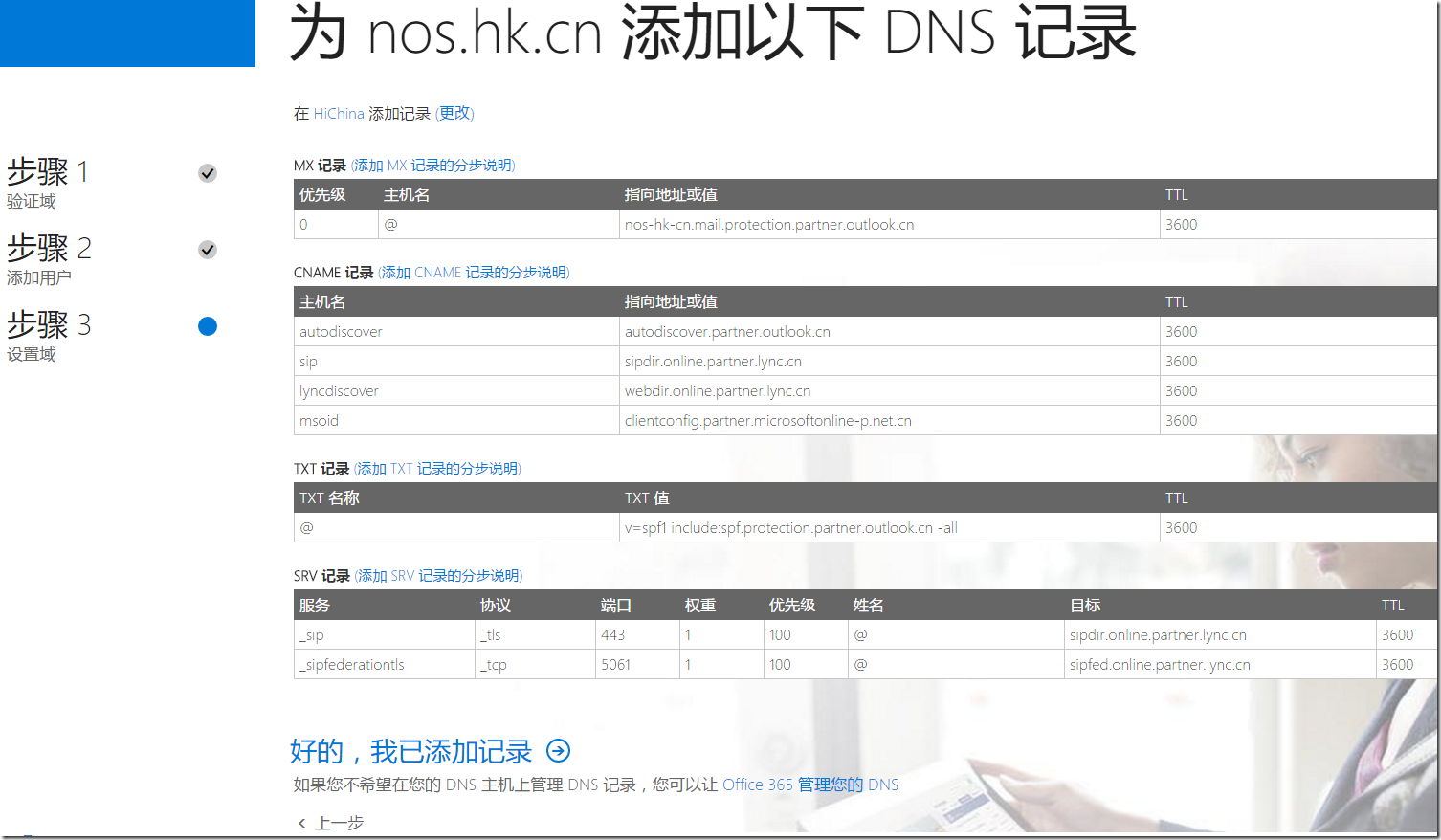

在域名解析中添加以上的记录:

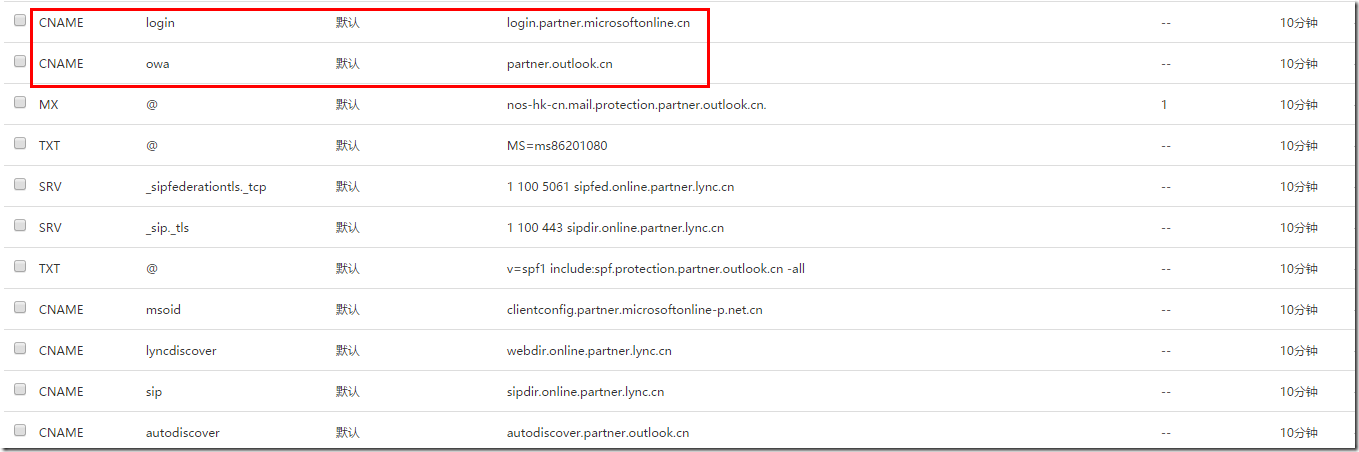

其中:login 和 owa两条记录为了方便登录建议添加.

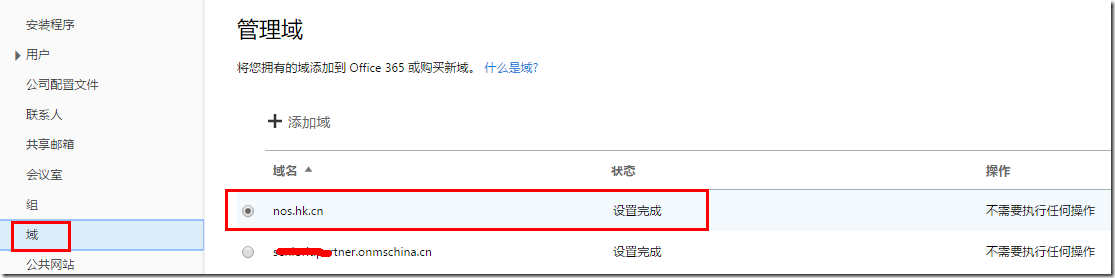

然后返回office 365 验证:

显示已经添加成功!!

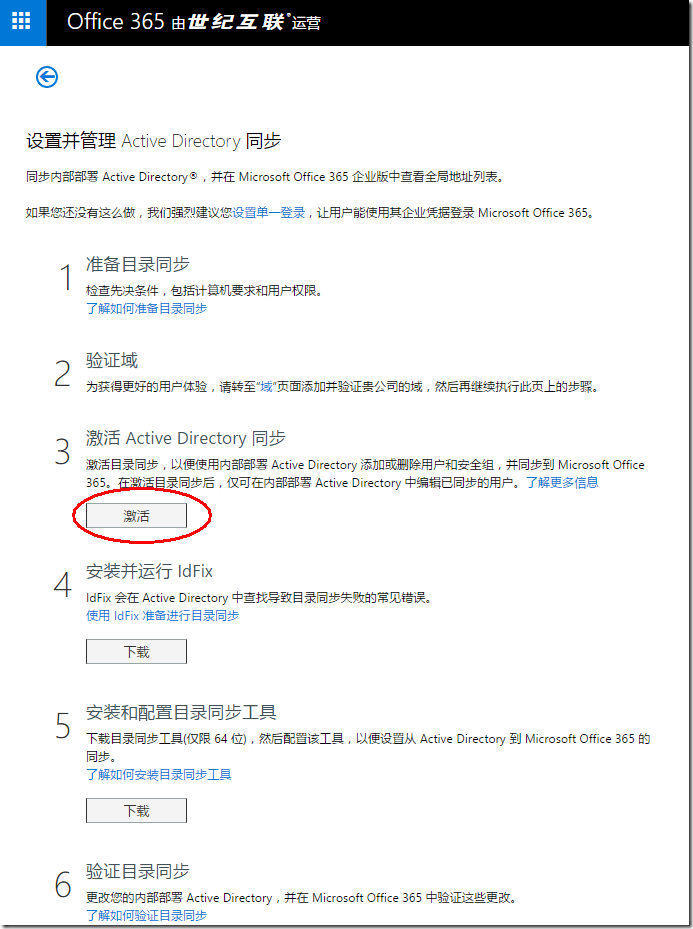

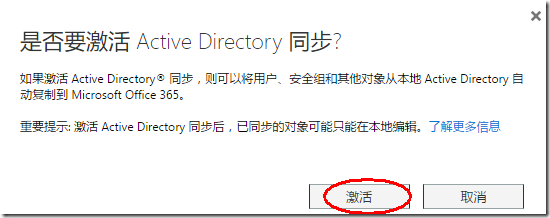

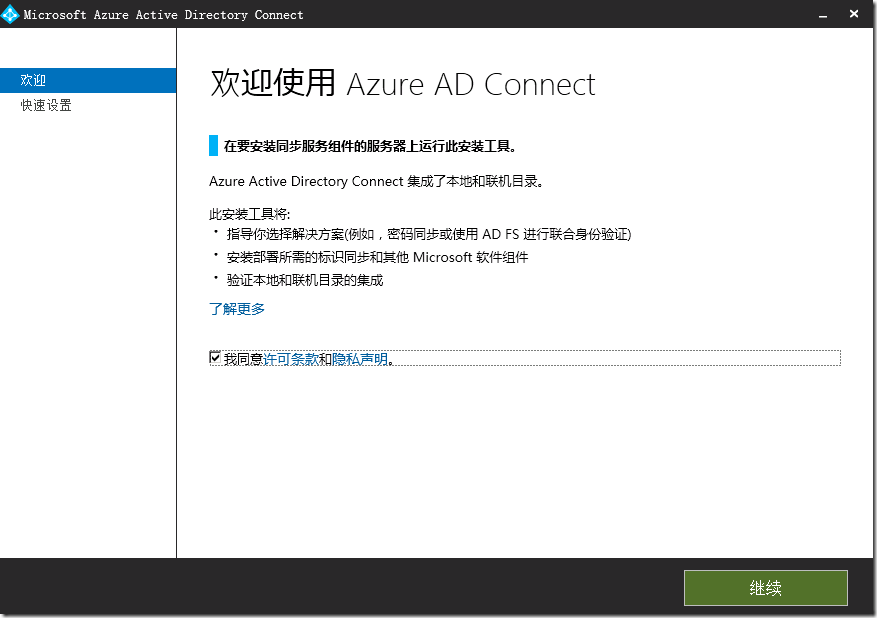

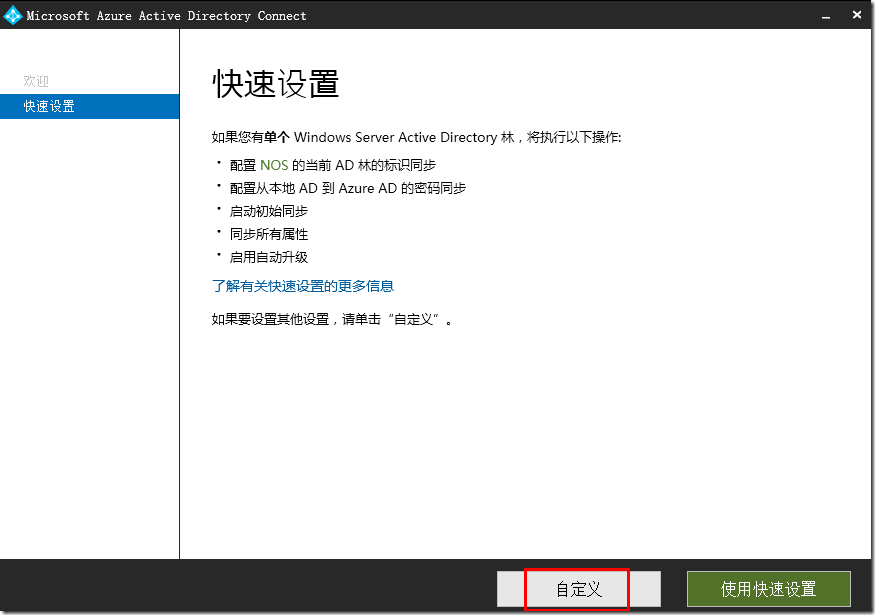

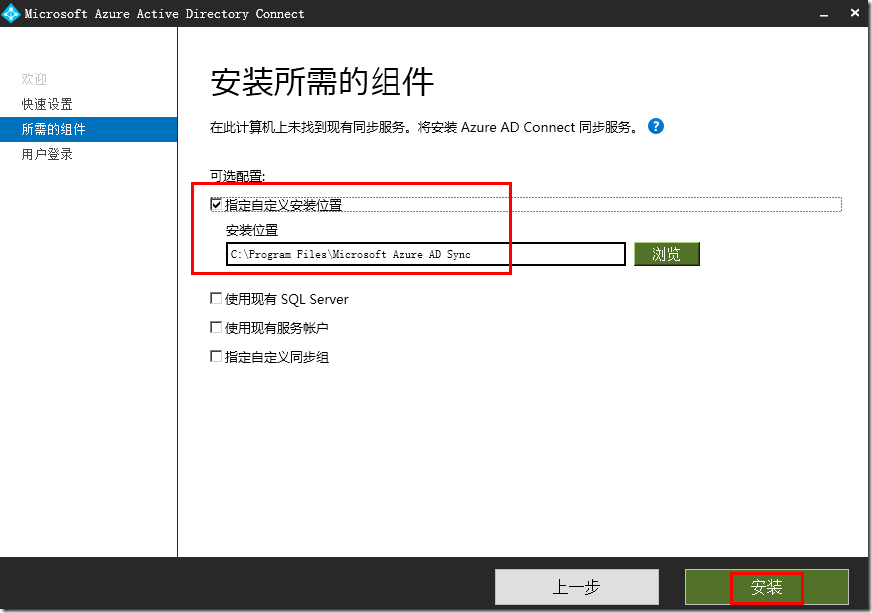

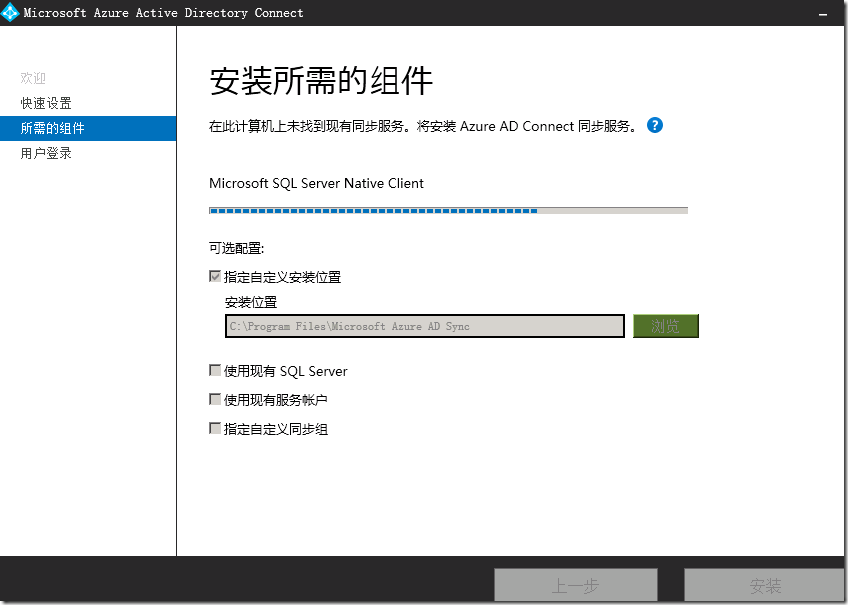

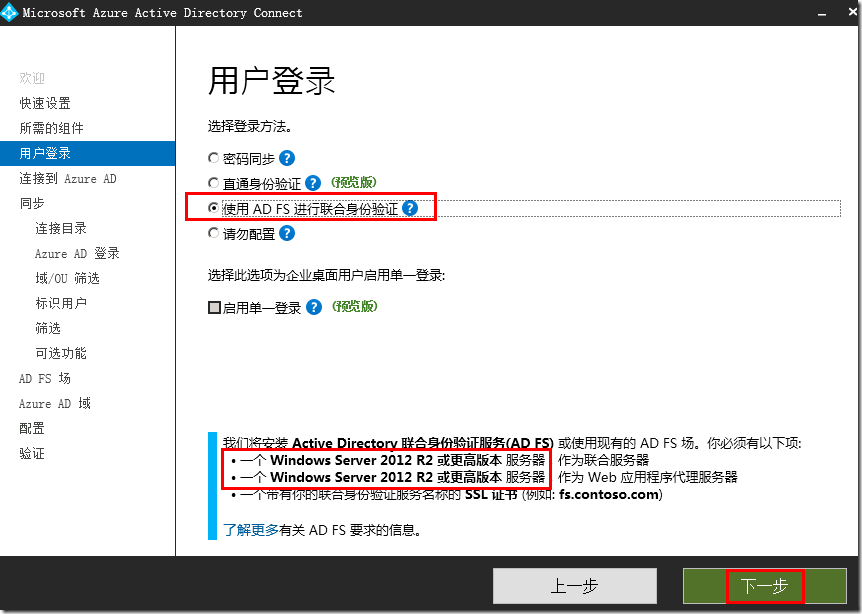

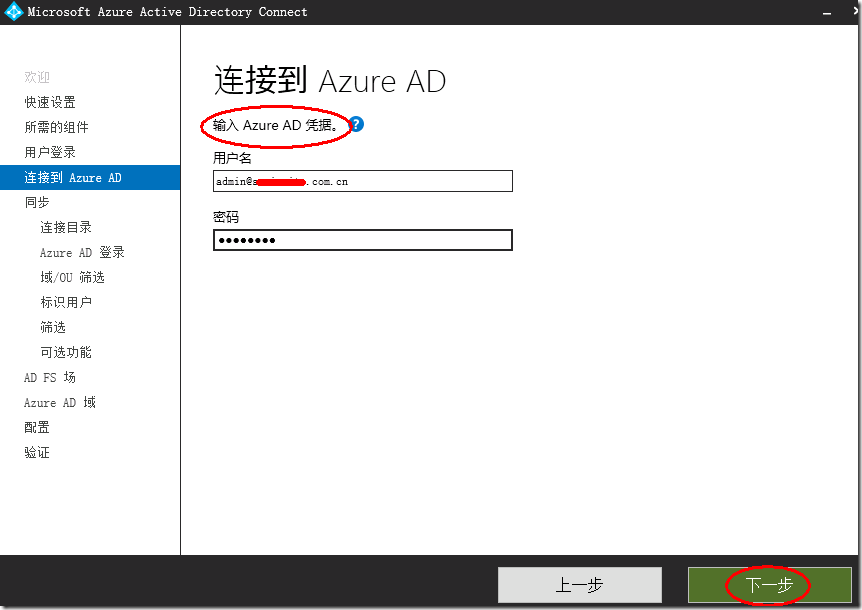

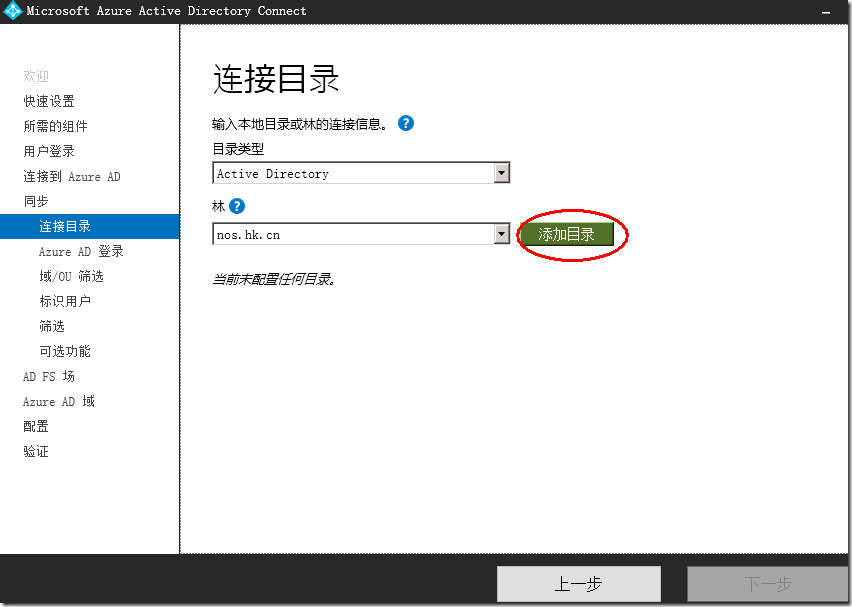

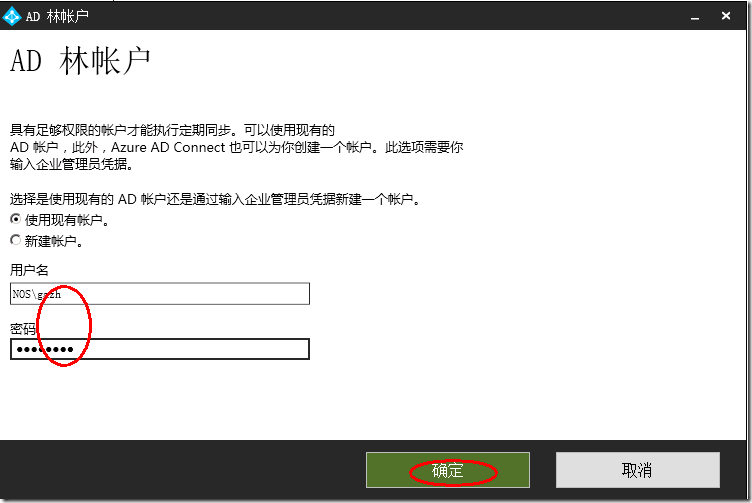

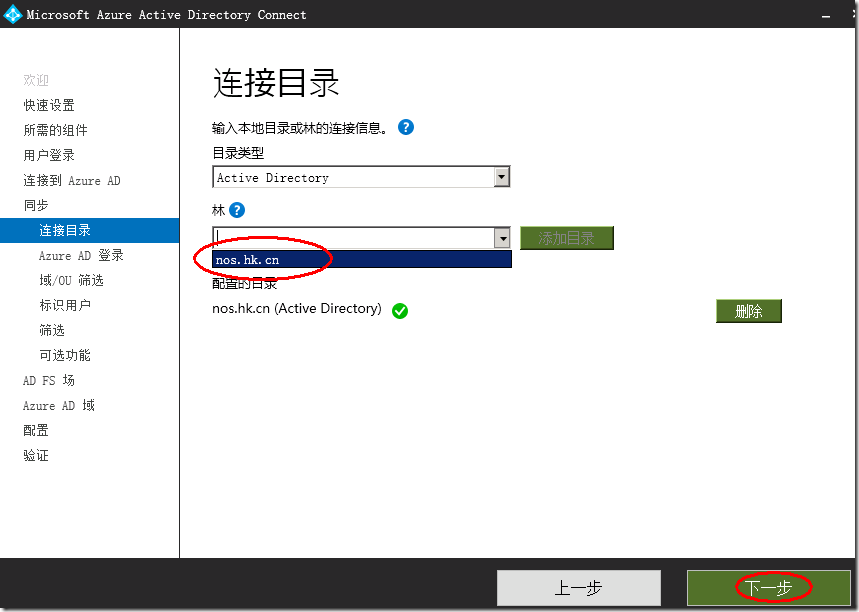

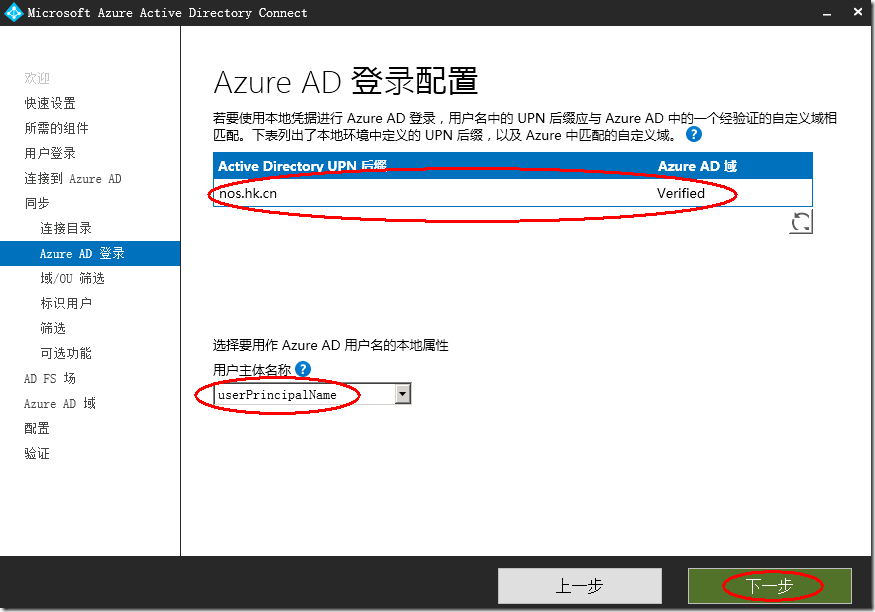

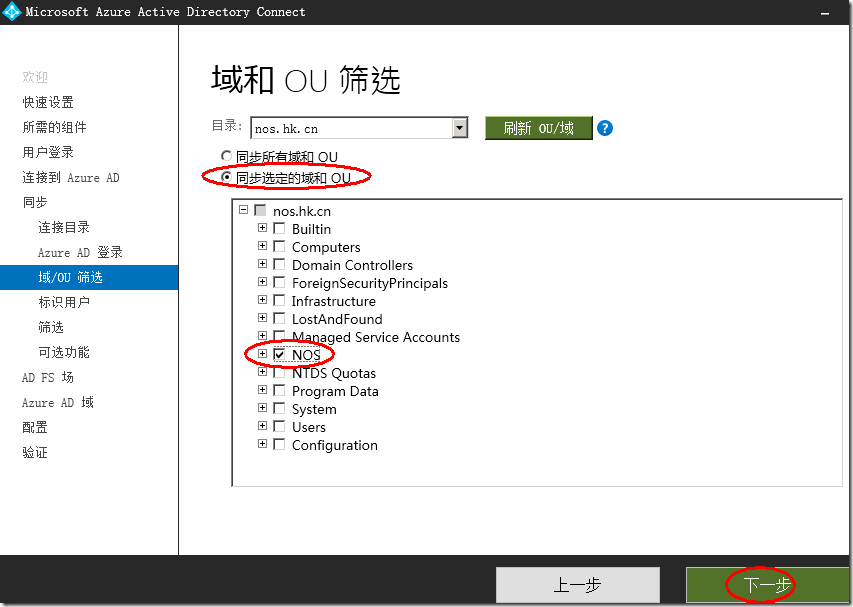

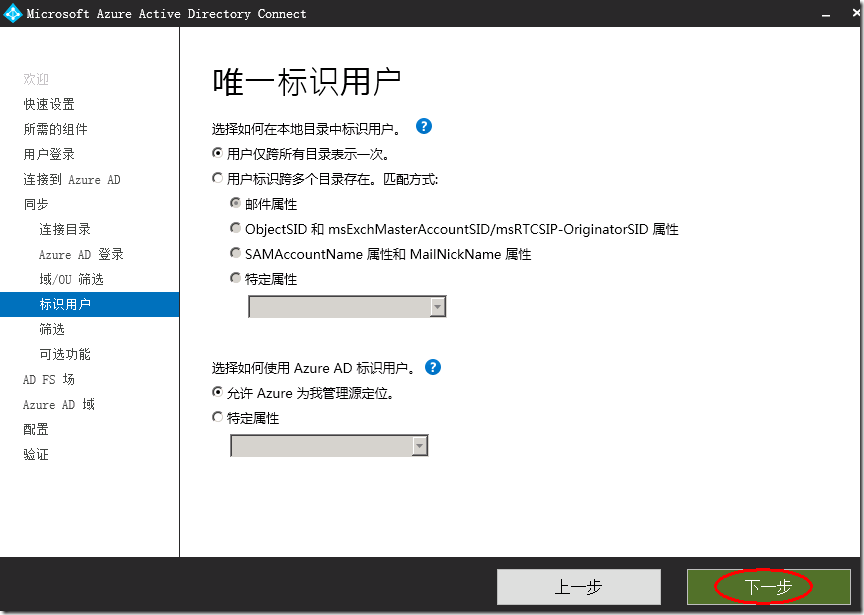

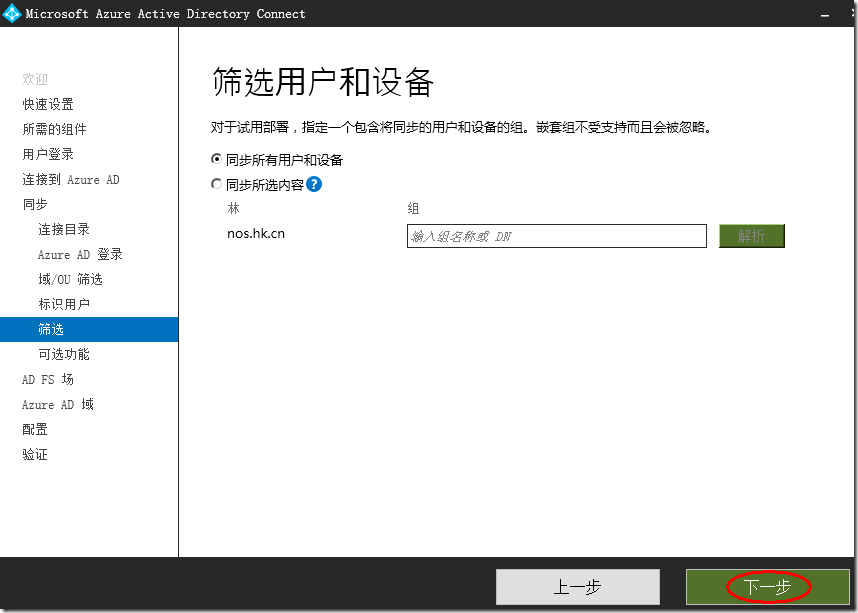

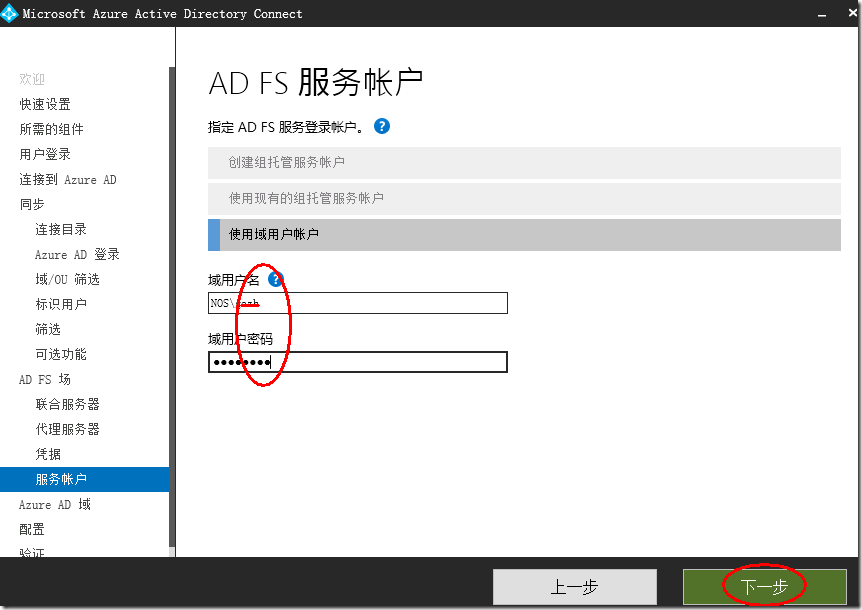

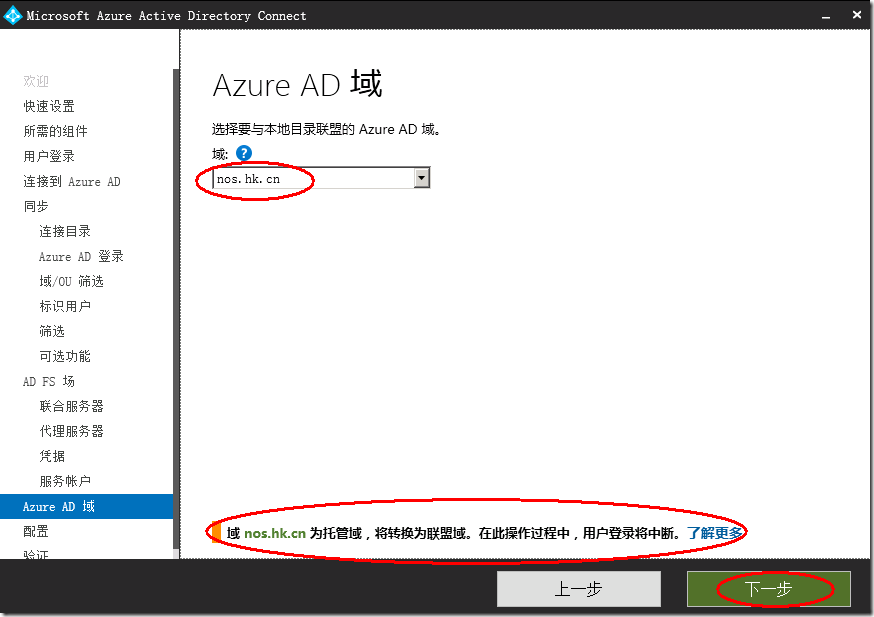

接下来设置AD同步:

接下来

准备单一登录

环境:

AD DC windows server 2008 R2 DC08.nos.hk.cn

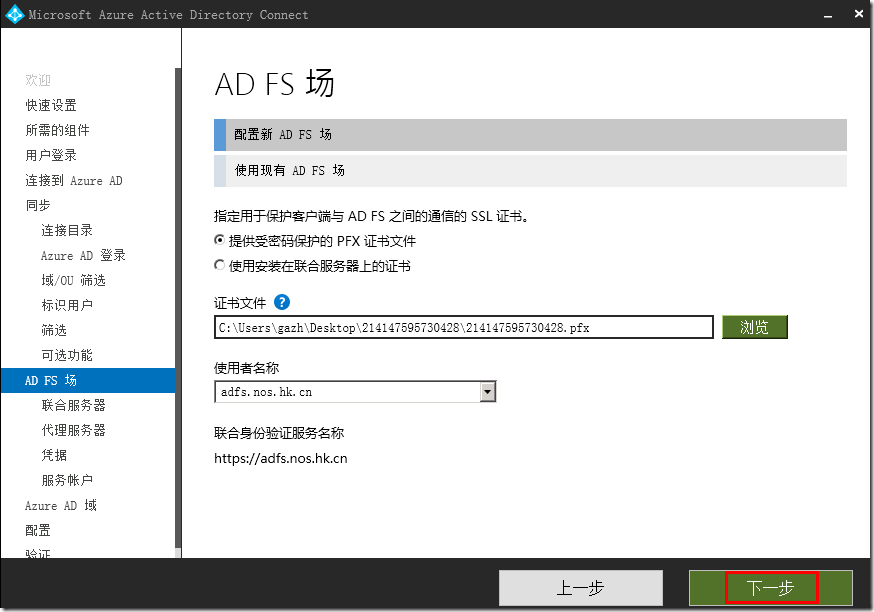

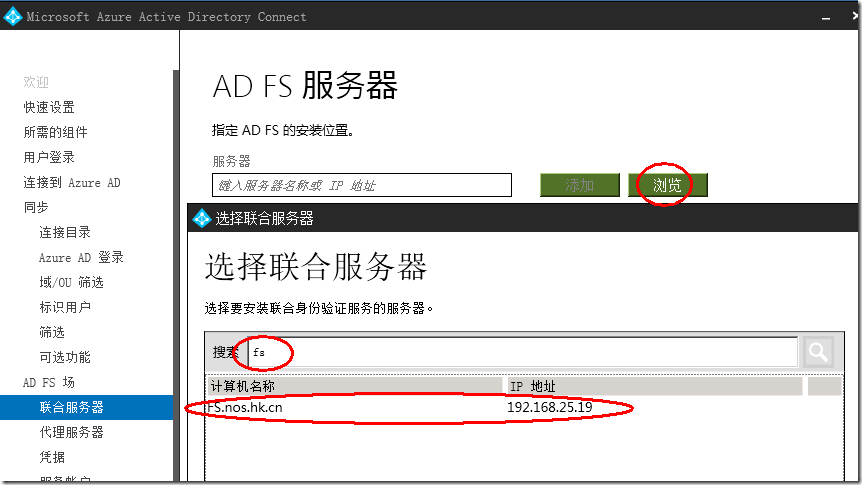

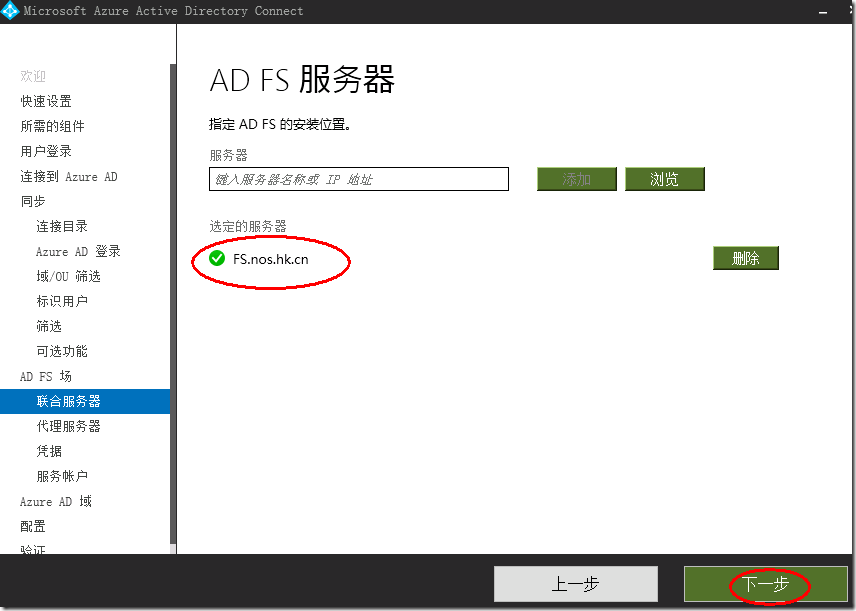

AD FS windows server 2012 R2 FS.nos.hk.cn

WebProxy windows server 2012 R2 WAP (不能加域,放在DMZ区)

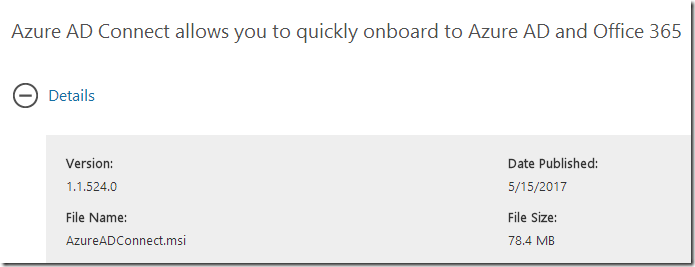

1)Azure AD Connect:https://www.microsoft.com/en-us/download/details.aspx?id=47594

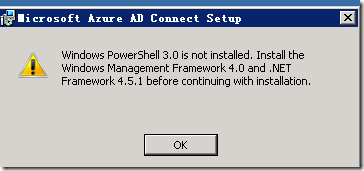

在DC08上安装 AzureADConnect.msi,Azure AD Connect 服务器必须安装 .NET Framework 4.5.1 或更高版本和 Microsoft PowerShell 3.0 或更高版本

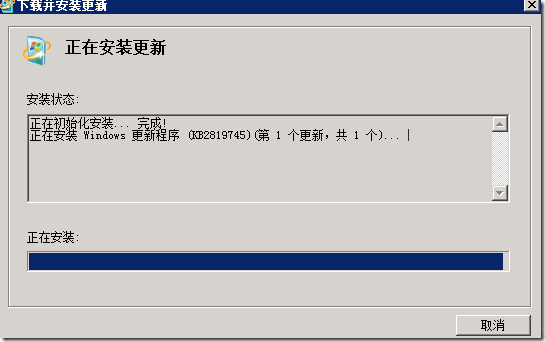

安装 PS 3.0 /.net 4.5.1: Azure AD Connect 依赖于 Microsoft PowerShell 和 .NET Framework 4.5.1

https://www.microsoft.com/zh-cn/download/details.aspx?id=40855

Windows6.1-KB2819745-x64-MultiPkg:https://download.microsoft.com/download/3/D/6/3D61D262-8549-4769-A660-230B67E15B25/Windows6.1-KB2819745-x64-MultiPkg.msu

Microsoft .NET Framework 4.5.1 (Offline Installer): https://download.microsoft.com/download/1/6/7/167F0D79-9317-48AE-AEDB-17120579F8E2/NDP451-KB2858728-x86-x64-AllOS-ENU.exe

2)为 Azure AD Connect 启用 TLS 1.2:

如果使用 Windows Server 2008R2,请确保已启用 TLS 1.2。 Windows Server 2012 服务器及更高版本上应该已经启用了 TLS 1.2。

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001

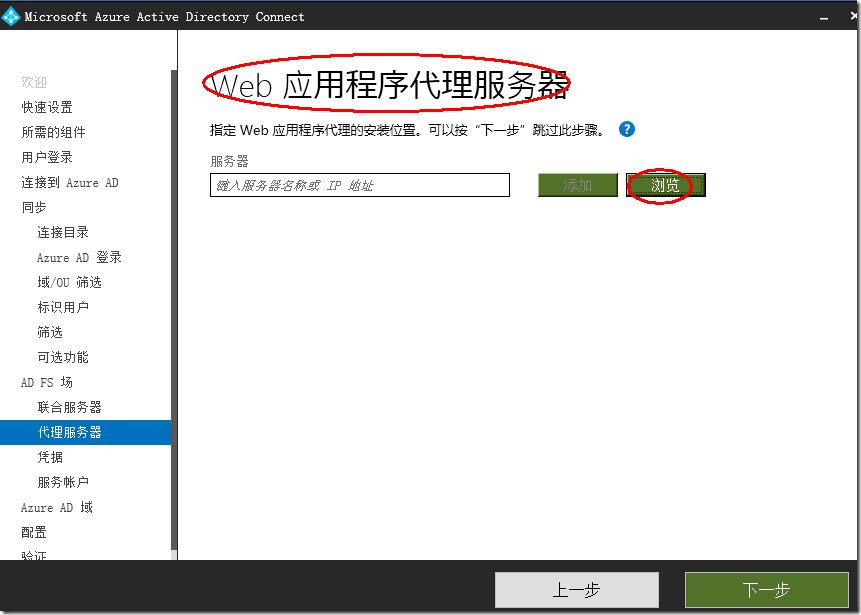

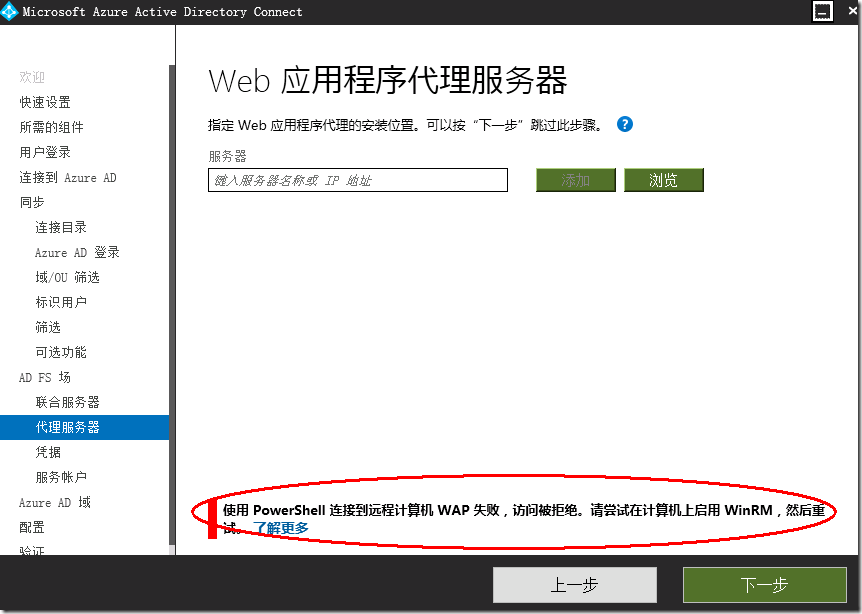

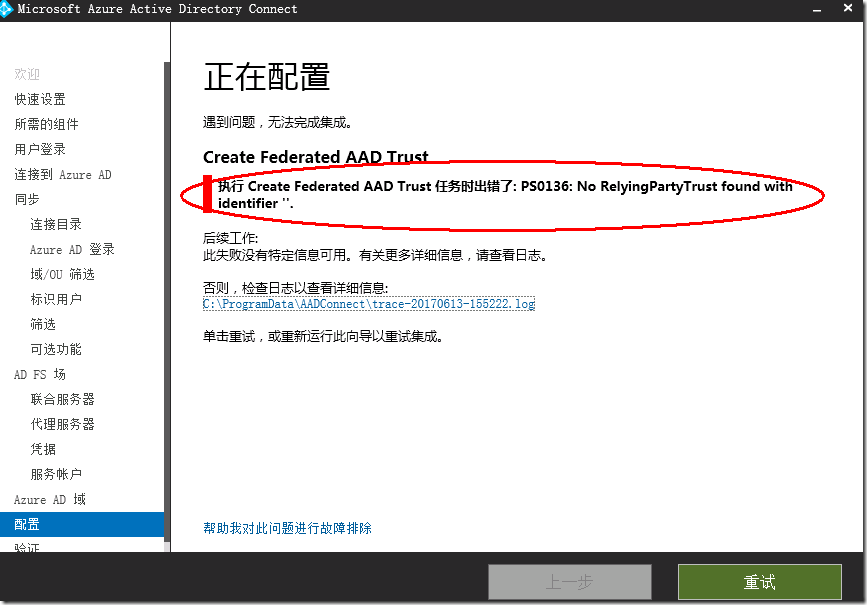

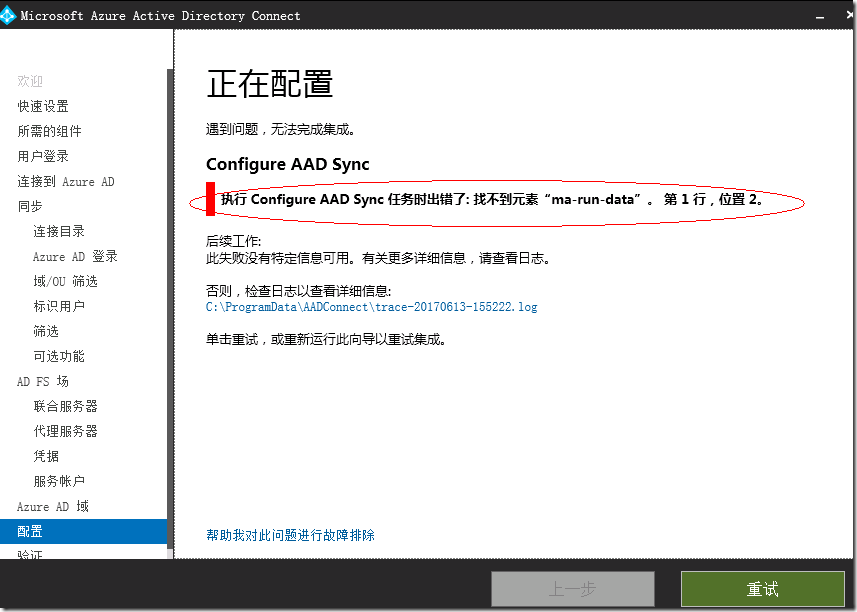

出错了,

如果目标服务器已加入域,请确保已启用“Windows 远程托管”

在权限提升的 PSH 命令窗口中,使用命令

Enable-PSRemoting –force如果目标服务器是未加入域的 WAP 计算机,则需要满足一些额外的要求

在目标计算机(WAP 计算机)上:

确保 winrm(Windows 远程管理/WS-Management)服务正在通过“服务”管理单元运行

在权限提升的 PSH 命令窗口中,使用命令

Enable-PSRemoting –force在运行向导的计算机上(如果目标计算机未加入域或者是不受信任的域):

在权限提升的 PSH 命令窗口中,使用命令 :

Set-Item WSMan:\localhost\Client\TrustedHosts –Value <DMZServerFQDN> -Force –Concatenate

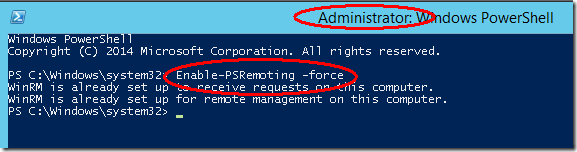

在服务器AD FS上运行:Enable-PSRemoting –force

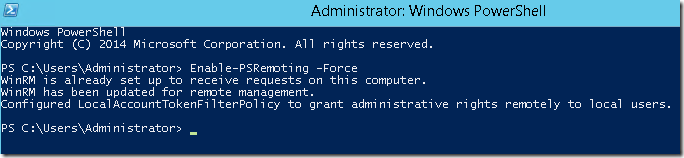

在WAP服务器上:

运行:Enable-PSRemoting –force

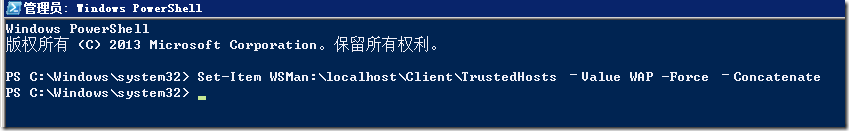

在DC08上运行:

Set-Item WSMan:\localhost\Client\TrustedHosts –Value WAP -Force –Concatenate

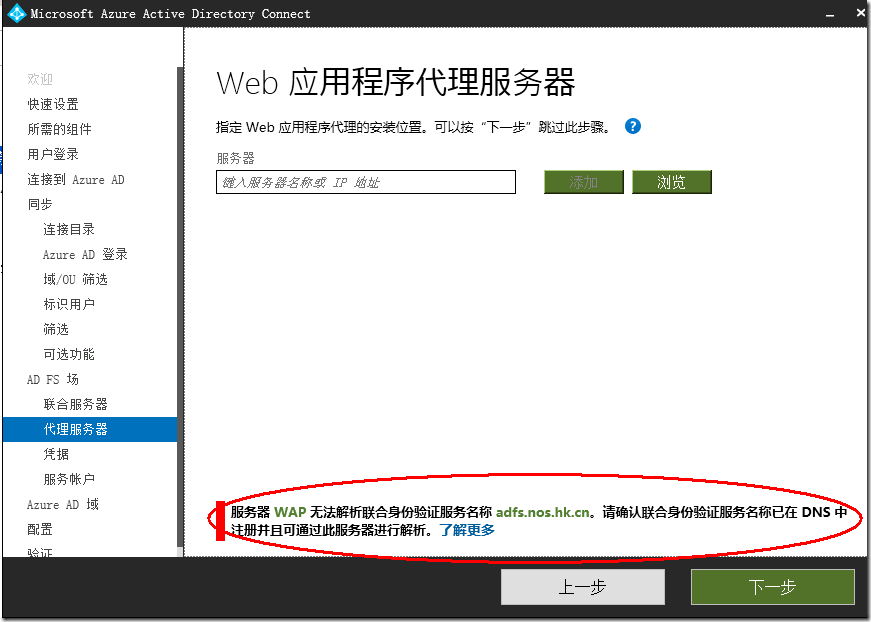

在WAP无法解析adfs.nos.hk.cn

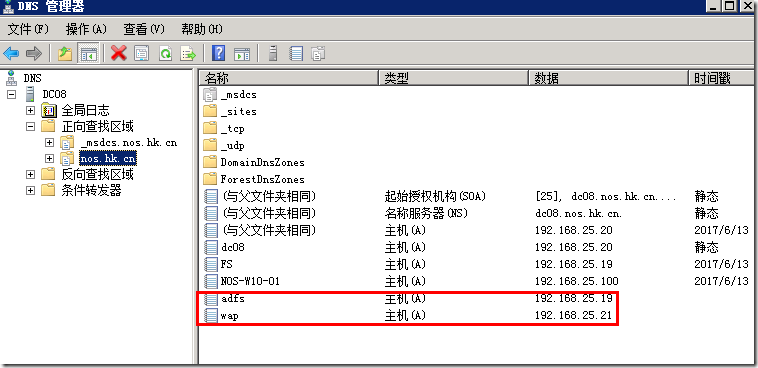

在DC的DNS服务器和添加:

adfs和wap两条记录:

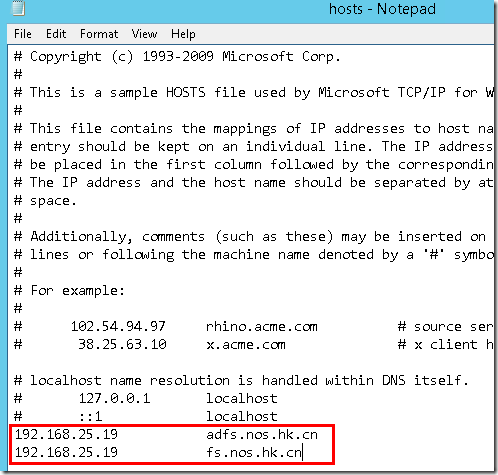

和WAP服务器中host文件中添加:

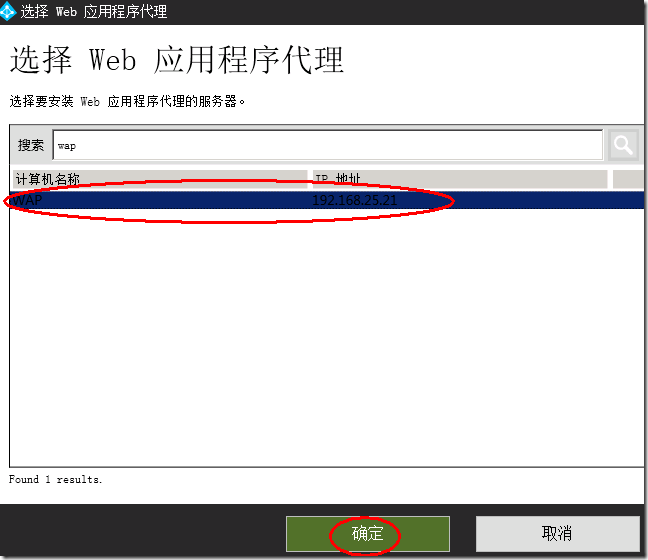

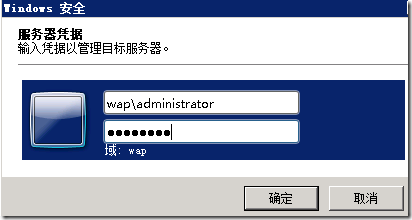

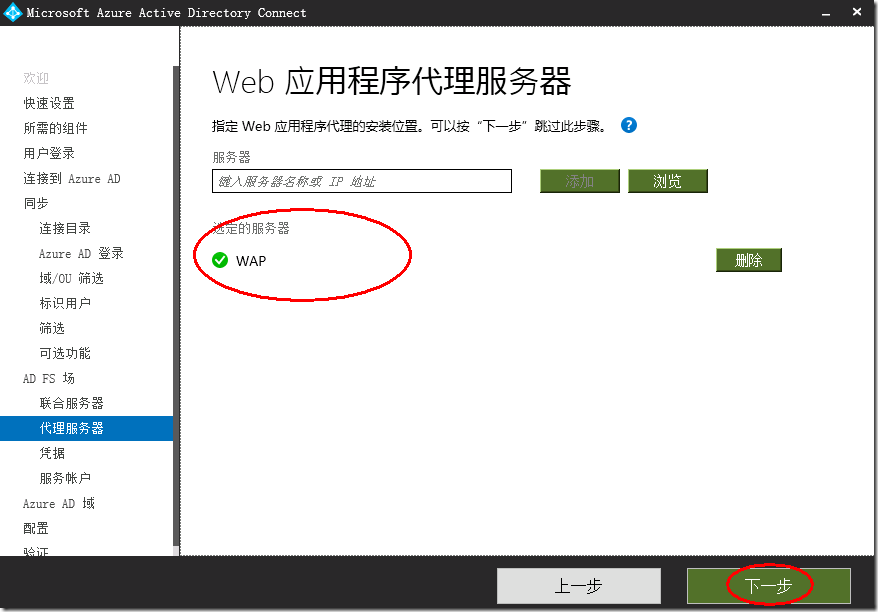

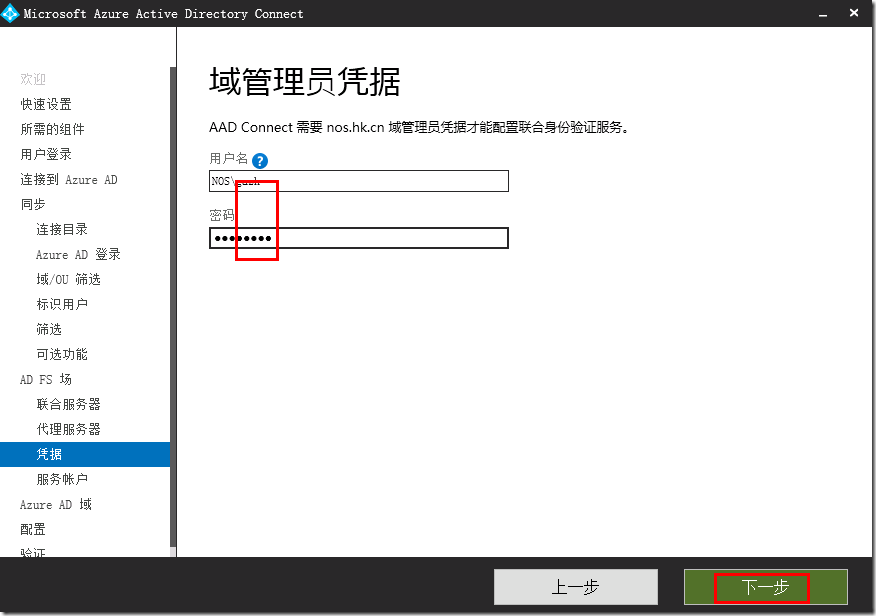

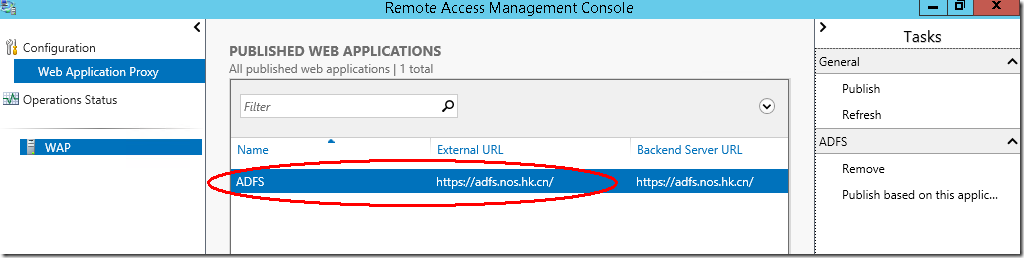

再添加WAP服务器成功:

出错了:

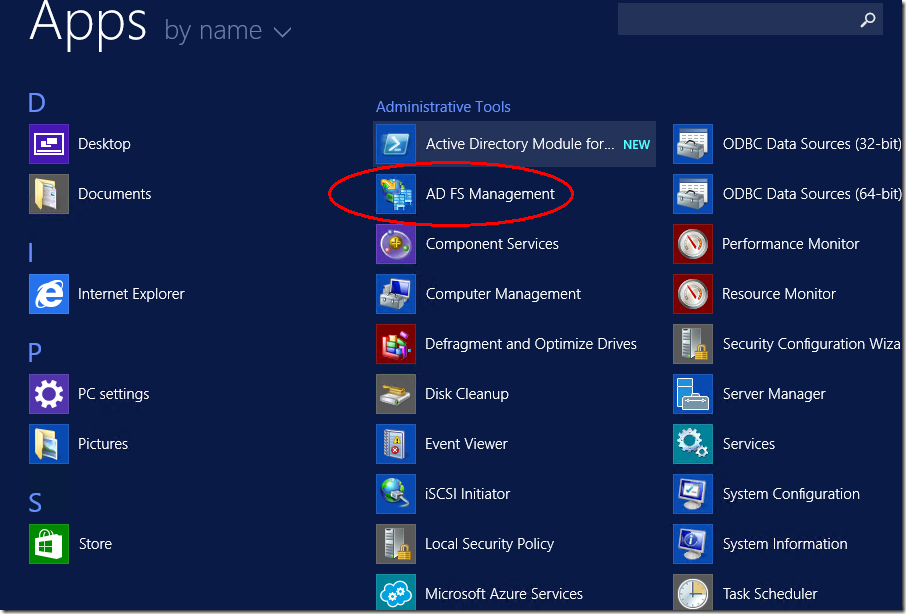

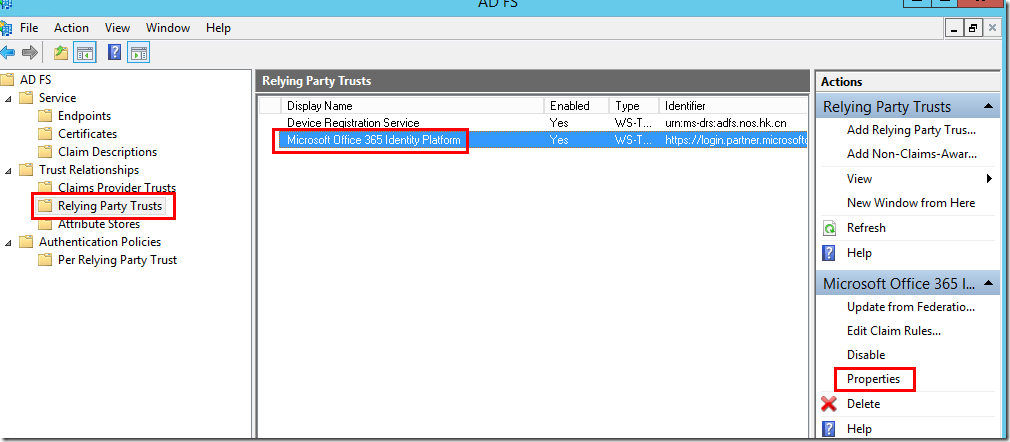

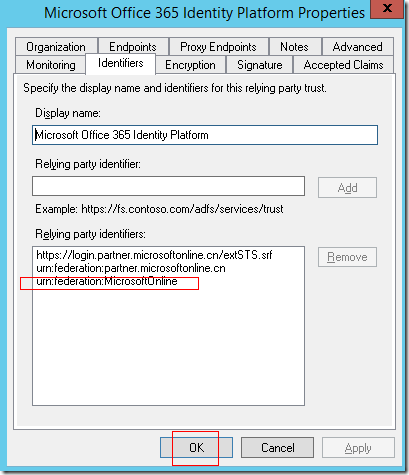

添加:urn:federation:MicrosoftOnline

然后返回重试:

然后又出错了:

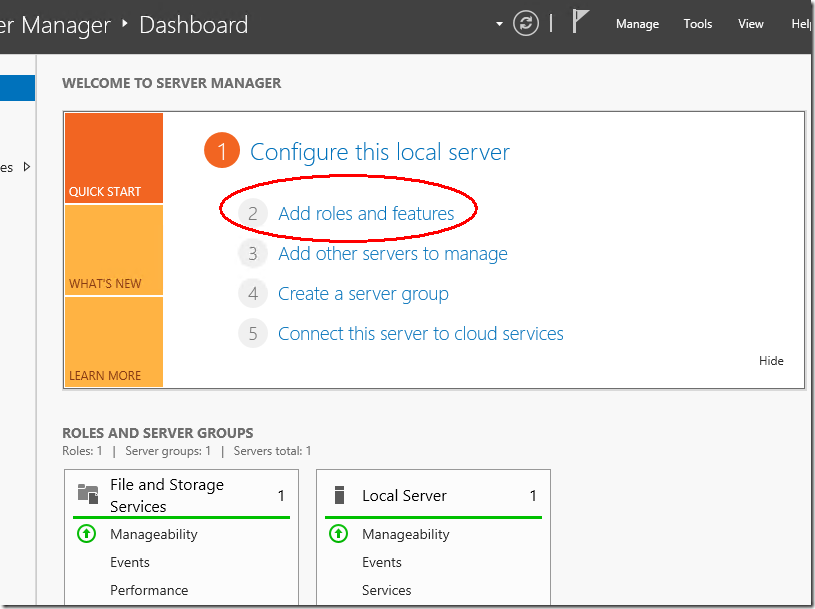

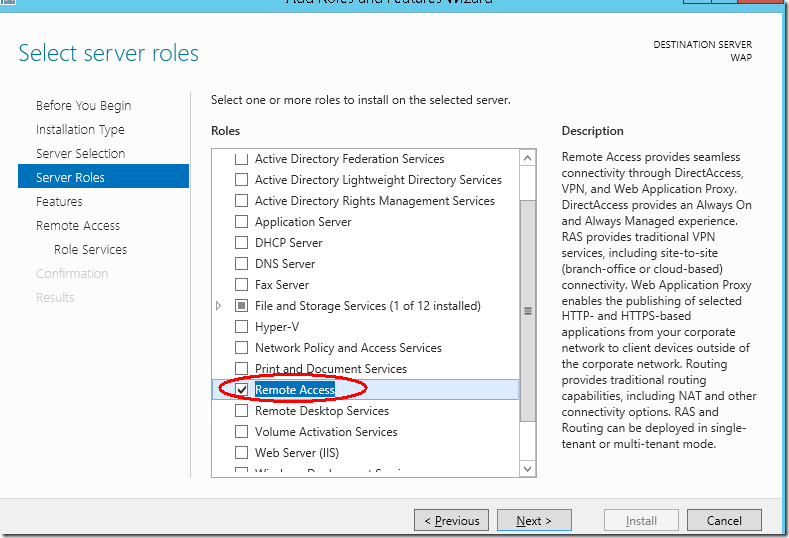

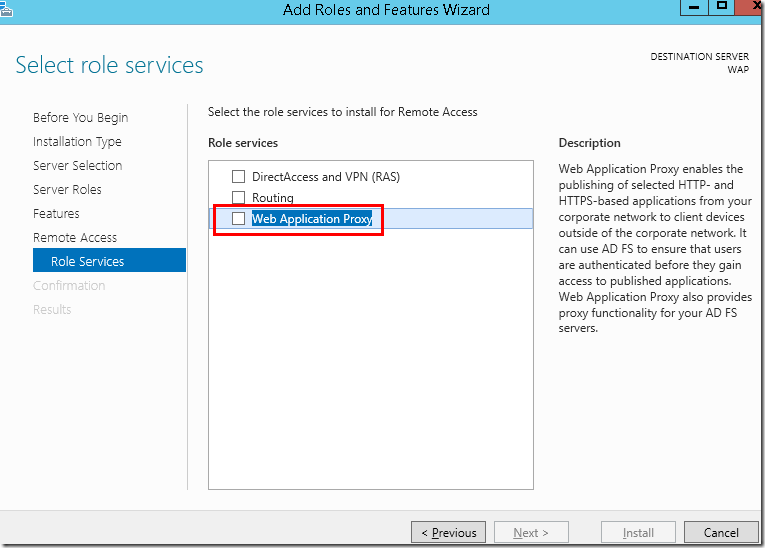

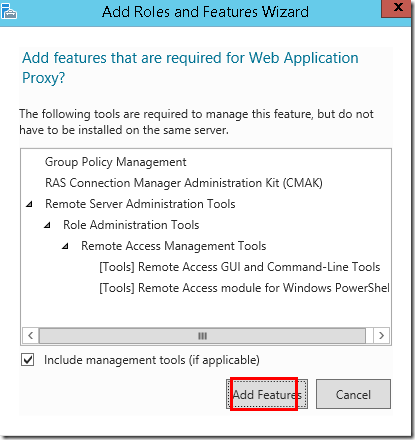

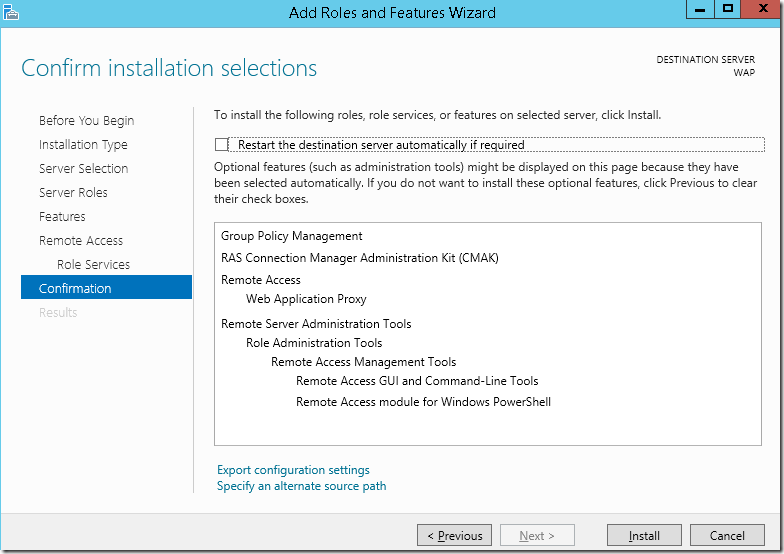

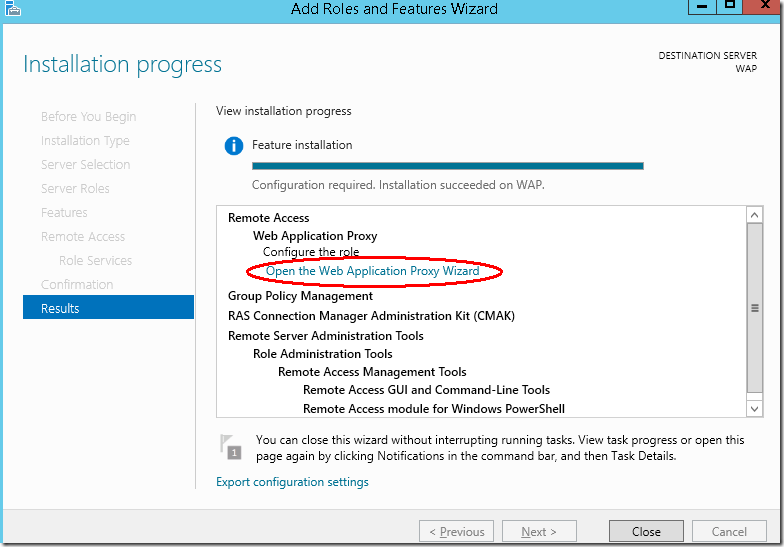

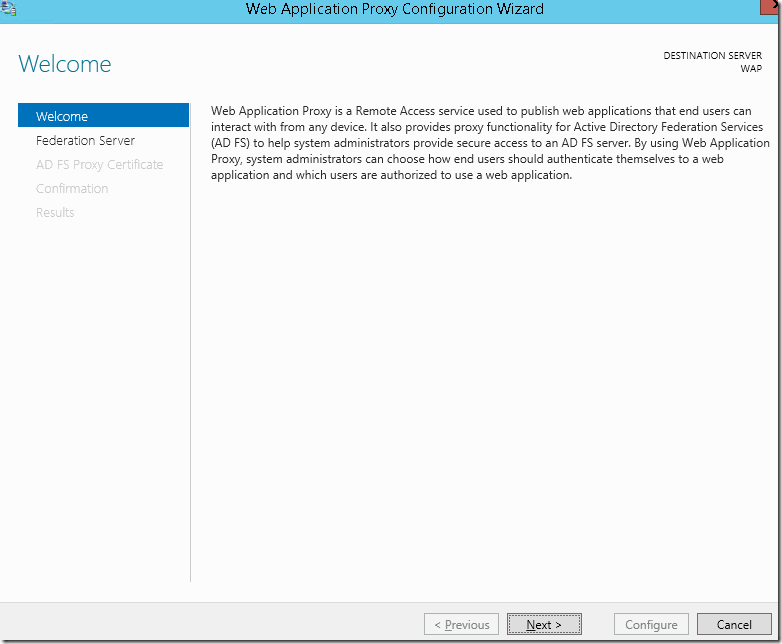

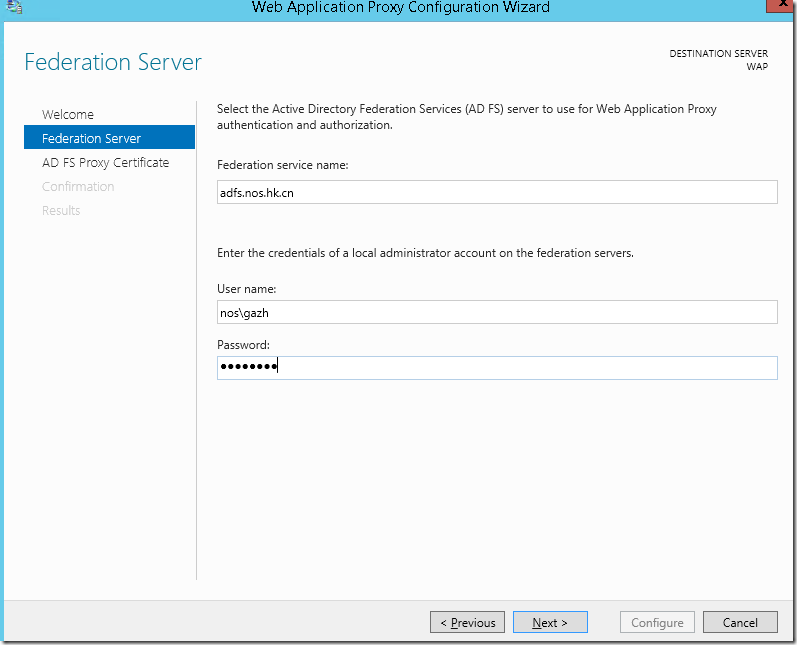

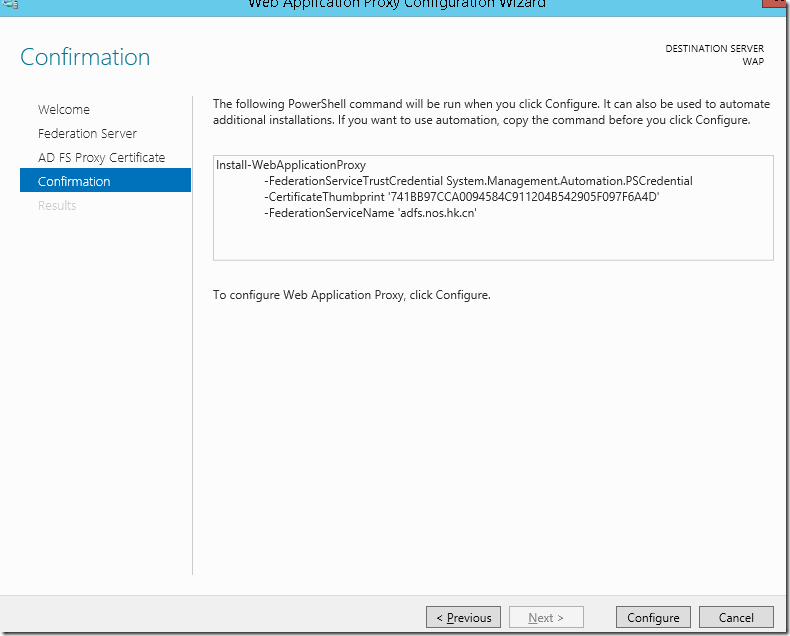

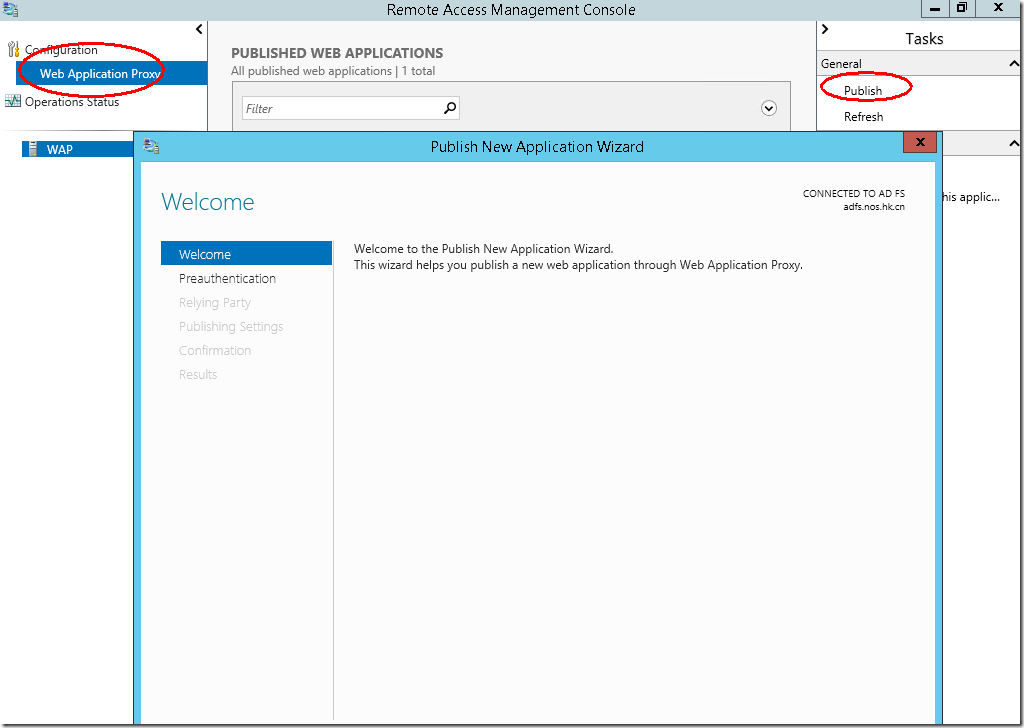

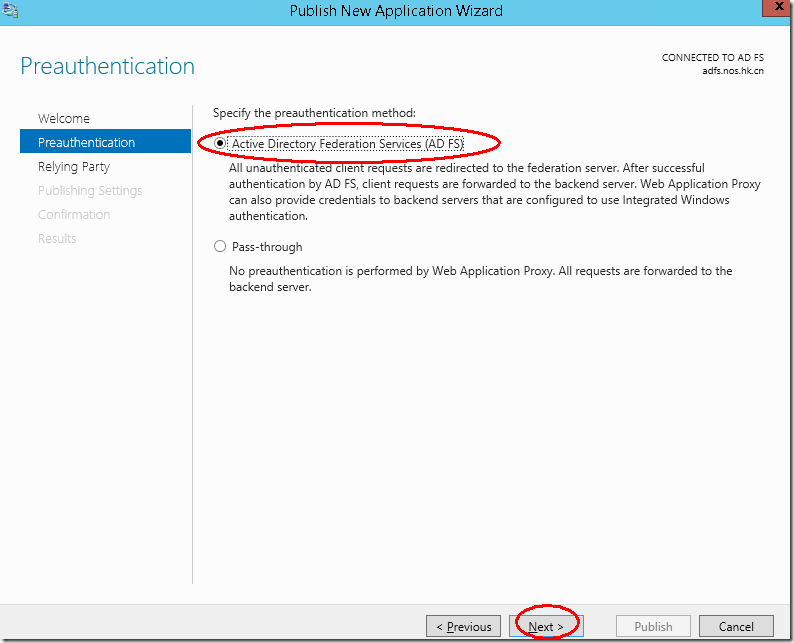

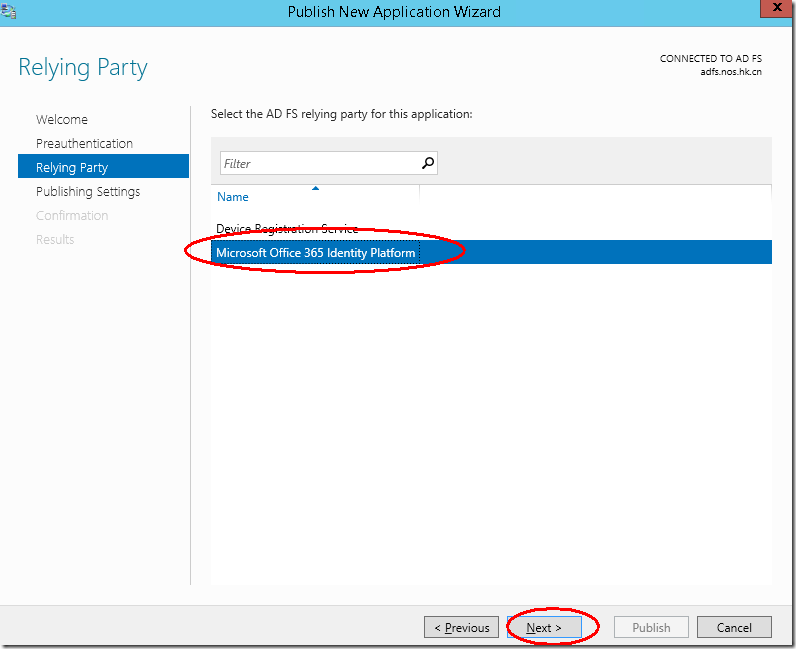

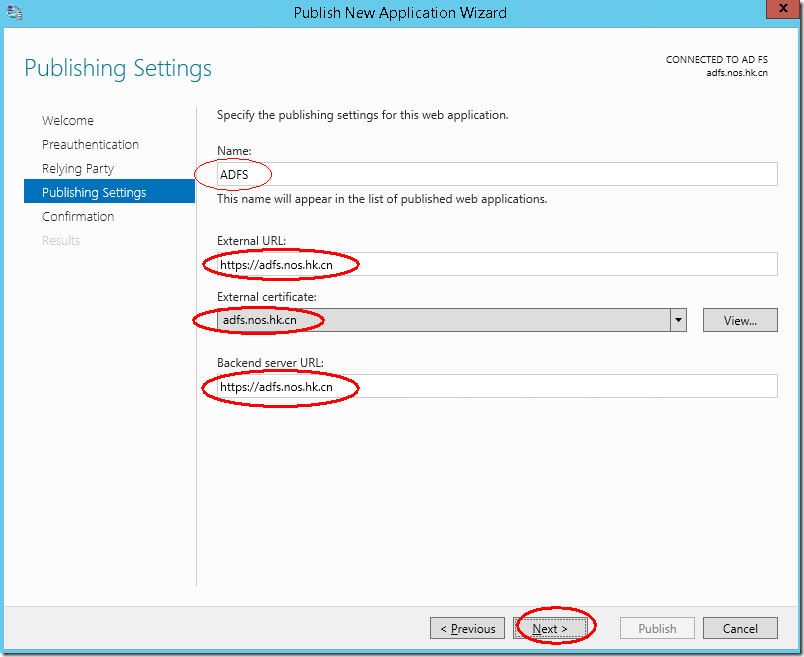

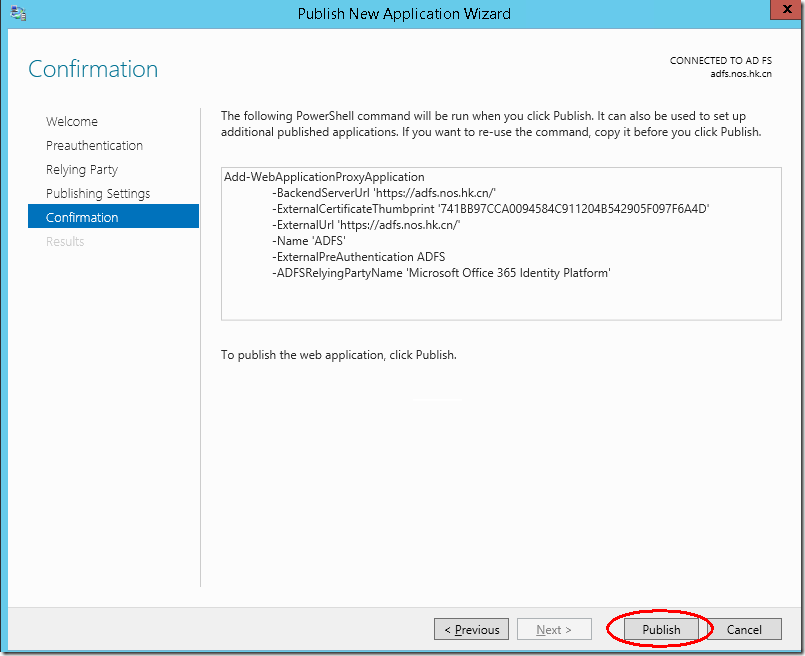

在WAP手动上安装:WAP

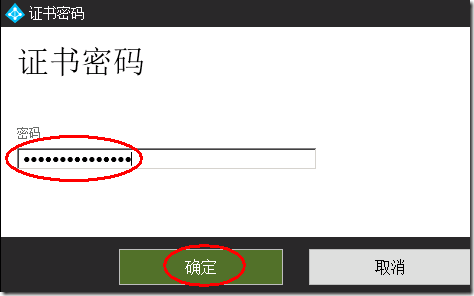

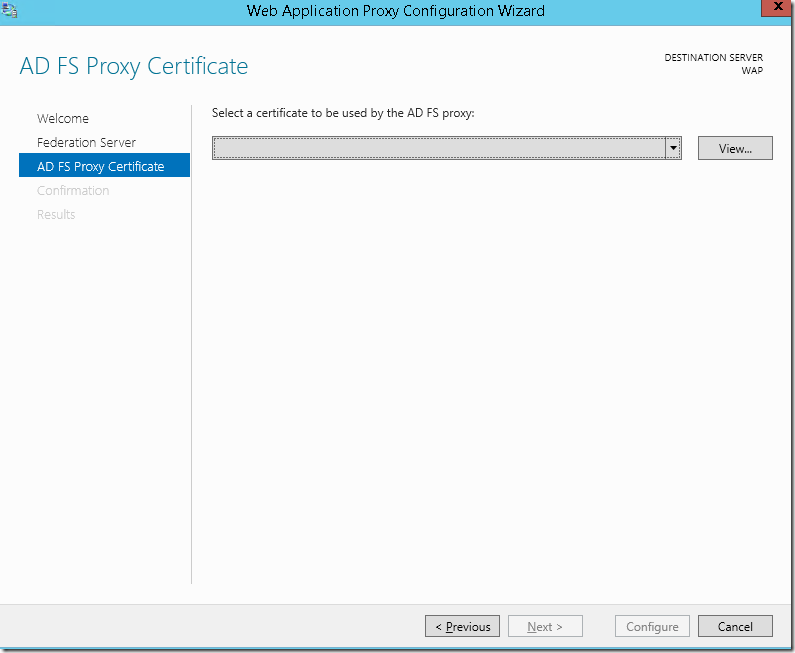

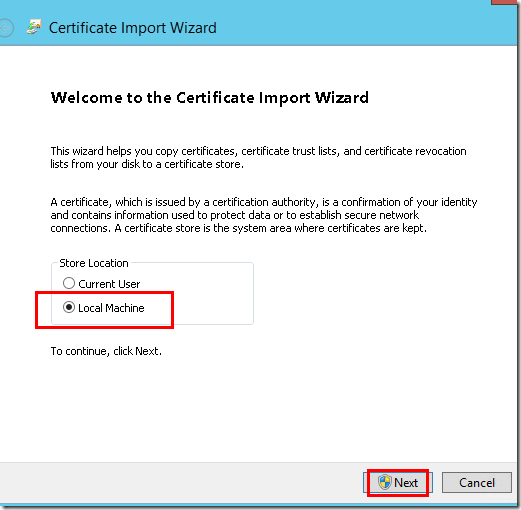

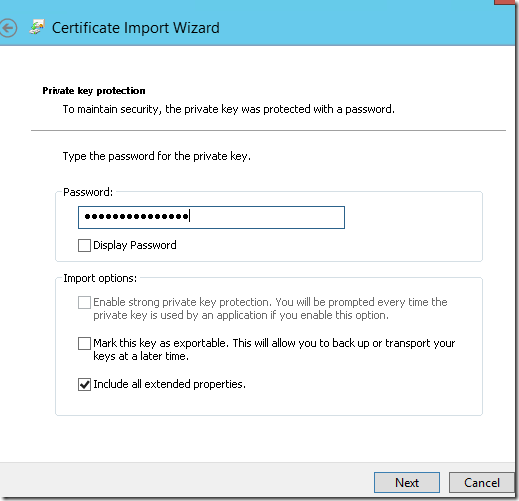

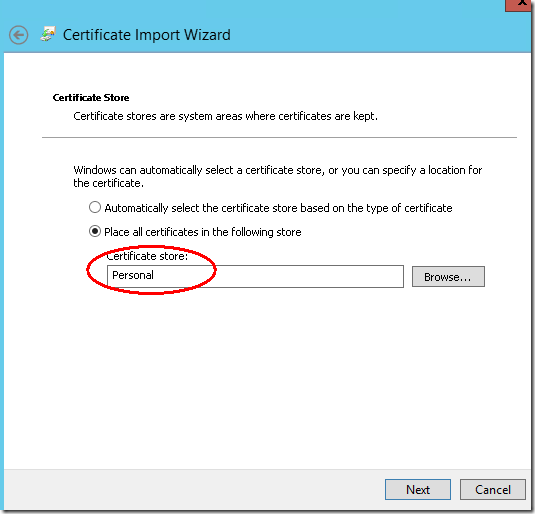

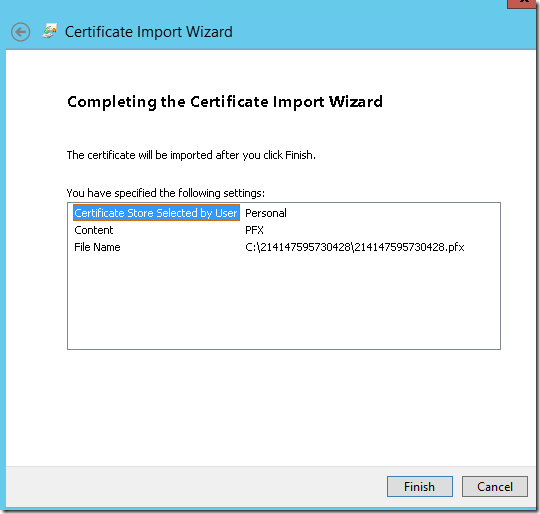

得先导入证书:

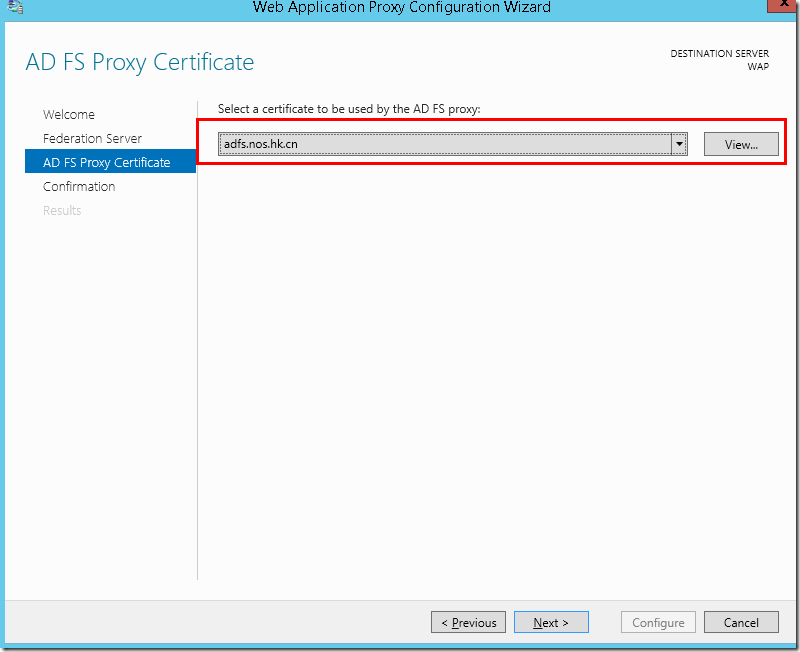

返回向导,就可以选择证书了:

然后返回Azure AD Connect配置,点重试!

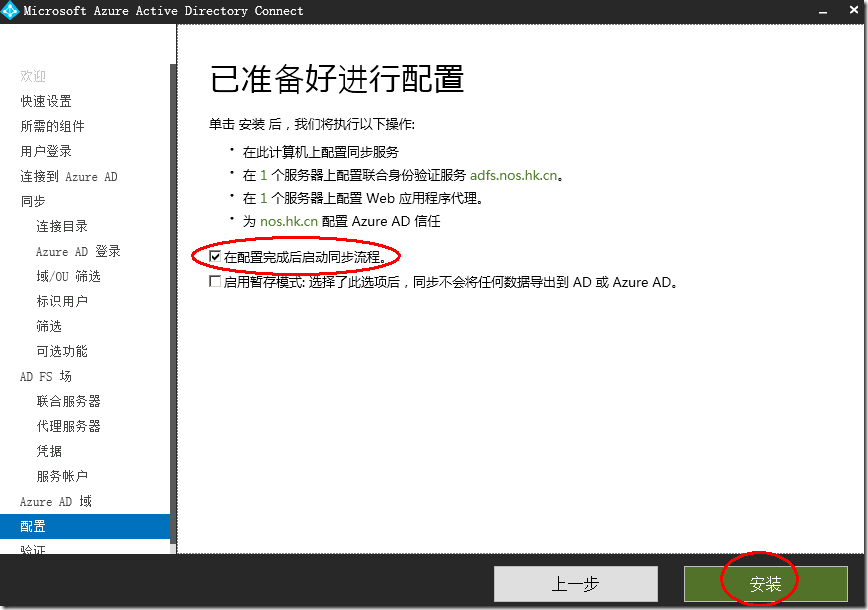

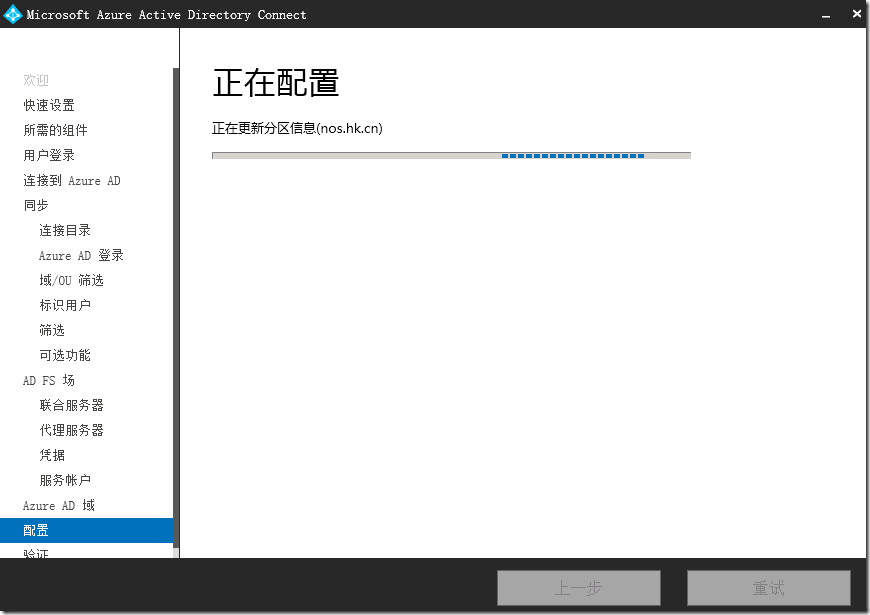

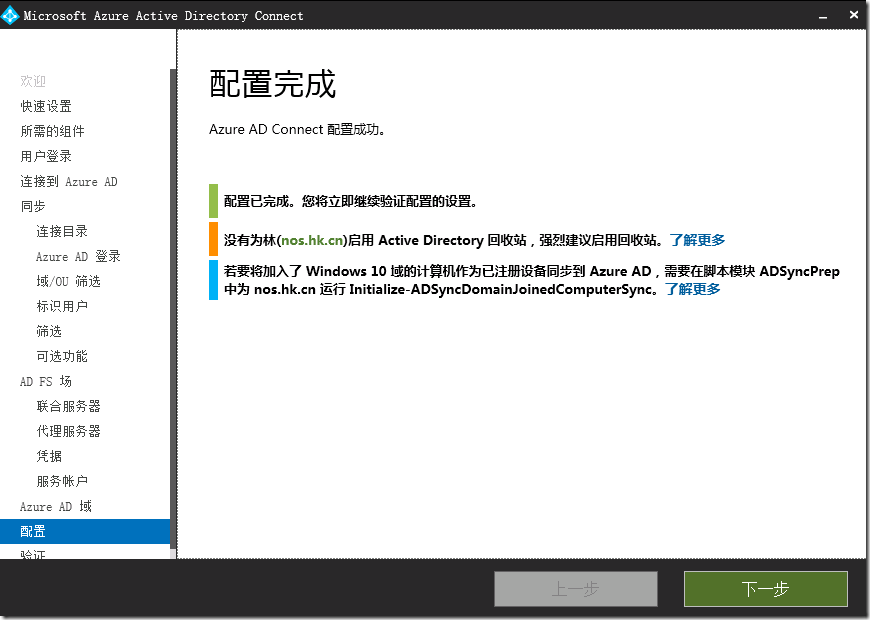

配置完成,下一步:

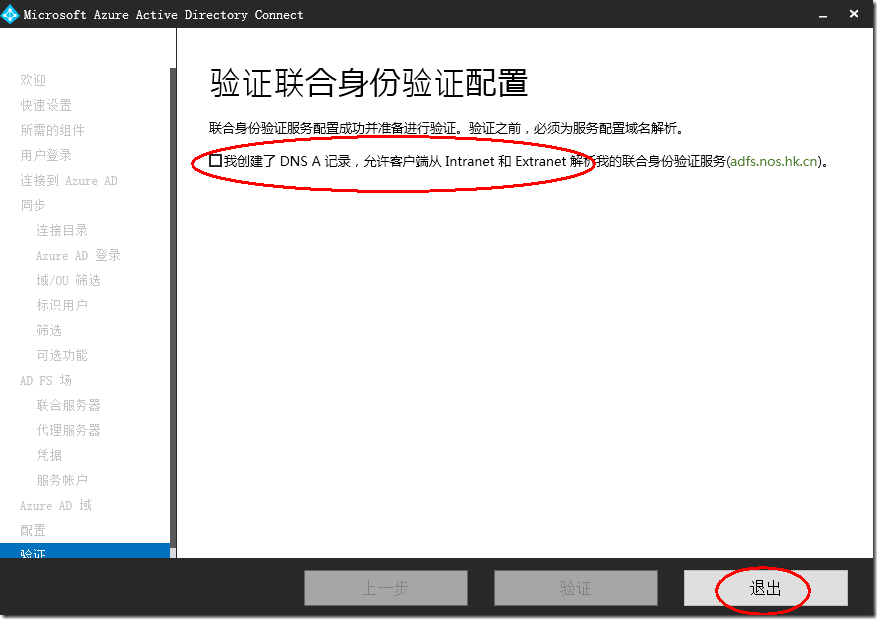

配置外网DNS添加A记录:

配置防火墙端口映射:

将外网IP的443 端口映射到DMZ区的WAP服务器的443

接下来验证一下ADFS是否OK?

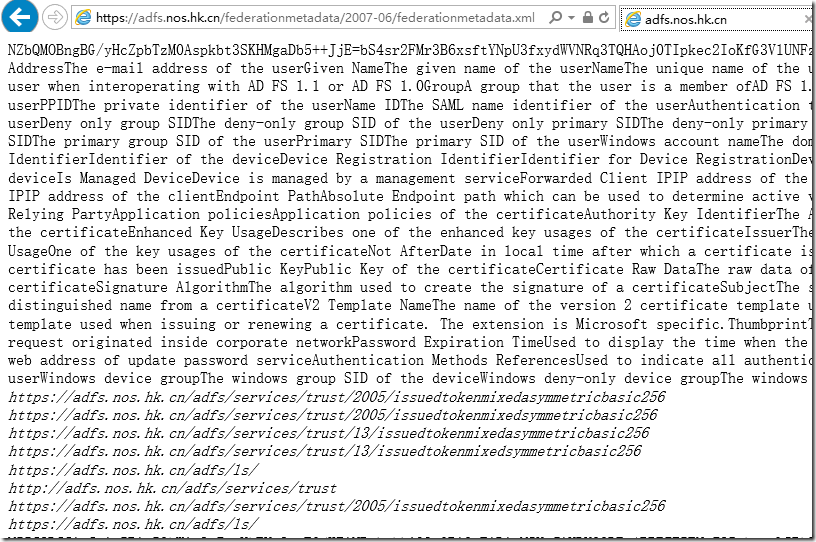

To verify that a federation server is operational

Open a browser window and in the address bar, type the federation server name, and then append it withfederationmetadata/2007-06/federationmetadata.xml to browse to the federation service metadata endpoint. For example,https://fs.contoso.com/federationmetadata/2007-06/federationmetadata.xml .

If in your browser window you can see the federation server metadata without any SSL errors or warnings, your federation server is operational.

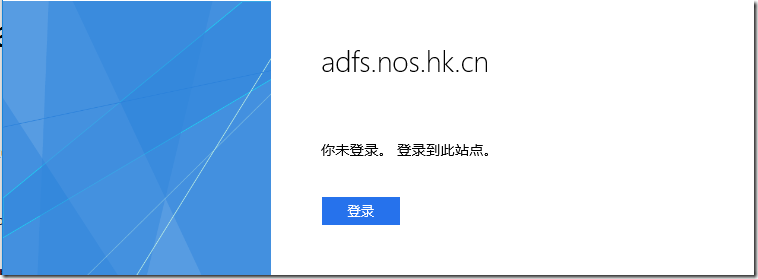

You can also browse to the AD FS sign-in page (your federation service name appended with adfs/ls/idpinitiatedsignon.htm, for example, https://fs.contoso.com/adfs/ls/idpinitiatedsignon.htm). This displays the AD FS sign-in page where you can sign in with domain administrator credentials.

1.在IE访问:https://adfs.nos.hk.cn/federationmetadata/2007-06/federationmetadata.xml

2.访问:https://adfs.nos.hk.cn/adfs/ls/idpinitiatedsignon.htm

这说明ADFS配置成功。

接下来,我们配置加入域的客户端SSO

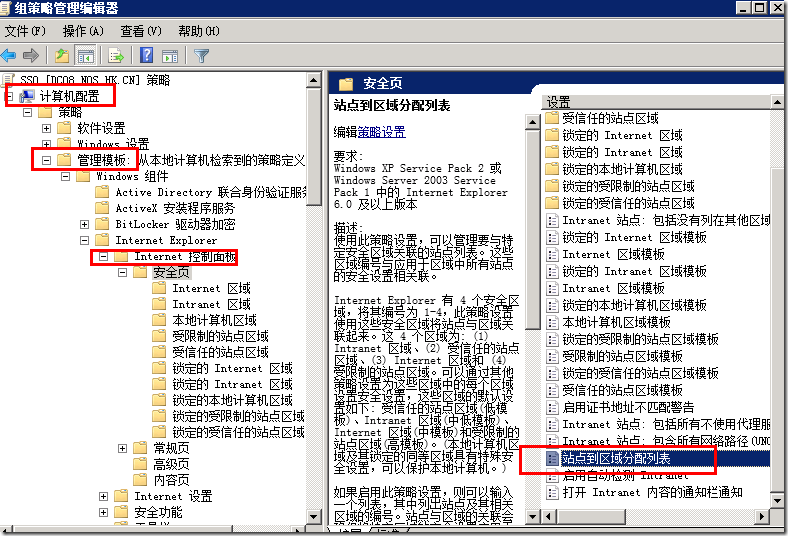

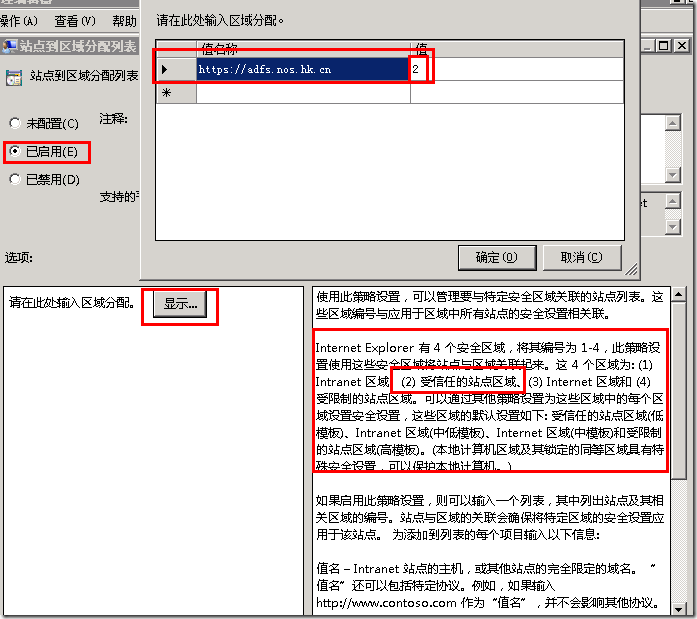

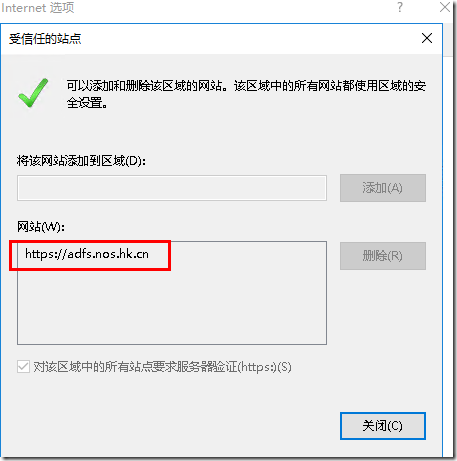

组策略设置IE受信任站点:

1、在计算机配置 - 管理模板 - Windows组件 - Internet控制面板中,有一项站点到区域分配列表:

确保https://adfs.nos.hk.cn 加受信任的区域:

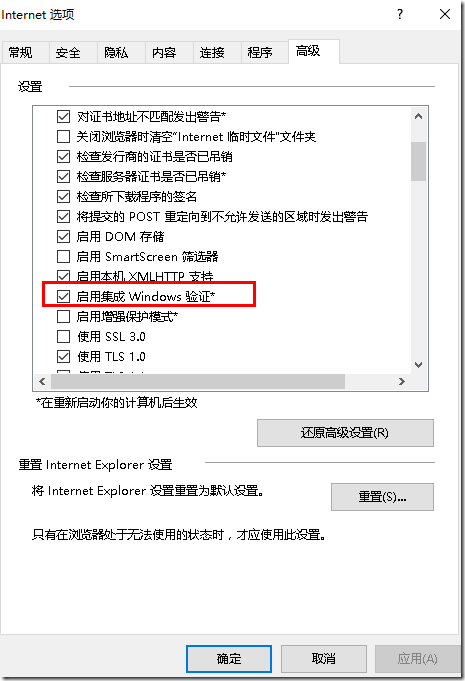

确保IE设置高级中的“启用集成Windows 验证”选中:

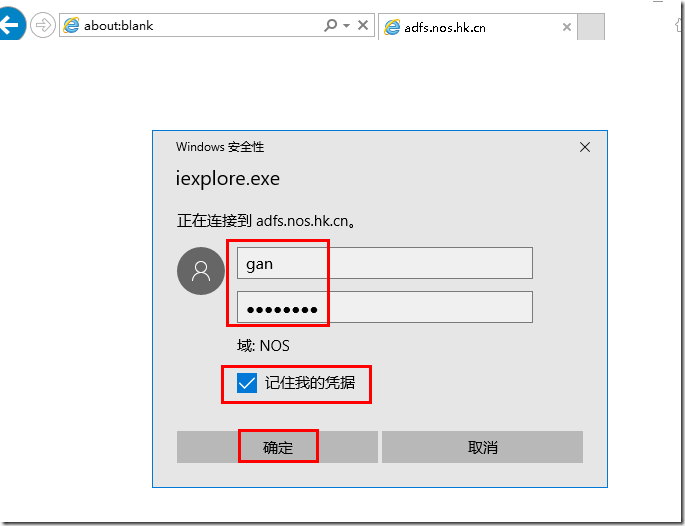

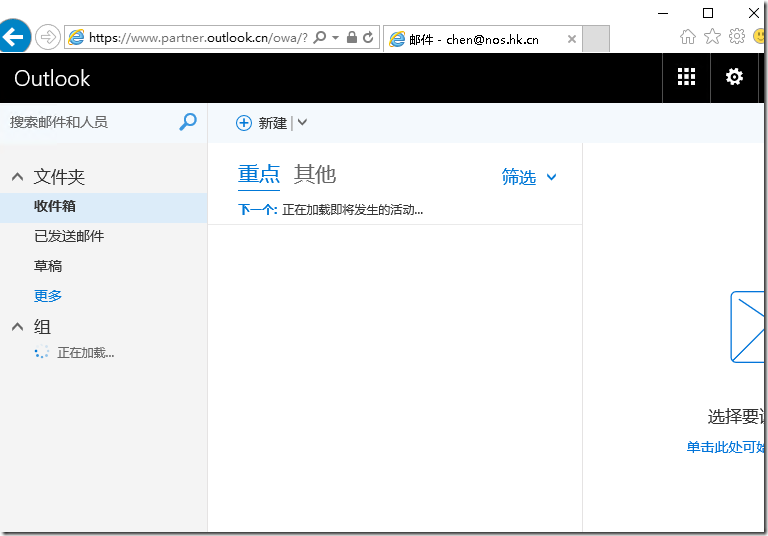

然后在IE中打开owa.nos.hk.cn登录 OWA:

自动跳转到adfs.nos.hk.cn

输入要登录的域账号和密码,并选中“记住我的凭据”:

以后就会自动登录不用在输入账号密码会自动登录 啦!

总结:Office 365 与AD FS 做SSO 主要注意有以下几点:

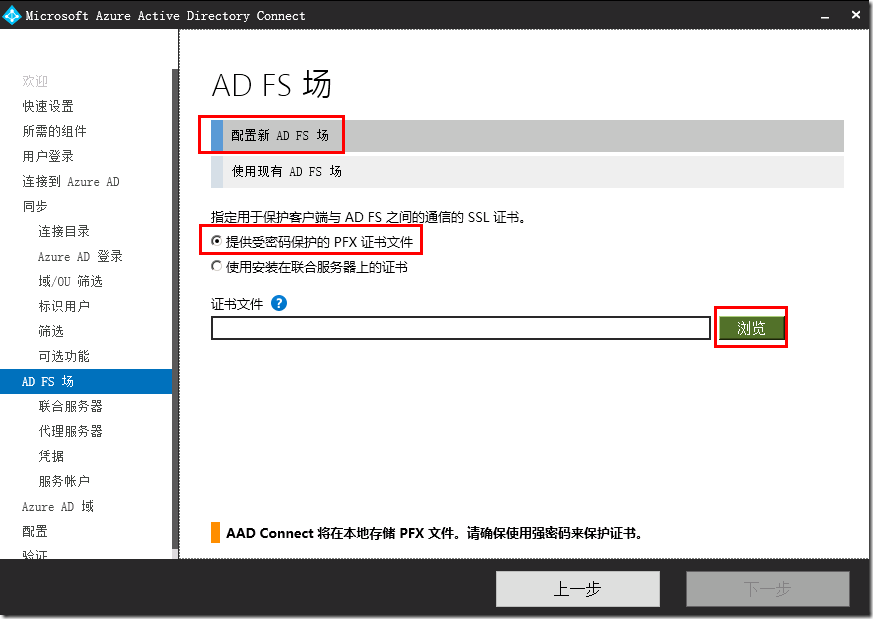

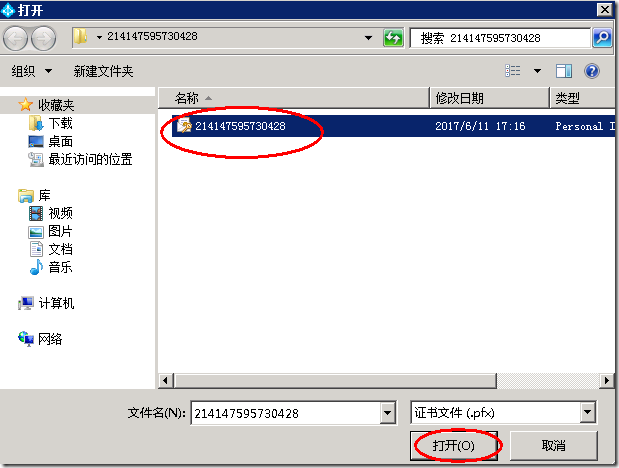

1.要有一张公网的证书,本次实验用的Symantec的免费证书,只支持一个域名,(之前的StarSSL证书不能用了)

2.用最新的Azure AD Connect 1.1.524.0 发布时间为:2017/5/17 最好是先安装好ADFS和WebProxy服务器,

不然会出现本次实验中的两次错误。

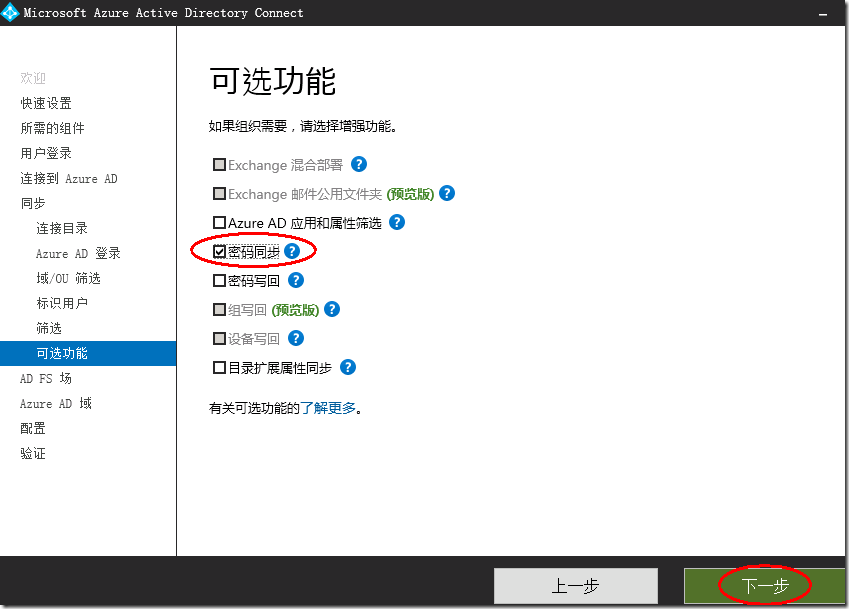

3.在做AD FS之前最好先做密码同步。

转载于:https://blog.51cto.com/ganzy/1936968

445

445

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?