昨晚朋友说服务器中毒了,他说明天重新安装一下系统,我说别安装的,咱们看一下把,就有了这次的记录中毒的博客, 因为是事后记录的,有的没有图了,只能写出来了。DoS:Linux/Xorddos!rfn :特洛伊***拒绝服务 连接服务后 我直接ll `which top` 看看大小 和别的机器比较下看看有没有让人修改 我执行top 是能看到的有一个几个字母组成的进程/proc/进程号/exe 就能看到这个进程在哪里。 先 把那个进程暂停 kill –STOP 进程号

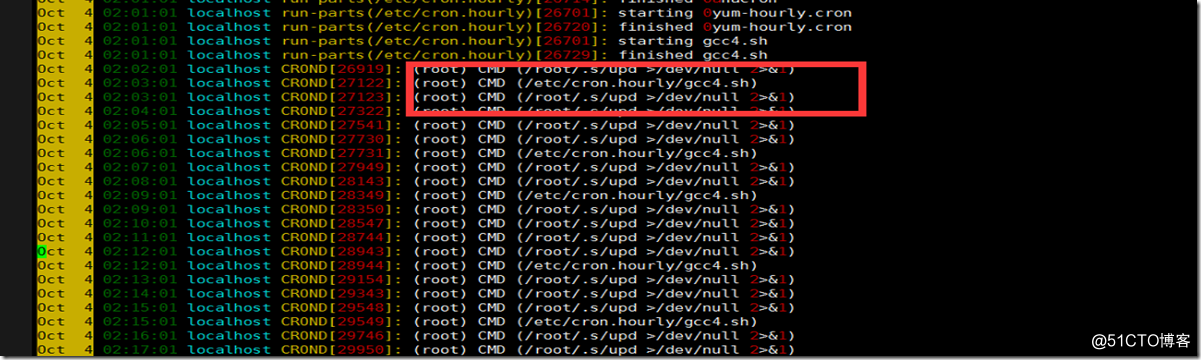

crontab –l 是看不到东西的 我直接在/etc/crontab里面可以看到一个任务在执行 下面是我看 /var/log/cron日志里面的 记录 就是这个任务在每三分钟执行一次。 先把这个任务删除,lsattr /etc/crontab 看看有没有+i 权限 删除之后加上+i 属性后锁死这个文件。chattr +i /etc/crontab就锁死了

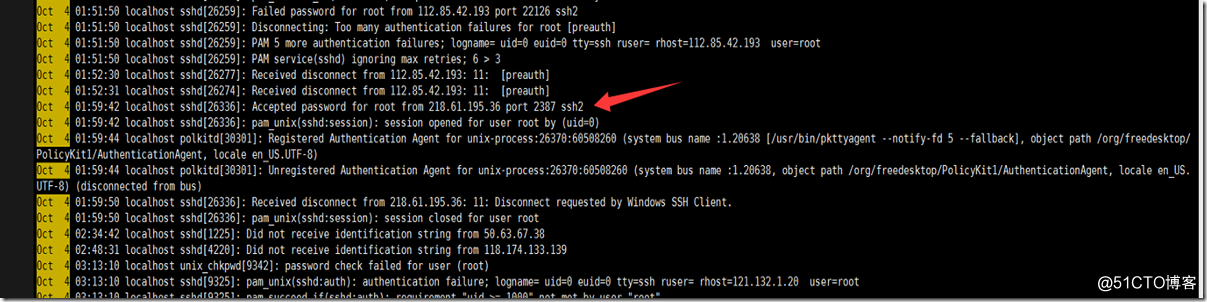

后来看secure的日志 发现有暴力破解,并且这个Ip 登录了系统

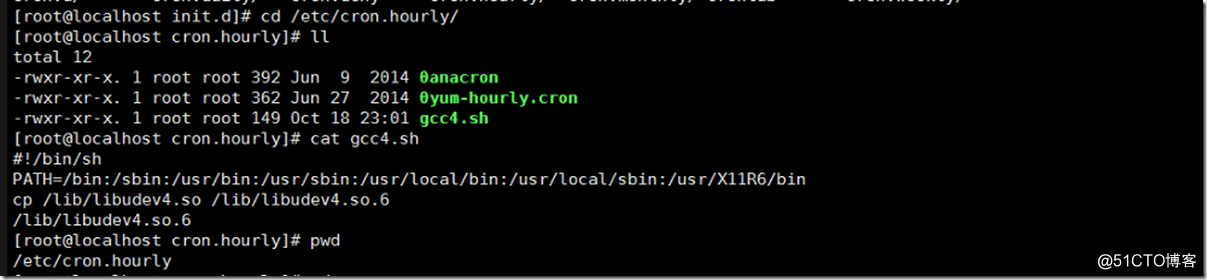

看下那个脚本的内容是什么,就是cp一个libudev4.so 到libudev4.so.6 再执行,那哥们问我为什么copy一个在执行,哥当时就懵逼了

why,写博客的时候想清楚了,你如果找到了病原体,只是删除了libudev4.so.6 而不是删除了libudev4.so 这个任务在执行就又开始了。

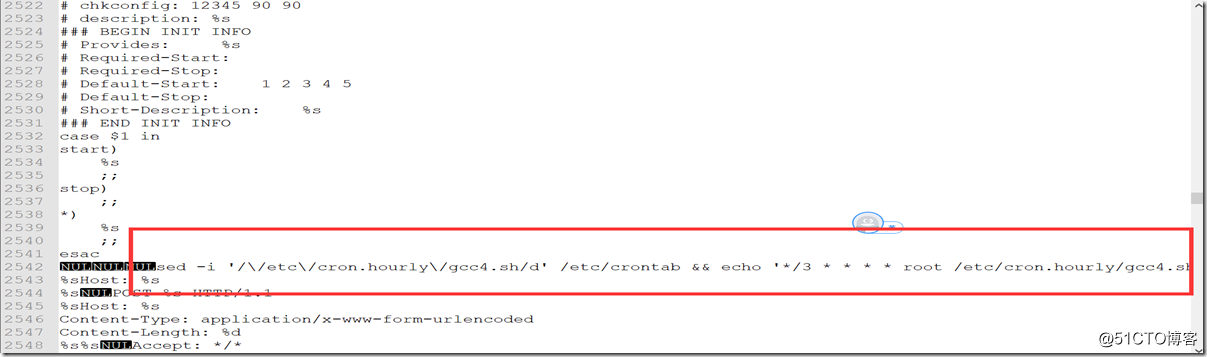

这个脚本里面是加密的看不了。但是有的内容可以看到,如下:

下面是用notepad打开的内容截图

删除脚本删除的时候报错就是因为有隐藏权限+i了 先取消在删除就行。

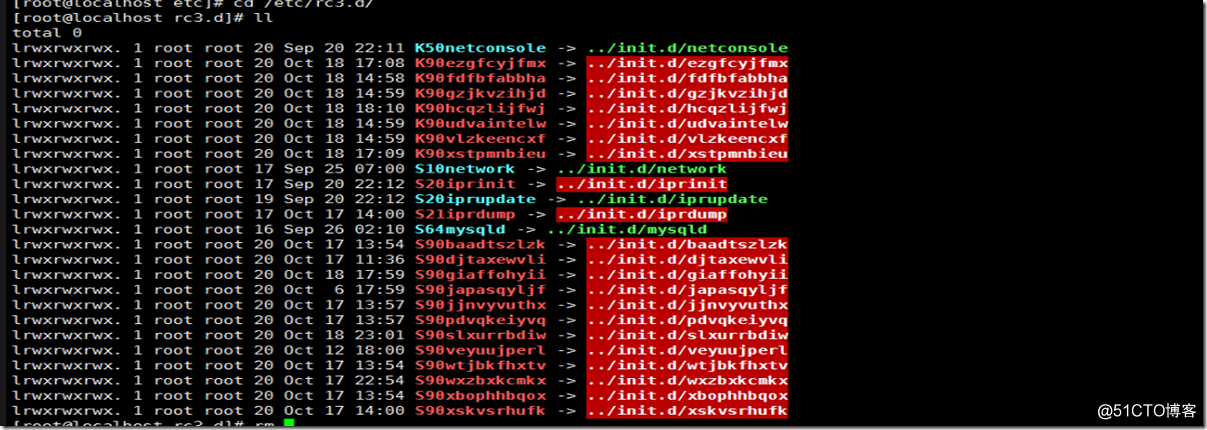

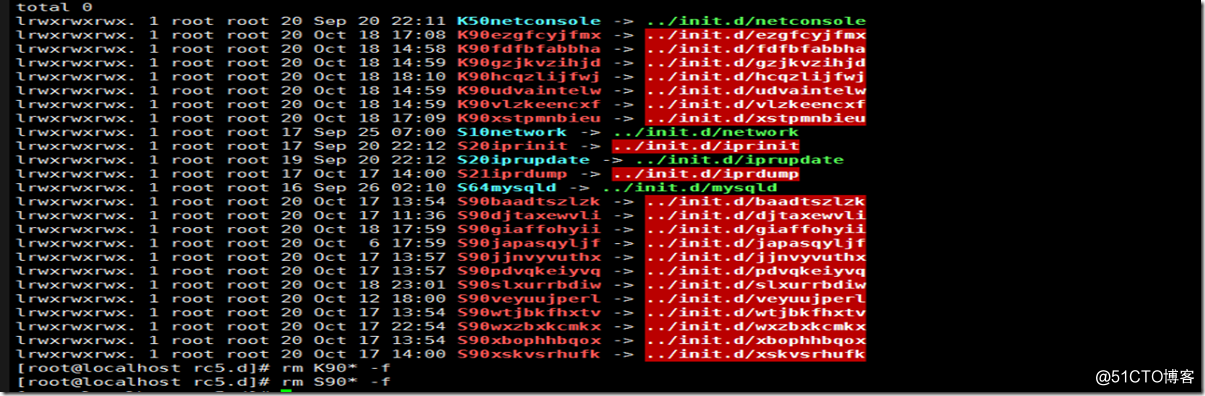

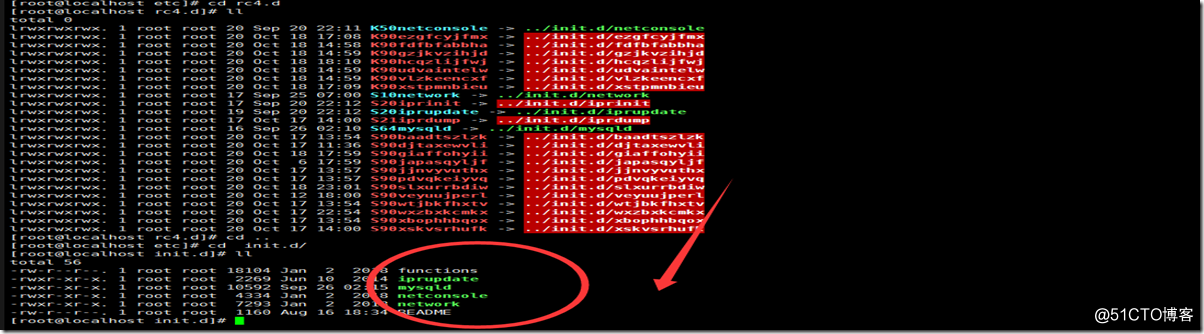

那个任务执行了后就会在/etc/rc.3.d/ rc.5.d init.d下生成一些启动文件,和你top出来的那个进程一样的。删除了init.d下就行了因为都是软连接。

之后重启下系统就没问题了。

防止在进来

把密码改的复杂了,防火墙加了源地址到ssh限制了。

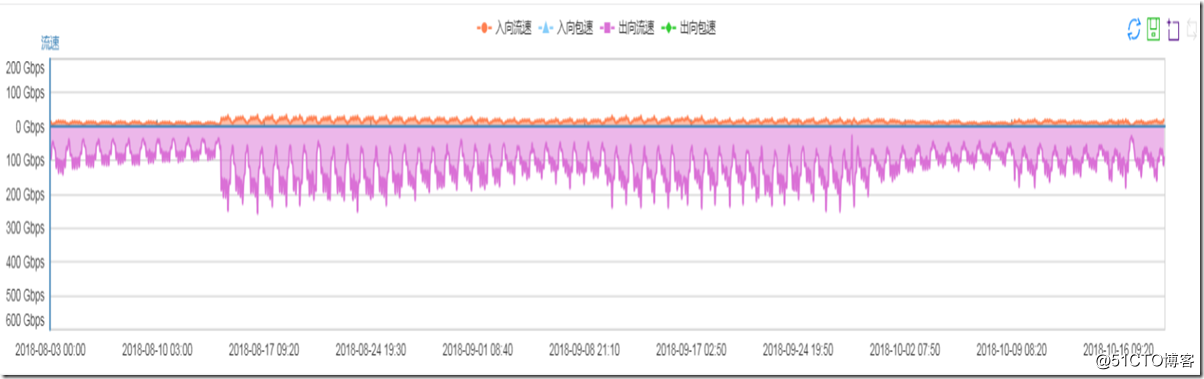

当时的流量图

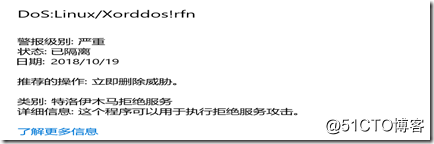

我把***直接放到笔记本微软的直接给报下面的信息

http://antivirus.neu.edu.cn/scan/ssh.php 这里东北大学网络中心正好有***的的ip 里面有怎么用他们这个名单的方式。

http://down.51cto.com/data/2453461 文件的源码在这,你如果想测试可以在虚拟机里面跑一下这个东西。

下面是网上搜索的知识点:

http://www.clamav.net/documents/installing-clamav#rhel https://www.fireeye.com/blog/threat-research/2015/02/anatomy_of_a_brutef.html

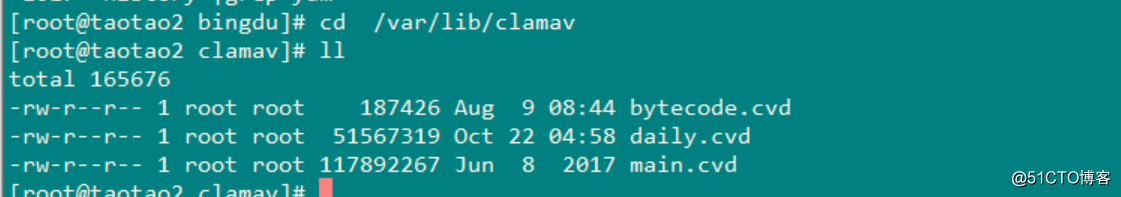

clamav杀毒软件的安装:

yum install clamav-server clamav-data clamav-update clamav-filesystem clamav clamav-scanner-systemd clamav-devel clamav-lib clamav-server-systemd -y cd /var/lib/clamav 把这个目录里面的删除下载新的,手动下载最新的文件 rm main.cvd && rm daily.cvd && rm bytecode.cvd wget http://database.clamav.net/main.cvd wget http://database.clamav.net/daily.cvd wget http://database.clamav.net/bytecode.cvd

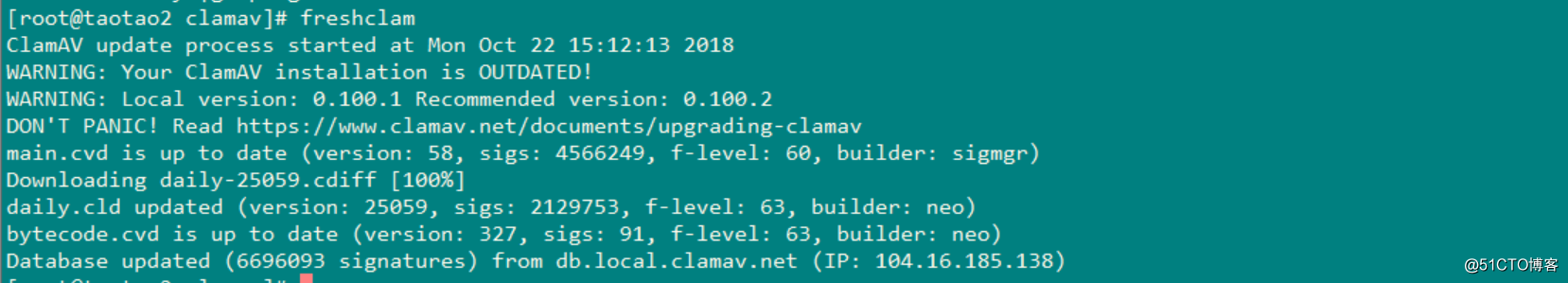

执行freshclam 更新病毒库 执行这个会先看刚才下载的3个文件是不是最新的,不是会自动更新。

https://blog.51cto.com/12832314/2120302 可以看这个写的不错。

用clamav来杀这个病毒

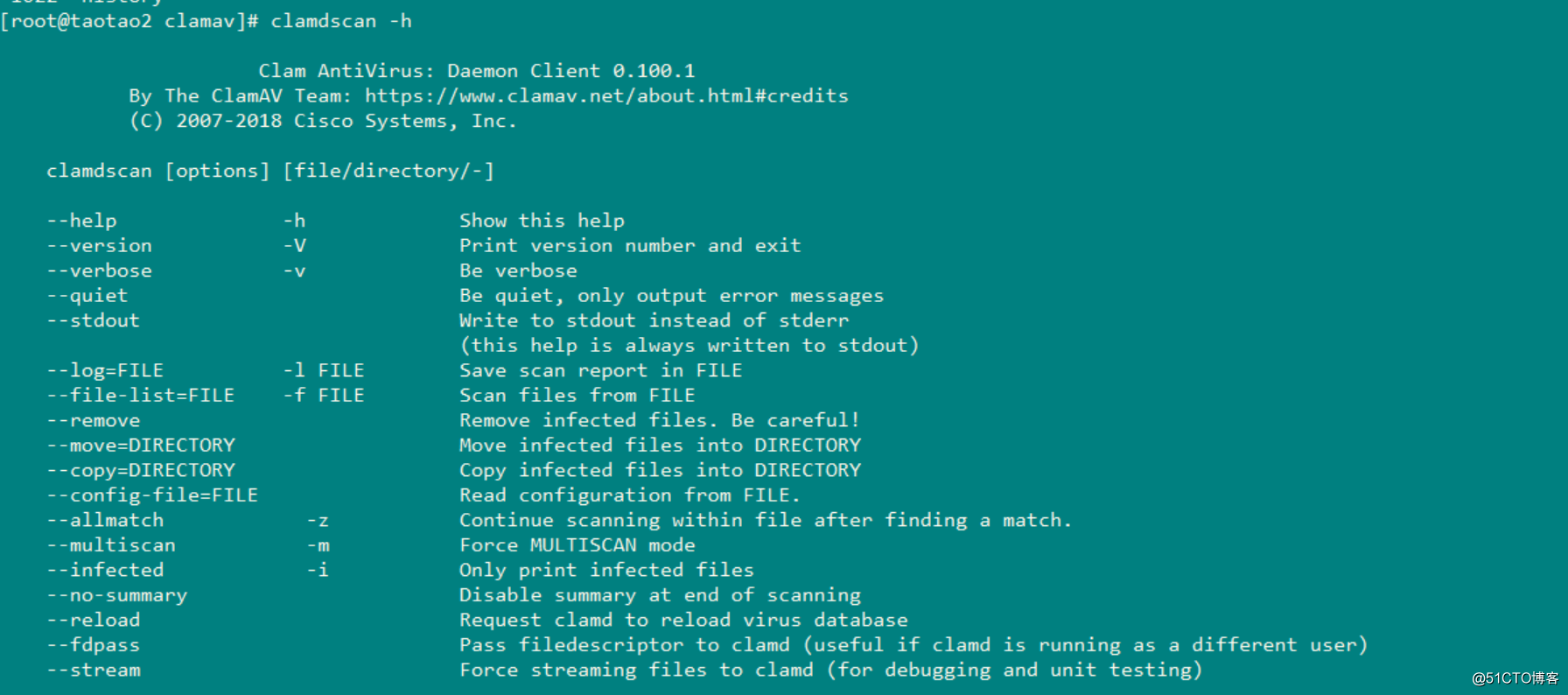

clamav有两个命令:clamdscan、clamscan

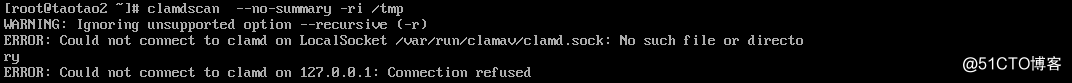

clamdscan命令一般用yum安装才能使用,需要启动clamd服务,执行速度快 执行前需要启动 service clamd start 要启动(下面是没启动报错)

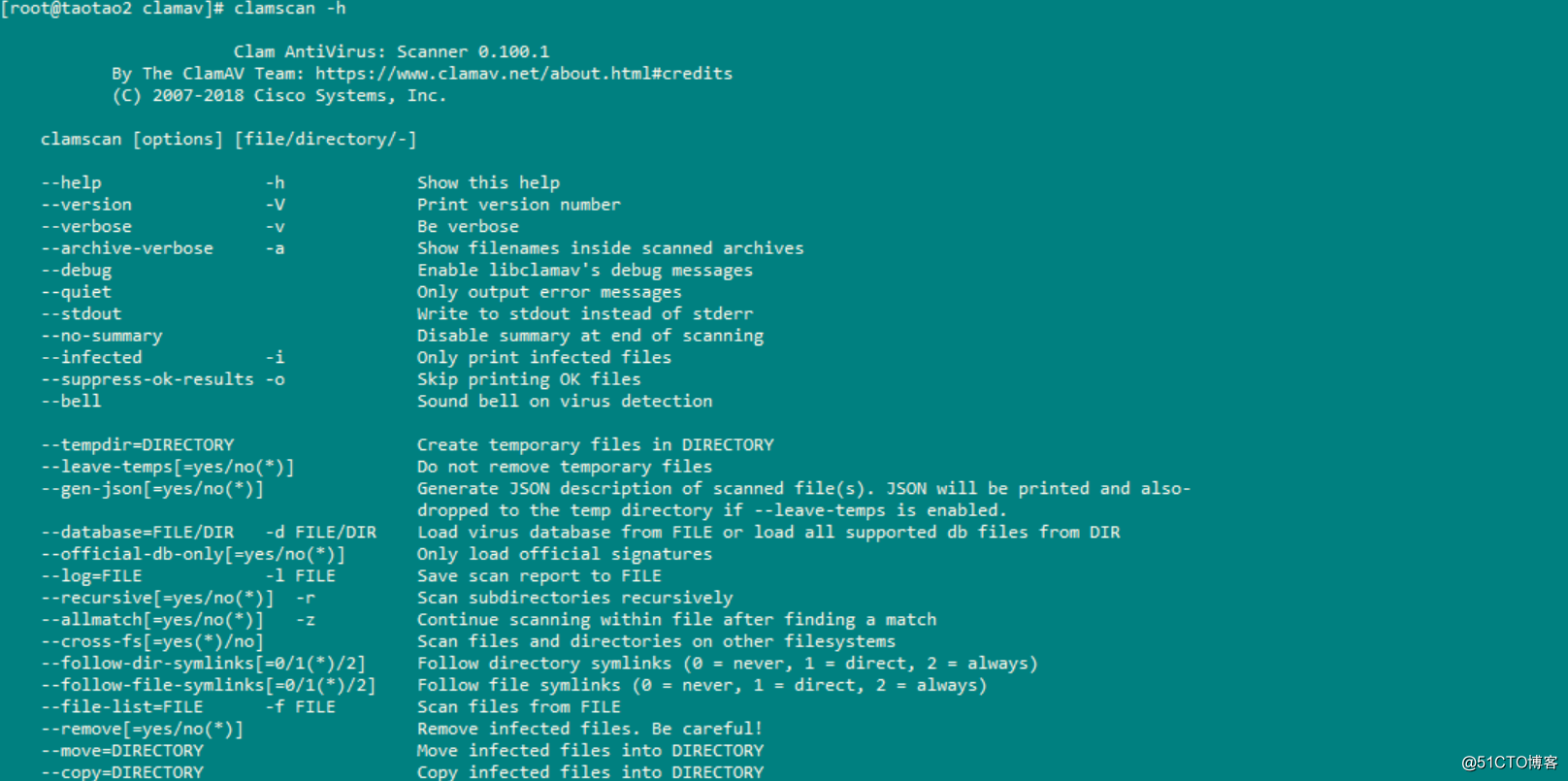

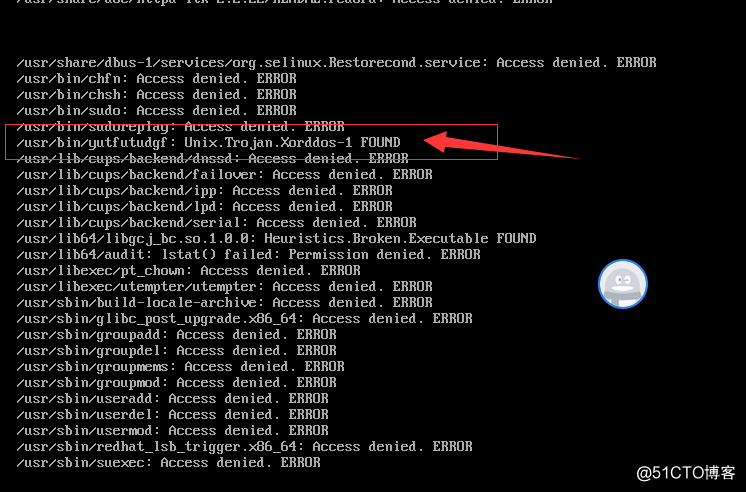

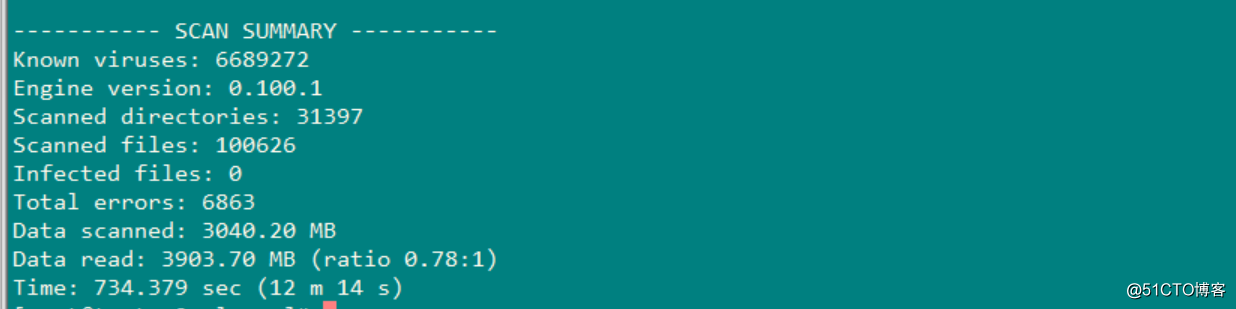

clamscan命令通用,不依赖服务,命令参数较多,执行速度稍慢 clamscan -h clamscan -r --remove (查杀当前目录并删除感染的文件,不这么用,知道了那个文件了自己删除,有的会误报) clamscan -r --move=/目录 (不删除移动走) clamscan -r --bell -i / (扫描所有文件并且显示有问题的文件的扫描结果,bell会有报警声音) clamscan --no-summary 不显示统计信息 clamscan -i 只显示发现的病毒文件 我直接执行slamsdcan -r / 如下图能看到报权限的问题,是因为我用的slamsdcan命令 用这个就不会了slamscan -r / /usr/bin下文件找到

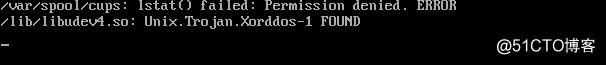

libudev4.so 找到

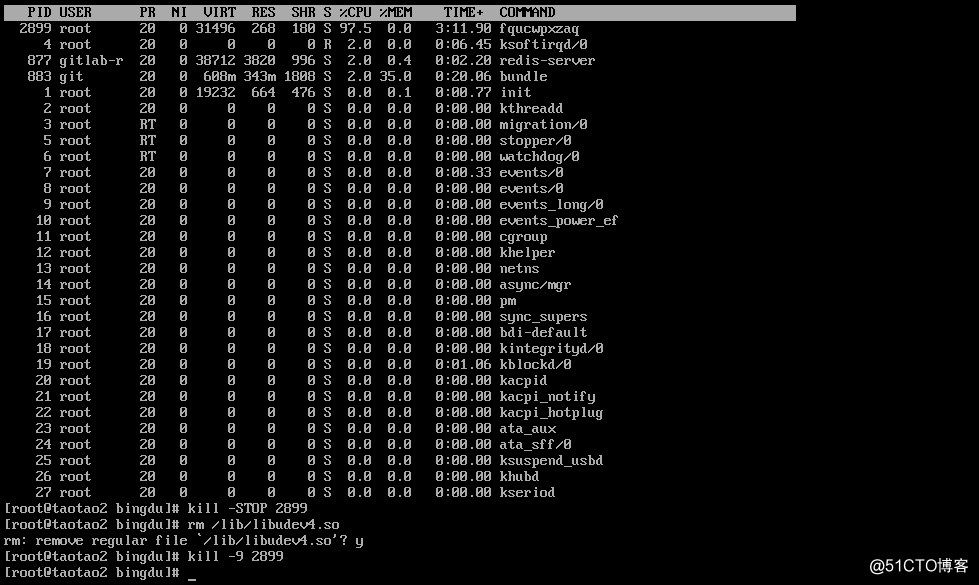

直接执行 clamdscan --no-summary -r /lib/ -i --remove -l /tmp/aa.txt 删除不了 还是要用咱们手动执行,先执行 kill -STOP 2899 (如图里面那个占了cpu大的 command是10个字符) rm /lib/libudev4.so vim /etc/crontab 删除任务 rm /etc/cron.hourly/gcc4.sh rm /etc/rc.d/init.d/ 删除这个目录下生成启动文件

之后就删除了 iftop nethogs 可以看流量情况

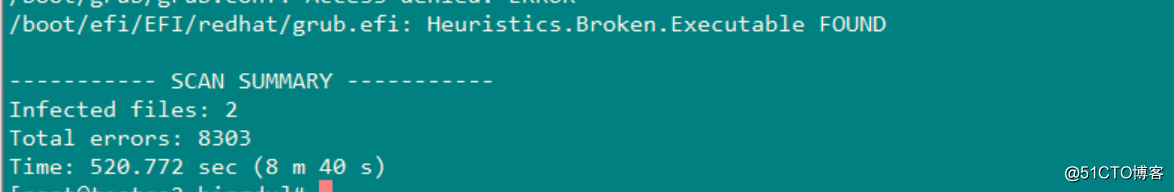

/usr/lib64/libgcj_bc.so.1.0.0: Heuristics.Broken.Executable FOUND

/boot/efi/EFI/redhat/grub.efi: Heuristics.Broken.Executable FOUND

上面两个是没问题的,我没中毒的机器也报上面的问题,没事的。后来我直接用clamscan -r /就不报上面的错误了

这图是clamdscan -r / 的情况有报错 可以忽略

这是用 lamscan -r / 扫描我删除病毒后的情况 所以还是直接运行这个命令就行了

转载于:https://blog.51cto.com/shaonian/2306535

4404

4404

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?