自从cisco PacketTracer 5.3开始支持一点语音实验,小T构思了大半个月了,尽可能的用cisco PacketTracer 5.3的语音实验效果达到与现实工程效果一样。但由于cisco PacketTracer 5.3是一个初级模拟器,很多现实工程中的语音方案效果,它不能做。最为突出的表现是,它没模拟出语音接口(FXS、FXO等接口,用于与传统电话连接),没能模拟出PTSN网络,当然这也不能完全“怪罪”cisco PacketTracer 5.3,毕竟Cisco的高级模拟器也不能做到,虽说cisco PacketTracer 5.3是初级模拟器,但它的网络效果感,是其他模拟器所不能比拟的。

所以,本次实验的重点是在突出小T我的这个语音设计思路和本次演示效果。

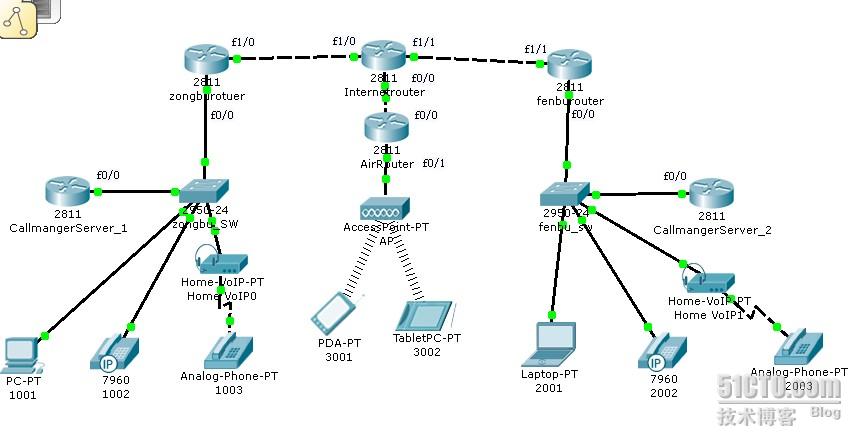

上图,就是小T我根据cisco PacketTracer 5.3所能支持的语音,所构想的实验拓扑图。现在将我的构思阐述一下。关于图中的设备功能见我的博文《【交流】浅聊Cisco PacketTracer 5.3的新特性(附下载链接)》一文。

本拓扑的基本思路是,构建一个企业内网之间以及外出、移动办公之间的电话通信。由于cisco PacketTracer 5.3不支持语音接口,本实验不能模拟出拨打企业网外的真实的传统电话网。真实环境中,是用语音接口接入PSTN,实现拨打。本实验模拟的是企业纯VOIP语音。

图中的设备及其在拓扑中所扮演的角色,小T一一简单介绍下。图中大体分为三块部分,右边区域是企业总部网络;中间模拟的是从Internet网络中通过×××技术接入到内部;左边是分部网络。在总部和分部的网络中,我各用了一台2811路由器来做语音的Callmanger服务器,设想是各自为本网络中的语音设备提供电话注册,分配电话号以及电话路由。中间的Internet网络,模拟的是我们在外出、移动办公,需要与总部或分部打电话,通过各种无线技术(如3G、WIFI等)先×××接入总部,然后支持软件IPhone的手机(PDA)和装有软件IPhone的笔记本,成功注册到Callmanger服务器上,然后就可以拨打总部和分部任何一台电话。与拨打传统电话网通信,VOIP的最大亮点就是通话没有电话费,所有的数据都被IP所承载,VOIP之所以没电话费(当然如果拨打传统PSTN中电话,从有语音模块的设备拨打到PSTN后,这是要收话费的),是网费我们早出了,只是充分使用网络而已。

以上是我的本次实验的设想,但用cisco PacketTracer 5.3来模拟,确实给添加了不小的麻烦。比如:cisco PacketTracer 5.3模拟器中的语音设备不能手动指定TFTP的IP地址(这个TFTP服务器提供了是所有语音设备所需的组件),我不得不使用DHCP的150选项,在分配地址的时候将TFTP的IP地址下发给设备,在模拟器Internet网络×××接入的时候,不得不使用一台路由器来做×××接入,让PDA和笔记本在DHCP请求IP并获得TFTP的IP地址,这台路由器采用了DHCP中继,将PDA和笔记本的DHCP广播请求转换成IP单播来触发×××,到总部的Callmanger服务器上获取IP地址、TFTP服务器IP地址,以及电话注册、电话号分配。

下面是本次实验的IP规划:

总部:

CallmangerServer_1:192.168.1.253/24 gateway:192.168.1.254

总部CallmangerServer服务器的IP地址,以及它的网关

zongbu_SW:192.168.1.252/24 gateway:192.168.1.254

总部交换的管理IP和网关

zongburouter_to_neibu:192.168.1.254/24

总部所有设备的网关IP

zongburouter_to_Internetrouter:100.1.1.1/24

总部连接Internet的IP地址

DHCP_Pool:

zongbuneibu:192.168.1.1 - 192.168.1.200

总部内部的DHCP地址池

***jieru:10.1.1.1 - 10.1.1.200

外出、移动办公接入的DHCP地址池

Internet路由器:没有私网路由表的路由模拟。

Internet_to_zongburouter:100.1.1.2/24

总部设备的下一跳IP

Internet_to_fenburouter:200.1.1.2/24

分部设备的下一跳IP

Internet_to_Airrouter:220.1.1.2/24

移动、外出办公模拟×××接入的路由下一跳IP

Airrotuer路由器:

Airrotuer_to_Internerouter:220.1.1.1/24

移动、外出办公路由接Internet的IP地址

Airrouter_to_AP:10.1.1.254/24

移动、外出办公路由提供给PDA和笔记本的网关,在这做DHCP中继

fenbu路由器:

CallmangerServer:172.16.1.253/24 gateway:172.16.1.254

分部CallmangerServer服务器的IP地址,以及它的网关

fenbu_SW:172.16.1.253 gateway:172.16.1.254

分部交换的管理IP和网关

fenburouter_to_Internetrouer:200.1.1.2/24

分部连接Internet的IP地址

fenburouter_to_neibu:172.16.1.254/24

分部所有设备的网关IP

DHCP_Pool:

fenbuneibu:172.16.1.1-172.16.1.200

分部内部的DHCP地址池

以上是我的IP规划,下面将讲述的部分语音配置,具体的配置说明见我的博文《PacketTracer 5.3之简单Callmanger语音》一文。

我的设想是将外出、移动的电话号码注册到总部的Callmanger服务器上,如果要拨打分部电话,则经过总部的Callmanger服务器查看电话路由到分部。电话路由配置如下:

总部:

dial-peer voice 1 voip

destination-pattern 20.. (一个点表示一个位号码任意配置)

session target ipv4:172.16.1.253 (到达20..的所有电话,所有数据交给172.16.1.253)

exit

分部:

dial-peer voice 1 voip

destination-pattern 10..

session target ipv4:192.168.1.253

exit

dial-peer voice 2 voip

destination-pattern 30..

session target ipv4:192.168.1.253

Exit

本实验最值得注意的就是×××配置,要分析清楚感兴趣流量,如果稍配置不当,×××就不能成功。我的思路总部做了条×××策略,提供分部和外出移动办公的×××接入。总部与分部的流量分析很好理解,重点是分析配置外出移动办公的流量策略。先看我做的×××配置:

总部:

crypto isakmp policy 10

authentication pre-share

encryption 3des

hash md5

group 2

exit

crypto isakmp key xiaot1 address 200.1.1.1

crypto isakmp key xiaot2 address 220.1.1.1

crypto ipsec transform-set tim esp-3des esp-md5-hmac

crypto map tom 10 ipsec-isakmp

set peer 200.1.1.1

set transform-set tim

match address 101

exit

crypto map tom 20 ipsec-isakmp

set peer 220.1.1.1

set transform-set tim

match address 102

exit

access-list 100 deny ip 192.168.1.0 0.0.0.255 172.16.1.0 0.0.0.255

access-list 100 deny ip 192.168.1.0 0.0.0.255 10.1.1.0 0.0.0.255

access-list 100 permit ip 192.168.1.0 0.0.0.255 any

access-list 101 permit ip 192.168.1.0 0.0.0.255 172.16.1.0 0.0.0.255

access-list 101 permit ip 10.1.1.0 0.0.0.255 172.16.1.0 0.0.0.255

access-list 102 permit ip 192.168.1.0 0.0.0.255 10.1.1.0 0.0.0.255

access-list 102 permit ip 172.16.1.0 0.0.0.255 10.1.1.0 0.0.0.255

ip nat inside source list 100 interface FastEthernet1/0 overload

interface fastEthernet 0/0

ip nat inside

exit

interface fastEthernet 1/0

ip nat outside

crypto map tom

exit

分部:

crypto isakmp policy 10

authentication pre-share

encryption 3des

hash md5

group 2

exit

crypto isakmp key xiaot1 address 100.1.1.1

crypto ipsec transform-set tim esp-3des esp-md5-hmac

crypto map tom 10 ipsec-isakmp

set peer 100.1.1.1

set transform-set tim

match address 101

exit

access-list 100 deny ip 172.16.1.0 0.0.0.255 192.168.1.0 0.0.0.255

access-list 100 deny ip 172.16.1.0 0.0.0.255 10.1.1.0 0.0.0.255

access-list 100 permit ip 172.16.1.0 0.0.0.255 any

access-list 101 permit ip 172.16.1.0 0.0.0.255 192.168.1.0 0.0.0.255

access-list 101 permit ip 172.16.1.0 0.0.0.255 10.1.1.0 0.0.0.255

ip nat inside source list 100 interface FastEthernet1/1 overload

interface fastEthernet 0/0

ip nat inside

exit

interface fastEthernet 1/1

ip nat outside

crypto map tom

Exit

外出、移动办公路由:

crypto isakmp policy 10

authentication pre-share

encryption 3des

hash md5

group 2

exit

crypto isakmp key xiaot2 address 100.1.1.1

crypto ipsec transform-set tim esp-3des esp-md5-hmac

crypto map tom 10 ipsec-isakmp

set peer 100.1.1.1

set transform-set tim

match address 101

exit

access-list 100 deny ip 10.1.1.0 0.0.0.255 192.168.1.0 0.0.0.255

access-list 100 deny ip 10.1.1.0 0.0.0.255 172.16.1.0 0.0.0.255

access-list 100 permit ip 10.1.1.0 0.0.0.255 any

access-list 101 permit ip 10.1.1.0 0.0.0.255 192.168.1.0 0.0.0.255

access-list 101 permit ip 10.1.1.0 0.0.0.255 172.16.1.0 0.0.0.255

ip nat inside source list 100 interface FastEthernet0/0 overload

interface fastEthernet 0/1

ip nat inside

ip help-address 192.168.1.253

exit

interface fastEthernet 0/0

ip nat outside

crypto map tom

Exit

关于IPsec ×××的配置见我的博文《PacketTracer 5.2的IPsec ×××实验说明(附PacketTracer 5.2下载地址) 》

重点注意我红色字体标注的ACL策略,本实验×××我做了隧道分离配置,上网和×××连接不影响,ACL100的配置就是隧道分离了,我们简单分析下外出、移动办公的数据流。从PDA或的设备到达总部后,源IP是10.1.1.0段的,目标是172.16.1.0段的,查找到达172.16.1.0的是要做×××才能穿越公网,故要让这个IP流量触发×××,所以在到达分部的ACL101的中要配置10.1.1.0到172.16.1.0并绑定到到达分部的加密图中,数据时双向那么在分部回来的数据也要触发×××,故在分部×××策略中配置了172.16.1.0到10.1.1.0。绑定在到总部的加密图中,数据到达总部后要返回到外出移动办公中去,故ACL策略也要配置到172.16.1.0到10.1.1.0。绑定到外出移动办公的加密图中。这样数据就能正常通信了。

详细的Voip等配置和完整PKT实验,在附件下载中,提醒打开PKT文件,等下三分钟,然后总部,分部,外出移动办公相互ping个10次左右,直到能相互ping通,因为Ipsec ×××就要丢包的。

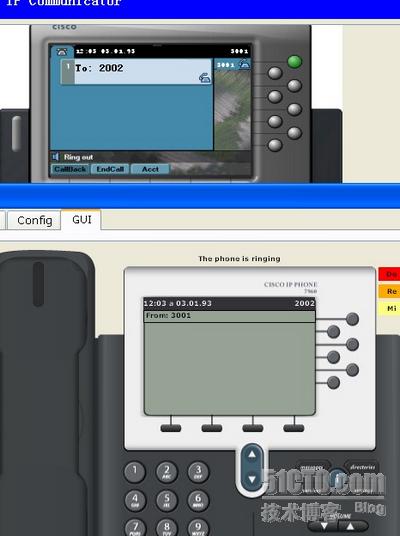

下面是部分实验效果图:

外出、移动办公电话3001拨打总部1003效果

外出、移动办公电话3001拨打分部2002效果

转载于:https://blog.51cto.com/478239/353897

4763

4763

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?