防火墙分为3种

包过滤防火墙(基于源目地址)静态的过滤动态的较差

代理服务器要求内存大硬盘转速高硬盘缓存高微软的ISA可用

状态型包过滤防火墙

PIX /ASA的特征

1.私有操作系统安全

2.支持×××

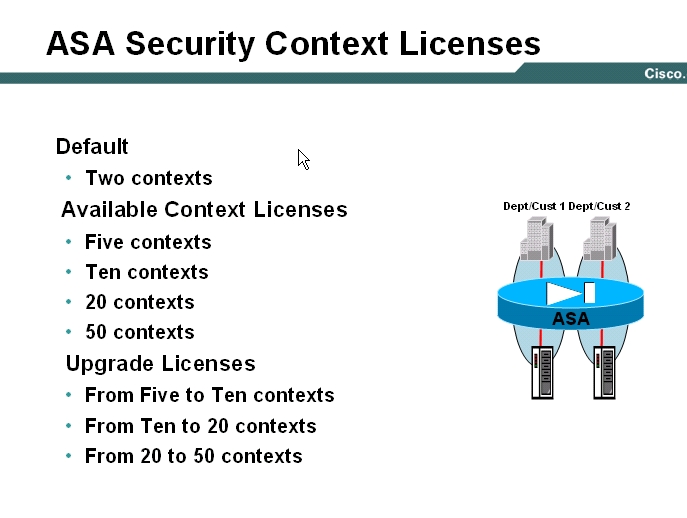

3.支持虚拟防火墙一个物理防火墙可以逻辑出多个防火墙

4.状态型切换实行负载均衡和冗余

5.Qos 比较弱不如路由器

6.图形界面

7.直通代理开账号才可上网

8.应用程序监测

私有操作系统减少安全隐患

状态型包的检测

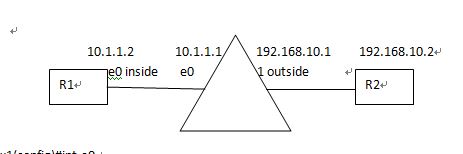

防火墙要想转发数据,必须在防火墙端口配置名字和安全级别!接内网为inside 安全级别 100接外网为outside 安全级别为0 , web服务器端接至DMZ。

从高到低outbound允许出

从低到高inbound不允许进除非做静态映射和ACL

安全级别一样不允许过可打开穿越功能

FTP主动模式会被原始的包过滤防火墙禁用现在状态型防火墙可以穿通被动模式可以通过防火墙

Qos

PQ 抢占队列

CQ 用户队列

WFQ 加权队列根据带宽

虚拟防火墙

PIX 7.0以后支持单台防火墙模拟出多台逻辑防火墙

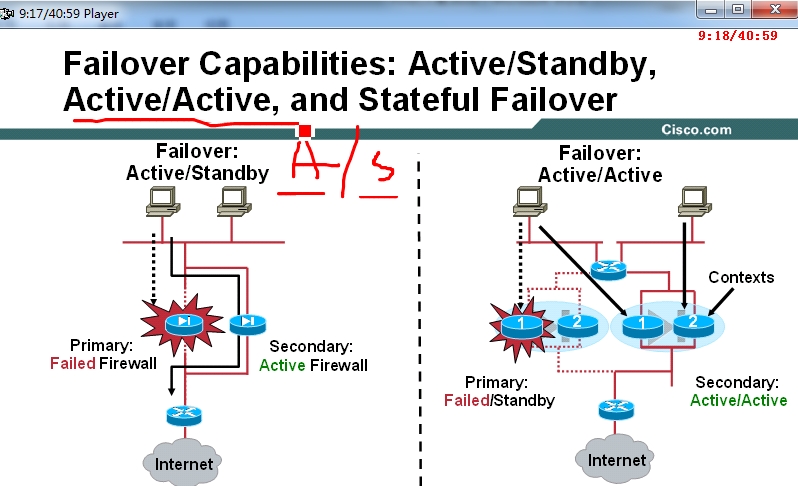

Failover

A/S主备模式2台防火墙当中接一心跳线 PC指向Active防火墙 down了standby会自动切换至active 接管地址缺点设备利用率只有50%

A/A7.0以后版本支持 2台防火墙每台虚拟出2台防火墙,共4台 22分组A和B内网机器可分一部分走A路一部分走B路可实现既有冗余又有负载均衡。

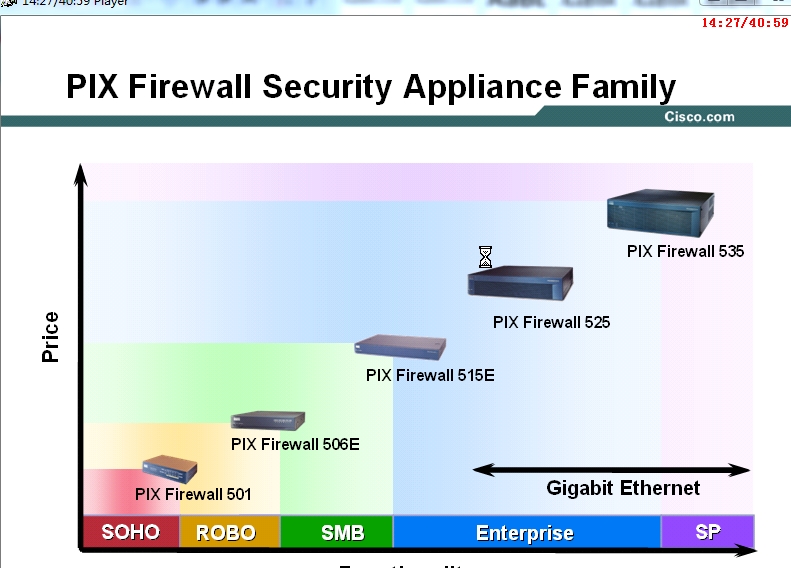

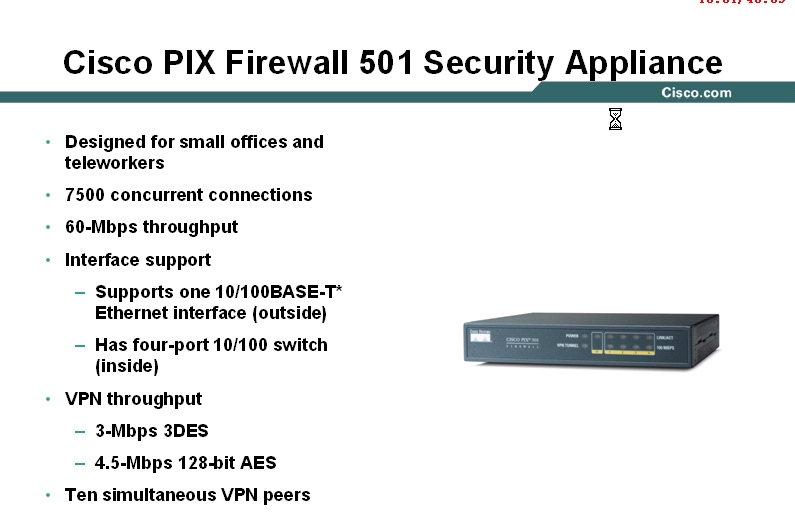

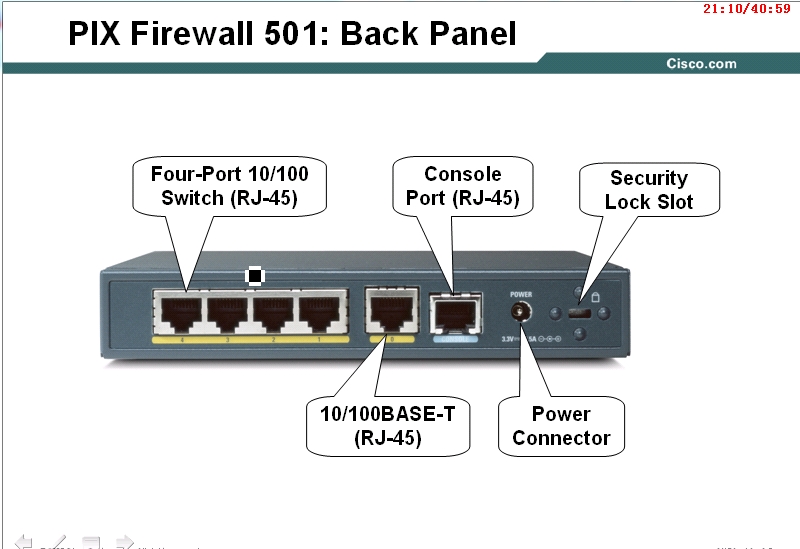

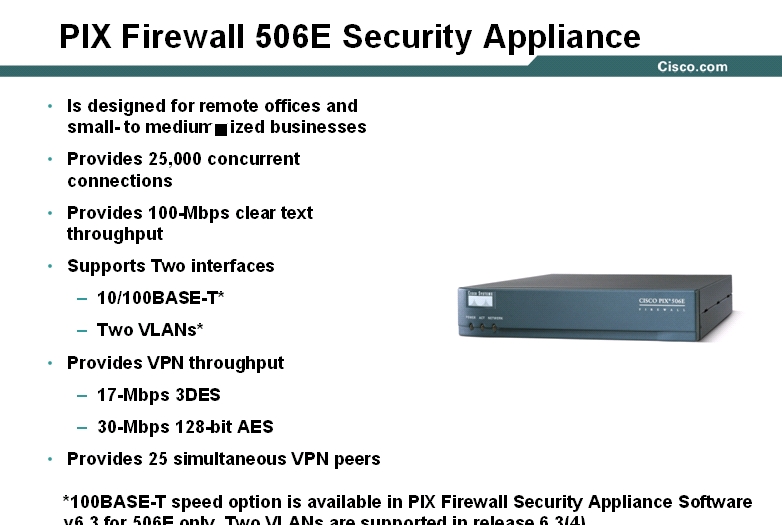

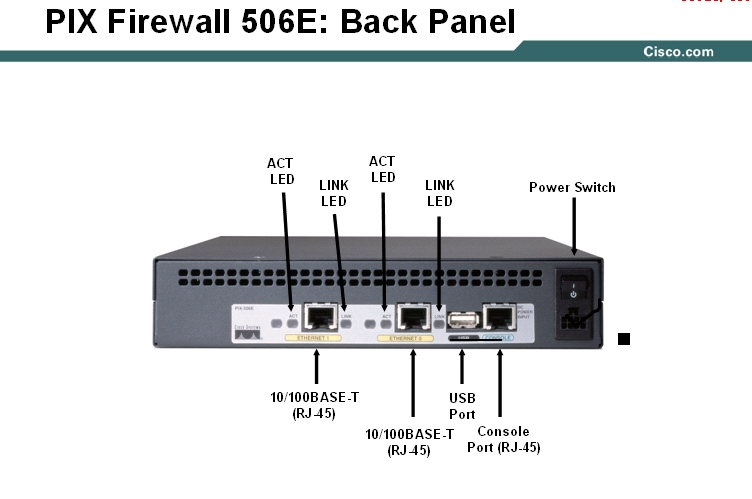

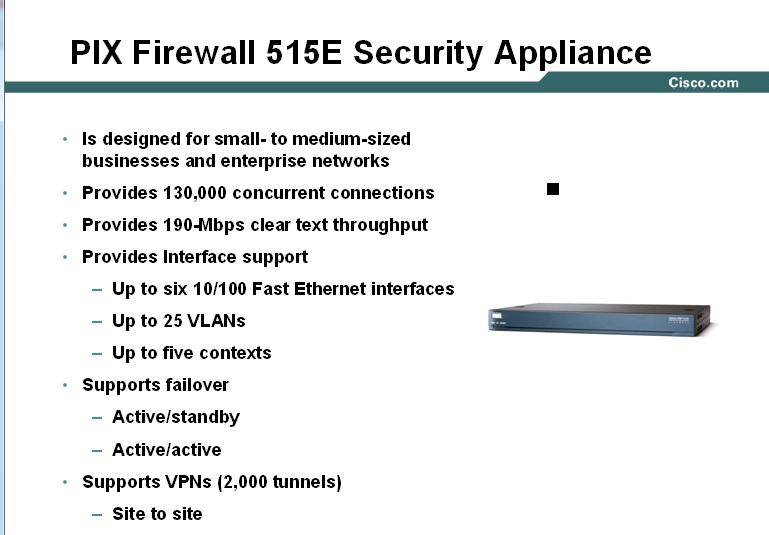

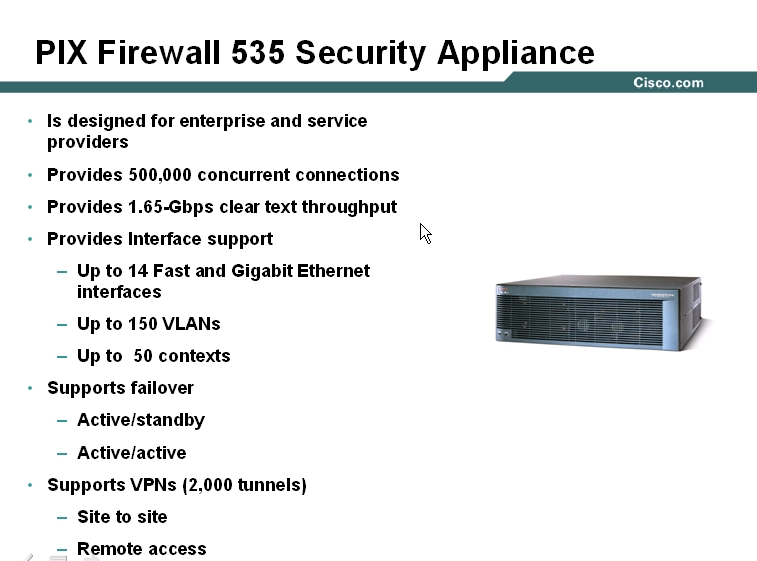

产品概述

2个vlan表示可以2个子接口打通TRUNK实现内部多VLAN

机架式防火墙

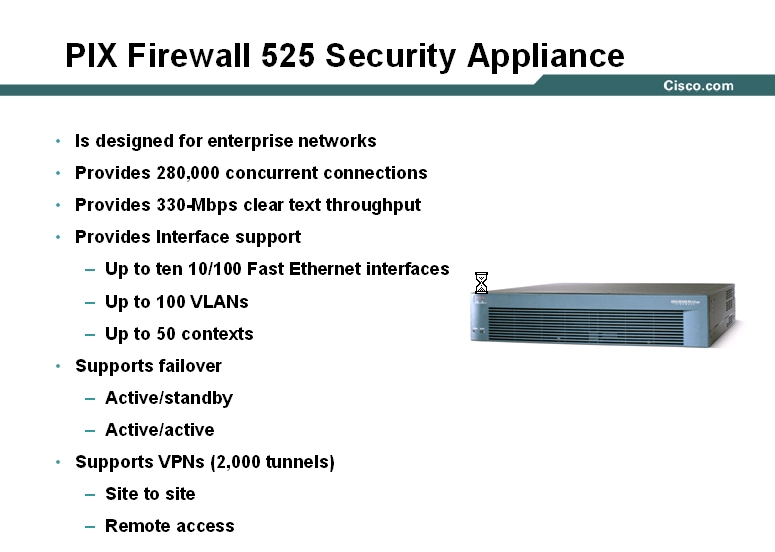

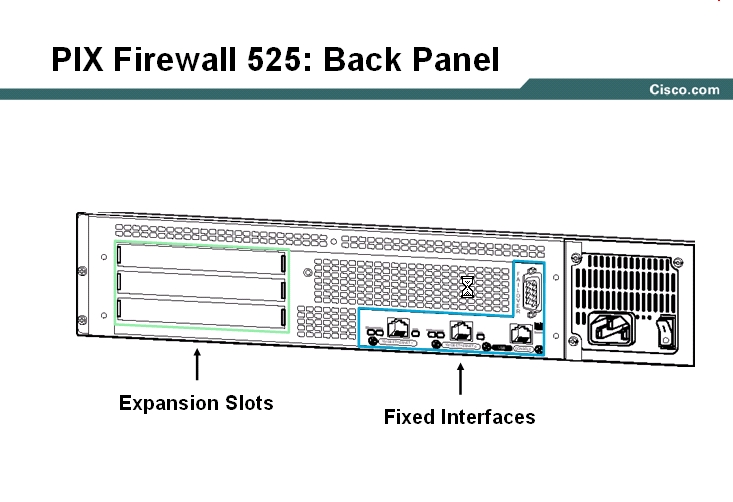

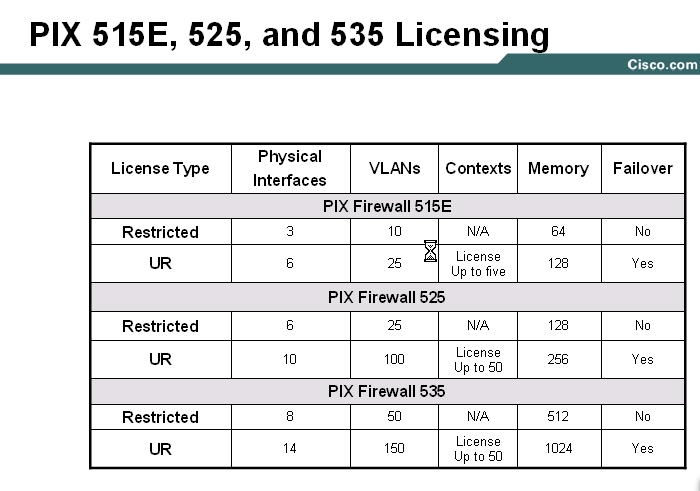

Context表示虚拟防火墙

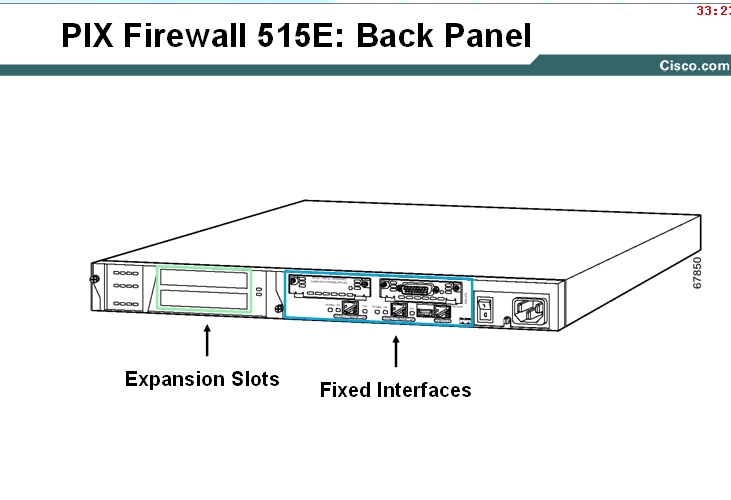

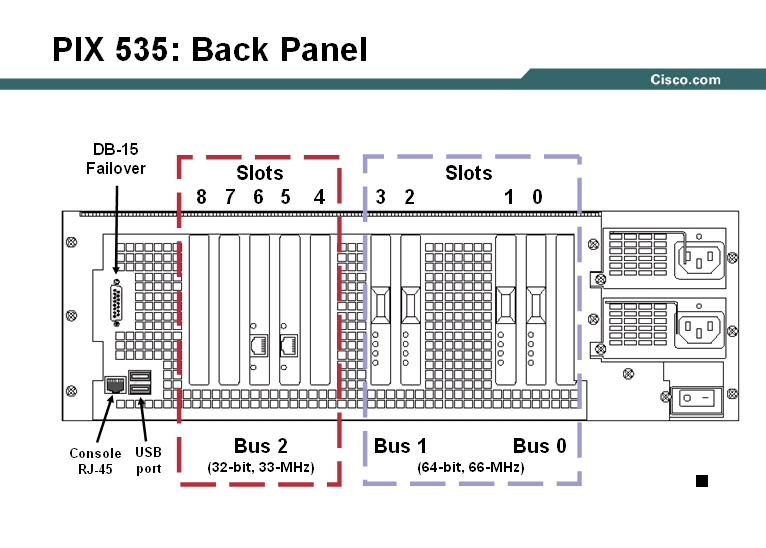

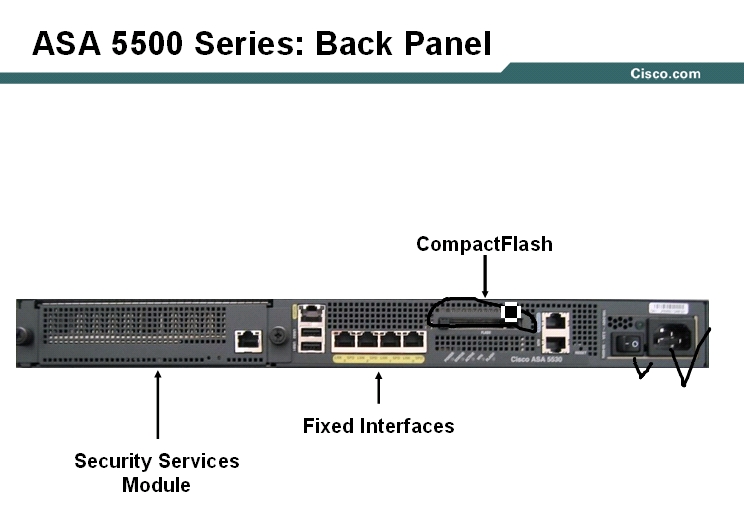

扩展槽可插入1FE /4FE/VAC/AAC+×××加速卡由于防火墙的明文吞吐量还可以但是×××的速度一般比较慢所以需要这个卡

VAC+ 额外支持AES加密并且速度是VAC的2-4倍

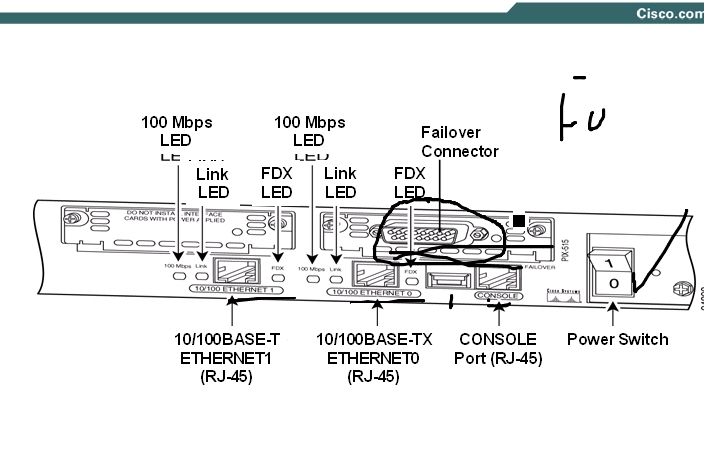

Failover 为心跳接口原为串口但距离短速度慢现在多使用以太接口

支持 1FE/4FE/VAC/VAC+额外支持1GE 千兆卡

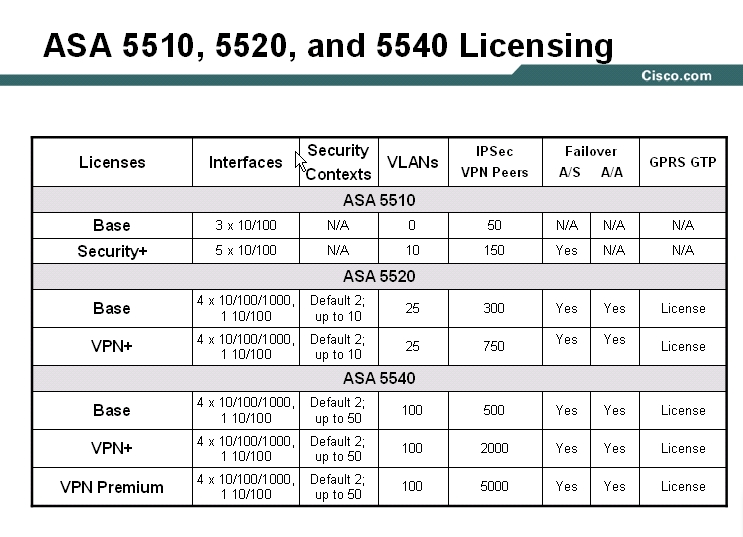

只支持到百兆

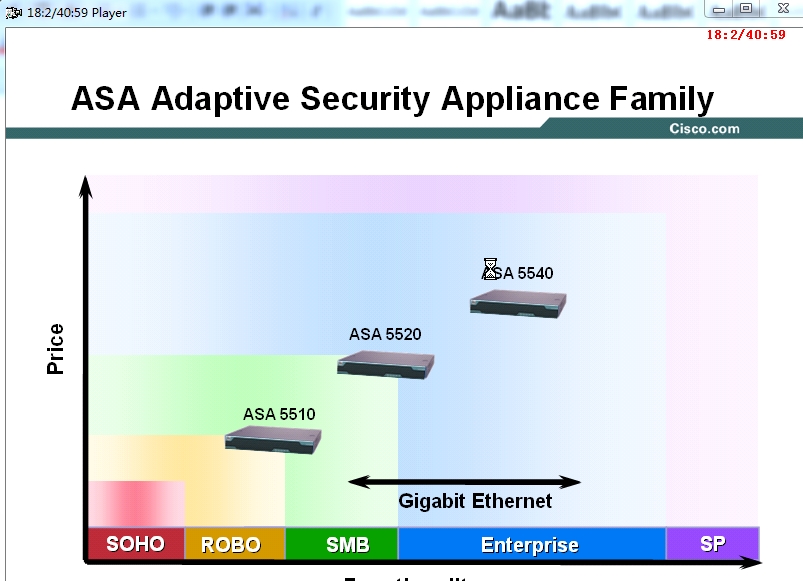

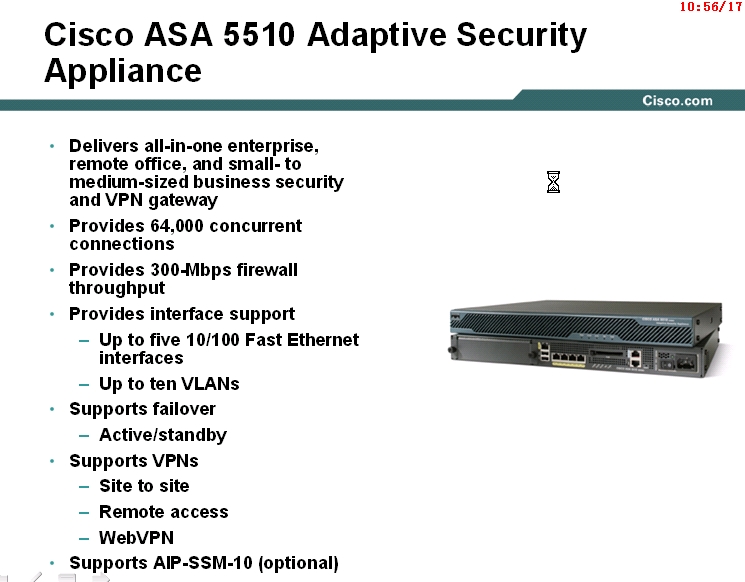

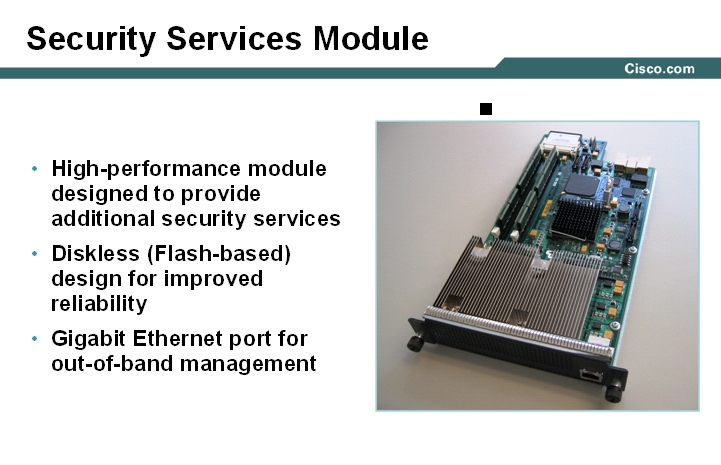

没有虚拟防火墙 所有没有 A/A 多个 WEB××× ,可添加 AIP-SSM-10 IPs 模块如下图可支持到千兆

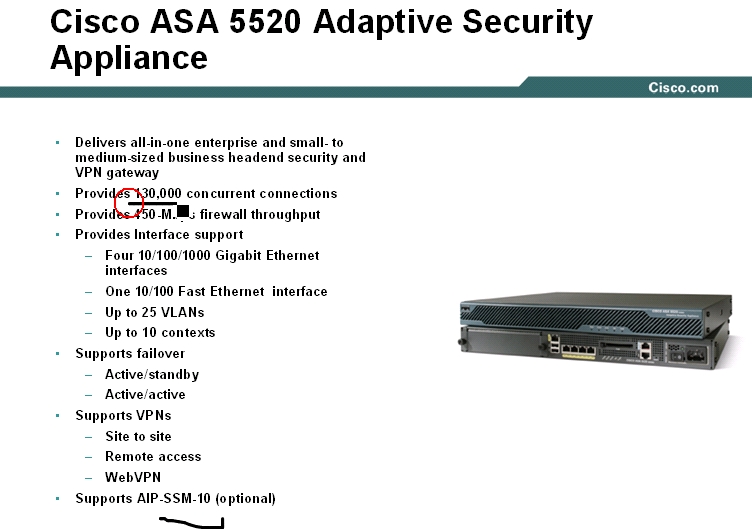

支持A/A可添加AIP-SSM-10

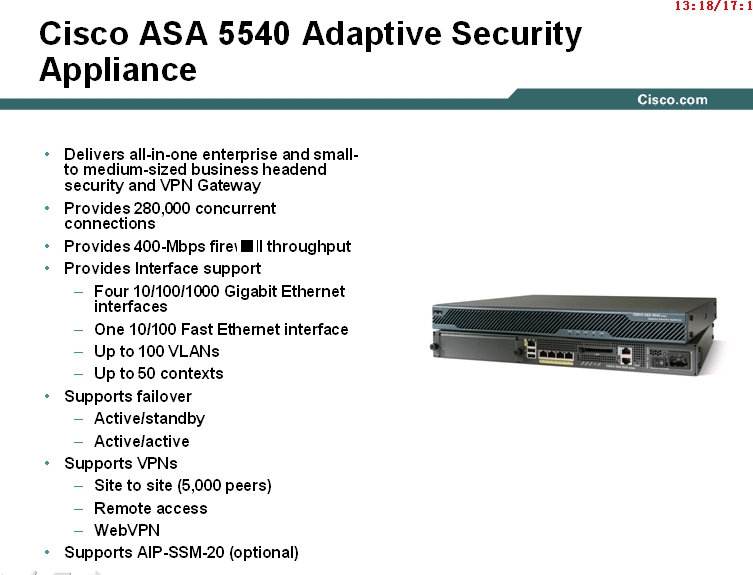

支持A/A可添加AIP-SSM-20比10更加强劲

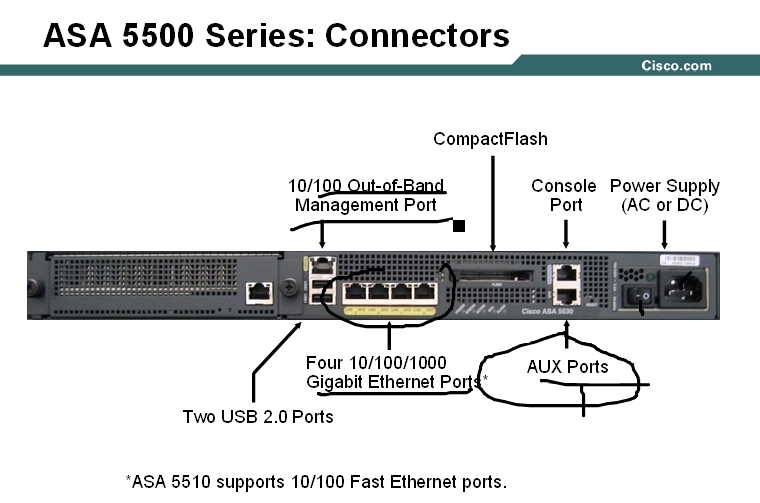

外置FLASH卡:如果内置FLASH卡坏可从外部启动

带外管理口默认不允许数据穿越

防火墙许可证分为

UR 非受限制

Restrict 受限不支持虚拟防火墙不支持failover

××× encryption license

虚拟防火墙许可证

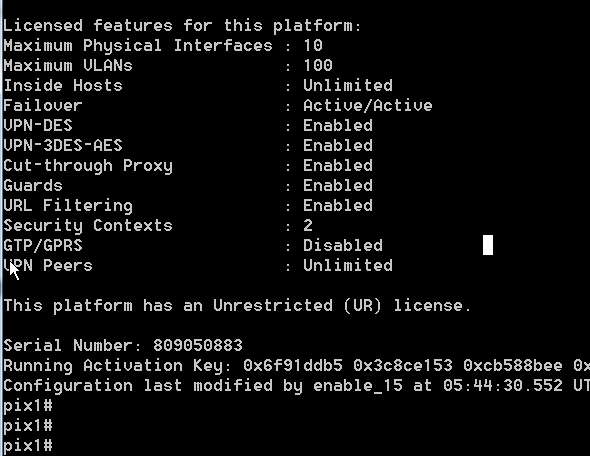

如何查看防火墙的许可证类型:show version

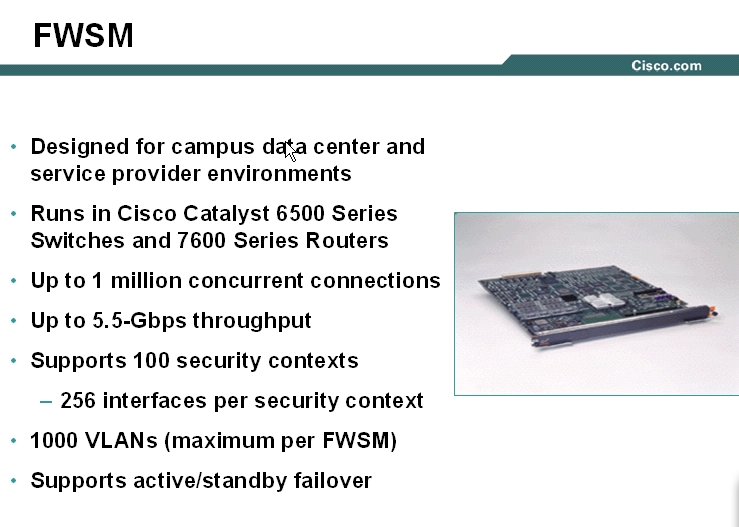

最强防火墙模块化的插65或者7000

各种命令

特权模式Firewall>enable

Firewall#

全局模式Firewall#conf t

Firewall(config)#

查看当前配置

Firewall#show run

当前配置存盘

Firewall(config)#copy run start

清除防火墙当前配置

Firewall(config)#clear config all

也可以清除部分配置

Firewall(config)#clear config ?自动选取

重启

Firewall(config)#reload at hh:mm 在几时几分重启

Firewall(config)#reload noconfirm at hh:mm 在几时几分重启

Firewall(config)#reload in 在几分以后重启

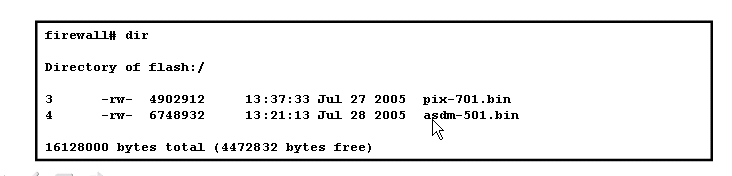

Dir

Firewall(config)#dir显示Flash中的配置文件

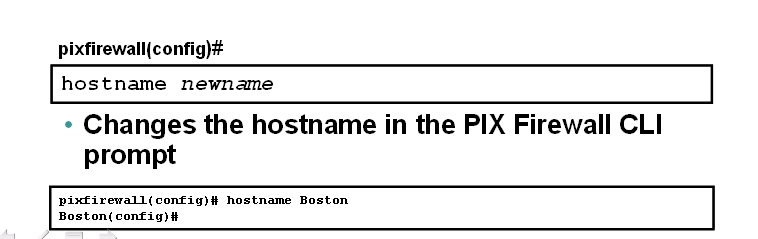

重命名

pix1(config)#int e0

pix1(config-if)#ip add 10.1.1.1 255.255.255.0

pix1(config-if)#nameifinside

pix1(config-if)#securitylevel 更改安全级

pix1(config-if)#speed

pix1(config-if)#duplex

pix1(config-if)#nosh

查看防火墙路由表

pix1(config)#showroute

作DHCP 将R2作为DHCP服务器

R2(config)#ipdhcp pool mypool

R2(dhcp-config)#network192.168.10.0 /24

R2(dhcp-config)#network192.168.10.2

PIX e1口设为自动获取

Pix(config-if)#noip add

Pix(config-if)#ipadd dhcp setroute

接口模式下配置management-only

Pix1(config)#inte0

PIX1(config-if)#management-ony

干掉穿越的数据不管优先级数据终结在防火墙端

NAT

NAT control

Pix(config)#nat-control必须启用NAT

PIX(config)#nat(inside) 1-2445355 随机取个数 10.1.1.0 255.255.255.0

PIX(config)#nat(inside) 1-2445355 随机取个数 0 0任意数据翻译

PIX(config)#global(outside)数字与上面的类似192.168.10.10-192.168.10.20

PIX(config)#global(outside)数字与上面的类似interface默认用PAT翻译到outside接口

查询NAT

PIX(config)#showxlate

NAT命令表示谁被翻译而global表示谁被翻译

No nat-control

No global

只有NAT命令看看谁满足nat中网络范围的就去做nat 没有nat范围中的直接走但无global命令,也无法nat进去

如果没有nat 但是有global命令则可以出去

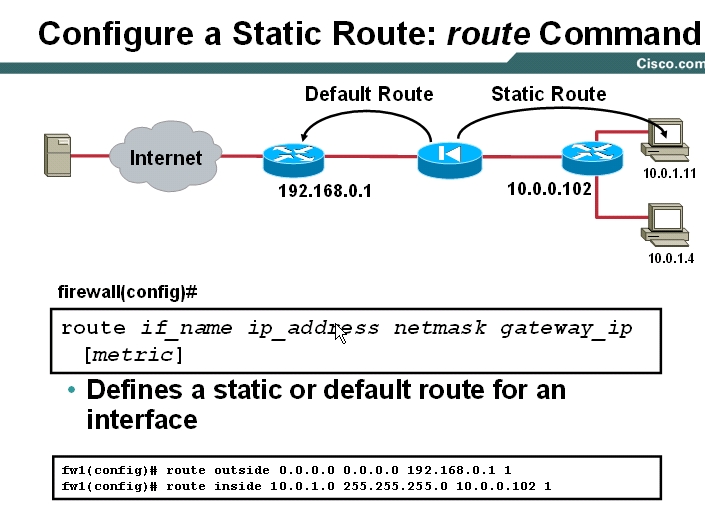

配置静态路由

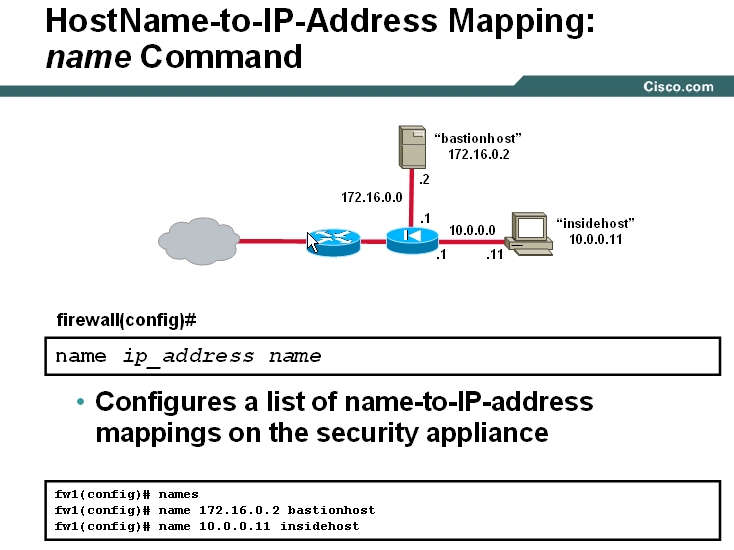

配置域名

可以不用ping ip地址直接ping名字

Show memory

Show cpu

Show ip address

Show nameif

Show xlate

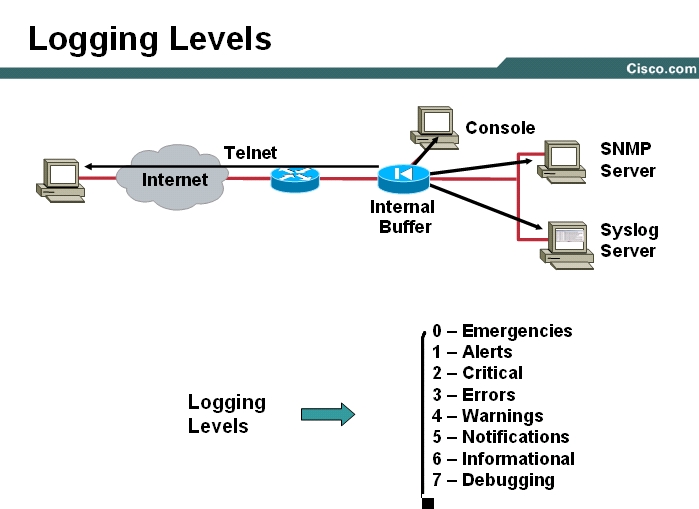

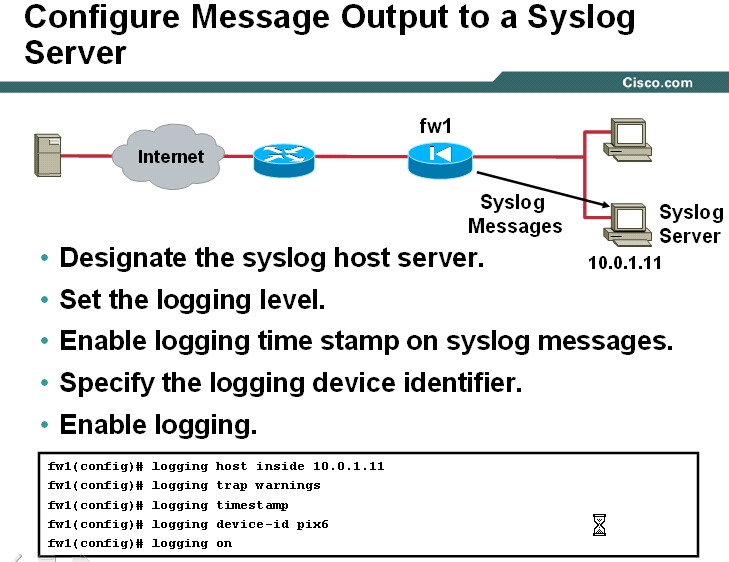

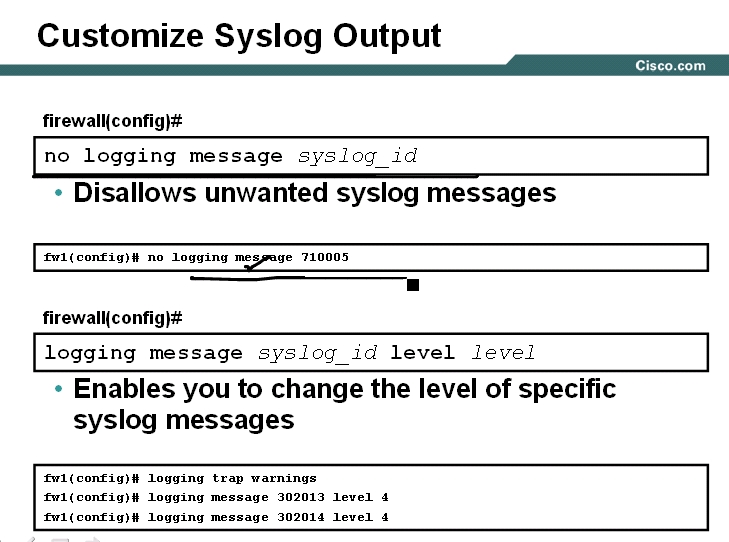

日志

1 谁是日志服务器

2logging trap 也可写级别

转载于:https://blog.51cto.com/aloofcn/1404752

1523

1523

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?