近年来的资安事件层出不穷,去年网络大厂商店被伪装成Adblock Plus的恶意软件上架,有近4万人下载、今年3月初GitHub遭到史上最大的DDoS攻击,攻击流量高达1.35Tbps,这如果发生在带宽比较小的国家,基本上就是一场国家级的灾难。以往在电影情节中,总是可以看到核电厂、发电厂被黑客攻击导致重大灾害发生,但这些情节现在都已经实际发生,各种交通号志、净水场、医院、金融机构....都有可能成为攻击的目标。过往只重视计算机、服务器的安全防护显然不足以应付目前的资安环境,因此政府在「资通安全管理法草案」中把「关键基础设施」( CI:Critical Infrastructure)列为规范的对象,而「关键信息基础设施防护」(CIIP:Critical Information Infrastructure Protection)则是指如何保护这些维持关键基础设施的信息网络系统。

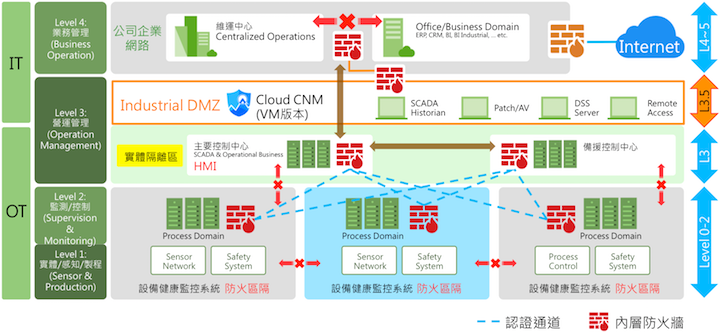

同时,美国国土安全部每年也会统计一些攻击的相关信息,「边界攻击」通常是每年之冠,而伪造身份登入、远程控制也都是每年常见的攻击手法。但最近的报告中,却出现了实体访问控制(Physical Access Control)进行攻击。报告公布不久之后,刚好爆发台积电病毒入侵事件,显然对于OT(Operational Technology)的攻击不再只是理论上的计划,而是已经具体成形的攻击。台积电机台被病毒入侵的新闻,在短短的几天之中就造成了近26亿台币的损失,这也再一次的提醒了所有人资安的重要。「信息安全」这几个字大家都可以朗朗上口,但台积电事件还有一个更重大的意义是,病毒的攻击,已经不再局限于传统的IT(信息科技)环境,就连OT这种工业生产线的机台都是攻击的对象。 早期的资安事件都发生在IT的环境,很少会针对工业机台、工控系统攻击。但随着工业4.0的高度IT化之后,IT和OT的关连性越来越大,因为在OT的环境同样使用了微软的操作系统,同样也连接了因特网,这让心怀不轨的黑客也更容易攻击这些平台。既然这些资安的风险我们都了解,那么要如何打造一个安全的网络环境呢?合勤科技资深经理薄荣钢认为,所有的资安防护要从「资安健诊」开始,然后增加防御的广度和深度才是比较好的资安防御策略。

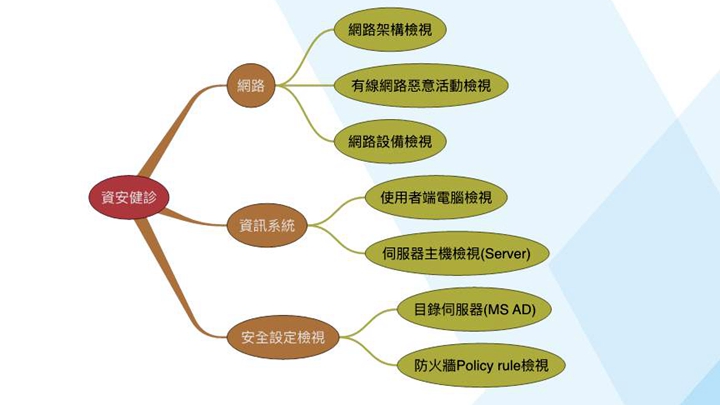

资安健诊三件事:网络、信息系统、安全设定检视

资安健检可以从「网络」、「信息系统」和「安全设定检视」这三个部分来分别检视。

网络:网络架构的检视、有线网络恶意活动的检视、网络设备的检视。

信息系统:用户端计算机的检视、服务器主机检视。

安全设定检视:目录服务器、防火墙Policy Rule检视。

整体来说就是检查与检讨 :

网络架构的规划是不是合理?

骨干带宽是否足够、稳定,管理网段是否独立分流?

关键节点有没有做备援?备援的连接方式有没有跳过防火墙的监控?

跨部门的网络封包是否过滤或做访问控制?

网络设备是不是网管型的?能够告知网络状态吗?

防火墙是否只能做特征码的比对?能过滤恶意网站或阻挡特定地区IP吗?

各种网络权限是否遵循最小管理权限分配?是否符合零信任网络精神?

防火墙Policy Rule的设定是不是合理?

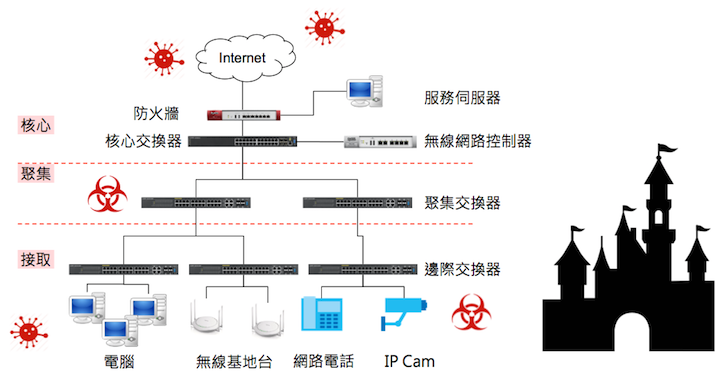

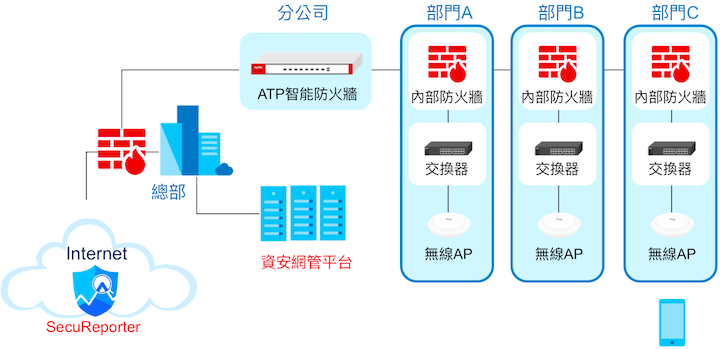

详细的检查和设定事实上非常多,上述列举的项目是其中的重点,提供给读者参考与规画方向。在典型的网络架构下,大部份企业或机构只依靠一台边际防火墙来区隔外网和内网,孤独的抵抗大量来自外界的攻击;一旦边际防火墙被攻破,所有的病毒或恶意软件就可以长驱直入,全网沦陷。更何况现在许多的攻击并不是由上而下的发动攻击,恶意软件很可能透过终端计算机、手机或是USB随身碟进入内网蔓延入侵。传统上只靠一台防火墙来区隔内外网的观念显然不足以应付现在的资安情况。其实比较好的做法是,在部门和部门的网络环境之间,或是不同的区域的网络环境前面各自安置一台防火墙,这样才不会因为边际防火墙被攻破,就让全公司的网络都处在病毒或恶意软件的攻击之下。如果可以在不同的区域都设置内层防火墙,除可强化内网流量的过滤机制,更能做到层层的防御。第一层防火墙被攻破,还有第二层、第三层可以持续的保护防止恶意软件蔓延,不致于在第一时间就全公司都沦陷。这和小偷偷车时的情况一样,你加上愈多的锁,增加小偷犯案时的难度和时间。这么做也许会增加一点经营的成本,但对比公司网络被攻陷的损失,这还是比较可靠和安全的做法。

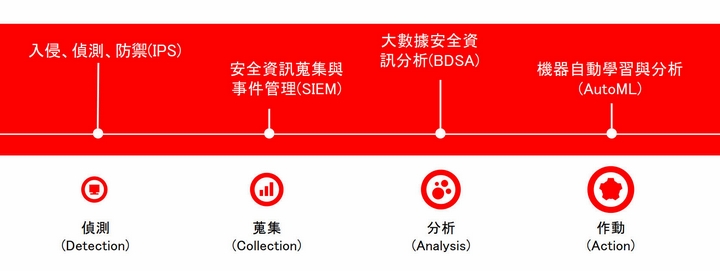

资安防御四部曲:侦测、搜集、分析、作动

因为现在所有的设备都连上了网络,如果要增加更多的安全设备,网络设备的告警或管理信息都日益庞大,用机器来管理机器(M2M)是一个趋势;不然全部的讯息如果都需要IT人员来分析,人力将无法胜任。因为资安事件的触发,往往还涉及了人、事、时、地、物的关联性,在数量庞大的警告讯息下,IT人员有时可能反而不知道要从哪里下手,容易乱了分寸更慌了手脚。这时智能网管平台应该要能自动先把这些讯息做搜集和整理,自动分析、过滤彼此之间的关联程度,再统一发给IT人员来处理。不然几分钟的log就可能产生好几MB的数据量,IT人员想要用肉眼在这大量的资料中寻找关键的问题,几乎是不可能的事情。 因此面对现在的网络攻击事件,合勤科技资深经理薄荣钢指出,资安防护系统应具备「侦测」(Detection)、「搜集」(collection)、「分析」(analysis)和「作动」(action)等技术,在网络攻击发生时就可以侦测到,并且搜集以及分析这些恶意软件的行为,在第一时间做出相对应的动作。简单的说,就是内网设备必须具备良好的侦测功能,在第一时间知道是不是有非法入侵或异常行为、有没有奇怪的封包在公司网络流窜?侦测到了之后,可以自动把这些相关的信息上传到资安平台分析;利用机器学习、结合人工智能,根据分析的结果在第一时间做出相对应的动作,例如发出告警,甚至能提供阻挡方法,让灾情在第一时间可以受到控制,而不能只是单纯的提出警告后,就没有其他的作为。更多相关信息:http://partner.henkel.com.cn/local/index.php

未来资安将决战云端!

进阶持续性渗透攻击(Advanced Persistent Threat, APT)是近年常见的网络攻击型态,攻击者会针对要攻击的对象设计一套专门的攻击策略,低调、缓慢地进行,利用各种复杂的工具和手法,入侵被害人网络外,也会使用蔓延、渗透的方式来达到窃取数据或破坏的目的。为了要有效缩短零时差攻击的时差,合勤在九月中已推出一款防止APT攻击的产品线(预计年底上市),可利用沙盒模拟技术把关,一旦未知档案判定为恶意病毒时,将透过云端智能进行追踪告警及全球联合防御未知威胁,确保客户数据的安全。在网络攻击型态千变万化,资安风险日益高涨的环境下,想要维护公司的信息安全,务必记得先检查公司的网络健康指数,从设计逻辑到部署的位置以及设定的规则,都应逐一确认。有些设备的功能老旧,不足以应付新型态资安环境者,也要尽快更新,并采购具有权威认证(ICSA或Common Criteria等)的新世代防火墙。规划区域联防的网络架构,把防御网拉长拉深,做好层层防护,增加黑客攻击时的难度,同时搭配智能网管系统,才能在第一时间快速掌握网络异常状况,实时排除威胁,最后不忘提醒各位读者,资安防护与入侵好比矛与盾,除建立良好的防护系统外,时刻备份、备份、再备份才能高枕无忧、永保安康。

1905

1905

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?