Active Directory

配置与应用

<?xml:namespace prefix = o ns = "urn:schemas-microsoft-com:office:office" />

一.

Active directory

的概论

1

、

Active directory

的几个基本概念

目录

(directory)

:它就象我们日常用的电话本,本子上记录着家人朋友的姓名、电话、住址、生日等等,这就是“电话目录”。我们说的

Active directory

是在

windows Server 2003

域内负责提供目录服务的组件。

命名空间

(Namespace):

就是一个界定好的区域,在这块区域内我们可以利用某个名称来找到与这个名称有关的信息。一个电话本好象是一个“命名空间”。

对象

(object)

:在

windows server 2003

域内

用户、计算机、打印机、应用程序等都是对象。

属性

(attribute):

属性就是用来描述对象特征的。对象本身就是一些“属性”的集合。

容器

(container)

:它和对象相似,也是一些属性的集合。容器内可以包含其他对象,比如“用户”

“计算机”等对象,还可以包含其他容器。

组织单元

(OU):

实际就是一个特殊点的容器,可以包含其他容器与

OU

,还有“组策略”的功能。

域树

(domain tree) :

架设一个多域的网络,则网络可以设置成“域树”的架构,这些域是以倒置树状结构存在。树的最上层是这棵域树的根域,根域之下会有很多会有很多子域。

信任

(trust):

要想让两个域可以访问对方域内的资源,必须让两个域建立“信任关系”。任何一个

windows server 2003

域被加入域树后,这个域都会自动信任前一层的父域,同时父域也会自动信任此新域,这个信任的功能是通过

Kerberos

安全协议来完成的,也被称做

kerberos

信任。如果

A

域和

B

域双向信任,

B

域和

C

域也互相信任,那么

A

域和

C

域也会自动双向信任,这也叫隐性信任。

林

(forest):

如果一个网络有多个域树则可以将这些域树组合成为一个“林”。一个林可以包括一个或多个域树,每一个域树都有自己唯一的命名空间。所建的第一个域树的根域就是整个林的根域。在建立林时,会自动建立根域之间具有双向传递性的信任关系。

架构

(schema):Active directory

内的对象类与属性数据是定义在架构内的。一个林内所有的域树都使用相同的架构。

全局编录

(global catalog):

域树内的所有域共享一个

Active directory,

但

Active directory

的数据确是分散的存储在各个域内,并且每个域内只存该域本身的对象。因此全局编录它是为了让每一个用户、应用程序能够快速的找到其他域内的对象而设计的。

2

、

微软对计算机的管理有两种模型:

A

、工作组环境:适合一个小型简单网络用的是分散验证。

B

、域环境:适合大中型网络环境,用的是集中验证,是共享用户帐号,计算机帐号和安全策略的计算机集合。

二、

windows server 2003

域的建立

由于域的“命名空间”采用的

DNS

架构,故

Active directory

会和

DNS

紧密的结合在一起。这个

DNS

服务器必须支持“本地服务资源记录”、“增量区域传送”、“快速区域传送”和“动态更新

(

强烈建议

)

”

本地服务资源记录:域控制器必须将其所扮演的角色记录到

DNS

服务器的

SRV

内。

增量区域传送:这个功能让

DNS

服务器和其他

DNS

服务器之间在执行区域传送的时候只复制最新修改过的记录,这可以提高复制效率,减少网络负担。

快速区域传送:此功能能让

DNS

服务器可以利用“快速传送格式”,将区域内的记录传送给其他的

DNS

服务器。“快速传送格式”具有压缩数据的功能可以同时传送多条记录。

动态更新:此功能可以让域控制器将自己登记到

DNS

服务器的

SRV

记录之下,否则必须由系统管理员手工输入。

架设

DNS

服务器有两种方式:

第一种在独立服务器或成员服务器升级为域控制器时,系统会自动在这台服务器上安装

DNS

服务器,当然也会在自动在

DNS

服务器内建立一个支持

Active directory

域的区域。

第二种使用现有的

DNS

服务器,现在

DNS

服务器上建立一个用来支持

Active directory

域的区域。

(

我一般用的就是这种方法,下面的实验也是用的这一种

)

当然域控制器的

DNS

服务器地址要填支持

Active directory

域的区域的

DNS

服务器的地址。

建立网络中第一台域控制器

(

在我的“

DNS

的配置与介绍”中我已配好了

DNS

,下面我们就用

zang.com

这个区域作为

Active directory

的命名空间。

执行“开始”→“运行”输入“

dcpromo

”命令,启动“

Active directory

安装向导”出现“欢迎使用

Active directory

安装向导”单击“下一步”

出现“操作系统兼容性”如图

2.1

<?xml:namespace prefix = v ns = "urn:schemas-microsoft-com:vml" />

图

2.1

单击“下一步”出现“域控制器的类型”因为我们是网络中的第一个域控制器所以我们选择“新域的域控制器”如图

2.2

图

2.2

“下一步”创建新域如图

2.3

图

2.3

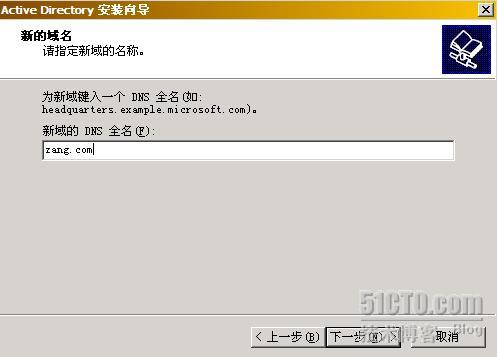

我们选择“在新林中的域”下一步如图

2.4

图

2.4

输入新域的

DNS

全名

(

我们在

DNS

服务器里已经做好了准备

)

点击“下一步”少等片刻出现域的

NetBIOS

如图

2.5

图

2.5

点击“下一步”出现“数据库文件夹”和“日志文件夹”的安装路径,都安默认的就行。如图

2.6

图

2.6

点击“下一步”出现

SYSVOL

文件夹的安装路径,安默认路径如图

2.7

图

2.7

点击“下一步”出现

DNS

的诊断结果如图

2.8

图

2.8

提示已经检测到

DNS

服务器并且

DNS

的配置符合要求,点击“下一步”如图

2.9

图

2.9

因为我们现在用的系统基本都是

windows2000

以上的版本,所以我们选择第二个,点击“下一步”如图

2.10

图

2.10

输入还原模式密码,它是用来启动该服务器目录服务还原模式用的,点击“下一步”如图

2.11

图

2.11

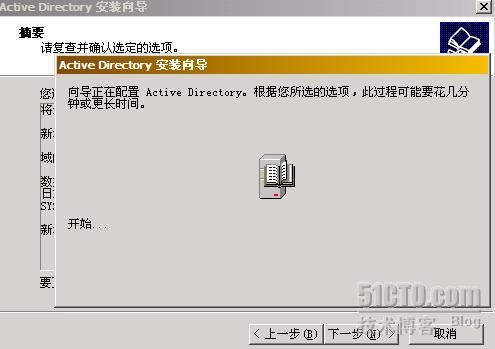

它列出了选定的选项请我们复查,如果没错,点击“下一步”开始安装

Active directory

如图

2.12 2.13

图2.12

图

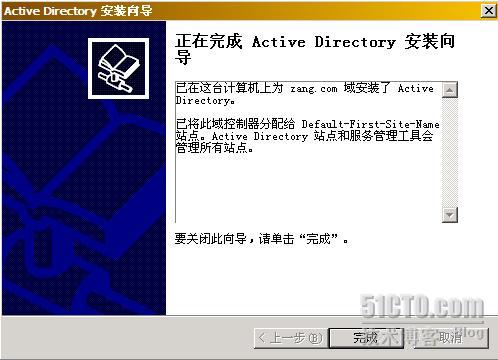

2.13

重启计算机!

Active directory

安装完毕!

三、安装额外域控制器

安装额外域控制器的优点

1.

提高用户登陆的效率。因为多台域控制器可以同时分担审核用户与密码的工作,因此可以加快用户登陆的速度。

2.

提供容错的功能。即使其中一台域控制器出现故障,仍然可以通过其他域控制器来提供服务。

即将成为额外域控制器的这台计算机

internet

协议

(tcp/ip)

属性里要配置正确,尤其是

DNS

服务器的指向。

打开“开始”→“运行”输入“

dcpromo

”

,

出现“欢迎使用

Active directory

安装向导”画面,点击“下一步”,出现“操作系统兼容性”单击“下一步”,我们选择“现有域的额外域控制器”如图

2.14

图

2.14

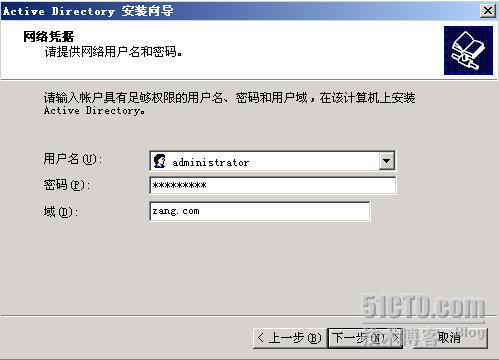

点击“下一步”如图

2.15

图

2.15

输入具有足够权利让这台计算机成为额外域控制器的用户名、密码,及想成为哪个域的额外域控制器。点击“下一步”如图

2.16

图

2.16

输入域名点击“下一步”

2.17

图

2.17

按默认的路径,点击“下一步”如图

2.18

图

2.18

按默认的

SYSVOL

文件夹安装路径,点击“下一步”如图

2.19

图

2.19

列出刚才选定的选项,确认无误后,点击“下一步”如图

2.20

图

2.20

正在根据我们的选项配置

Active directory

,须稍等片刻。如图

2.21

图

2.21

点击“完成”,重新启动计算机。

额外域控制器配置完毕!

(建域的时候域控制器会在

DNS

里写记录如图

如果没有写上,就用域控制器上的

c:\windows\system32\config\netlog.dns

里的文件内容贴到

DNS

服务器上的

c:\windows\system32\dns\zang.com.dns

文件里就行了!)

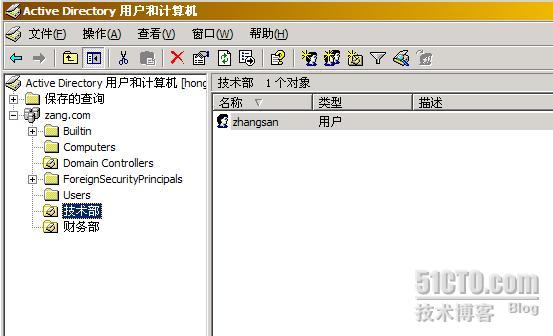

域用户与组的管理

打开“开始”→“程序”→“管理工具”→“

Active directory

用户与计算机”如图

2.22

图

2.22

右击

zang.com

→新建→组织单元如图

2.23

图

2.23

选“组织单元”后弹出对话框输入这个“组织单元”名称,点击“确定”,组织单元建好如图

2.24

图

2.24

我们可以在

zang.com

域或下建立用户和组。

建立组或用户可以右击

zang.com

或组织单元如图

2.25

图

2.25

如建立用户如图

2.26 2.27

图

2.26

图

2.27

点击“下一步”完成后如图

2.28

图

2.28

右击

zhangsan

用户出现如图

000

图

000

“添加到组”:点击此可以选择要加入的组。添加用户也可到那个组去添加。

禁用帐户:如果某个用户有段时期无法工作,为了安全起见我们要把帐户禁用。禁用后这个用户是无法使用这个帐号的,并且头像图标上会带一个叉号。当用户回来工作时,启用帐号即可。(用户被禁用后原来选择“禁用帐户”的位置会变成“启用帐户”)

重命名:用户改名以后,他的权限不会改变。以为当系统建立一个用户的时候,同时也会建立一个相对应

SID

,系统分配权限的时候系统是把权限分配给了

SID

,并没有分配给用户名。

删除:确定这个帐户确实不用了,则可以删除这个帐户。(注意没有用的帐户一定要记着删除,这不仅可提高安全性还可以避免占用

Active directory

数据库的空间。但删除后再建立一个原来的帐户,因为他们的

SID

不同了,所以它们的权限也会不同。)

重设密码:当用户忘记密码或密码使用期限到期时,系统管理员可以重新替用户设定一个新的密码。

解除被锁定的帐户:域的“帐户策略”默认设定,如果用户输入密码失败多次,将会帐号锁定。帐号被锁后,管理员可以通过:右击用户帐号→“属性”→“帐户”去掉“帐号已锁定”前面的勾即可。

移动帐户:如果要将帐户移动到同一个域内的其他

OU

内,则执行此命令,也可按住此帐户,将其拖放到新目的。

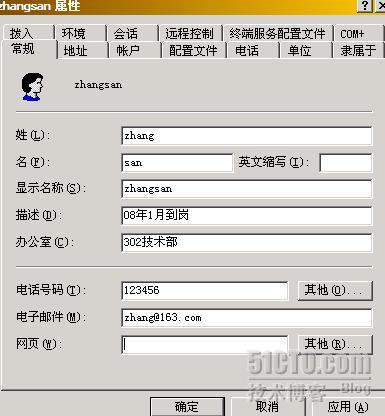

我们有时需要为一个某个用户增加一些详细的信息和配置以便以后的管理及查询。右击

zhangsan

用户选择“属性”如图

2.29 2.30 2.31 2.32

图2.29

图2.30

图2.31

图

2.32

根据需要可以在用户登入系统是执行某些脚本等等,都可以在此属性里设置!

建立组。当为某一个组设定权限以后,这个组内的所有用户都拥有此权限。故通过组来管理用户帐户,则能够减轻许多网络管理的负担。

Windows server 2003

域内的组可分为三类:

A.

通用组:它可以设定所有域的访问权限,以便访问每一个域内的资源。

B.

全局组:它主要用来组织用户,即可以将多个被赋予相同权限的用户加入到同一个全局组内。

C.

域本地组:域本地组主要用来指派在其域内的访问权限,以便访问该域内的资源。

建立组图

2.33 2.34

图2.33

图

2.34

组的建立完成。下面我们看它的“属性”右击“技术一部”点“属性”如图

2.35

。

图

2.35

在“常规”里我们可以我们可以对这个组进行说明描述。

在“成员”里我们可以往此组里点击“添加”来添加用户。

在“隶属于”里可以指明这个组隶属于哪一个

Active directory

文件夹。

在“管理者”里我们可以描述这个组属于那个用户管理并说明这个用户的资料信息。

四.

Active directory

的组策略

什么是组策略

组策略是一个管理用户工作环境的技术,通过策略可以确保用户拥有所需的工作环境,也可以限制用户,这样它不仅让用户拥有了适当的工作环境,也减轻了系统管理员的管理负担。

什么是组策略对象

组策略是通过“组策略对象(

GPO

)”来设定的,只要将

GPO

连接到指定的站点、域或

OU

、该

GPO

内的设定值就会影响到该站点,域或

OU

内的所有用户于计算机。

组策略有哪些用处

帐户策略的设定:例如设定用户密码的长度、复杂度、使用的期限,帐号锁定策略等。

本地策略的设定:例如审核策略的设定、用户权限的指派、安全性的设定。

脚本设定:例如登陆

/

注销、启动

/

关机的脚本设定。

用户工作环境的设定:例如设定用户的桌面,删除“开始”菜单中“运行”

/

“搜索”

/

“关机”等功能。

软件的安装与删除:用户登陆或计算机启动时,自动的为用户安装应用软件、自动修复应用软件或自动删除应用软件。

限制软件的运行:通过各种不同软件限制的规则,来限制域用户只能运行某些软件。

组策略中包含“计算机配置”与“用户配置”

计算机配置:当启动计算机时,系统就会根据“计算机配置”的内容来配置计算机的环境。如针对域

zang.com

配置了组策略,那么此组策略内的“计算机配置”就会被应用到此域内的所有计算机。

用户配置:当用户登陆时,系统会根据“用户配置”的内容来配置用户的工作环境。如针对“技术部”

OU

设定了组策略,那么此组策略内的“用户配置”就会被应用到此

OU

内的所有用户。

组策略的具体配置

计算机的配置

下面我们针对

zang.com

域内的所有计算机做一个组策略,关闭“显示‘关闭事件跟踪程序’”步骤如下:

右击“

zang.com

”选择“属性”选择“组策略”选项卡如图

2.36

图

2.36

选中“

degault domain policy

”点击“编辑”如图

2.37 2.38

图2.37

图

2.38

计算机的配置已完成效果如图

2.39

图

2.39

下面我们针对

zang.com

域内的所有用户做一个组策略,删除“开始”里面的“帮助和支持”步骤如下

右击“

zang.com

”选择“属性”选择“组策略”选项卡,如前图

2.36

所示。

选中“

degault domain policy

”点击“编辑”如图

2.40 2.41

图

2.40

图

2.41

用户配置已经完毕,效果如图

2.42

图

2.42

组策略的继承和处理的方法

呵呵、在实际的工作中组策略的分发是有一定的方法和规律的。下面我们讨论一下的组策略的继承和处理的方法。

组策略的配置具有继承性,继承的规律如下:

1、

当父容器的某个策略被配置,但它的子容器的策略没有被配置时,子容器的这个策略将继承父容器的配置值。

2、

当子容器内的某个策略被配置时,此策略值就会覆盖由其父容器所传递下来的配置值。也就是系统处理

GPO

的顺序是站点

GPO

、域

GPO

、

OU

的

GPO

。

3、

组策略的配置是累加的,如果在“技术部”

OU

内建立了

GPO

,同时在

zang.com

域也有

GPO

,则域与

OU

内的所有

GPO

配置值都会被累加起来,作为“技术部”的最后

GPO

有效配置。

4、

当多个

GPO

链接到同一个

OU

时,所有

GPO

的配置将被累加起来,当这些

GPO

有冲突的时候,将以排在前面的

GPO

配置为优先。如图

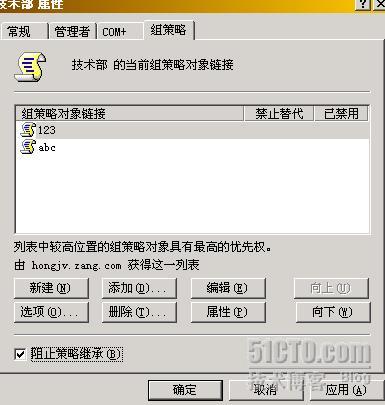

2.43

图

2.43

GPO”<?xml:namespace prefix = st1 ns = "urn:schemas-microsoft-com:office:smarttags" />123”

将优先于

GPO”abc”

5、

系统最先处理“计算机配置”,再处理“用户配置”,当两者的配置相冲突时,系统以“计算机配置”优先。

6、

如果任何配置不想继承父容器的配置可以如图

2.44

图

2.44

勾选“组织策略继承”即可。

7、

如果某个策略很重要,不想被子容器配置覆盖掉,我们可以通过父容器的

GPO

的“禁止替代”来强制必须继承。无论子容器是否设置了“阻止策略继承”。如图

2.45

图

2.45

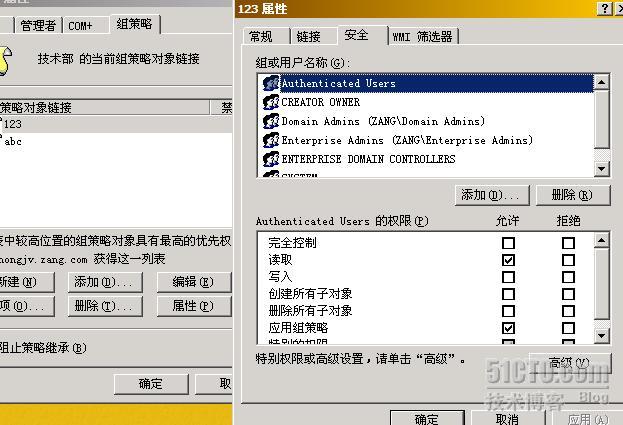

8、

默认位于容器内的用户与计算机,都对该容器的

GPO

有“读取”和“应用组策略”的权限。假如现在有这样的需求:技术部经理

lisi

不需要应用该容器的某个

GPO

。解决方法为选择

GPO

→单击“属性”→“安全”选项卡,此时可看到一个

Aauthenticated Users

表示所有经过身份确认的用户与计算机。单击“添加”,添入

lisi

然后将

lisi

的“读取”和“应用组策略”设为“拒绝”就行,如图

2.46

图

2.46

(限于篇章在此对组策略就不多做介绍了,“组策略”是好东东,小臧这里写的也只是皮毛,日后还望大哥们多介绍些“组策略”的妙用以供大家分享,谢了!呵呵!)

(待序)

转载于:https://blog.51cto.com/hongjv/82062

6398

6398

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?